O nouă Android malware bancar numit Revive a fost descoperit, care se preface ca o aplicație de autentificare cu doi factori sau 2FA și atacă în mod specific clienții băncii BBVA.

Deosebit de remarcat este faptul de a crea un instrument care atacă în mod specific clienții BBVA. Acest tip de malware este destul de diferit de alți troieni bancare Android celebri, precum TeaBot sau SharkBot, care sunt capabili să atace mai multe bănci/aplicații criptografice instalate pe dispozitivul infectat în același timp prin arhitectura lor modulară.

Așa funcționează Revive și înlocuiește BBVA

cleos cercetătorii au fost primii care au văzut acest malware în acțiune pe 15 iunie și i-au analizat comportamentul. În prezent, Revive are trei capacități principale în cazul unei infecții cu succes pe Android:

- Capturați tot ce este scris pe dispozitiv printr-un modul keylogger, pentru a fura cheile dacă nu sunt accesate cu amprenta sau prin tehnologia de recunoaștere facială a telefonului mobil.

- Efectuați atacuri de tip phishing folosind pagini clonate, al căror scop este de a fura acreditările de conectare bancare.

- Interceptați toate SMS-urile primite pe dispozitivul infectat, de obicei de la bănci și instituții financiare din zona PSD2 (de exemplu, 2FA ( Două autentificare cu factori ) și OTP ( Parola de o singură dată ) coduri de autorizare).

Reînvie BBVA (Foto: Cleafy)

Numele Revive a fost ales deoarece una dintre caracteristicile malware-ului (numit de infractorii cibernetici tocmai „revive”) este repornirea în cazul în care malware-ul nu mai funcționează.

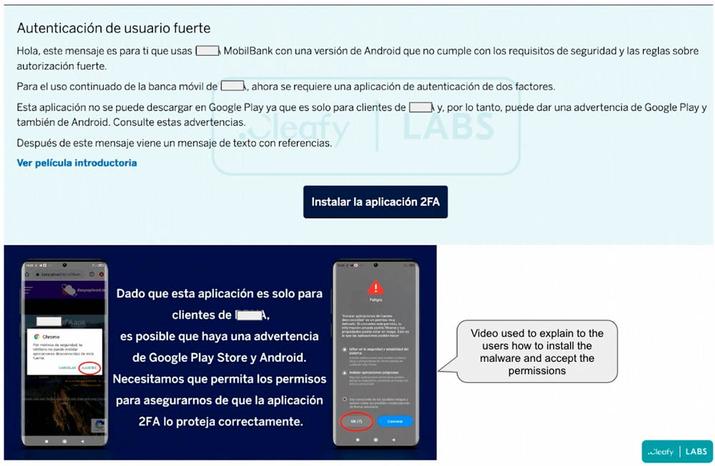

Apropo de funcționare, a fost creat chiar și un tutorial video fals care uzurpa identitatea BBVA în care victimele au fost ghidate prin procesul de instalare cu trucuri precum „Din moment ce această aplicație este doar pentru clienții BBVA, este posibil să existe un avertisment de la Google Play, Magazin și Android. Avem nevoie să acordați permisiunile pentru a ne asigura că aplicația 2FA vă protejează în mod corespunzător.”

Control total prin accesibilitate

Odată ce victima descarcă malware-ul, Revive încearcă obțineți caracteristica Serviciului de accesibilitate printr-o fereastră pop-up . Această permisiune este folosită pentru a monitoriza și a fura informații de pe dispozitivul victimei.

Când utilizatorul lansează aplicația pentru prima dată, i se cere să acorde acces la SMS-uri și apeluri telefonice , ceea ce ar putea părea normal pentru o aplicație de autentificare cu doi factori. După aceea, Revive continuă să ruleze în fundal ca un simplu keylogger, înregistrând tot ce scrie utilizatorul pe dispozitiv și trimițându-l periodic către serverul de comandă și control (C&C sau C2).

Procedând astfel, datele de conectare vor fi trimise la C2 al infractorilor cibernetici și apoi va încărca o pagină de destinație generică cu link-uri către site-ul propriu-zis al băncii țintă, pentru a minimiza șansele de detectare.

Revigorează detectările antivirus (Foto: Cleafy)

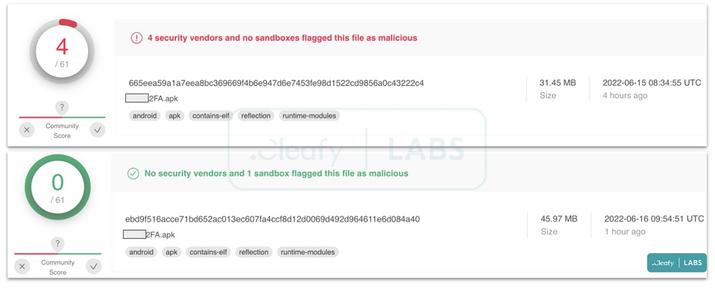

Apropo de detectare, analiza testelor lui Cleafy pe VirusTotal arată patru detecții într-un eșantion și niciuna într-o variantă ulterioară a malware-ului . În ciuda faptului că se bazează probabil pe Teradroid, programul spion Android al cărui cod este disponibil public pe GitHub, faptul că Revive este atât de specific îl face să ocolească verificările de securitate.