Când trimitem un e-mail, nu îl căutăm doar pentru a ajunge la destinație. Sperăm, de asemenea, că confidențialitatea noastră este respectată și că ajunge la destinație, menținându-și integritatea, astfel încât să nu fie modificată. Ceea ce ne dorim este ca atunci când trimitem un e-mail, acesta să fie criptat, astfel încât să nu poată fi citit sau manipulat de infractorii cibernetici. Un lucru foarte important este că în protocolul SMTP, când trimitem un e-mail, criptarea este opțională. Aceasta înseamnă că e-mailul nostru poate fi trimis în text simplu, iar pentru a impune securitatea a fost creat un standard relativ nou, care nu este altul MTA-STS despre care vom vorbi în continuare.

Vom începe să vorbim despre protocolul SMTP, originea acestuia, de ce avem nevoie să fie criptat și ce ne poate oferi noul protocol MTA-STS.

Evoluția SMTP în timp

SMTP protocolul provine din engleză Protocol de transfer simplu prin poștă a cărei traducere o putem numi ca a protocol pentru transfer simplu de e-mail . În ceea ce privește originea, datează din 1982 și este protocolul de poștă electronică pe care îl folosim pentru a trimite e-mailuri între diferite computere, dispozitive mobile precum smartphone-uri etc.

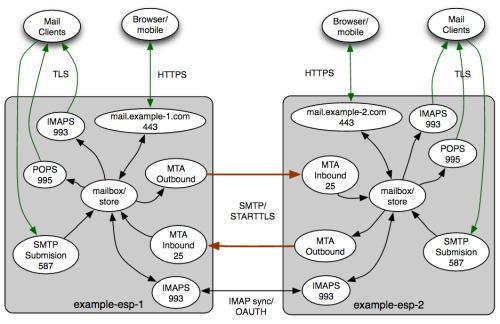

De-a lungul timpului, SMTP a evoluat și și-a îmbunătățit securitatea. Astfel a fost STARTTLS born, care este un protocol care a fost adăugat la STMP, a cărui funcție este de a permite unui server de e-mail să spună altuia că dorește să trimită un e-mail printr-un canal de comunicație criptat. În acest fel, putem converti o conexiune nesigură într-una sigură care este criptată, utilizând protocolul TLS. Aici aveți o schiță simplă a modului în care funcționează SMTP la furnizorii de servicii.

Astăzi, protocolul STARTTLS este utilizat pe scară largă pentru a oferi confidențialitate în autentificare cu serverul de e-mail. Mai mult, atunci când se utilizează acest protocol, porturile TCP implicate în comunicare sunt diferite. De exemplu, SMTP folosește portul TCP 25, dar dacă folosim SMTPS (cu STARTTLS) portul este în mod implicit 465.

Raportarea MTA-STS și SMTP TLS (TLS-RPT) pentru a îmbunătăți securitatea

O problemă foarte importantă cu SMTP este că e-mailurile pot fi trimise în text simplu, deoarece criptarea este opțională.

Pentru a îmbunătăți situația, a fost numit un nou mecanism Agent de transfer poștal - Transport strict Securitate, al cărui acronim este MTA-STS, a fost creat. Acest standard destul de recent permite furnizorilor de servicii de poștă electronică să impună securitatea stratului de transport cu criptare TLS pentru a proteja conexiunile SMTP. În plus, vă permite, de asemenea, să specificați dacă trimiterea serverelor SMTP ar trebui să refuze livrarea mesajelor către gazdele MX care nu oferă TLS cu un certificat de server de încredere. Avantajul este că s-a demonstrat că atenuează cu succes atacurile de degradare TLS și atacurile Man-in-the-Middle (MitM).

Un alt element care ajută la îmbunătățirea securității este Standard de raportare SMTP TLS (TLS-RPT) și este documentat în RFC 8460 care a fost publicat în septembrie 2018. Datorită acestuia, ne va permite să raportăm problemele de conectivitate TLS cu care se confruntă aplicațiile. care trimit e-mail . Astfel, ne va permite să anunțăm când există probleme cu livrarea unui e-mail, deoarece acesta nu este criptat cu TLS.

De ce trebuie să trimitem e-mailuri criptate

Scopul este simplu: vrem ca e-mailul nostru să ajungă la destinatarii săi fără ca cineva să îl fi citit sau manipulat. Astfel, principalul motiv este îmbunătățirea securității la nivel de transport în timpul comunicării SMTP, pentru a garanta confidențialitatea traficului de e-mail. În acest sens, criptarea mesajelor primite către noi îmbunătățește, de asemenea, securitatea informațiilor, deoarece criptografia este utilizată pentru a proteja informațiile electronice. Din acest motiv, atât expeditorul, cât și receptorul beneficiază de această îmbunătățire a securității. O altă problemă importantă este că atacurile Man-in-the-Middle (MitM), precum SMTP Downgrade și DNS atacurile de falsificare devin din ce în ce mai frecvente.

Atacurile MitM și falsificarea DNS

A Atacul om-în-mijloc sau MitM atacul este unul în care atacatorul dobândește capacitatea de a citi, insera și modifica comunicările după bunul plac. În acest fel, slujba dvs. va consta în a putea observa și intercepta mesaje între cei doi utilizatori și apoi vă asigurați că niciuna dintre cele două victime nu știe că legătura a fost încălcată.

După cum am comentat deja anterior, pentru a implementa criptarea în protocolul SMTP trebuie să folosim comanda STARTTLS. Atacatorul MITM poate profita de această situație prin efectuarea unui Atac de retrogradare SMTP pe conexiunea SMTP. Ceea ce face criminalul cibernetic este să modifice comanda, să o înlocuiască sau să o șteargă. Deci, ceea ce se întâmplă este că îl obligă pe client să trimită din nou acel e-mail în text simplu.

Un alt mod în care ar putea ataca este prin intermediul unui Atac de falsificare DNS. Un detaliu foarte important pe care ar trebui să-l cunoașteți este că DNS este un sistem necriptat. În acest fel, un criminal cibernetic ar acționa prin înlocuirea înregistrărilor MX în răspunsul la interogarea DNS cu un server de mail la care au acces și se află sub controlul lor. Apoi, acesta ar redirecționa cu ușurință traficul DNS care circulă prin rețea.

Ce s-ar întâmpla în continuare este că furnizorul nostru de e-mail ne-ar livra e-mailul către serverul atacatorului. În acel moment, criminalul cibernetic poate accesa și manipula acel mesaj. Acel e-mail va fi apoi redirecționat către serverul destinatarului destinat după aceea, fără a fi detectat.

Obțineți întotdeauna criptarea TLS cu MTA-STS

La momentul implementării MTA-STS, adresele MX sunt obținute prin DNS și comparate cu cele găsite în fișierul de politici MTA-STS, care este trimis printr-o conexiune HTTPS sigură, care va atenua atacurile de falsificare DNS. Prin urmare, dacă nu trimitem e-mailurile noastre printr-o conexiune sigură, acestea riscă să fie interceptate sau manipulate. Pentru a rezolva această problemă, avem MTA-STS care atenuează cu succes atacurile criptografice și îmbunătățește securitatea informațiilor noastre prin utilizarea criptării TLS.

Pe scurt, MTA-STS ne oferă:

- Transfer de e-mail criptat prin TLS.

- Dacă nu se poate stabili o conexiune criptată, e-mailul nu este livrat. Aceasta nu trimite un text clar.

- Politicile MTA-STS servesc în siguranță adresele MX, îngreunând atacul de falsificare DNS.

În plus, MTA-STS ne oferă protecție împotriva atacurilor de degradare, spoof DNS și MitM, rezolvă diverse probleme de securitate SMTP, cum ar fi certificatele TLS expirate.

Importanța activării TLS-RPT

Datorită TLS-RPT , proprietarii de domenii pot primi rapoarte de diagnostic în format de fișier JSON pe e-mailurile adresate domeniului lor. În acest fel, pot afla dacă se confruntă cu probleme de livrare legate de un downgrade sau alt atac. Dacă activăm TLS-RPT, obținem aceste beneficii:

- Veți fi notificat dacă un e-mail nu ajunge la domeniul dvs. din cauza unei probleme de livrare.

- Oferă rapoarte de diagnostic detaliate care ne permit să identificăm problema de livrare a e-mailului, astfel încât să poată fi rezolvată cât mai curând posibil.

Adoptarea MTA-STS și TLS-RPT este deja în curs

Principalii furnizori de servicii de e-mail, cum ar fi Microsoft iar Google îl acceptă deja. Google a fost unul dintre primii care a adoptat acest protocol. Adoptarea MTA-STS de către Google și alte companii mari indică interesul lor de a avea protocoale sigure pentru a cripta e-mailurile în tranzit.

Prin urmare, cea mai bună modalitate de a garanta securitatea e-mailurilor noastre, astăzi, este să folosim protocolul MTA-STS împreună cu TLS-RPT pentru a ne informa când apare o eroare.