Hackerii caută în mod constant noi modalități de a păcăli utilizatorii să-și efectueze atacurile de hacking. Și, pentru aceasta, recurg de obicei la formate de fișiere foarte populare, răspândite și folosite cu ajutorul cărora pot ataca cel mai mare număr posibil de utilizatori. În acest fel, HP Wolf Securitate cercetătorii tocmai au detectat o nouă campanie de distribuție a malware care profită de formatul .ODT pentru a distribui malware într-un mod nedetectabil.

Hackerii folosesc adesea alte formate de fișiere pentru a-și desfășura atacurile. De exemplu, cele mai comune sunt PDF-ul sau executabile .BAT sau .EXE. Din acest motiv, a ne găsi cu o campanie concentrată 100% pe formatul ODT este și mai ciudat. Formatul .ODT este Format de fișier text OpenDocument. În linii mari, este echivalentul deschis al Word DOCX. Acest format nu este folosit numai în LibreOffice și OpenOffice, dar toate procesoarele de text, inclusiv Word, sunt capabile să-l deschidă. Și făcând acest lucru, utilizatorul este expus automat.

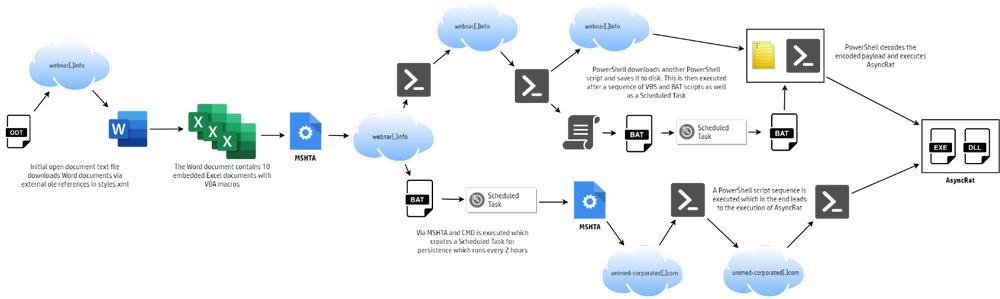

După o analiză exhaustivă, mostre ale acestui malware au fost detectate în rețea de la începutul lunii iunie 2022, dar abia la începutul lunii iulie a fost încărcată o copie pe Total virus. Pentru a efectua acest atac, documentul vizează diverse obiecte găzduite pe servere la distanță, dar face acest lucru fără a recurge la macro-uri . În acest fel, sustrage toate măsurile de securitate ale sistemului și antivirusului și face mult mai dificilă detectarea amenințării.

În loc să folosească sistemul de macrocomandă tipic, atunci când documentul rău intenționat este deschis, acesta vizează mai mult de 20 de obiecte OLE legate de la distanță. Utilizatorul trebuie să aleagă, da, dacă dorește să descarce aceste obiecte pentru a putea actualiza (teoretic) conținutul documentului. Dacă le descarcăm, atunci mai multe fișiere sunt descărcate pe computerul nostru și executate. Unul dintre aceste fișiere este o foaie Excel cu macrocomenzi ascunse. Și acesta este cel care declanșează în cele din urmă infecția la executarea macro-ului: instalează troianul AsyncRAT pe PC .

evita infectarea

După cum putem vedea, de la documentul inițial ODT, până la executarea infecției pe sistem, procesul este destul de complex, ceea ce arată că hackerii au făcut eforturi mari pentru a evita detectarea malware-ului lor. Și, pentru a asigura reinfecția, are foarte agresiv caracteristici de persistență.

Metoda de infectare folosită este foarte clasică: un phishing e-mail cu ODT-ul atașat . Deoarece este un document inofensiv, nici GMAIL, nici antivirusurile nu îl detectează ca o amenințare. Dar, în momentul în care o executăm, suntem condamnați. Și nu contează dacă îl deschidem cu Office Word, LibreOffice Writer sau orice alt program.

Daca am primit acest fisier prin posta, si l-am executat pe PC, cel mai probabil este sa fim infectati. și în acest caz, ceea ce trebuie să facem este să ne analizăm computerul cu un antivirus bun actualizat pentru a detecta și bloca amenințarea. Și, în plus, fii foarte atent cu persistența, deoarece este foarte agresiv în acest caz.