Microsoft nu ridică capul când vine vorba de securitate. Desigur, 2021 nu este cel mai bun an pentru companie în acest sens. În cazul în care am avut puțin cu bug-urile pe care Microsoft le-a rezolvat lună de lună (unele dintre ele foarte grave, cum ar fi imprimantele), acum un nou și foarte periculos defect în Hyper-V tocmai a apărut care permite oricui blocați de la distanță computerele sau rulați codul pe ei. Un eșec despre care, desigur, va da multe de vorbit.

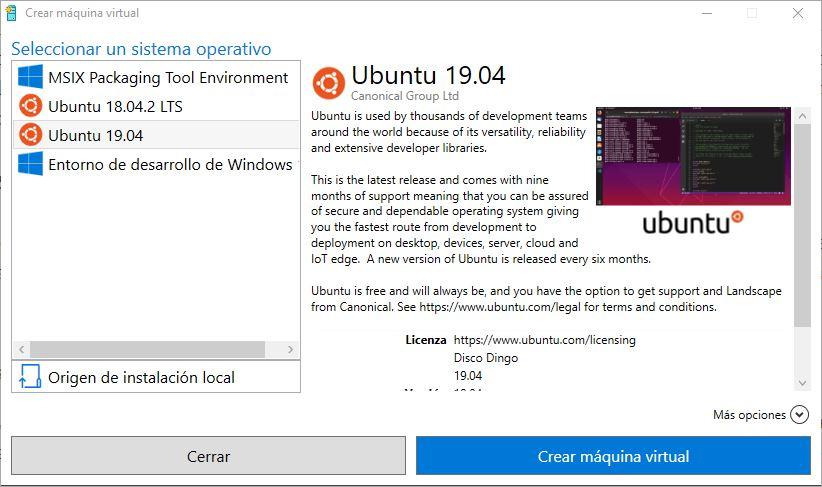

Hyper-V este hipervizorul Microsoft, datorită căruia este posibil să creați mașini virtuale în sistemul de operare (și în cadrul platformei Azure) fără a fi nevoie să recurgeți, de exemplu, la VirtualBox . Acest hipervizor este, de asemenea, responsabil pentru funcționarea platformelor, cum ar fi Docher , și chiar și pentru unele funcții ale sistemului de operare, cum ar fi ferestre din subsistem pentru Linux, WSL, să funcționeze în mod egal fără probleme.

Hotărârea nu este nouă, dar a fost publicată acum

Acum câteva ore a fost lansat un nou defect de securitate, înregistrat cu codul CVE-2021-28476 . Acest defect de securitate a primit un scor de pericolitate de 9.9 din 10 , și poate avea un impact devastator asupra computerelor care nu sunt actualizate, deoarece poate permite de la refuzul de serviciu (adică, blocați PC-ul și îl face inutilizabil) la executarea codului la distanță pe orice computer Windows 10 sau Windows Server.

Defectul de securitate se regăsește în mod specific în driverul vmswitch.sys și afectează toate versiunile de Windows 10 și Windows Server din 2012 până în 2019. Vulnerabilitatea în cauză este că comutatorul virtual Hyper-V nu validează identificatorii obiectelor. În acest fel, un atacator care avea acces la o mașină virtuală creată în interior un sistem Windows 10 sau Windows Server ar putea trimite un pachet către acest driver și să comunice direct cu sistemul gazdă (PC-ul principal), reușind să blocheze întregul server sau obținând controlul complet asupra acestuia și a tuturor celorlalte mașini virtuale.

Cum să protejați Windows de acest defect în Hyper-V

Din fericire, acest defect de securitate nu este zero-day. Cercetătorii de securitate care l-au descoperit au raportat-o în mai anul trecut către Microsoft, care l-a remediat în liniște cu patch-urile sale de securitate. Cu toate acestea, detaliile vulnerabilității au ieșit acum la iveală, explicând tuturor de ce acest defect și de ce poate fi exploatat.

Platforma Azure a fost deja reparată de Microsoft cu ceva timp în urmă, deci nu reprezintă un pericol. Și, utilizatorii și companiile care le au Windows actualizat cu cele mai recente nici patch-urile de securitate nu sunt în pericol. Problema este că există multe PC-uri, în special de la companii, care nu instalează noile patch-uri. Am văzut deja masacre cu ransomware precum WannaCry sau NotPetya în trecut și nu am învățat nimic. Prin urmare, cercetătorii în materie de securitate consideră că acest defect de securitate poate fi cu noi pentru o lungă perioadă de timp și pot oferi multe despre ce să vorbim.

Dacă nu folosim virtualizarea Microsoft, putem dezactiva și Hyper-V, astfel încât computerul nostru să nu fie în pericol.