Atacurile de otrăvire ARP sau cunoscute și sub numele de ARP Spoofing sunt unul dintre cele mai cunoscute și mai periculoase atacuri Man in the Middle pe care le putem găsi în rețelele cu fir și fără fir. Dacă un criminal cibernetic efectuează corect acest atac, acesta va putea intercepta toate comunicațiile dintre victimă și conexiunea la internet, în plus, cu tehnici ceva mai avansate, ar putea chiar să modifice traficul din mers și chiar să „ridice” securitatea protocolul HTTPS pentru a-l face HTTP și a ne încălca securitatea. Astăzi, în acest articol, vom explica ce face un atac de otrăvire ARP, cum se face cu popularul Kali Linux distribuția și modul în care ne putem proteja de acest atac de rețea.

Ce este protocolul ARP?

Protocolul ARP (Address Resolution Protocol) este unul dintre protocoalele fundamentale din rețelele IPv4, fără acest protocol nu am putea obține o adresă IP prin DHCP sau să comunicăm cu alte computere, chiar dacă am pus o adresă IP privată pe computerul nostru. Protocolul ARP permite comunicațiilor de rețea să ajungă corect la destinație, obiectivul său este de a traduce adresele IP (adrese logice) într-o adresă MAC (adrese fizice) și invers. Protocolul ARP este responsabil pentru formarea unui tabel cu perechea IP-MAC și că diferitele computere din rețeaua locală pot comunica între ele fără probleme, în plus, asigură, de asemenea, că computerele pot comunica cu routerul pentru a accesa Internet Deoarece routerul va avea, de asemenea, o adresă IP LAN și o adresă MAC, unde diferitele PC-uri și dispozitive își vor trimite cadrele pentru a fi gestionate de router.

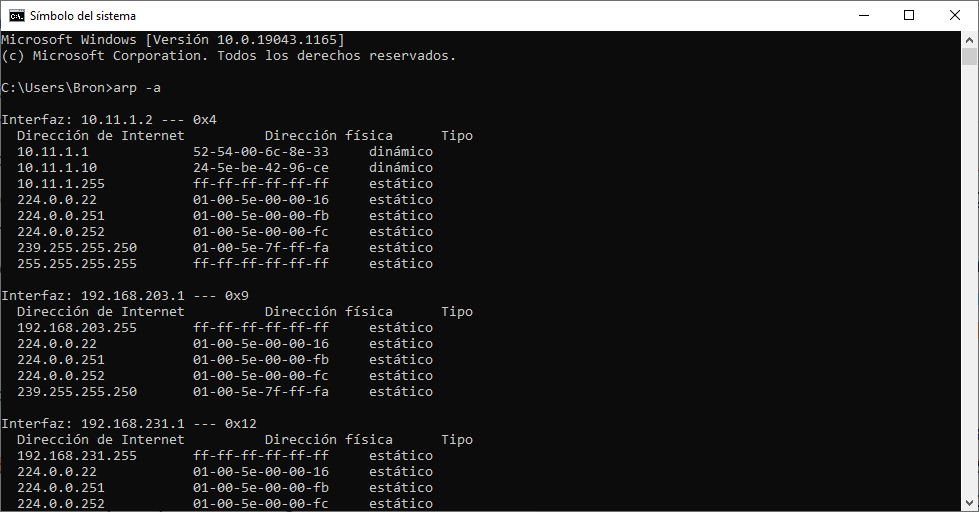

Protocolul ARP există doar în rețelele IPv4, în rețelele IPv6 aceeași lucrare este realizată de ICMPv6, care încorporează mai multe funcții decât în IPv4. Noi înșine putem vedea tabelul ARP al computerului nostru pentru a vedea toate computerele din rețeaua locală cu care există comunicare în prezent, dacă deschidem o consolă și punem următoarea comandă:

arp -a

În următoarea imagine puteți vedea adresele IP private (adrese de Internet) și, de asemenea, adresele MAC ale tuturor dispozitivelor (Adresă fizică). Putem vedea toate tabelele ARP ale diferitelor plăci de rețea pe care le avem, un detaliu foarte important este că putem elimina sau pune perechile IP-MAC din acest tabel ARP manual.

Toate computerele păstrează acest tabel ARP ca o cache, deci va fi reînnoit temporar sau pe măsură ce apar noi computere cu care dorim să comunicăm, adică este un tabel dinamic și se schimbă în funcție de comunicațiile pe care le vom face. În acest fel, dacă un anumit computer nu cunoaște MAC-ul unei adrese IP, va trebui să trimită un pachet de cerere ARP, solicitând adresa MAC corespunzătoare de pe alte computere.

Una dintre cele mai importante intrări din tabelul ARP este cea afișată de router, de obicei prima adresă IP de pe subrețea. Atacurile de otrăvire ARP se concentrează în mod special pe această intrare și acum vom explica de ce. Protocolul ARP nu a fost conceput cu scopul de a fi sigur, deci nu verifică în niciun moment dacă răspunsul la o cerere ARP vine cu adevărat de la o gazdă legitimă, oricine ar putea identifica o altă gazdă cu ușurință și rapiditate, efectuând un atac ARP Poisoning.

Ce este atacul ARP Poisoning?

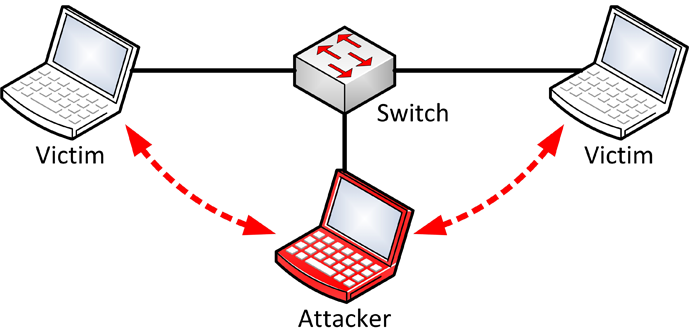

Atacul de otrăvire ARP constă în otrăvirea tabelului ARP al unei victime, făcându-i să creadă că routerul este atacatorul, cu scopul ca victima să-și transmită tot traficul către acest atacator pentru a efectua un sniffing al fiecărei conexiuni care a executa. În acest fel, un dispozitiv victimă ar putea trimite, fără să știe, tot traficul de rețea către acest atacator și să efectueze două tipuri diferite de atacuri:

- Atacul DoS : dacă atacatorul nu redirecționează conexiunile la router pentru a merge la Internet, vom face o negare a serviciului către victimă, adică îl vom lăsa fără conexiune la Internet.

- Omul în mijlocul atacului : dacă atacatorul redirecționează conexiunile la router pentru a merge la Internet, vom face un atac MitM, obținând tot traficul de rețea pentru studiu ulterior, în plus, informațiile trimise sau primite ar putea fi modificate și în timp real victima , de fapt, unul dintre cele mai periculoase atacuri este SSL Stripping, prin care un atacator este capabil să „ridice” traficul HTTPS și să îl convertească în HTTP pentru a spiona toate comunicațiile. Atacatorul va putea continua să direcționeze toate comunicațiile și să obțină toate informațiile, ceea ce este cel mai normal lucru, de fapt, va putea fura cookie-urile victimei și o va suplini fără a fi nevoie să fure conturi de utilizator și parole.

Pentru a efectua un Atac de otrăvire ARP , este necesar să îndepliniți anumite cerințe:

- Atacatorul trebuie să se afle în aceeași rețea cu victima, aceeași rețea cu fir sau aceeași rețea WiFi.

- Trebuie să scanați întreaga rețea locală în căutarea adresei IP a victimei, pentru a lansa ulterior atacul.

- Trebuie să utilizați diferite instrumente, pentru a crea un pachet ARP fals și a-l trimite victimei. Două instrumente bine cunoscute pentru a îndeplini această sarcină sunt Arpspoof și BetterCap, de la acesta din urmă aveți un tutorial complet în acest articol.

- Odată ce pachetele false ARP sunt trimise victimei, acestea vor crede că noi suntem routerul. Dar pentru ca comunicarea să fie bidirecțională, este necesar, de asemenea, să-l facem pe router să creadă că suntem victima, prin urmare, va trebui să lansăm două atacuri ARP Poisoning, unul asupra victimei și celălalt pe router.

Odată ce atât victima, cât și routerul au primit pachetele ARP false, vor comunica direct cu atacatorul în loc de unul cu celălalt, iar chiar acum atacatorul va fi în mijlocul comunicării. Acum atacatorul

Cum se face un atac ARP Poisoning cu Kali Linux

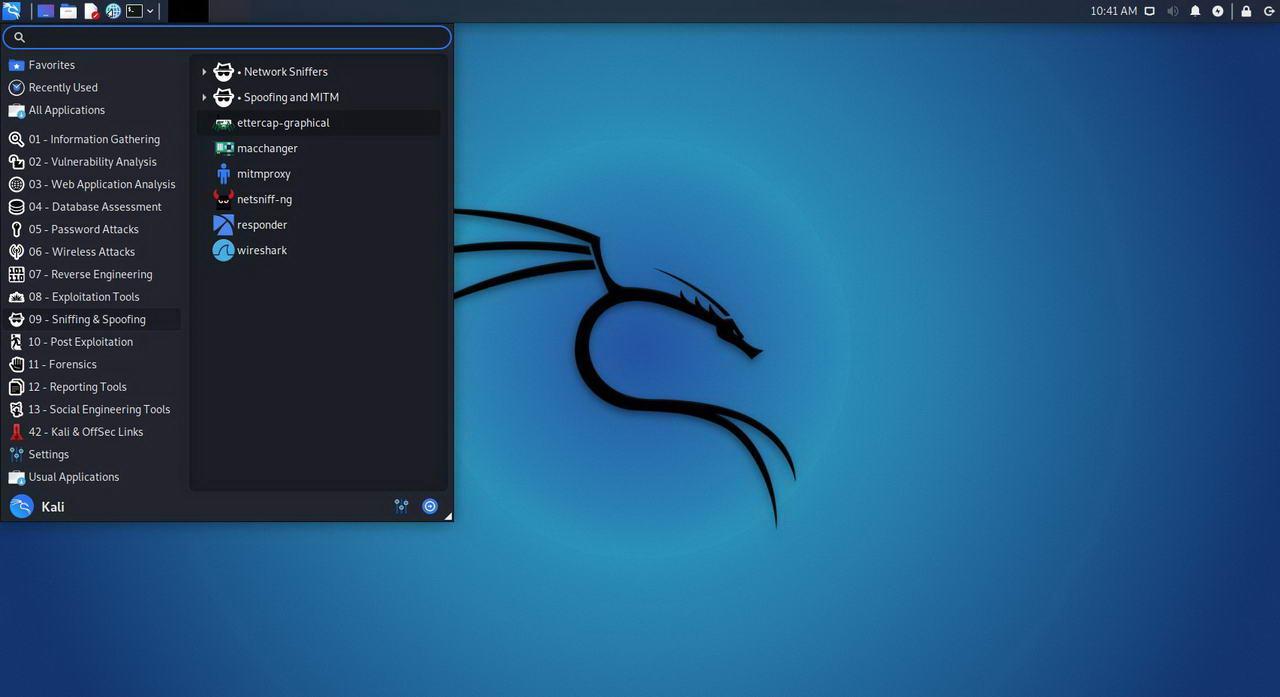

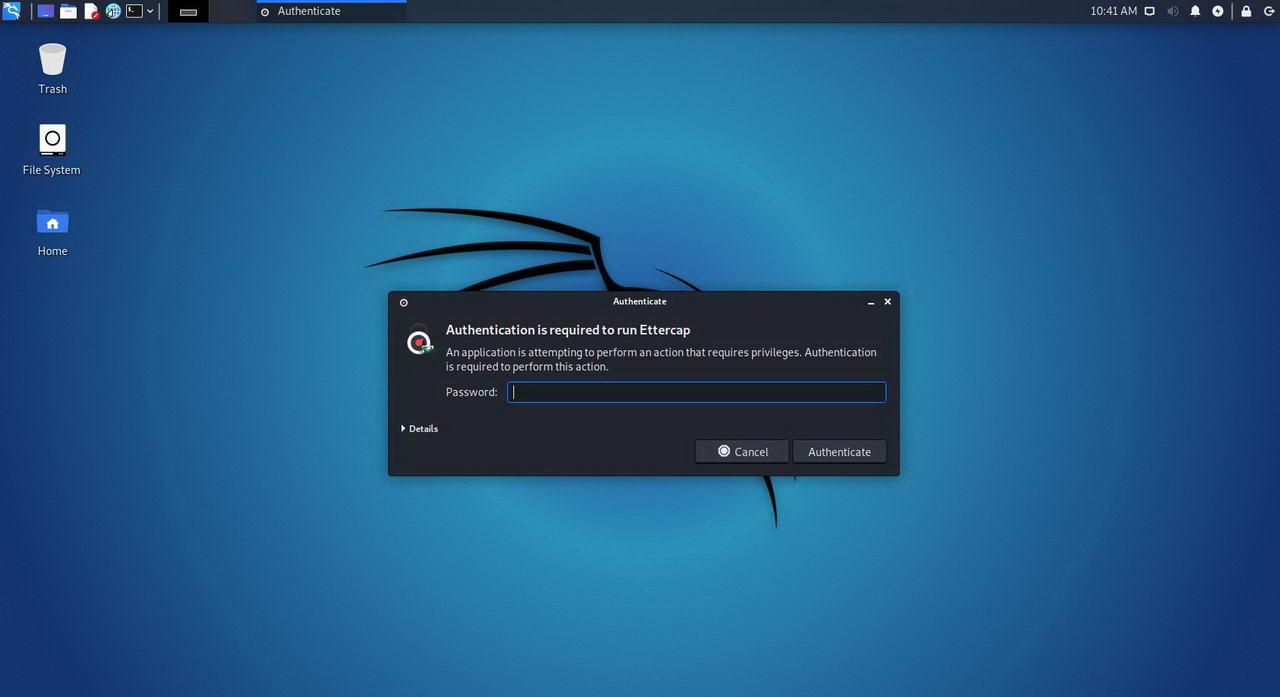

Primul lucru pe care trebuie să-l facem, în lista de aplicații, este căutarea secțiunii « 9. Sniffing și Spoofing «, Întrucât acolo vom găsi instrumentele necesare pentru a efectua acest atac computerizat. Apoi, vom deschide « Ettercap-grafic »Și vom vedea o fereastră similară cu următoarea.

Acum va trebui să introducem parola super utilizator, adică parola „root”, în mod implicit parola este „kali”.

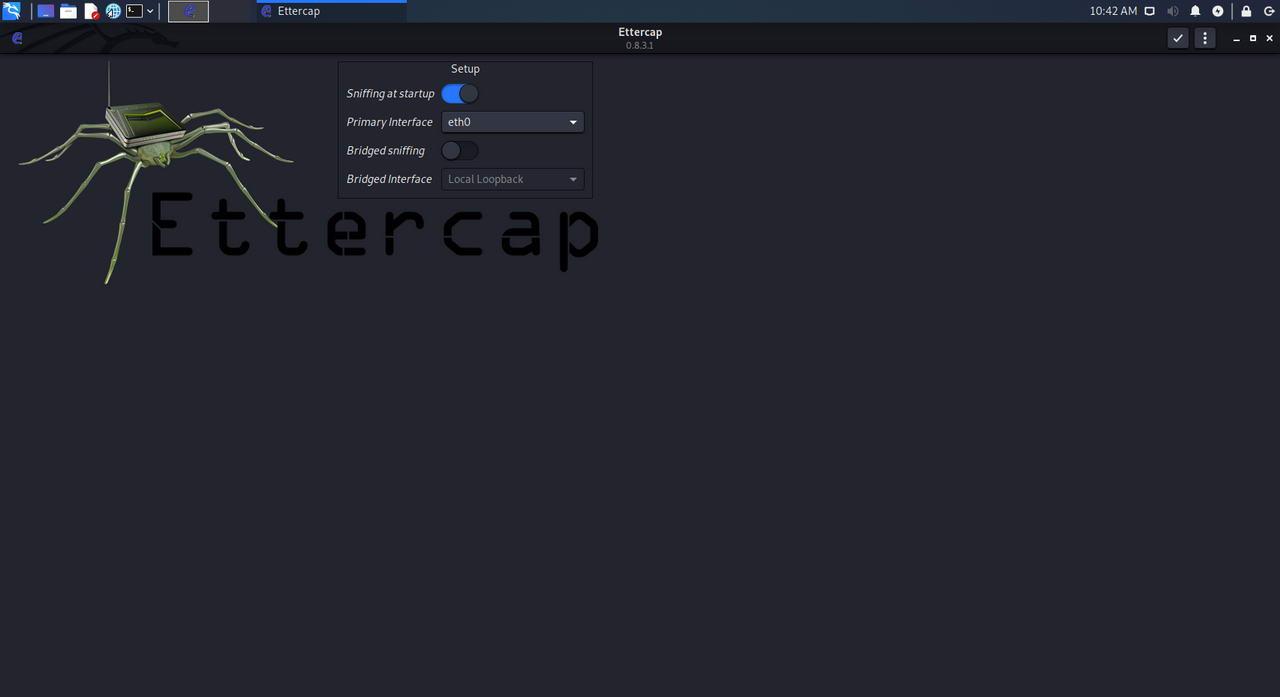

Următorul pas este să selectăm parametrii de bază Ettercap, îl putem lăsa cu parametrii impliciți, adică să începem să adulmecăm la început, vom selecta placa de rețea pe care o dorim, în mod implicit este eth0. Lăsăm restul opțiunilor așa cum sunt și facem clic pe butonul din partea dreaptă sus pentru a accepta modificările.

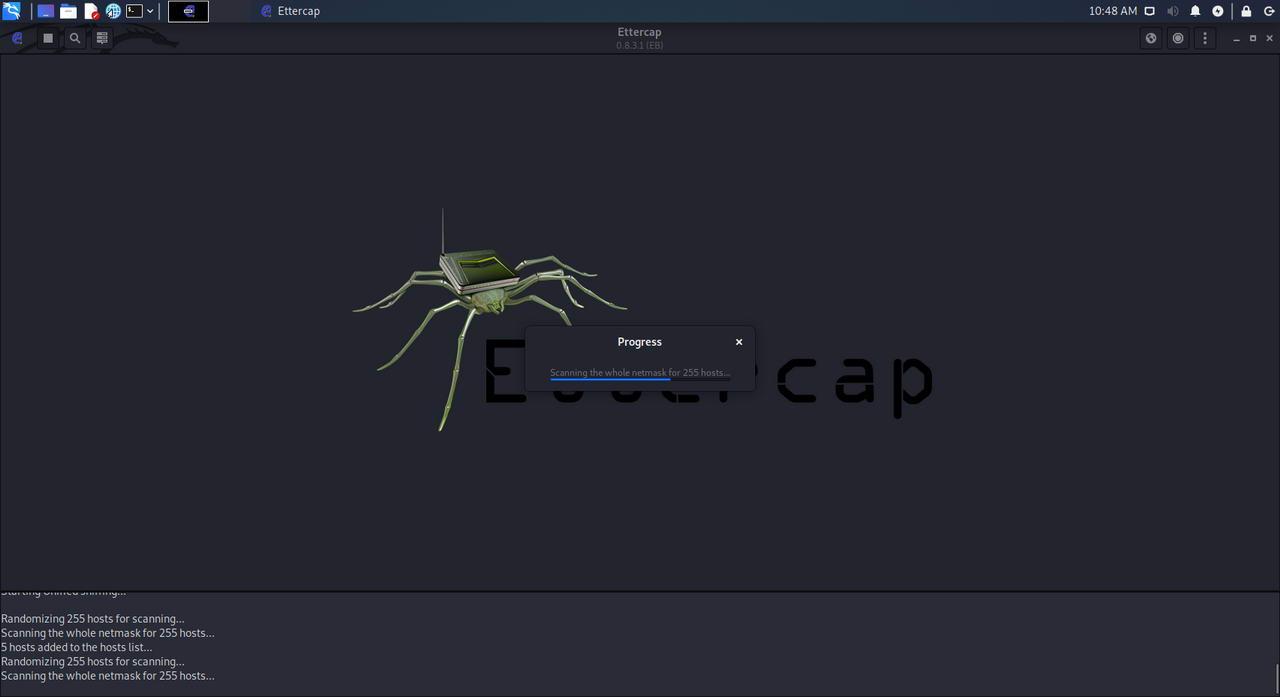

Odată ce am început programul, va trebui să facem clic pe „lupa” pe care o vedeți în stânga sus, ceea ce va face Ettercap este să scaneze întreaga rețea locală la care suntem conectați în căutarea diferitelor dispozitive care sunt conectate , și, prin urmare, o victimă de atac.

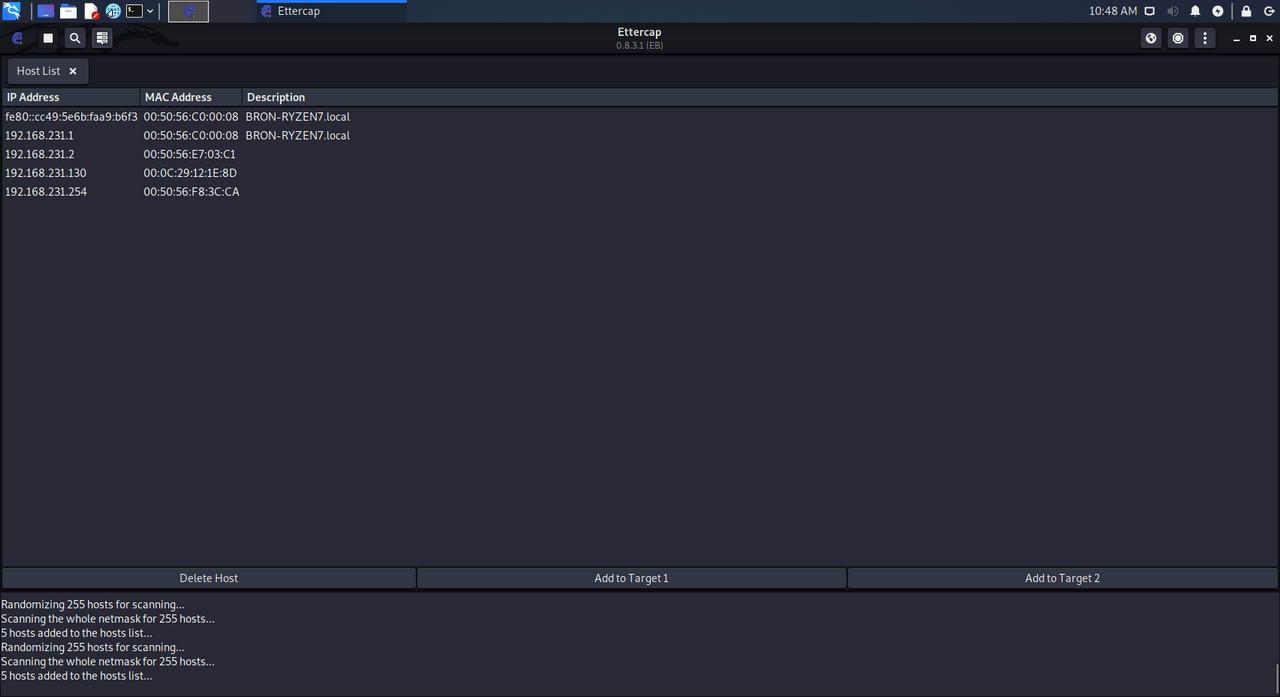

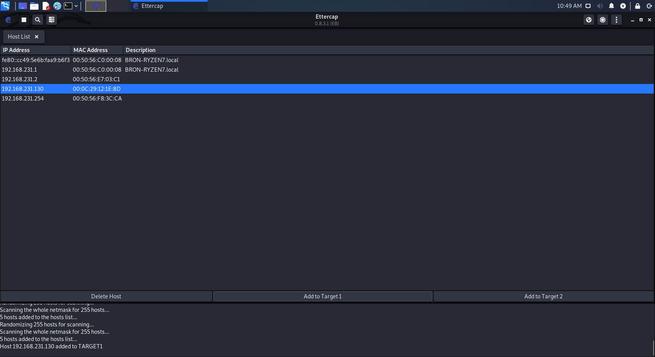

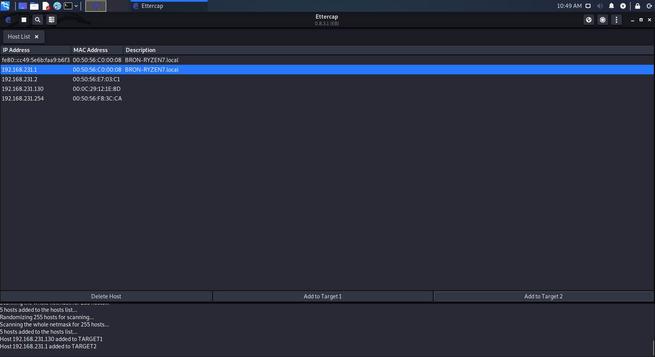

Aici ar trebui să obținem toate gazdele sau dispozitivele conectate la rețeaua noastră. Cu toate acestea, în cazul în care nu apar toate, putem efectua o scanare completă a rețelei pur și simplu făcând clic din nou pe «lupa» pe care o avem în partea din stânga sus. După câteva secunde, lista de dinainte ar trebui actualizată, arătând toate dispozitivele, cu IP-urile și MAC-urile respective, conectate la rețeaua noastră.

În cazul în care dorim să efectuăm un atac îndreptat împotriva unei singure gazde, de exemplu, suplinim identitatea gateway-ului pentru a monitoriza conexiunile victimei care apare în lista dispozitivelor, înainte de a începe atacul trebuie să stabilim ambele obiective.

Pentru a face acest lucru, sub lista gazdelor putem vedea trei butoane, deși vom fi atenți la ultimele două:

- 1 țintă - Selectăm adresa IP a dispozitivului pentru a monitoriza, în acest caz, dispozitivul victimă și facem clic pe butonul respectiv.

- 2 țintă - Apăsăm IP-ul pe care vrem să-l suplinim, în acest caz, cel al gateway-ului.

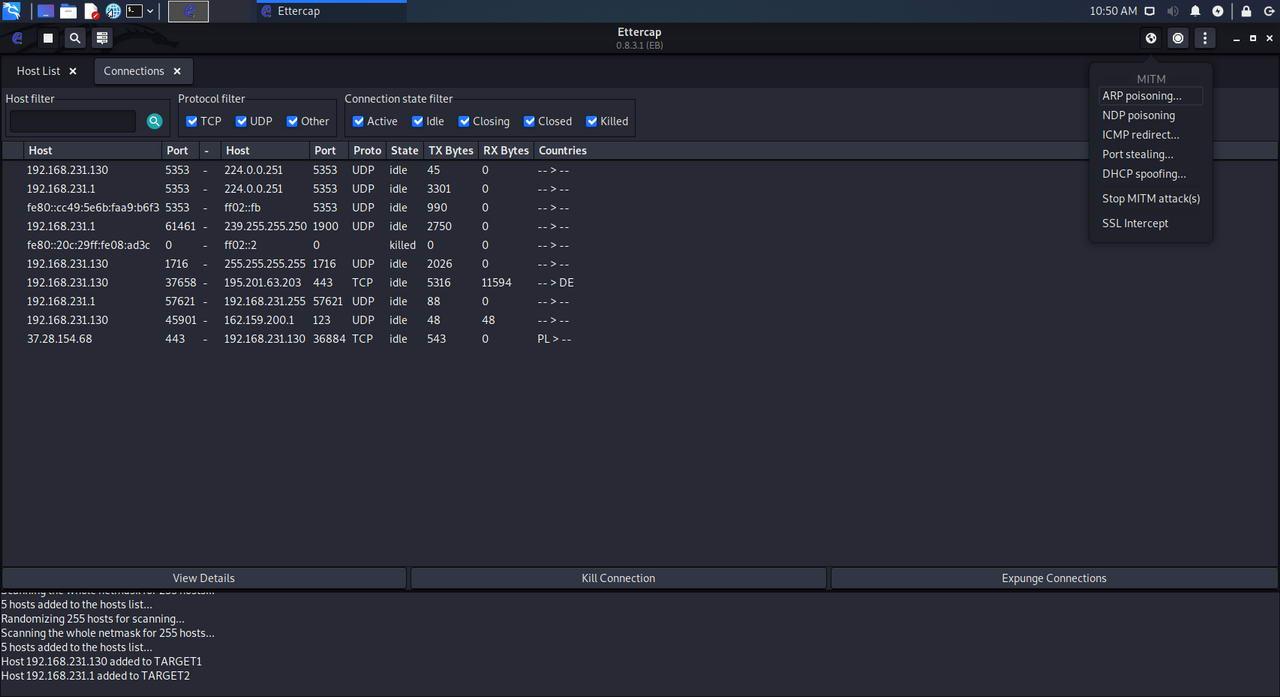

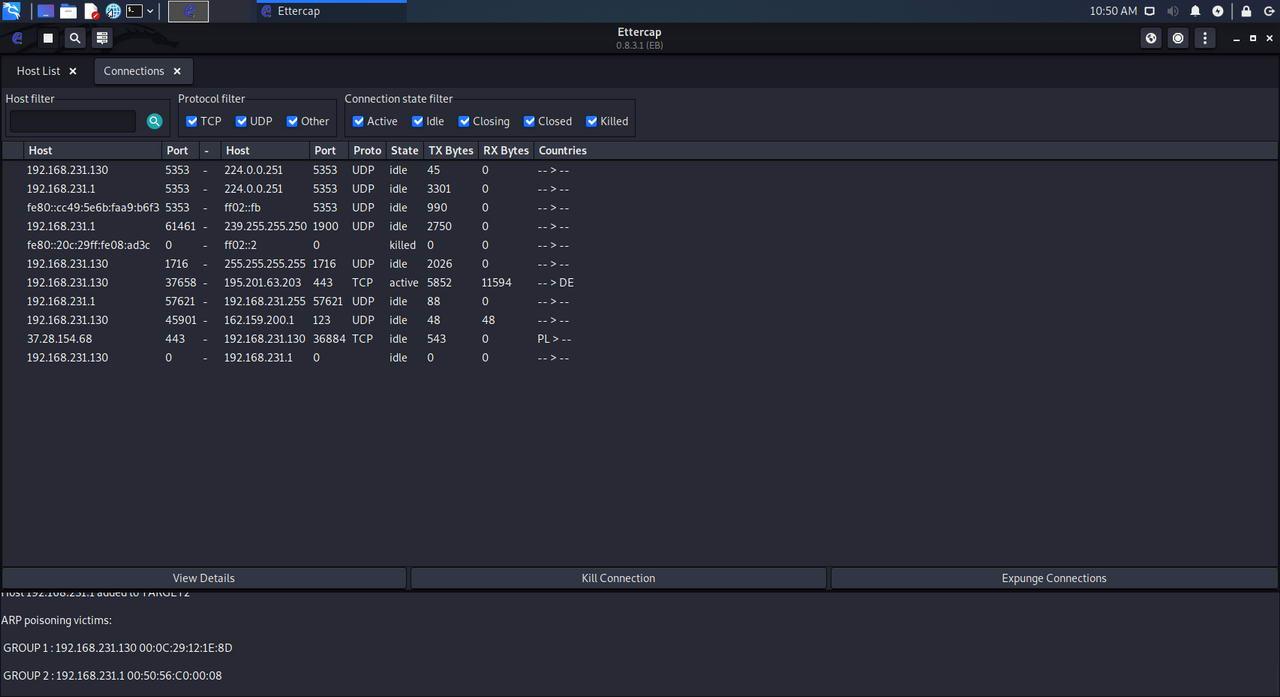

Totul gata. Acum trebuie doar să alegem „ MITM ”Meniul din partea de sus și, în acesta, alegeți” Otrăvire ARP " opțiune.

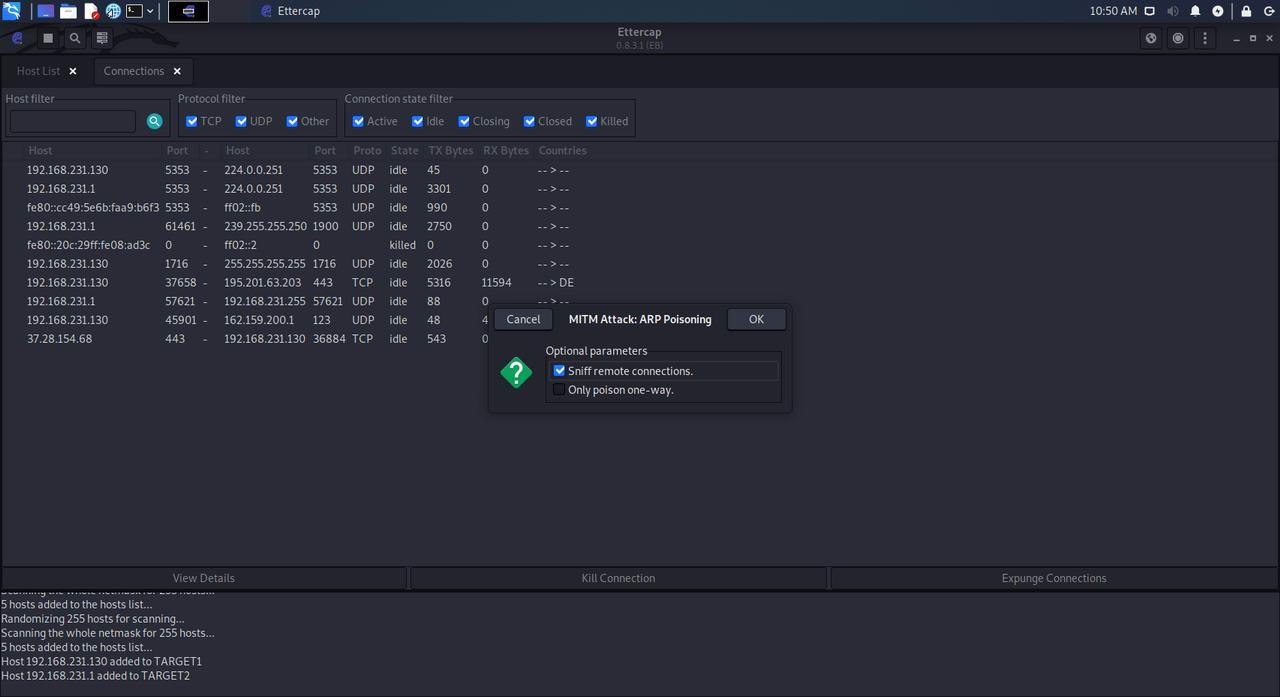

Va apărea o mică fereastră de configurare, în care trebuie să ne asigurăm că marchăm « Sniff Conexiuni la distanță «. De asemenea, trebuie să lăsăm opțiunea „numai otravă într-un singur sens” nebifată, această opțiune nu va efectua otrăvirea ARP în ambele direcții, ci doar într-una singură, prin urmare, nu avem comunicare bidirecțională. Este foarte important să nu lăsați bifată această opțiune „doar otravă într-un singur sens”, adică așa cum este implicit.

Facem clic pe «Ok» și atacul va avea loc. Acum putem avea controlul asupra gazdei pe care am setat-o ca ” 1 țintă ".

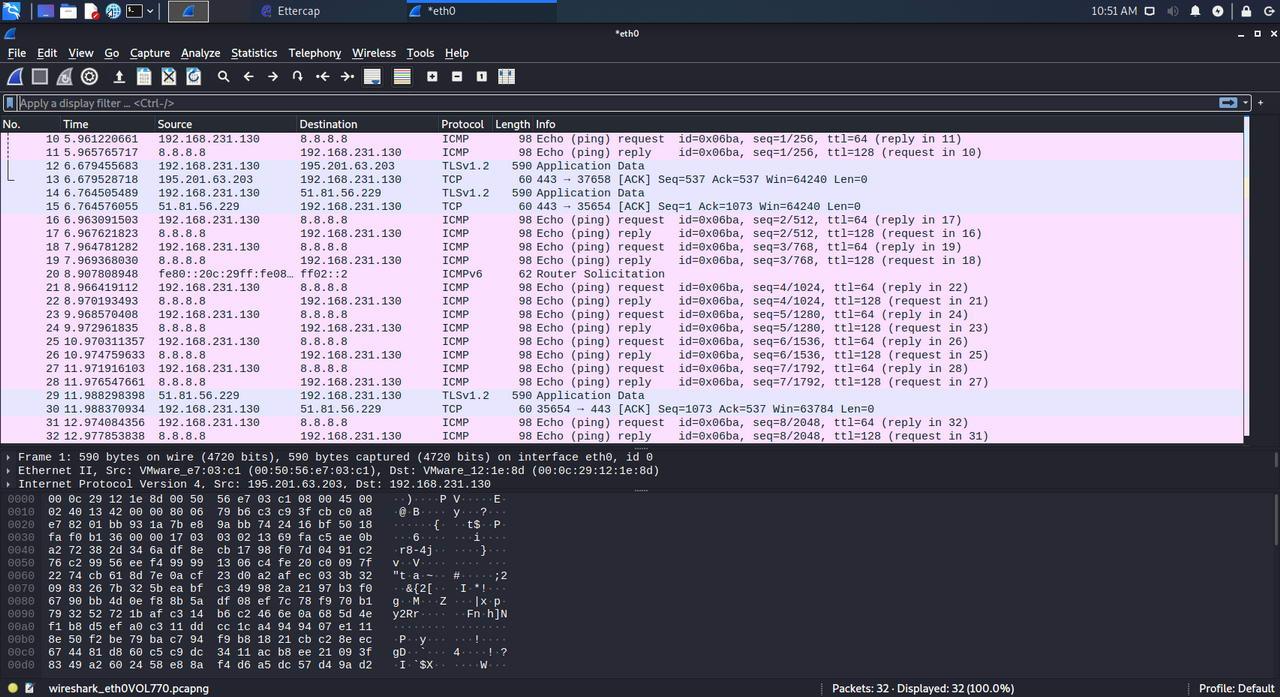

Următorul lucru pe care trebuie să-l facem este, de exemplu, să rulăm Wireshark pentru a captura toate pachetele de rețea și a le analiza în căutarea informațiilor interesante sau a recurge la diferitele pluginuri pe care ni le oferă Ettercap, cum ar fi, de exemplu, browserul web la distanță, unde ne va încărca toate site-urile web vizitate de țintă. De exemplu, am făcut ping-ul tipic către Google, echipa atacatoare a capturat totul corect.

Aceste tehnici sunt doar pentru uz privat în cadrul rețelei noastre proprii sau într-o rețea în care avem permisiunea, în mod logic aceste tehnici pot fi aplicate în scopuri ilegale. Dacă folosim aceste tehnici pentru a monitoriza sistemele altor persoane, comitem o infracțiune.

Odată ce am aflat deja cum putem face acest atac cu Kali Linux ușor și rapid, să vedem cum putem atenua acest atac.

Detectați și atenuați acest atac pentru a naviga în siguranță

Acest atac asupra rețelelor de date este foarte popular și este disponibil pentru oricine, din acest motiv, este foarte important să știm cum să detectăm dacă acest atac se efectuează asupra noastră și, de asemenea, cum putem atenua acest atac, astfel încât să nu a reusi. În multe cazuri, singurul lucru pe care îl putem face este să criptăm toate comunicațiile noastre, astfel încât, deși pot capta toate informațiile, nu pot citi nimic deloc. Mai jos, puteți vedea toate detaliile pentru a detecta și atenua acest atac.

Cum pot detecta că acest atac se desfășoară asupra mea?

Cel mai simplu mod de a detecta faptul că se efectuează un atac ARP Poisoning sau ARP Spoofing este să verificăm tabelul ARP, cu comanda anterioară a «arp -a» putem vedea tabelul ARP complet al dispozitivului nostru, în cazul în care avem două Adresele IP cu aceeași adresă MAC fizică, înseamnă că cineva efectuează un atac Man in the Middle cu o otrăvire ARP. De exemplu, să ne imaginăm că avem următorul tabel ARP:

Adresa Internet Adresa fizică

192.168.1.1 00-01-02-03-04-05

192.168.1.2 00-01-02-03-04-AA

192.168.1.3 00-01-02-03-04-05

În acest caz, se poate vedea perfect că atât routerul, cât și cel de-al doilea PC au exact aceeași adresă MAC. Aceasta înseamnă că tabelul ARP este otrăvit. Există programe de securitate care ne permit să detectăm automat dacă un astfel de atac este efectuat asupra noastră, va verifica continuu tabelul ARP pentru a găsi dacă există o adresă MAC duplicată, apoi va trimite utilizatorului o alertă.

Măsuri de atenuare a acestui atac

Pentru un utilizator, singura măsură care poate fi luată pentru a atenua acest atac este de a folosește o VPN , acest lucru va garanta confidențialitatea și autenticitatea tuturor conexiunilor. Trebuie să ne amintim că, în anumite cazuri, este posibil să se încalce conexiunile HTTPS folosind tehnici SSL Stripping, prin urmare, dacă doriți să fiți protejat împotriva acestui atac, recomandarea noastră este să utilizați IPsec, OpenVPN sau WireGuard introduceți VPN-uri, toate acestea ne vor garanta securitatea și confidențialitatea în rețea.

O altă măsură pe care un utilizator ar putea să o ia este pentru a înregistra o intrare statică în tabelul nostru ARP cu toate acestea, acest lucru va funcționa numai dacă ne conectăm întotdeauna la aceleași rețele, altfel ar trebui să înregistrăm și să ștergem intrarea ARP, ceea ce este foarte incomod. Dacă este un computer static, cum ar fi un computer desktop, s-ar putea face în acest fel, cu toate acestea, este mult mai bine să îl faceți la nivel de rețea de către administrator.

În cazul administratorilor rețelei în sine, în prezent switch-urile și routerele / firewall-urile au tehnici anti-spoofing ARP , în acest fel, dacă activăm aceste măsuri de securitate, acesta va împiedica un atacator să atace un alt utilizator din propria rețea, prin urmare, ar fi o caracteristică foarte importantă pentru a-și proteja proprii utilizatori. De asemenea, am putea activa DHCP Snooping pentru a împiedica un atacator să își configureze propriul server DHCP pentru a oferi adresarea unei anumite victime sau mai multor persoane.

În cele din urmă, odată ce am efectuat aceste măsuri de atenuare, recomandarea noastră este să efectuați singur acest tip de atac pentru a verifica dacă apărarea dvs. este eficientă, adică este foarte important să vă verificați propria securitate.