Existem muitos tipos de ataques de computador que podem colocar sua segurança em risco ao navegar na Internet ou usar qualquer dispositivo. Neste artigo vamos falar sobre um deles. Vamos explicar o que é um troiano é, o que ele faz e, claro, o que podemos fazer para evitar esse tipo de malware. Daremos algumas dicas para que a segurança esteja sempre presente e você não tenha problemas.

o que é um trojan

Em primeiro lugar, vamos explicar exatamente o que é um Trojan . Seu nome vem do cavalo de Tróia, pois neste caso é um software malicioso disfarçado como um arquivo legítimo. Pode ser um documento de texto, uma imagem, um programa... Qualquer coisa que finja ser algo seguro, mas na realidade é um problema de segurança.

Embora a base de um Trojan seja a mesma (esconder malware dentro de um arquivo que parece legítimo), a verdade é que nem todos têm o mesmo objetivo. Normalmente, um invasor tentará assumir o controle de uma equipe de alguma forma. Dessa forma, você pode roubar dados ou até mesmo furtar outras ameaças.

Um Trojan pode afetar computadores e dispositivos móveis. Além disso, existem para diferentes sistemas operacionais. É um tipo de malware que foi adaptado ao longo do tempo para fazer com que os cibercriminosos cumpram seus objetivos em relação ao roubo de informações ou ao controle de sistemas.

Alguns exemplos de Trojans importantes são Zeus, Emotet, Petya ou WannaCry. Eles colocaram em risco inúmeras empresas e também usuários privados. Lembre-se de que esse tipo de ataque não afeta apenas usuários domésticos, mas também atinge organizações importantes.

Qual é a sua função e como isso afeta

Trojans podem ter diferentes funções e recursos. Nem todos agem da mesma forma e nem todos são igualmente perigosos. Vamos explicar quais são suas principais funções e como isso afetará a segurança de usuários domésticos e empresas e organizações infectadas.

Crie uma porta dos fundos

O primeiro objetivo de um Trojan é criar um backdoor. É um dos ataques mais comuns que podem ocorrer. Esta porta permitirá que o atacante ganhe algum controle ou acesso ao dispositivo . Por exemplo, poderá vazar dados, arquivos maliciosos que obtêm informações, etc.

Normalmente, a vítima não é rapidamente informada do problema. Ou seja, nenhum sintoma perceptível aparece como um mau funcionamento no início. Isso significa que um invasor pode ter acesso a um sistema por um longo tempo até que ele seja descoberto, para que ele tenha espaço para coletar dados.

downloads ocultos

Há também trojans de download. Seu objetivo será baixar conteúdo para o computador sem a permissão da vítima. Ele fará isso de maneira oculta, por meio de comandos que foram programados anteriormente para realizar determinadas ações assim que entrar no dispositivo.

Normalmente, esses downloads ocultos estão vinculados a mais malware. Eles podem baixar vírus e outras variedades de malware que afetam a segurança e a privacidade. Por exemplo, eles podem baixar um keylogger responsável por roubar as senhas que a vítima coloca no computador.

roubar informações

Outra função clara é roubar informações do computador que eles infectaram. Eles podem coletar dados pessoais da vítima, espionar, coletar dados relacionados à navegação, programas que você usa, arquivos nesse computador, etc. Ele pode roubar todo tipo de dados.

Esses dados podem ser usados para diferentes propósitos. Por exemplo, eles podem ser usados para realizar ataques de phishing personalizados, roubar dados confidenciais de uma empresa ou organização e depois vendê-los para a concorrência ou até mesmo extorquir dinheiro com esses dados e ameaçar torná-los públicos.

Acesso remoto

Outro objetivo dos cavalos de Tróia é frequentemente dar a um invasor acesso remoto completo . Basicamente, você poderá agir como se estivesse fisicamente na frente da equipe. Você poderá controlar o sistema, instalar ou desinstalar aplicativos, excluir arquivos, modificar documentos, etc.

Isso também possibilita a ampliação dos ataques, pois o acesso remoto total a um sistema abre uma ampla gama de possibilidades para os cibercriminosos. Eles poderão roubar dados ou instalar qualquer aplicativo sem permissão.

Ataques DDoS

Por outro lado, também devem ser mencionados os ataques DDoS ou negação de serviço distribuído. Um Trojan pode lançar ataques desse tipo para sobrecarregar um servidor para que não possa responder a solicitações legítimas de outro usuário e descobrir que não funciona.

Os cavalos de Troia podem ser projetados para esse fim e o objetivo aqui é afetar o bom funcionamento de uma empresa, por exemplo. Eles podem servir como uma maneira de lançar ataques que comprometem computadores com base no lançamento de várias solicitações.

Dicas para evitar esse tipo de malware

Como você viu, um Trojan é uma grande ameaça à segurança. É essencial tomar medidas para evitar ser vítima desses ataques. Por esse motivo, daremos alguns conselhos essenciais para que nossos dispositivos estejam devidamente protegidos e os problemas não apareçam.

Usar software de segurança

Algo muito importante para manter a segurança e evitar Trojans e outras ameaças é ter um bom antivírus . Existem muitas opções. Um dos mais usados é Windows Defender em si, o antivírus que vem com Microsoft sistemas. No entanto, existem muitas opções gratuitas e pagas. Por exemplo, Avast ou Bitdefender são algumas alternativas.

Mas além de um antivírus, você também pode contar com um firewall . É outra ferramenta que protegerá as conexões com a Internet e evitará ataques. Além disso, você sempre pode usar plugins do navegador para alertá-lo em caso de acesso a um site malicioso ou download de um arquivo perigoso.

Mantenha tudo atualizado

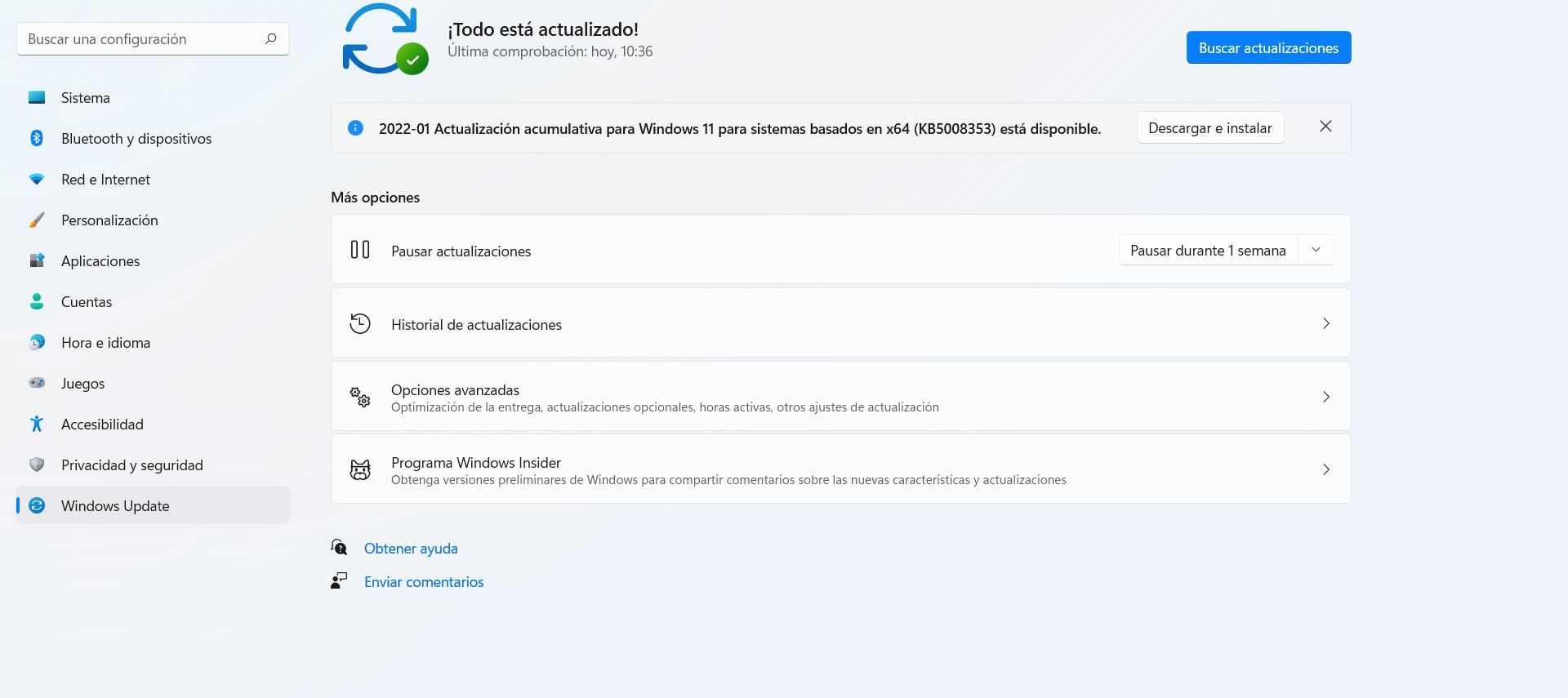

Claro que é essencial ter tudo em dia . Na verdade, os cibercriminosos podem tirar proveito de uma vulnerabilidade para roubar um Trojan. Eles podem usar um bug no Windows ou em algum programa que você usa para se infiltrar em software malicioso sem você perceber e poder controlar o dispositivo.

No caso do Windows, para atualizar o sistema é preciso ir em Iniciar, entrar em Configurações e acessar Windows Update . Ele mostrará automaticamente possíveis atualizações pendentes e você terá que adicioná-las para ter tudo pronto e protegido para obter o melhor desempenho e também evitar problemas.

Instale apenas aplicativos oficiais

Algo muito importante, e que nem sempre é levado em conta, é instalar apenas pedidos oficiais . É verdade que existem muitas opções para quase tudo, mas o ideal é usar apenas programas confiáveis, seguros e que não tenham sido modificados maliciosamente para roubar dados ou, neste caso, esgueirar cavalos de Tróia.

Para conseguir isso, é importante baixar programas apenas de fontes oficiais. Por exemplo, acesse o site oficial do aplicativo ou use lojas seguras como Google Play. Desta forma teremos mais garantias de que este programa não foi modificado por terceiros para roubar informações.

Senso comum

Mas sem dúvida o mais importante é o bom senso. Na maioria dos ataques cibernéticos, o hacker precisará de nós para fazer uma erro . Por exemplo, clicar em um link perigoso, baixar um arquivo inseguro, etc. Isso torna essencial cuidar de sua navegação e não cometer erros.

Por exemplo, certifique-se de não baixar anexos que chegam até você via email se você realmente não conhece a fonte e não tem certeza se pode ser uma ameaça ou não. O mesmo ao fazer login ou abrir qualquer link. Você deve sempre verificar se é algo confiável e não será um problema.

Em suma, como você viu, os cavalos de Troia são uma ameaça à segurança que pode comprometer seus dados pessoais ou o funcionamento do sistema. Ele pode ter diferentes funções e você deve sempre manter o equipamento protegido. Você conseguiu ver uma série de dicas essenciais para evitar problemas.