Desde o anúncio por Microsoft que o TPM seria obrigatório para instalar Windows 11 , as notícias sobre esse termo não param de acontecer; Já falamos a fundo sobre isso muito antes disso, então o que vamos abordar neste artigo é o Versão TPM 2.0 e os votos de notícias e características que ele traz em comparação com a versão anterior 1.2, e principalmente como isso afeta os processadores de Intel e AMD.

Como você já deve saber, TPM significa Trusted Platform Module (também conhecido como ISO / IEC 11889), um padrão de segurança internacional para um criptoprocessador seguro, que nada mais é do que um microcontrolador dedicado projetado para proteger o hardware por meio de chaves incorporado criptográfico. A esta altura, já sabemos o que é e para que serve, bem como com certeza quais dispositivos o carregam, mas você conhece as diferenças entre suas diferentes versões?

Os diferentes tipos de implantação TPM 2.0

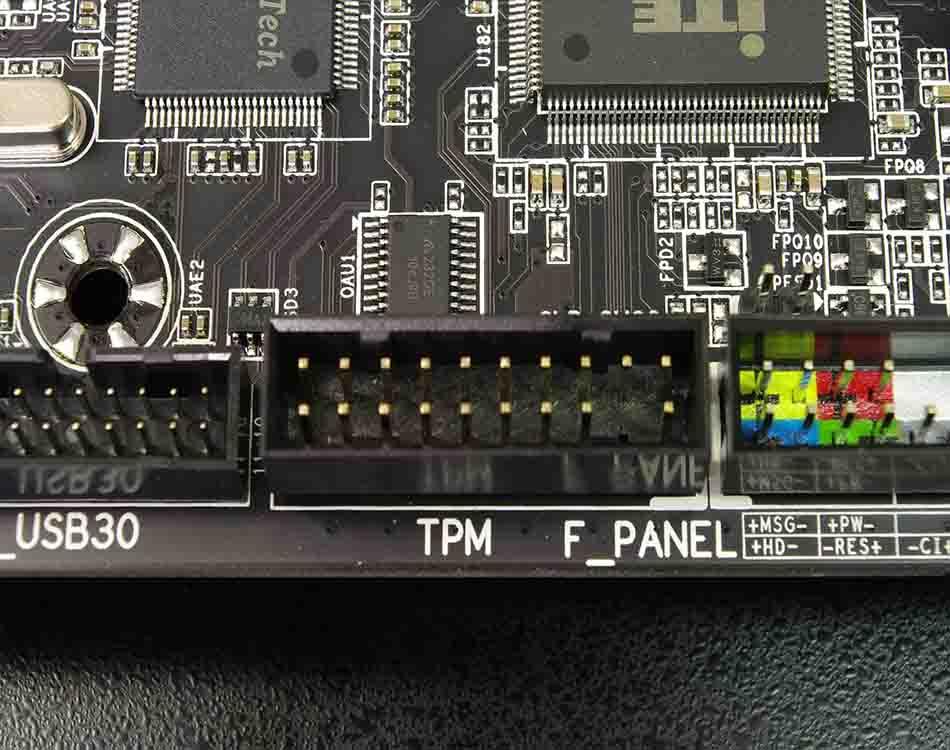

Para entender as diferenças entre as diferentes versões do padrão e como elas afetam os processadores Intel e AMD, devemos primeiro explicar os diferentes tipos de implementação que podemos encontrar. O TPM não é uma novidade, pois desde 2006 foram vendidos milhares de notebooks que já tinham um chip TPM. A partir daí, diferentes formas de integração foram desenvolvidas, tornando-se um conceito que poderia ser integrado a qualquer outro dispositivo, incluindo telefones celulares. Em um PC, o barramento LPC ou SPI é usado para que o CPU pode se conectar ao chip TPM.

O Trusted Computing Group (TCG) certificou chips TPM fabricados por diferentes fabricantes, como Infineon, Novoton ou STMicroelectronics, mas também atribuiu IDs de fornecedor a outros, como AMD, Atmel, Broadcom, IBM, Intel, Lenovo, National Semiconductor, Nationz, Qualcomm, Rockchip, SMC, Samsung, Sinosun, Texas Instruments ou Winbond, então se você encontrar um suposto módulo TPM fabricado por alguém que não está nesta lista, é definitivamente falso.

Existem cinco tipos diferentes de implementações para o TPM 2.0, e vamos listá-los em ordem de segurança da mais alta para a mais baixa:

- TPM 2.0 dedicado - estes são chips dedicados que implementam a funcionalidade TPM em seu próprio pacote de semicondutores à prova de violação. Em teoria, eles são o tipo mais seguro porque as rotinas implementadas em hardware devem ser mais resistentes a erros em comparação com aquelas implementadas em software, e seus pacotes devem implementar alguma resistência à adulteração.

- TPM 2.0 integrado: Eles fazem parte de outro chip e, embora usem hardware que resiste a bugs de software, não precisam implementar resistência física à adulteração. A Intel integrou o TPM dessa forma em alguns de seus chipsets, por exemplo.

- Firmware TPMs (fTPMs) - Estes são soluções passadas em firmware (por exemplo, UEFI) que são executadas no anel de execução confiável da CPU. Intel, AMD e Qualcomm implementaram o firmware TPM dessa forma.

- TPM por hipervisor (vTPMs): eles são TPMs virtuais fornecidos por hipervisores e, portanto, dependem deles. Eles são executados isoladamente e ocultos do software dentro das máquinas virtuais para proteger seu código e podem fornecer um nível de segurança comparável aos fTPMs.

- TPM 2.0 por software: estes são emuladores executados sem mais proteção do que a obtida por um programa normal dentro do sistema operacional. Eles são completamente dependentes do ambiente em que são executados, portanto, não fornecem maior segurança do que o ambiente de execução normal pode fornecer e, portanto, são vulneráveis a seus próprios bugs e ataques de software. Eles são úteis apenas para fins de desenvolvimento.

Microsoft desenvolveu a implementação de referência oficial do TPM 2.0, é licenciada por BSD e o código-fonte é abertamente disponível. A Microsoft fornece uma solução Visual Studio e cria scripts para Linux ferramentas automatizadas. Intel por seu turno, em 2018 já abriu o seu código TPM 2.0 com suporte para Windows e Linux, também com licença BSD.

O que torna o TPM 2.0 diferente da versão anterior (1.2)?

Embora a versão TPM 2.0 trate de muitos dos mesmos casos de uso da versão 1.2 e tenha características essencialmente semelhantes, os detalhes são diferentes e, na verdade, o TPM 2.0 não é compatível com as versões anteriores ao TPM 1.2 (é por isso que essas duas versões comparamos )

Arquitetura

O TPM 1.2 consiste em uma arquitetura de três partes ou com três bibliotecas diferentes. A versão 2.0, por sua vez, consiste em uma especificação específica da plataforma que faz referência a uma biblioteca TPM 2.0 comum de quatro partes. Essas especificações de plataforma definem quais partes da biblioteca são obrigatórias, opcionais ou proibidas para a biblioteca. Essas especificações incluem PCs clientes, celulares e automotivos.

Algoritmos

Para a versão 1.2, os algoritmos de criptografia SHA-1 e RSA são necessários, enquanto AES é opcional. O Triple DES também era um algoritmo opcional na época nas versões anteriores, mas era proibido na versão 94 do TPM 1.2 por razões de segurança. A função de geração de máscara baseada em hash MGF1 que é definida em PKCS # 1 é necessária.

Para a versão 2.0, SHA-1 e SHA-256 são necessários para a arquitetura do PC cliente, bem como RSA e ECC usando a curva Barreto-Naehrig de 256 bits e NIST P-256 para criptografia de chave pública e geração e verificação de assinatura digital assimétrica . O HMAC também é necessário para geração simétrica e verificação de assinaturas digitais, AES de 128 bits para o algoritmo de chave simétrica e a função de geração de máscara baseada em hash MGF1. Uma miríade de algoritmos adicionais também são definidos, mas são opcionais. Lembre-se de que Triple DES foi incorporado ao TPM 2.0, mas com restrições.

Primitivas criptográficas e considerações adicionais

Para a versão 1.2, são usados um Random Number Generator (RNG), um algoritmo criptográfico de chave pública, uma função de hash criptográfica, uma função de geração de máscara, geração e verificação de assinatura digital e atestado direto anônimo. Os algoritmos de chave simétrica exclusivos são opcionais.

No TPM 2.0, um gerador de números aleatórios, algoritmos criptográficos de chave pública, funções de hash criptográficas, algoritmos de chave simétrica, geração e verificação de assinatura digital, funções de geração de máscara, atestado anônimo direto ou exclusivo ou também baseado em ECC usando a curva de Barreto-Naehrig de 256 bits. A especificação também requer funções de geração e derivação de chaves.

Por outro lado, também deve ser observado que a versão 1.2 possui uma única hierarquia (armazenamento), enquanto a versão 2.0 usa três (plataforma, armazenamento e confiança), usando apenas uma chave raiz (SRK RSA-2048) no caso da versão acima e várias chaves e algoritmos para cada hierarquia na versão mais recente do TPM.

Da mesma forma, em termos de autorização, a versão 1.2 suporta HMAC, PCR, localidade e presença física, enquanto o TPM 2.0 suporta senha, HMAC e diferentes políticas configuráveis (que cobre HMAC, PCR, localidade e presença física). Finalmente, deve-se notar que em termos de NVRAM, a versão 1.2 usa apenas dados não estruturados, enquanto a versão 2.0 usa dados não estruturados, mas também um contador, bitmap, extensão e PIN.