A Bluetooth que usamos todos os dias em nossos dispositivos foi exposto a vários vulnerabilidades em dias recentes. Na semana passada nós aprendi sobre o BrakTooth , composto por 16 vulnerabilidades que permitiram que hackers bloqueiem dispositivos e executem malware em celulares, tablets, laptops e fones de ouvido. Agora o sem fio padrão enfrenta outra grande vulnerabilidade que afecta a nossa fones de ouvido.

A vulnerabilidade foi descoberta por um estudante do Universidade de Oslo nomeado Bjorn Martin Hegnes . Para fazer isso, ele fez um 300 quilômetros ciclovia ao redor Oslo por 12 dias . Nessa rota transportou um omnidirecional Wi-fi antena que poderia detectar sinais Bluetooth a uma distância de até metros 100 . Ele também carregava um Dispositivo GPS que associava os locais aos dispositivos detectados.

O endereço MAC não é aleatório nos fones de ouvido

Com este sistema, Hegnes conseguiu coletar 1.7 milhão de mensagens Bluetooth , 9,000 transmissores, e 129 fones de ouvido . Na investigação, ele descobriu que nenhum dos fones de ouvido detectados implementou a randomização de endereços MAC, permitindo localizar facilmente aqueles que usavam os dispositivos.

Endereços MAC do dispositivo são únicos e não podem ser alterados. Na verdade, é ilegal alterá-los e, por esta razão, o sistema de randomização é usado para preservar o anonimato dos usuários daqueles que detectam o dispositivo para se conectar. Porém, se não for implementado, é possível monitorar todos os locais que estão detectando isso. Endereço MAC , uma vez que, por exemplo, Fones de ouvido bluetooth estão “gritando” por onde passam.

Hegnes afirma que ele tinha 21 pontos de dados diferentes de uma pessoa de sua turma, onde conseguiu determinar onde ficava seu apartamento, bem como quais cafeterias e supermercados ele visitou.

A NSA fez isso com celulares

Este tipo de técnica de espionagem foi usado pelo NSA fazer exatamente o que Hegnes fez com celulares. Isso ficou conhecido graças aos vazamentos de Edward Snowden, e por isso os fabricantes de celulares começaram a randomizar os endereços MAC. No entanto, em dispositivos como Fones de ouvido Bluetooth isso é deixado para o fabricante e praticamente ninguém o faz.

Assim, mesmo que você carregue seu celular em modo avião ou tenha todos os sistemas de proteção ativos, ter um fone de ouvido Bluetooth ligado pode permitir que um hacker rastreá-lo por uma cidade inteira. Imagine que você está sozinho com uma pessoa que tem o aplicativo no celular e coleta o endereço MAC dos seus fones de ouvido. Mais tarde, você pode percorrer a cidade coletando endereços MAC e descobrir onde o seu foi encontrado para descobrir onde você mora.

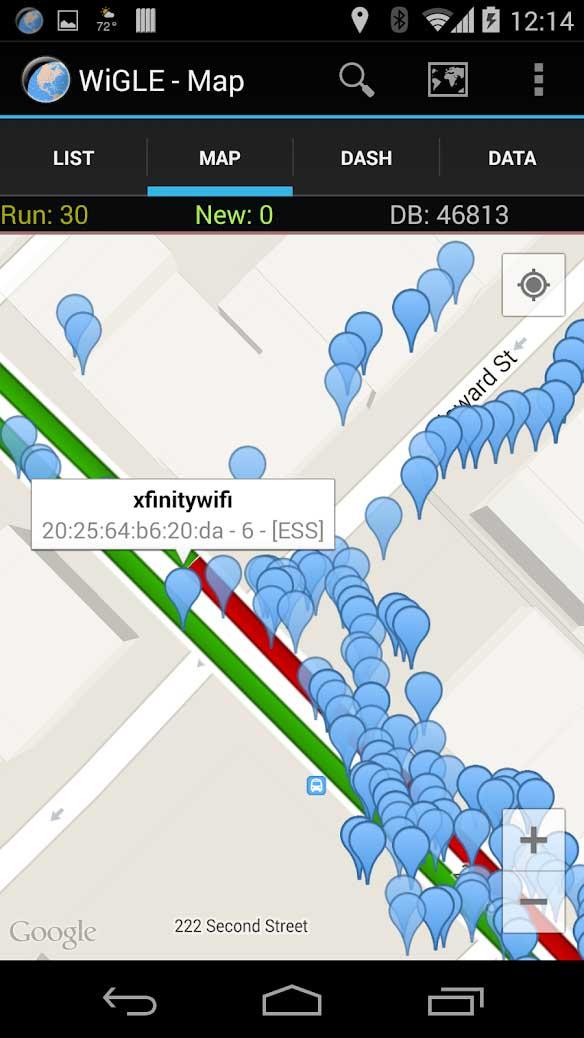

Para mapear uma cidade inteira, a única coisa que Hegnes usou foi o WiGLE aplicativo, que está no Play Store on Android. A aplicação é responsável por recolher toda a informação que existe, e a sua configuração para captar dados custa apenas cerca de 300 euros.

Como recomendação, é importante alterar o nome do Bluetooth e não usar nomes próprios, bem como evitar usar aqueles que não randomizem seus endereços MAC. Assim, por questões de segurança, é aconselhável utilizar fones de ouvido com fio neste caso.