Firewalls são uma ferramenta fundamental para proteger adequadamente nossos PCs, o roteador e toda a rede de intrusões externas. Os firewalls nos permitirão controlar o tráfego de e para um destino, incorporando regras diferentes. Se o pacote recebido ou enviado estiver em conformidade com uma regra configurada, uma das três ações típicas de firewalls será executada: permitir o pacote (ACCEPT), negar o pacote e excluí-lo (DROP), lançar uma mensagem de rejeição (rejeitar). Saber configurar um firewall, seja por meio da linha de comando ou em uma interface gráfica com o usuário, é tão importante quanto conhecer as boas práticas para fazê-lo. Hoje, neste artigo, faremos uma série de recomendações para você configurar corretamente seu firewall.

Negar tráfego implicitamente (padrão)

Os firewalls permitem dois tipos de políticas quando se trata de permitir ou negar tráfego, configurar uma política restritiva com o tráfego de rede que vai e vem é algo totalmente fundamental para proteger adequadamente os computadores e também a rede. Os firewalls podem ser configurados de duas maneiras diferentes:

- Política permissiva : qualquer tráfego de qualquer IP e interface é permitido, apenas o que estiver explicitamente bloqueado no firewall será bloqueado.

- Política Restritiva : nenhum tráfego de qualquer endereço IP ou interface é permitido, apenas o tráfego que é explicitamente permitido no firewall será permitido.

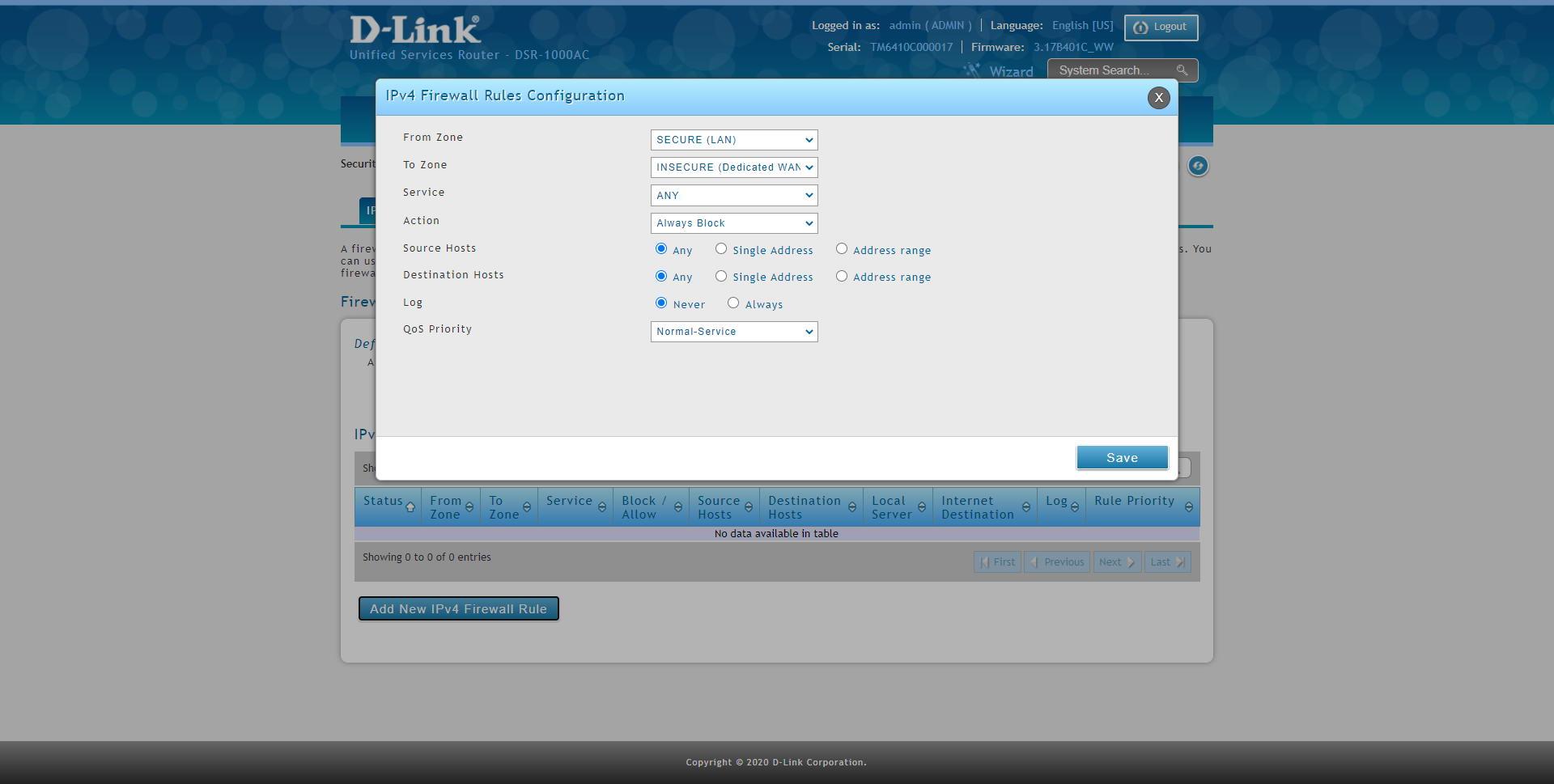

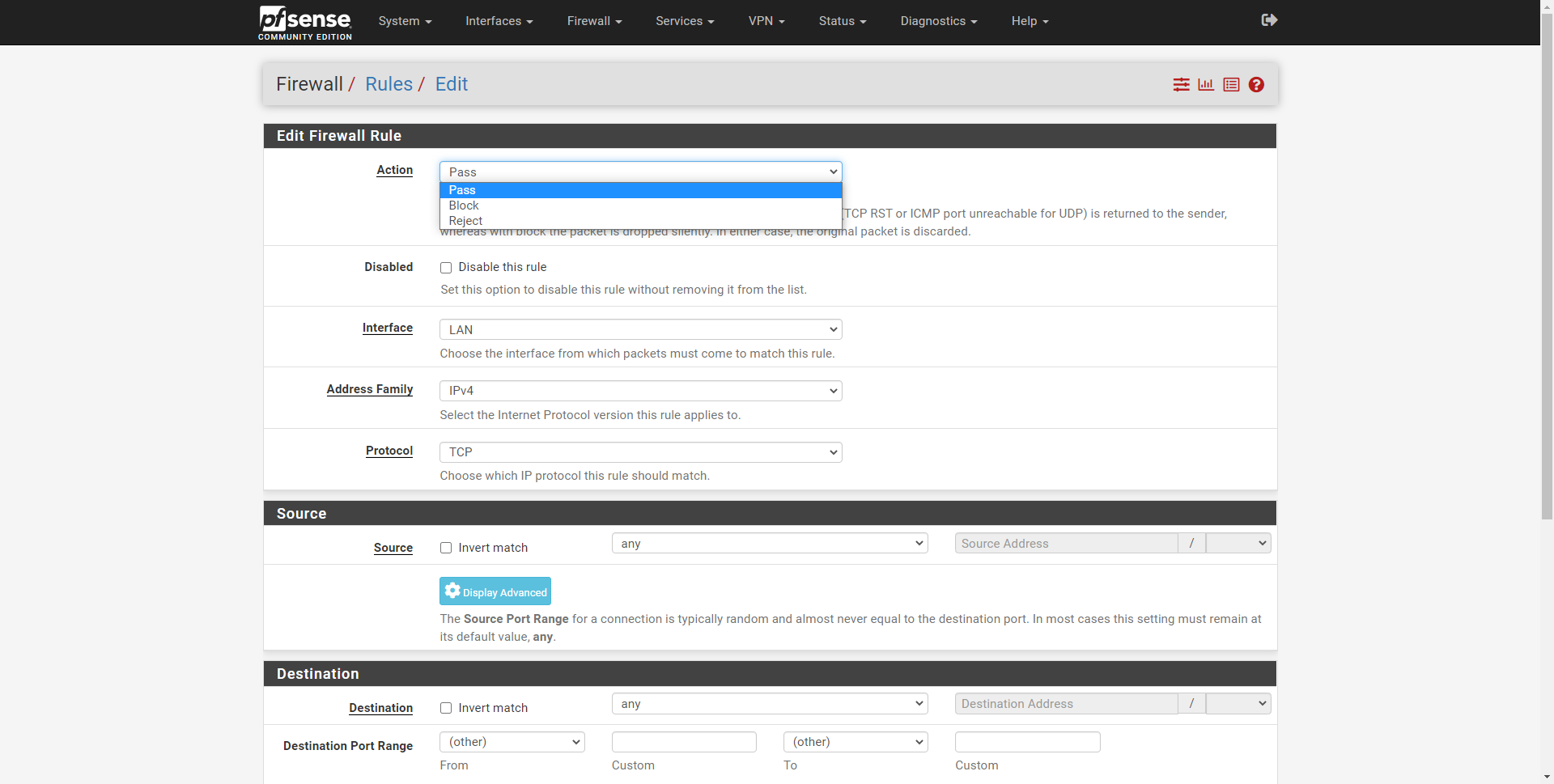

Para segurança, devemos sempre configurar a política de firewall como “restritiva” , na verdade, muitos softwares de firewall padrão já estão configurados com esta política, até mesmo roteadores e firewalls profissionais, ou seja, temos uma regra implícita no final que indica um “negar tudo”, como é o caso de roteadores Cisco ou firewall- sistemas operacionais orientados como o pfSense. Portanto, se não temos uma regra “permitir algo”, automaticamente todo o tráfego é negado por padrão, a fim de ter a melhor segurança possível.

Os administradores de sistema e rede devem sempre configurar o firewall para permitir apenas o tráfego mínimo essencial para o funcionamento adequado do sistema e bloquear qualquer outro tráfego que não seja necessário. Desta forma, a grande maioria das regras que temos no firewall serão “permitir” e não “negar”, pois teremos uma negação implícita no final da lista.

Otimize as regras criadas e ordene-as

Outro aspecto muito importante é que todos os firewalls avaliem as diferentes regras de forma sequencial, de cima para baixo, portanto, devemos seguir algumas recomendações para que as regras funcionem corretamente:

- As regras mais específicas devem ser colocadas no topo , acima das regras mais gerais. Por exemplo, vamos imaginar que queremos permitir um determinado IP, mas bloquear o resto dos computadores na mesma rede. Primeiro devemos colocar “permitir o IP” e depois “bloquear a sub-rede”. Se colocarmos a regra mais geral primeiro (bloquear a sub-rede), a regra mais estrita (permitir o IP) nunca será cumprida.

- As regras mais gerais devem ir abaixo das mais específicas .

Outra recomendação ao configurar um firewall é o ordem das regras , as regras que devem ser "verificadas" ao máximo devem ir o mais alto possível, e as regras menos "verificadas" na parte inferior, para otimizar o desempenho. do firewall , porque o sistema operacional deve verificar tudo de cima para baixo.

- As regras que serão cumpridas na maioria das vezes, coloque-as o mais alto possível.

- As regras que serão menos seguidas, a seguir.

Dependendo do sistema operacional e do firewall, podemos ter políticas de firewall diferentes em interfaces diferentes. Por exemplo, no sistema operacional pfSense profissional, a interface WAN da Internet tem uma negação implícita, no entanto, tudo que sai da LAN é permitido por padrão. Também podemos fazer o mesmo em Linux-Sistemas baseados em Debian através de iptables ou nftables, configurando a política padrão nas diferentes tabelas e chains.

A lista de regras o mais curta possível

Quando configuramos um firewall, é altamente recomendável que a lista de regras que vamos incorporar seja a mais curta possível, para podermos gerenciá-las e mantê-las corretamente. Se tivermos um total de 10 regras que poderíamos “resumir” com apenas uma regra, utilizando “Aliases” ou conjuntos de IPs e portas, muito melhor. É sempre aconselhável ter o número mínimo de regras por vários motivos:

- As falhas podem ser detectadas mais rapidamente.

- O gerenciamento de regras será mais fácil por ter poucas regras.

- Desempenho do Firewall, o sistema não terá que verificar 100 regras, mas apenas 5, portanto, o desempenho aumentará e o consumo da CPU diminuirá.

Verifique se as regras ainda estão em vigor na rede

É altamente recomendável verificar as regras de firewall com alguma frequência, para verificar se os requisitos para permitir ou negar o tráfego que queremos ainda são atendidos. Se estivermos em um ambiente estático onde não houve mudanças, então não será necessário manter essas regras em uma base regular, no entanto, em redes que mudam, teremos que cuidar disso.

Se em uma determinada rede vamos eliminar um servidor ou PC, e ele está no firewall filtrado, devemos verificar se queremos continuar permitindo ou negando esse tráfego, ou seja, mantendo o firewall atualizado dependendo da rede.

Documente todas as regras no campo “descrição”

Em todas as regras que vamos criar no firewall, é absolutamente necessário escrever no campo de descrição o que aquela regra em particular está fazendo. Quando vamos configurar um firewall, sabemos perfeitamente o que queremos permitir ou negar, mas depois de 2 ou 3 meses, e mesmo que outra pessoa o administre, geralmente esquecemos ou não sabemos muito bem o que é. você está permitindo ou negando e tem que “puxar” o fio para “adivinhar” o que aquela regra específica faz.

Quando revisarmos a configuração do firewall no futuro, apreciaremos ter incorporado essas descrições no firewall ou na documentação de configuração, por que são necessárias e por que as criamos dessa forma. Obviamente, é absolutamente necessário manter este documento de configuração do firewall atualizado e realizar revisões de configuração periódicas. Sempre que vamos atualizar a documentação, devemos fazer as alterações correspondentes.

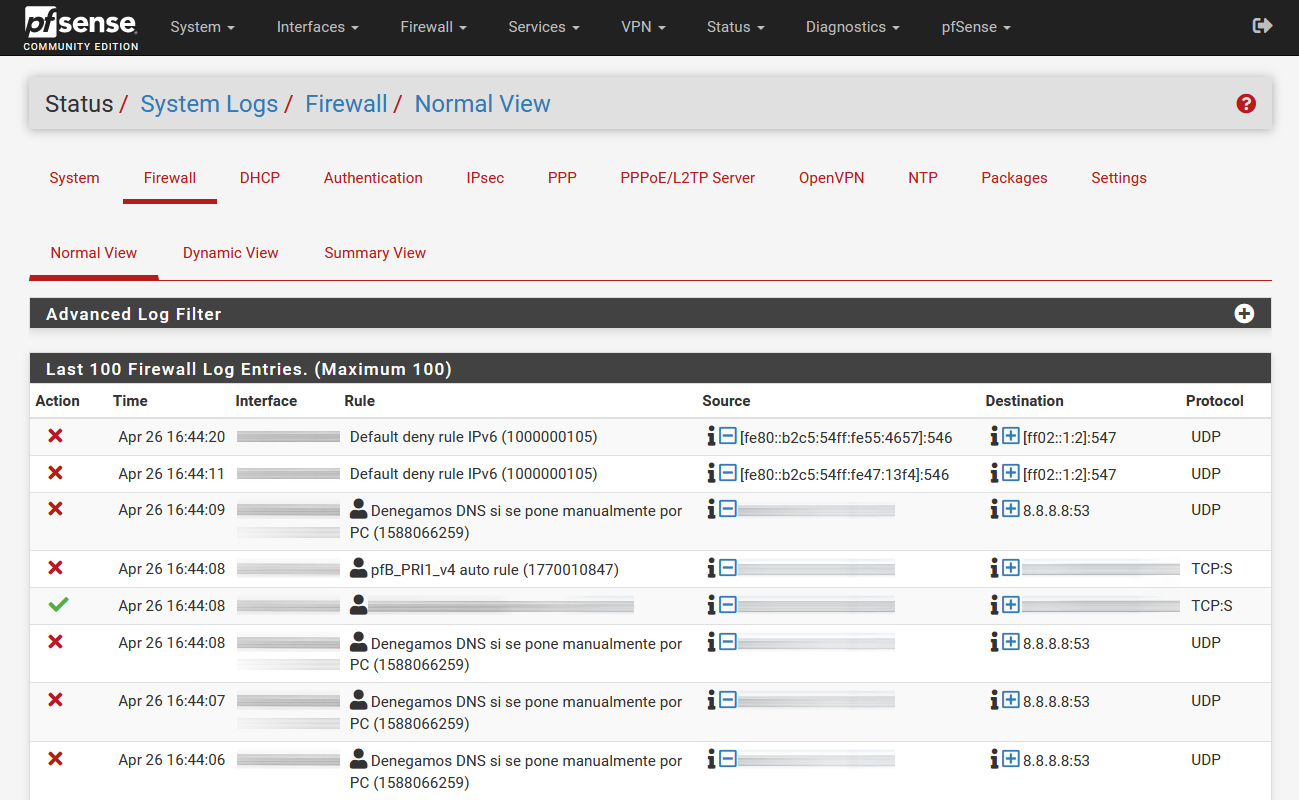

Registre o tráfego apenas o que precisamos

Todos os firewalls, dependendo de uma determinada regra, nos permitirão registrar o tráfego de rede permitido ou negado no firewall (endereço IP de origem e destino, porta de origem e destino e horário), desta forma, podemos ver as tentativas de acesso, permitidas ou tráfego negado e muito mais. A princípio, podemos pensar que registrar todo o tráfego da rede é uma boa ideia, mas não é. É aconselhável apenas registrar o tráfego que realmente nos interessa para tarefas de depuração ou para verificar se eles estão nos atacando.

Se registrarmos uma grande quantidade de tráfego, teremos muito “ruído” nesses registros, ou seja, registros que não nos servirão, e teremos que começar a filtrar grandes quantidades de registros para chegar ao que realmente nos interessa. Por exemplo, computadores com Windows or Mac enviar e receber continuamente informações da Internet, resolver vários domínios centenas de vezes e muito mais, portanto, certifique-se se realmente deseja registrar esse tráfego de navegação na web. Além disso, se você usar protocolos de roteamento dinâmico como RIP ou OSPF em sua rede e tiver o firewall intermediário, receberá tráfego continuamente desses protocolos, o mesmo se tiver HSRP ou VRRP para redundância dos roteadores.

Observe atentamente os registros de determinado tráfego

Se você logar o tráfego WAN, deve ter em mente que teremos um registro completo de todas as conexões de Internet, o mais normal é registrar os pacotes que são direcionados ao nosso VPN ou servidor SSH, para detectar possíveis atividades suspeitas, e não a navegação web. Também é aconselhável verificar freqüentemente o que aparece no registro. Com que freqüência esse registro específico aparece? Deve sair a cada 30 minutos ou a cada 60 minutos?

Finalmente, outro aspecto a levar em conta é que não devemos apenas registrar o tráfego que paramos para ver quem está nos atacando, mas também o tráfego permitido. Esse tráfego permitido realmente deve passar ou devemos bloqueá-lo?

Esperamos que com estas recomendações gerais você possa configurar seu firewall corretamente, seja um roteador, um firewall como o pfSense e até mesmo em um sistema operacional como o Windows ou Linux, pois todos os firewalls funcionam exatamente da mesma forma.