Não demorou muito tempo para verificar se o ransomware é um dos ataques "principais" do crime cibernético. Caracteriza-se por ser altamente eficaz e é uma máquina de dinheiro real. Em um único evento, é capaz de levantar bilhões de euros de vítimas inocentes. Essas pessoas pensam que, pagando o resgate eles terão seus arquivos de volta. Infelizmente, esse não é o caso na grande maioria dos casos. Neste artigo, compartilharemos tudo o que você precisa saber sobre a evolução desse ataque até o momento.

Antes de começarmos a explicar a história e a evolução do ransomware, vamos lembrá-lo do que ele consiste.

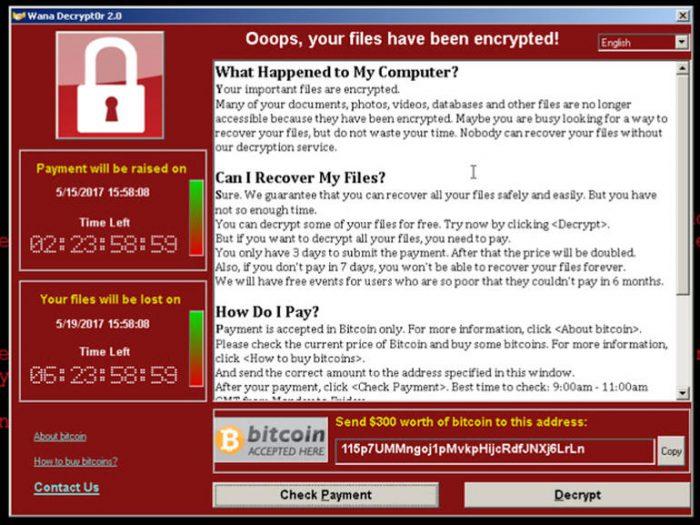

É um ataque que causa a criptografia ou criptografia de alguns ou de todos os seus arquivos encontrados no seu computador. O principal sinal que nos leva a entender que fomos vítimas desse ataque é que uma janela pop-up como esta aparece:

Todo o conteúdo dessa janela pop-up foi projetado e criado para desesperar a vítima. A captura de tela que estamos vendo como exemplo corresponde a um dos maiores ataques de ransomware da história: WannaCrypt / WannaCrypt . Possui informações como o que aconteceu com o seu computador, se é possível recuperar os arquivos que foram criptografados e até como fazer o pagamento.

Em alguns casos como esse, você pode ver quanto tempo a vítima teria para fazer o pagamento antes que os arquivos fossem perdidos permanentemente. Além disso, quanto tempo leva para o dinheiro do “resgate” aumentar. Um detalhe muito importante, e que não cansaremos de repetir, é que você não deve pagar para o suposto resgate de seus arquivos. Mesmo que eles lhe dêem "prova de vida" para seus arquivos, você não deveria. Tudo o que você pode fazer é torná-los vítimas outra vez.

História do ransomware

O final dos anos 80, especificamente 1989, testemunhou o que é considerado o primeiro ransomware. Era um programa com características bastante primitivas que era distribuído maliciosamente através de disquetes . Sua primeira aparição resultou em uma onda de ameaças de extorsão durante o início dos anos 2000. No entanto, ele não chamou a atenção do público em geral até o CryptoLocker aparecer em 2013.

O ransomware é tão lucrativo que se tornou um negócio redondo e está crescendo no mundo do crime cibernético. Outro ransomware extremamente popular e perigoso é chamado Sodinokibi . Tão perigoso e esperto que pode ser, que há alguns meses obteve uma melhoria que dificulta a detecção: pagamento através de criptomoedas que não deixam praticamente nenhum vestígio de suas transações.

Bitcoin é a criptomoeda que o ransomware está acostumado a aceitar. No entanto, Sodinokibi tomou a decisão de aprovar Monero. Este último não permite nenhum rastro das transações realizadas. Portanto, é praticamente inútil tentar rastrear pagamentos de resgate.

Trojans na web e criptografia de arquivos

Entre 2012 e 2013, um ancestral do ransomware estava à espreita. Consistia em um vírus Trojan que bloqueava seu navegador e até a tela cheia do seu computador. O que aconteceu foi que você viu uma mensagem com o formato apropriado para chamar sua atenção. A mensagem que pôde ser lida foi uma suposta acusação de crimes como pirataria, pornografia infantil e outros atos ilegais.

Se a vítima em potencial acreditar na mensagem, leia abaixo para obter dicas sobre como efetuar um pagamento em troca de não ser denunciado à polícia e levado a julgamento. Naquela época, os métodos de pagamento eram vários serviços de depósito com cartão.

Os autores deste Trojan conseguiram arrecadar milhões de dólares graças às milhares de vítimas que caíam diariamente. No entanto, foi fácil de remover. É necessário apenas restaurar o sistema operacional para um ponto anterior antes da infecção ou restaurar o navegador da web.

A partir de 2013, a criptografia de arquivos começou a ganhar destaque. CryptoLocker é um dos pioneiros em ransomware e apareceu especificamente no mês de setembro daquele ano. Os arquivos foram criptografados sob algoritmos robustos de criptografia RSA de 2048 bits. o par de chaves público-privado era praticamente inacessível, pois estava armazenado no Comando e Controle servidor que gerencia o próprio ransomware. As vítimas tinham um prazo de três dias para pagar o resgate com Bitcoin ou serviços de recarga de cartão pré-pago.

A evidência de quão lucrativa pode ser esse pagamento exigido entre US $ 100 e US $ 600, qualquer que seja o método de pagamento. Esse ransomware popular se origina de uma botnet chamada Gameover Zeus , que apareceu pela primeira vez em 2011. Seu objetivo original era se apropriar das credenciais de acesso à conta bancária. O sucesso, digamos, desse tipo de ataque levou ao aparecimento de vários sucessores que tiveram tanto sucesso quanto o original. Alguns deles são PClock, CryptoLocker 2.0 e TorrentLocker.

RaaS: Ransomware como serviço

Os anos 2000 são caracterizados por várias situações e fatos curiosos, um deles é o Tudo como Serviço, ou seja, tudo como serviço. Software como serviço, Infraestrutura como serviço são apenas alguns exemplos de que tudo pode ser configurado para se tornar um serviço lucrativo. A desvantagem é que isso quase não conhece fronteiras e o ransomware ganhou seu lugar nesta área em 2015.

RaaS consistia em um modelo no qual diferentes grupos de cibercriminosos distribuíam certos ransomware. Posteriormente, os lucros foram distribuídos entre os mesmos grupos e os autores do ransomware. Eles até montaram painéis com estatísticas extremamente detalhadas que permitiram rastrear o status das vítimas. E, se necessário, eles poderiam personalizar os códigos e distribuir ransomware ainda mais perigoso.

Quando começamos este artigo, mencionamos WannaCry . Precisamente, este é um dos ransomware que apareceu entre 2015 e 2018, onde o RaaS ganhou destaque. Até hoje, é lembrado como um dos ataques mais devastadores e financeiramente prejudiciais aos bilhões de vítimas. Um fato interessante é que este ransomware, bem como outro muito popular chamado NotPetya , teve muito sucesso devido à implementação de exploits já identificados pelo United States National Segurança Agência, mas que não foram oficialmente publicados para correção. Consequentemente, quase ninguém seria capaz de evitar esse ataque, então em poucos dias ele conseguiu causar estragos. Ambos WannaCry e NotPetya foram criados por cibercriminosos que tinham fundos financeiros e apoio de autoridades governamentais.

A realidade deste ataque é caracterizada por estratégias completamente renovadas. Os destinos não estão mais focados em grupos de usuários individuais, mas em grupos de usuários de rede encontrados nas organizações. Por quê? Porque, ao longo dos anos, fatores como as práticas recomendadas de Consciência de segurança e o preço muito alto do Bitcoin fizeram com que o ransomware diminuísse como geralmente o conhecemos.

Hoje, o foco é tirar vantagem de vulnerabilidades de rede obter acesso a eles e até gerar backdoors para ter controle quase completo das redes vítimas. Outro detalhe a considerar é que atacar apenas uma organização de determinado calibre e reputação pode gerar facilmente milhares de dólares em danos que se traduzem em lucros para os criminosos cibernéticos.

E agora, o que devemos fazer para nos proteger?

Não há notícias em relação a isso. Devemos continuar com as mesmas práticas de sempre. Nesse sentido, não há muitos segredos. No entanto, os especialistas em TI e Segurança da Informação devem ter preparação, conhecimento e atenção suficientes para as tendências desse tipo de ataque. É extremamente importante que as organizações atribuam grande importância à segurança de seus sistemas de rede. Se esse caso não ocorrer, pode haver casos de roubo de dados ou pior, violação de dados que podem levar a muitos outros ataques.