Os sistemas operacionais e antivírus estão se tornando mais precisos quando se trata de detectar todos os tipos de ameaças. É por isso que está se tornando cada vez mais difícil para os hackers burlar esses sistemas de segurança, e eles devem buscar técnicas cada vez mais complexas para burlar essas medidas de segurança. É assim que, há algum tempo, eles têm sido assinando seu código com certificados digitais que conseguem pular todas essas medidas e são muito mais complicados de detectar. É assim que essa perigosa técnica de assinatura de malware funciona.

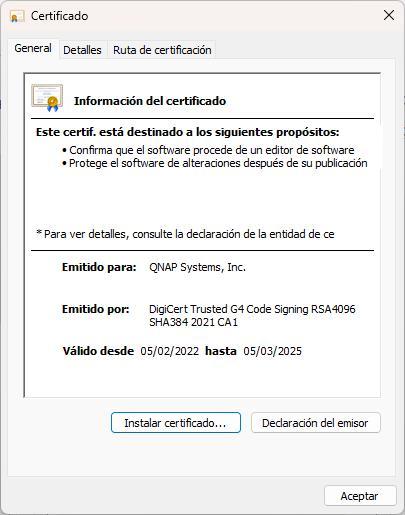

Assinar código é uma técnica legítima que os desenvolvedores usam há muito tempo. Para isso, eles usam um certificado digital, emitido por uma entidade certificadora confiável, para que tanto o usuário quanto o antivírus e os sistemas operacionais possam saber que esse código é genuíno e não foi modificado.

Inicialmente, apenas desenvolvedores autenticados pela CA podem assinar seu código com seu próprio certificado digital. E, usando técnicas criptográficas avançadas, esses certificados não podem ser falsificados ou clonados. No entanto, os hackers encontraram uma maneira de fazer isso.

Como o malware é assinado com um certificado original

Em geral, para certificar que um desenvolvedor é legítimo e realmente pertence a uma empresa, a autoridade de certificação tem requisitos bastante elevados. No entanto, os hackers podem falsificar estes requisitos para se passar por uma organização legítima e obter o certificado para assinar seus malwares. Também é possível para hackers para invadir uma empresa e roubar seu certificado . Se isso for válido, tem um preço muito alto no mercado negro.

Uma vez que os hackers tenham seu código assinado, Windows e as medidas de segurança antivírus são quase sempre derrotadas. Quando o executamos, o sistema confia nesse código por padrão e, no final, acaba infectando o sistema sem que nada nem ninguém possa fazer nada a respeito.

Dois malwares que fizeram uso desta técnica são:

- Stuxnet: Esse malware usou dois certificados digitais da JMicron e da Realtek para se esconder como motorista e até mesmo atacar (e destruir, em computador) uma usina nuclear.

- Chama: Esse spyware aproveitou uma falha criptográfica para criar seus próprios certificados. Seu objetivo era espionar documentos, não causar danos.

Além disso, em 2018, um grupo de hackers conseguiu distribuir uma atualização para ASUS computadores usando um certificado digital e infectando meio milhão de máquinas com malware em questão de segundos. Felizmente, foi um ataque direcionado que procurou infectar 600 computadores muito específicos, e o impacto, no final, foi muito pequeno.

Como me proteger dessas ameaças?

Embora esta seja uma técnica muito perigosa (para usuários, especialmente), felizmente ela não é amplamente utilizada. A obtenção de um certificado válido é cada vez mais complicada, pois as empresas estão cada vez mais protegidas, e mais caras, pois as poucas que existem são muito valorizadas no mercado negro. Além disso, a validade de um certificado, uma vez utilizado para assinar uma ameaça, é muito limitada. Portanto, apenas malware muito específico, usado para fins muito específicos, é aquele que faz uso dessa técnica.

Para nos protegermos devemos realizar as práticas habituais. E o mais importante é que, além do bom senso, fazemos questão de manter o Windows e o antivírus sempre atualizados . Dessa forma, podemos ter uma lista negra com os certificados que foram comprometidos e, se um malware assinado com eles chegar ao nosso PC, ele não poderá nos infectar.