Os domínios da Web podem sofrer uma ampla variedade de ataques. Os hackers podem utilizar diversos métodos com o objetivo de danificar uma página da web, modificando seu conteúdo, causando uma negação de serviço e muitas outras falhas que, em última instância, prejudicam seu bom funcionamento. Neste artigo, vamos falar sobre uma lista de vulnerabilidades conhecidas como DNSPooq , o que pode afetar o seu servidor DNS.

Vulnerabilidades DNSPooq

Em muitas ocasiões encontramos vulnerabilidades que podem comprometer sistemas, dispositivos e, também, serviços online. Muitas falhas de segurança podem afetar uma página da web. O DNS pode ser afetado por diversos ataques e isso danifica as páginas da web.

Dnsmasq é um código aberto amplamente usado Domain Name System (DNS) aplicativo de encaminhamento que é comumente instalado em roteadores, sistemas operacionais, pontos de acesso e outros equipamentos de rede. Tal como acontece com muitos outros sistemas e serviços, ele pode ter vulnerabilidades.

Vulnerabilidades conhecidas como DNSPooq afetar este serviço. Há sete no total e um invasor pode usá-los para lançar um ataque de envenenamento de cache DNS. Isso significa que os usuários que utilizam este aplicativo devem manter seus computadores protegidos e devidamente atualizados.

O que é um ataque de envenenamento de DNS

Como indicamos, as vulnerabilidades conhecidas como DNSPooq podem levar a um ataque de envenenamento de cache DNS. Agora o que é isso? É importante saber em que consiste esse problema de segurança e como ele afeta uma página da web.

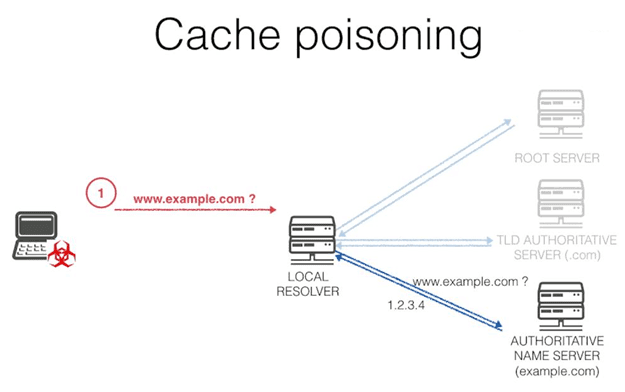

A Ataque de envenenamento de cache DNS ocorre quando um invasor engana os resolvedores de DNS com informações falsas. Isso faz com que o resolvedor envie o endereço IP errado aos usuários. Isso significa que o cliente, a pessoa que tenta acessar um site, é redirecionado para qualquer outra página controlada pelos invasores.

Este é um problema muito significativo, pois poderíamos comprometer segurança e privacidade . Um invasor pode criar um site fingindo ser legítimo e redirecionar a vítima para lá. Isso pode levar, por exemplo, a um ataque de phishing com o objetivo de roubar senhas e credenciais.

Em última análise, o envenenamento de cache consiste em inserir informações falsas em um cache DNS. Assim, ao tentar entrar em um site, a resolução irá redirecionar para outra página. Esse site pode ser totalmente diferente ou até mesmo parecer o mesmo, uma cópia idêntica, para roubar informações.

Por que corrigir DNSPooq e vulnerabilidades semelhantes é essencial

Tudo isso que mencionamos torna essencial ser capaz de corrigir vulnerabilidades DNSPooq e outros semelhantes que possam existir. Vimos que existem pelo menos sete bugs que podem afetar roteadores, sistemas operacionais e dispositivos.

Esses bugs foram registrados como CVE-2020-25681, CVE-2020-25682, CVE-2020-25683, CVE-2020-25684, CVE-2020-25685, CVE-2020-25686 e CVE-2020-25687. Eles tiveram uma pontuação entre 4 e 8.1.

- Comece com o primeiro, o CVE-2020-25681 a vulnerabilidade tem uma pontuação de 8.1. Ele afeta as versões Dnsmasq anteriores a 2.83 e é suscetível a um estouro de buffer ao usar DNSSEC. Isso pode permitir que um invasor remoto grave dados arbitrariamente na memória.

- A segunda vulnerabilidade, CVE-2020-25682 , também recebeu uma pontuação de 8.1 e afeta igualmente as versões do Dnsmasq anteriores a 2.83. Nesse caso, eles são suscetíveis a estouro de buffer na função extract_name () devido à falta de verificação de comprimento, quando o DNSSEC está habilitado.

- Continuando com a próxima vulnerabilidade, CVE-2020-25683 , deram uma pontuação de periculosidade de 5.9. Causa um estouro de buffer quando DNSSEC está ativado.

- CVE-2020-25684 é a quarta vulnerabilidade desse tipo. Ele teve uma pontuação de 4. Esta é uma falta de verificação adequada de endereço / porta implementada nas versões do Dnsmasq.

- Outra vulnerabilidade é CVE-2020-25685 . Consiste na falta de verificações de nome de recurso de consulta (RRNAME) implementadas em versões do Dnsmasq anteriores a 2.83. O recurso reply_query permite que atacantes remotos falsifiquem o tráfego DNS, o que pode levar ao envenenamento do cache DNS. Ele teve uma pontuação de 4.

- A sexta vulnerabilidade foi registrada como CVE-2020-25686 . Várias solicitações de consulta DNS para o mesmo nome de recurso (RRNAME) por versões do Dnsmasq anteriores a 2.83 permitem que atacantes remotos falsifiquem o tráfego DNS, usando um ataque que pode levar ao envenenamento do cache DNS. Ele também recebeu uma pontuação de 4.

- Finalmente, o CVE-2020-25687 vulnerabilidade. Também afeta as versões anteriores a 2.83.

Em suma, devemos sempre ter as versões mais recentes que possam corrigir problemas em nossos sistemas e dispositivos. Neste caso, falamos sobre uma série de sete vulnerabilidades chamadas DNSPooq, mas é algo que devemos aplicar em todos os casos.