Hoje, qualquer tipo de rede exige maiores controles e implementações de medidas de segurança. Do mais elementar ao mais elaborado, de acordo com o caso. Desta vez, vamos falar sobre o popular Wireshark ferramenta e o Protocolo SSH . Este último é um dos protagonistas do tráfego nessas redes que oferecem suporte ao acesso remoto a outras máquinas, garantindo a criptografia de todo o tráfego gerado nelas. Mostraremos como impedir que esse protocolo de criptografia de tráfego se torne um grande problema para sua rede.

O que é o protocolo SSH?

O acrônimo para SSH responde ao Secure Shell. Ele foi projetado para permitir acesso remoto de maneira confidencial e autenticada a um computador. Possui semelhanças em relação ao seu antecessor, Telnet, que permite ao usuário acessar esse computador ou máquina remotamente através da linha de comando. No entanto, o mais importante que distingue o SSH do Telnet é que todo o tráfego da sessão é 100% criptografado.

O uso do protocolo SSH é altamente recomendado em caso de necessidade de comunicação com outros computadores, comutadores, roteadores, servidores ou qualquer host. Ele possui o número da porta 22 atribuído, embora possa ser alterado para qualquer porta no servidor SSH.

Algumas das aplicações mais populares que implementam este protocolo são PuTTY e WinSCP . Ambos são compatíveis com o Windows sistema operacional. Por outro lado, existe OpenSSH que está disponível para OpenBSD, Linux, Solaris, FreeBSD, AIX e outros.

Wireshark: o guru de análise de rede

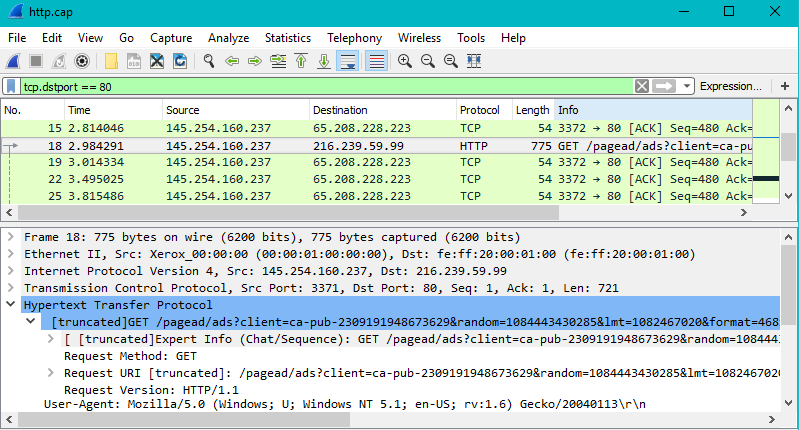

É um dos aplicativos de análise de protocolo de rede mais populares e recomendados. Permite que você tenha controle completo sobre o que acontece na rede à qual você está conectado em um nível muito detalhado. Pode ser usado no ambiente privado e corporativo. Até as várias instituições educacionais e o governo podem tirar proveito dessa ferramenta que não tem custo.

É uma solução que existe desde 1998 e, graças à contribuição de especialistas em todo o mundo, ainda está em vigor e disponível para quem desejar usá-la. É caracterizado por ser muito prático ao realizar análises sobre o que está acontecendo em nossa rede e quais políticas ou medidas de segurança devem ser aplicadas para um desempenho mais seguro.

O que você pode fazer com o Wireshark? De acordo com a documentação no site oficial, citamos algumas das atividades que você pode realizar. Caso tenha dúvidas, verifique seu site, que possui documentação e suporte:

- Inspeção profunda do protocolo

- Captura de informações no momento para análises adicionais

- Análise VoIP

- Possibilidade de ler e modificar arquivos de captura de informações como tcpdump, Microsoft Network Monitor, NetScreen snoop e muito mais.

- Acesso à visualização ao vivo de informações dos protocolos Ethernet, Bluetooth, USB, IEEE 802-11 (Wi-Fi), Frame Relay etc.

- Exportação de informações para XML, PostScript, CSV e formatos de texto sem formatação.

Um dos usos mais interessantes e importantes para os quais você pode usar o Wireshark é a resposta a incidentes relacionada a Tráfego SSH . Lembre-se de que este é um protocolo muito poderoso, especialmente para a criptografia com a qual possui por padrão. Você pode ter acesso remoto e, claro, ele é criptografado em qualquer dispositivo que tenha a função de servidor SSH ativada.

Você pode executar Recheio de credenciais ataques, máquinas de varredura em execução no servidores SSH vulneráveis e configurar conchas reversas . Vamos enfatizar os dois primeiros abaixo.

Ataques de preenchimento de credenciais

Considerando que o SSH requer autenticação do usuário, um invasor que tem acesso a uma máquina executando um servidor SSH pode executar ataques desse tipo sem grandes problemas. Mas e as senhas das diferentes credenciais? Infelizmente, a maioria das pessoas costuma usar senhas muito fáceis de adivinhar ou pior, sempre opta pela mesma senha para todas as suas contas. Isso faz com que os ataques de preenchimento de credenciais aconteçam, na maioria dos casos, completamente despercebidos.

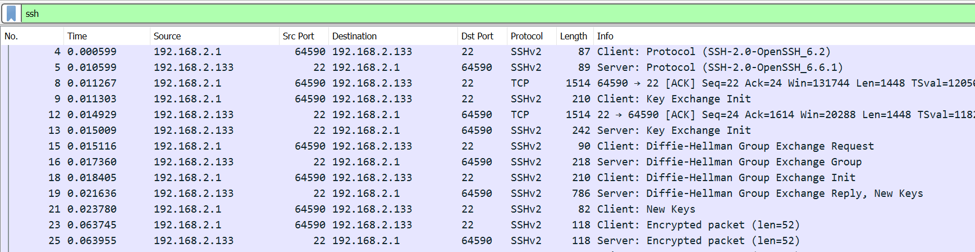

Do bom ao primeiro, não é fácil diferenciar as tentativas de acesso via SSH bem-sucedidas das mal sucedidas no Wireshark. No entanto, existem alguns recursos que nos ajudarão a revelar quais registros são bem-sucedidos:

- Duração do fluxo (da sessão): se foi uma sessão SSH bem-sucedida, será mais longa que a falha.

- Tamanho do pacote: Os servidores SSH estabeleceram respostas para autenticação bem-sucedida ou com falha. É possível observar o tamanho dos pacotes SSH e inferir que os maiores constituem sessões bem-sucedidas.

- Tempo do pacote: Os pacotes que exigem interação do usuário, se a autenticação foi bem-sucedida, terão mais tempo do que os automatizados. O último refere-se a pacotes com menor tempo de vida devido a falhas na autenticação.

Além disso, recomendamos que você verifique o número de tentativas de login. Se você vir um número irregular, é porque existe a possibilidade de ter sido vítima de um ataque de Credential-Stuffing.

Verificações de acesso remoto

Um dos maiores inconvenientes e riscos gerados pelo surgimento de tecnologias emergentes, como a Internet das Coisas, é que os dispositivos habilitados têm SSH ativado na primeira instância. Normalmente, seus sistemas associados geralmente usam credenciais por padrão ou com algumas modificações mínimas. Por que isso é um risco? Qualquer pessoa que tenha conhecimento sobre essas senhas ou a capacidade de adivinhar usuários e senhas pode acessar facilmente as máquinas remotamente.

É isso mesmo, até o SSH pode contar com suas falhas de segurança específicas. No entanto, é possível controlar essas máquinas que atuam como servidores SSH inseguros. Sabendo que solicitações e tráfego SSH legítimos devem se originar da própria rede interna. Portanto, eles são endereços IP confiáveis.

A filtragem de solicitações do Wireshark e do tráfego SSH interno, além dos provenientes de endereços IP externos, ajudará a identificar situações suspeitas. Pode-se entender que, na maioria dos casos, o tráfego SSH de endereços IP desconhecidos para nossa rede interna pode sinalizar que a rede foi comprometida.

Este último não significa precisamente que tudo o que possa vir de fora da rede é suspeito ou perigoso. Depois que um invasor obtém acesso remoto a uma máquina, o SSH se torna um aliado ideal para realizar outros tipos de ataques e expandir rapidamente para outras máquinas, executando mais de um ataque por vez, se desejado. Como é possível detectar isso? Com o Wireshark, analisando todo o tráfego SSH, você pode definir padrões de acesso usuais e incomuns. Um caso de padrão incomum pode ser o fato de haver evidências de um alto nível de tráfego de uma única máquina. Outro caso de um padrão incomum pode ser o fato de uma máquina fazer solicitações para outros sistemas que normalmente não faria.

Tanto no nível de sua rede local quanto de uma rede corporativa, o SSH pode se tornar um grande aliado e, por sua vez, um grande inimigo. O que resulta em monitoramento muito próximo e controle especial se formos responsáveis pelo gerenciamento de uma rede corporativa. Controlar e até bloquear o tráfego SSH na rede é uma boa idéia, assim como as comunicações e o tráfego geral que ocorrem na rede devem ser monitorados quanto a qualquer anormalidade.

Recomendamos que você leia nosso tutorial completo sobre como configurar um servidor SSH com segurança máxima.