Sieci VLAN (wirtualna sieć LAN) , znany również jako wirtualne sieci lokalne, to technologia sieciowa, która pozwala nam tworzyć niezależne sieci logiczne w ramach tej samej sieci fizycznej. Celem korzystania z sieci VLAN w środowisku domowym lub profesjonalnym jest odpowiednie segmentowanie sieci i korzystanie z każdej podsieci w inny sposób, a ponadto segmentacja na podsieci przy użyciu sieci VLAN umożliwia dopuszczenie lub odrzucenie ruchu między różnymi sieciami VLAN dzięki urządzeniu . L3 jako router lub przełącznik wielowarstwowy L3. Dzisiaj w tym artykule wyjaśnimy szczegółowo, czym są sieci VLAN, do czego służą i jakie typy istnieją.

Co to są sieci VLAN?

Sieci VLAN lub znane również jako „ Wirtualna sieć LAN ” pozwalają nam tworzyć logicznie niezależne sieci w ramach tej samej sieci fizycznej, wykorzystując zarządzalne przełączniki obsługujące sieci VLAN w celu odpowiedniego segmentowania sieci. Bardzo ważne jest również, aby używane przez nas routery obsługiwały sieci VLAN, w przeciwnym razie nie będziemy w stanie nimi wszystkimi zarządzać ani zezwolić lub zabronić komunikacji między nimi. Obecnie większość profesjonalnych routerów, a nawet zapora / Systemy operacyjne zorientowane na router, takie jak pfSense lub OPNsense, obsługują VLAN, ponieważ jest to obecnie standard. Korzystanie z sieci VLAN zapewnia nam:

- Bezpieczeństwo : Sieci VLAN pozwalają nam tworzyć logicznie niezależne sieci , dlatego możemy je odizolować tak, aby miały tylko połączenie z Internetem, i odmówić ruchu z jednej sieci VLAN do drugiej. Domyślnie sieci VLAN nie mogą wymieniać ruchu z inną siecią VLAN, całkowicie konieczne jest przejście do poziomu sieci (L3) za pomocą routera lub przełącznika wielowarstwowego, aby aktywować routing między sieciami VLAN, czyli routing między sieciami VLAN, aby umożliwić komunikację między nimi, kiedy tylko tego potrzebujemy.

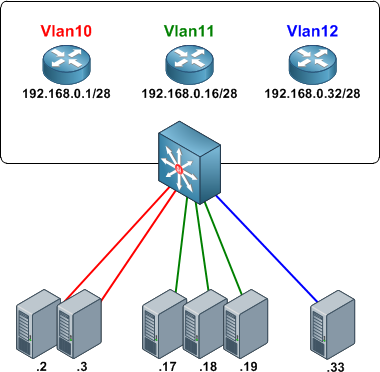

- Segmentacja : Sieci VLAN pozwalają nam podziel wszystkie komputery na różne podsieci , każdej podsieci zostanie przypisana inna sieć VLAN. Na przykład możemy stworzyć wewnętrzną podsieć zarządzania dla wszystkich routerów, przełączników i punktów dostępowych, możemy stworzyć główną podsieć dla administratorów, inną podsieć dla urządzeń IoT i inną podsieć dla gości. Oznacza to, że możemy podzielić sieć główną na podsieć, tak aby każda podsieć korzystała z komunikacji w dowolny sposób. Dzięki segmentacji możemy zgrupować dużą liczbę komputerów w tej samej domenie rozgłoszeniowej, nawet jeśli są fizycznie daleko.

- Elastyczność : dzięki sieciom VLAN możemy łatwo i szybko umieścić różne zespoły w jednej lub innej podsieci oraz mieć zasady komunikacji, w których zezwolimy lub odmówimy ruchu do innych sieci VLAN lub do Internetu. Na przykład, jeśli utworzymy gościnną sieć VLAN, możemy zabronić im korzystania z usług przesyłania strumieniowego wideo.

- Optymalizacja sieci . Mając mniejsze podsieci, w środowiskach, w których mamy setki lub tysiące podłączonych komputerów, będziemy zawierać transmisję w mniejszych domenach, dzięki czemu wydajność sieci będzie optymalna, bez konieczności przesyłania komunikatów rozgłoszeniowych do wszystkich podłączonych komputerów. co spowodowałoby drastyczny spadek wydajności sieci, a nawet jej załamanie. Korzystając z VLAN, będziemy mieć kilka domen rozgłoszeniowych na tym samym przełączniku.

Sieci VLAN pozwalają nam logicznie powiązać różnych użytkowników , na podstawie etykiet, portów przełączników, ich adresów MAC, a nawet w zależności od uwierzytelnienia, które przeprowadzili w systemie. Sieci VLAN mogą istnieć w jednym zarządzalnym przełączniku, aby później przypisać dostęp do każdego portu do określonej sieci VLAN, ale mogą również istnieć w kilku przełącznikach, które są ze sobą połączone, dlatego sieci VLAN można rozszerzyć o różne przełączniki za pośrednictwem łączy trunkingowych. Dzięki temu możemy mieć sieci VLAN na różnych przełącznikach i przypisać określoną sieć VLAN do dowolnego z tych przełączników lub do kilku jednocześnie.

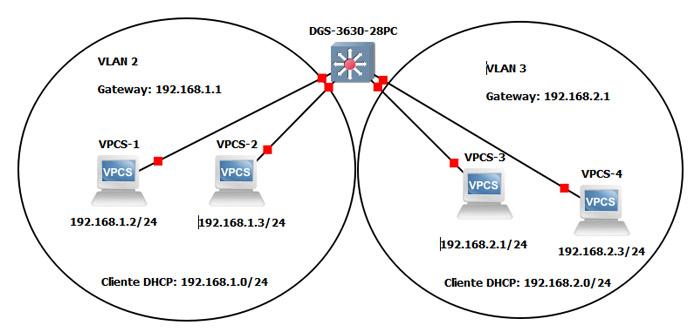

Kiedy tworzymy i konfigurujemy sieci VLAN w routerze, nie mogą one komunikować się ze sobą, jedynym sposobem, w jaki sieci VLAN mogą się komunikować, jest wchodzenie na poziom sieci (L3), możemy to zrobić na różne sposoby:

- Użyj router / firewall z obsługą standardu VLAN . Przełącznik przejdzie przez łącze ze wszystkimi sieciami VLAN, a router/zapora zarejestruje różne sieci VLAN w swoim oprogramowaniu układowym lub systemie operacyjnym i umożliwi routing między sieciami VLAN. Możliwe, że domyślnie ten routing jest aktywowany, ale przez reguły w zaporze komunikacja między sieciami VLAN jest zabroniona, dopóki nie zezwolimy na dostęp.

- Użyj Zarządzany przełącznik L3 . Przełączniki zarządzane L3 umożliwiają nam tworzenie interfejsów IPv4 i IPv6, dzięki czemu możemy stworzyć interfejs dla każdej sieci VLAN, którą skonfigurowaliśmy w przełączniku i aktywować routing między sieciami VLAN. Jest to bardzo dobra opcja do wzajemnej komunikacji sieci VLAN bez potrzeby, aby router zajmował się wszystkim, generalnie te przełączniki L3 są rdzeniem sieci.

Aby umożliwić komunikację lub brak komunikacji sieci VLAN, należy użyć Listy ACL (listy kontroli dostępu) , lub skonfiguruj odpowiednią zaporę, aby zezwolić na ruch lub go zablokować. Na przykład komunikacja może być dozwolona z VLAN 2 do VLAN 3, ale nie na odwrót, dlatego poprzez prawidłowe skonfigurowanie zapory i stanów połączenia można dostosować komunikację do wymagań firmy.

Do czego służą sieci VLAN?

Kiedy konfigurujemy sieć lokalną, czy to w środowisku domowym, w którym chcemy podzielić różne urządzenia do połączenia, czy w środowisku profesjonalnym, korzystamy z sieci VLAN, aby mieć różne podsieci. Wyobraźmy sobie, że jesteśmy administratorami sieci w szkole, możemy tworzyć różne sieci VLAN do różnych zastosowań i znacznie ułatwić administrowanie siecią, dodatkowo będziemy mogli „zawierać” komunikaty rozgłoszeniowe w mniejszych domenach rozgłoszeniowych, czyli , Będziemy mieć małe podsieci, które zapewnią adresowanie dziesiątkom naszych komputerów, a nie tylko podsieć, w której są setki podłączonych urządzeń. W tym scenariuszu szkoły doskonale moglibyśmy mieć następujące sieci VLAN:

- Zarządzanie VLAN: możemy utworzyć zarządzającą sieć VLAN, aby uzyskać dostęp do routera, zapory, wszystkich przełączników rozmieszczonych w całej szkole, a także punktów dostępu Wi-Fi, które posiadamy, systemy monitorowania będą również znajdować się w tej sieci VLAN, aby stale monitorować różne urządzenia sieciowe.

- VLAN administracji szkolnej: w tej sieci VLAN będą znajdować się wszystkie komputery dyrektora szkoły, sekretariatu szkoły, nauczycieli i innych pracowników.

- VLAN uczniów: wszystkie komputery uczniów będą znajdować się w tej sieci VLAN, niezależnie od tego, czy będą to komputery przewodowe w klasach, czy za pośrednictwem Wi-Fi z określonym identyfikatorem SSID powiązanym z siecią VLAN.

- Gość VLAN: ten VLAN może łączyć różne smartfony i tablety samych uczniów, rodziców podczas ich wizyty itp.

Jak widać, VLAN pozwoli nam na segmentację sieci lokalnej na kilka mniejszych podsieci, konkretnie skupionych na konkretnym zadaniu, dodatkowo możemy zapewnić bezpieczeństwo, ponieważ VLANy między nimi nie będą w stanie się komunikować (lub tak, w zależności w wybranej przez nas konfiguracji ACL). Dzięki sieciom VLAN poprawi się ogólna wydajność sieci, ponieważ będziemy ograniczać transmisję w mniejszych domenach rozgłoszeniowych.

Gdy zobaczymy, czym są sieci VLAN i do czego służą, zobaczymy, jakie typy istnieją.

Rodzaje sieci VLAN

Obecnie istnieje kilka rodzajów sieci VLAN, których możemy używać w różnych urządzeniach, czyli w przełącznikach i WiFi punkty dostępu. Różne sieci VLAN, które istnieją, to te oparte na standardzie 802.1Q Tagging VLAN oparty na znacznikach, sieci VLAN oparte na portach, VLAN oparte na MAC, VLAN oparte na aplikacjach, chociaż te ostatnie nie są zwykle używane regularnie.

Tagowanie sieci VLAN 802.1Q

Jest to najczęściej używany typ sieci VLAN, który wykorzystuje standard 802.1Q do oznaczania lub usuwania tagów VLAN. Ten standard polega na wprowadzeniu nagłówka 802.1Q do ramki Ethernet, którą wszyscy znamy, w celu rozróżnienia różnych skonfigurowanych przez nas sieci VLAN. Ten standard nie enkapsuluje oryginalnej ramki Ethernet, ale dodaje 4 bajty do oryginalnego nagłówka Ethernet, dodatkowo zmiana „EtherType” zostaje zmieniona na wartość 0x8100, aby wskazać, że format ramki został zmieniony.

Kiedy używamy standardu 802.1Q i tworzymy różne sieci VLAN na przełączniku, możemy skonfigurować różne porty jako „otagowane” lub „nieotagowane”, czyli oznaczone lub nieoznaczone.

- Oznaczone VLAN : „znacznik” skonfigurowanego przez nas identyfikatora VLAN jest włączony do ramek Ethernet. Ten typ sieci VLAN jest rozumiany przez wszystkie przełączniki, profesjonalne punkty dostępowe WiFi i routery. W trybie ze znacznikami można skonfigurować jedną lub więcej sieci VLAN na danym porcie. Łącza trunkingowe (od routera do przełącznika, od przełącznika do przełącznika i od przełącznika do punktu dostępu) są zazwyczaj zawsze skonfigurowane jako „oznakowane”, aby „wysyłać” do nich wszystkie sieci VLAN.

- VLAN nieotagowany : w ramkach Ethernet usuwany jest tag, który skonfigurowaliśmy, tego typu sieci VLAN są rozumiane przez wszystkie urządzenia, ale są one głównie używane do urządzeń końcowych takich jak komputery, laptopy, drukarki, kamery IP i innego typu urządzenia. W konkretnym porcie możemy skonfigurować tylko jeden VLAN jako „nieotagowany”, nie możemy umieścić dwóch VLANów jako „nieotagowanych”, ponieważ urządzenie końcowe niczego by nie „rozumiało”.

Na poniższym obrazku widać, że utworzyliśmy różne sieci VLAN i będziemy mieć kolumnę „nieoznakowaną” z portami przełącznika, które są nieoznaczone. Mamy również kolumnę z „otagowanymi”, gdzie znajdują się otagowane sieci VLAN. W tym przykładzie porty 1-4 i 9 są skonfigurowane z profesjonalnymi punktami dostępowymi i innym przełącznikiem, dlatego będziemy przechodzić przez oznaczone sieci VLAN.

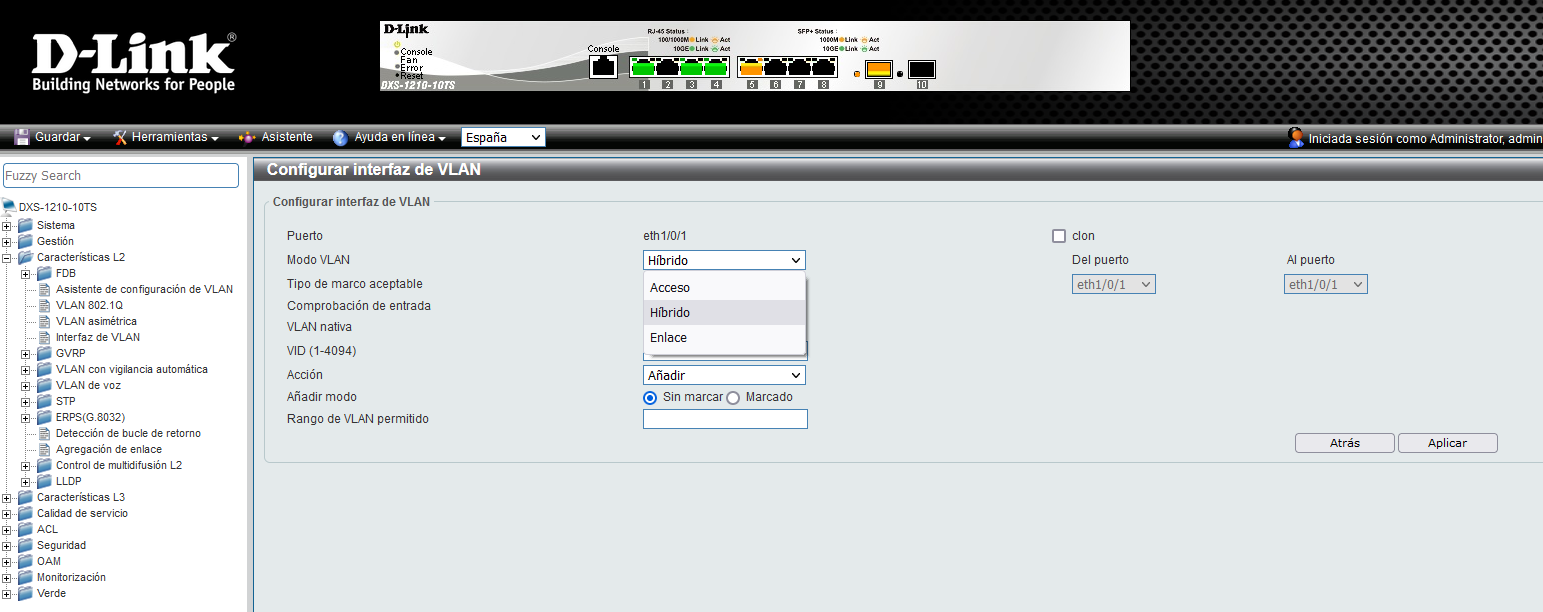

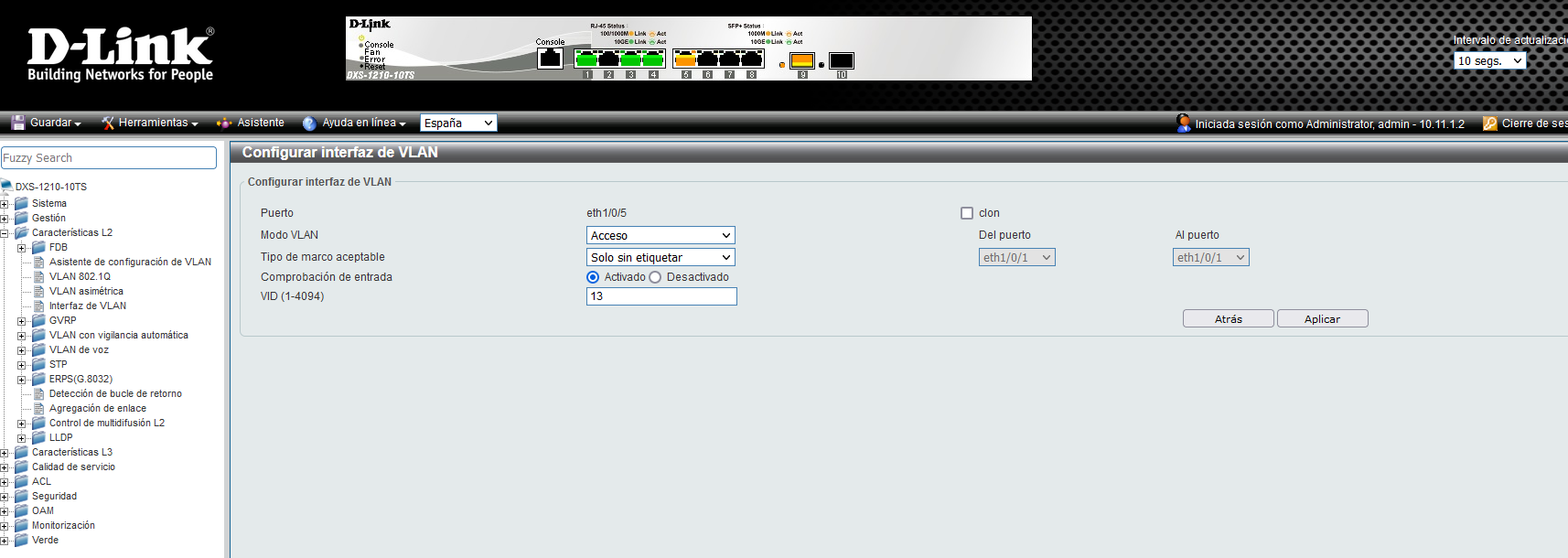

Gdy korzystamy z tego standardu, przełączniki umożliwiają również konfigurowanie portów fizycznych na różne sposoby:

- Wejdź : są to porty, do których podłączymy komputery PC, drukarki, smartfony i urządzenia końcowe. Ten port dostępu będzie miał sieć VLAN skonfigurowaną jako „nieoznaczona”.

- Bagażnik lub bagażnik : przenosi jedną lub więcej sieci VLAN z jednego komputera do drugiego, na przykład, jeśli chcemy połączyć przełącznik z innym przełącznikiem i „przepuścić” wszystkie sieci VLAN lub niektóre z nich, będziemy musieli skonfigurować go w trybie trunk lub trunk, oraz wybierz sieci VLAN, które chcemy przekazać jako „oznaczone”.

- Dynamiczny : w zależności od typu pakietu odbieranego przez przełącznik, będzie on ustawiony jako dostęp lub jako trunk. Nie zaleca się konfigurowania portów przełącznika w trybie dynamicznym ze względów bezpieczeństwa, aby uniknąć możliwych ataków.

W zależności od konfiguracji portu, którą zamierzamy wybrać, będziemy musieli uzupełnić różne parametry, aby poprawnie skonfigurować VLAN. Przykładowo, jeśli wybierzemy tryb dostępu (aby przekazać VLAN-y jako nieotagowane do urządzenia końcowego, z którym się łączymy), wyglądałoby to tak:

Jak widać, wybierając tryb dostępu, musimy ustawić identyfikator VLAN skonfigurowany tak, aby usunąć tag i przekazać wszystkie dane do końcowego urządzenia. Ważnym aspektem jest to, że zaawansowane przełączniki pozwolą nam skonfigurować typy ramek, które akceptują przychodzące, w tym przypadku normalną rzeczą w porcie dostępowym jest przepuszczanie tylko ramek nieoznakowanych.

Porty skonfigurowane jako „nieoznakowane” są równoznaczne z portem skonfigurowanym w trybie dostępu, a port skonfigurowany jako „oznakowany” jest równoznaczny z portem w trybie trunk, w którym przekazujemy do niego jedną lub więcej sieci VLAN.

Inną bardzo ważną cechą standardu 802.1Q są natywne sieci VLAN, te natywne sieci VLAN to identyfikatory VLAN, które nie są umieszczane jako oznaczone w łączach. Jeśli do portu dociera ramka nieoznaczona, uważa się, że należy do natywnej sieci VLAN. Pozwala to na interoperacyjność ze starymi urządzeniami, ponadto całe zarządzanie ruchem protokołów takich jak VTP, CDP, Link Aggregation i inne jest zarządzane przez natywną sieć VLAN, która domyślnie jest siecią administracyjną.

Sieci VLAN oparte na portach

Znany również jako przełączanie portów w menu konfiguracyjnym routerów i przełączników, jest najbardziej rozpowszechniony i używany przez bardzo tanie przełączniki. Każdy port jest przypisany do sieci VLAN, a użytkownicy podłączeni do tego portu należą do przypisanej sieci VLAN. Użytkownicy w ramach tej samej sieci VLAN mają wgląd w siebie, ale nie w sąsiednich wirtualnych sieciach lokalnych.

Jedyną wadą jest to, że nie pozwala na dynamikę podczas lokalizowania użytkowników, a w przypadku fizycznej zmiany lokalizacji przez użytkownika należy zmienić konfigurację sieci VLAN. W sieciach VLAN opartych na portach decyzja i przekazywanie opierają się na docelowym adresie MAC i powiązanym porcie, jest to najprostszy i najczęstszy VLAN, z tego powodu przełączniki low-end zwykle zawierają sieci VLAN oparte na portach, a nie na standardzie. 802.1Q.

Sieci VLAN oparte na adresach MAC

Rozumowanie jest podobne do poprzedniego, z tą różnicą, że zamiast być przypisaniem na poziomie portu, znajduje się na poziomie adresu MAC urządzenia. Zaletą jest to, że umożliwia mobilność bez konieczności wprowadzania zmian w konfiguracji przełącznika lub routera. Problem wydaje się dość jasny: dodawanie wszystkich użytkowników może być żmudne. Tylko najwyższej klasy przełączniki pozwalają na VLAN w oparciu o MAC, gdy przełącznik wykryje, że podłączono określony adres MAC, automatycznie umieści go w określonym VLAN, jest to bardzo przydatne w przypadkach, gdy zależy nam na mobilności.

Wyobraźmy sobie, że łączymy się z naszym laptopem na kilku portach Ethernet w naszym biurze i chcemy, aby zawsze przypisywał nam ten sam VLAN, w tym przypadku z VLANami opartymi na MAC jest to możliwe bez konieczności ponownej konfiguracji przełącznika. W dużych środowiskach biznesowych ta funkcja jest bardzo powszechna w przypadku prawidłowego segmentowania komputerów.

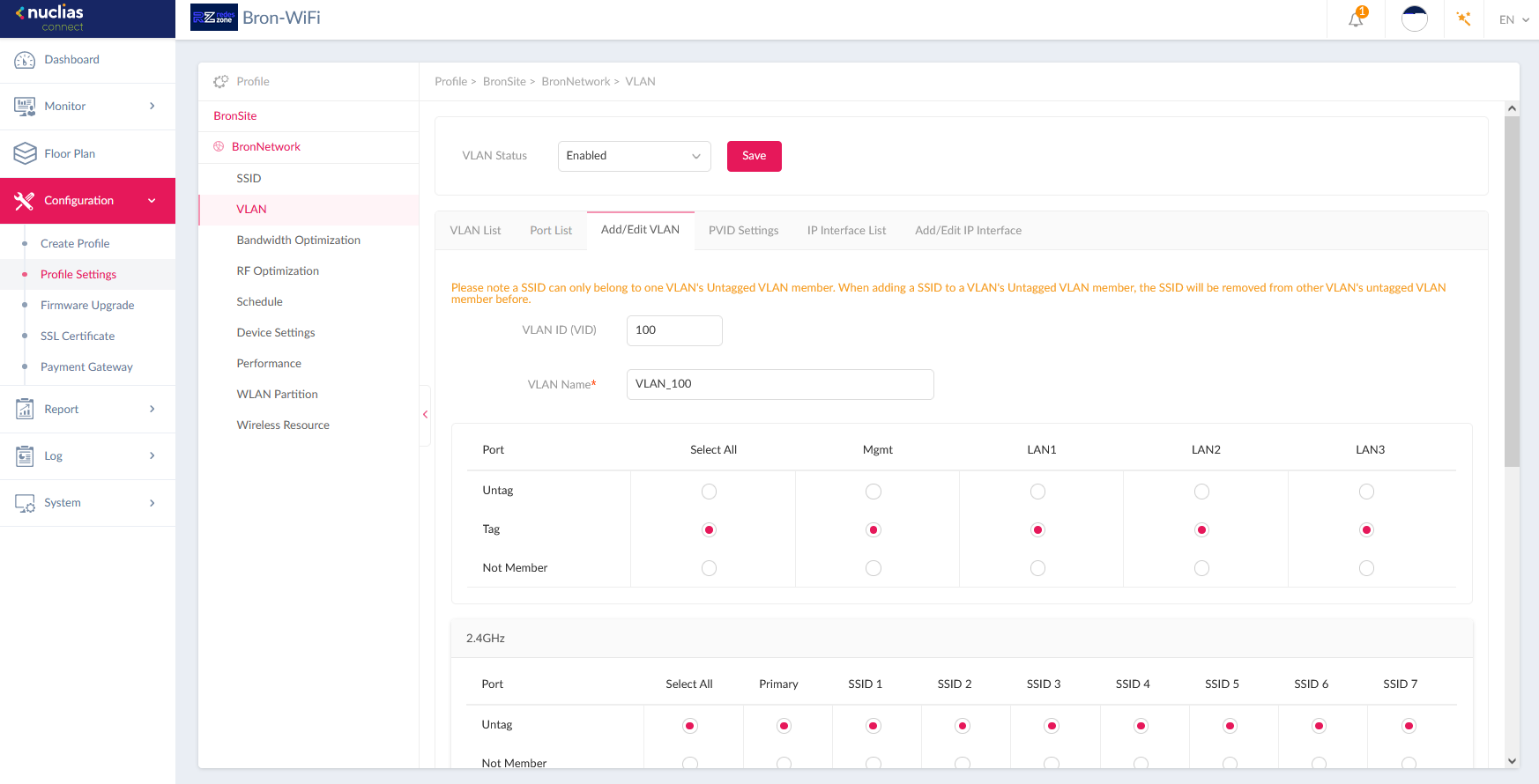

Na koniec chcielibyśmy poinformować, że obecnie profesjonalne punkty dostępowe WiFi i kontrolery WiFi (zarówno lokalne, jak i w Chmura) obsługują sieci VLAN, w ten sposób możemy zapewnić im łącze z jednym lub kilkoma sieciami VLAN, aby później skonfigurować identyfikator SSID dla każdego skonfigurowanego przez nas VLAN. Na przykład dzięki Nuclias Connect, który jest scentralizowaną platformą zarządzania punktami dostępowymi WiFi od producenta D-Link, możemy skonfigurować punkty dostępu tak, aby odbierały wszystkie sieci VLAN za pośrednictwem sieci LAN, a później przypisać każdy VLAN do konkretnego utworzonego przez nas identyfikatora SSID .

Dzięki temu będziemy mogli segmentować nie tylko sieć przewodową, ale także bezprzewodowe sieci WiFi w oparciu o identyfikatory SSID powiązane z różnymi posiadanymi przez nas sieciami VLAN. Dobrą praktyką bezpieczeństwa byłoby utworzenie sieci VLAN z określonym identyfikatorem SSID dla urządzeń „inteligentnego domu”, takich jak telewizja kablowa lub WiFi, kamery IP i inne rodzaje urządzeń, aby znajdowały się w określonej sieci VLAN i nie mogły komunikować się z urządzeniami . komputery lub smartfony, które byłyby w głównej sieci.

Jak już widzieliście, sieci VLAN to technologia, która pozwoli nam na prawidłowe segmentowanie sieci przewodowych i bezprzewodowych, idealna do zapewnienia najlepszego możliwego bezpieczeństwa, kontroli wszystkich podłączonych urządzeń i optymalizacji sieci w celu uniknięcia burz rozgłoszeniowych.