John the Ripper to jeden z najbardziej znanych i powszechnie używanych programów do łamania haseł na Windows, Linux a także systemy operacyjne MacOS. Ten program jest open source i jest specjalnie przeznaczony do łamania haseł za pomocą brutalnej siły, a także słownika, jest w stanie bardzo szybko łamać skróty haseł (zależy to od mocy procesora twojego komputera), a jego użycie jest naprawdę proste. Dzisiaj w tym artykule wyjaśnimy wszystko o John the Ripper, jednym z najczęściej używanych programów do łamania haseł.

Czym jest Jan Rozpruwacz?

Dla tych, którzy jeszcze tego nie wiedzą, John the Ripper to narzędzie do łamania haseł napisany w C i powszechnie używany przez analityków bezpieczeństwa do sprawdzania odporności klucza na ataki typu brute force. Ten program jest w stanie złamać MD5, SHA-1 i wiele innych skrótów szeroko stosowanych w świecie komputerowym. Ten program jest w stanie automatycznie wykryć rodzaj łamanego skrótu, aby ułatwić użytkownikowi jego złamanie bez martwienia się o rodzaj skrótu, który próbuje „złamać”.

Niektórymi bardzo ważnymi cechami tego programu jest to, że jest zoptymalizowany dla wielu modeli procesorów, działa na wielu architekturach komputerów PC, a także na różnych systemach operacyjnych, jednak ogólnie jest używany w systemach operacyjnych opartych na systemie Linux, w rzeczywistości w głównych dystrybucjach Linuksa . zorientowany na penetrację i bezpieczeństwo komputerowe już zawiera ten program domyślnie.

Ten program jest wysoce konfigurowalny, pozwala nam zdefiniować długość testowanego hasła, wygenerować wszystkie możliwe kombinacje i osiągnąć cel złamania hasha. Pozwala nam również skonfigurować zakres liter, cyfr lub symboli, które możemy próbować rozszyfrować hasło, a ponadto pozwala nam również na uwzględnienie zasad decydujących o tym, jak należy wprowadzić różne wariacje.

John the Ripper umożliwia wstrzymanie łamania hasła i kontynuowanie go w innym momencie, jest to idealne rozwiązanie w przypadku, gdy musimy wyłączyć nasz komputer lub serwer, ponadto można zautomatyzować łamanie określonego hasła podczas uruchamiania naszego komputer, a wszystko to automatycznie, bez konieczności interwencji administratora systemu.

Ataki słownikowe

Ten program pozwala nam łamać hasła według słownika, jeśli pobierzemy jeden lub więcej internetowych słowników haseł o wielkości kilkudziesięciu GB, narzędzie będzie odpowiedzialne za testowanie każdego z tych kluczy, aby spróbować złamać skrót hasła. Proces polega na wygenerowaniu skrótu każdego hasła, aby później porównać hash, który chcemy złamać, jeśli hash jest taki sam to odkryliśmy hasło, jeśli hash nie pasuje to nie jest kluczem i będziemy muszę kontynuować testowanie. Hasła zawarte w kluczowych słownikach będziemy mogli złamać w całkowicie zautomatyzowany sposób.

Godnym uwagi aspektem jest to, że nie tylko testuje klucze słownika, ale także dodaje liczby, wielkie i małe litery oraz symbole do słów, które umieszczamy jako „wejście”, dodatkowo jest również w stanie łączyć słowa, aby przetestować jeszcze więcej kombinacji hasła i znajdź używany klucz.

Brutalny atak

Atak brute force polega na przetestowaniu wszystkich kombinacji liter, cyfr i symboli klucza o określonej długości. Ta metoda jest najwolniejsza, ponieważ testuje wszystkie kombinacje, a złamanie haseł o określonej długości może zająć godziny, dni, a nawet lata. Ogólnie rzecz biorąc, złamanie hasła składającego się z więcej niż 12 znaków zajmie nam dużo czasu, aby zrobić to brutalną siłą, dlatego musisz wziąć to pod uwagę.

Ten program pozwala nam skonfigurować ten atak brute force, powiemy ci testować tylko litery, litery i cyfry, a nawet dodawać symbole. Im więcej mamy znaków „wejściowych”, tym dłużej zajmie przetestowanie wszystkich możliwych kombinacji haseł, więc musimy wziąć to pod uwagę podczas konfigurowania danych wejściowych.

Kiedy już dowiemy się, czym jest John the Ripper i jego dwa tryby działania, zobaczymy, jak administrator systemu może użyć tego programu do weryfikacji bezpieczeństwa klucza komputerowego. W ten sposób sprawdzimy, czy jesteśmy narażeni na atak typu brute force lub słownikowy przez hakera, który chce uzyskać do niego zdalny (lub lokalny) dostęp.

Test instalacji i wydajności

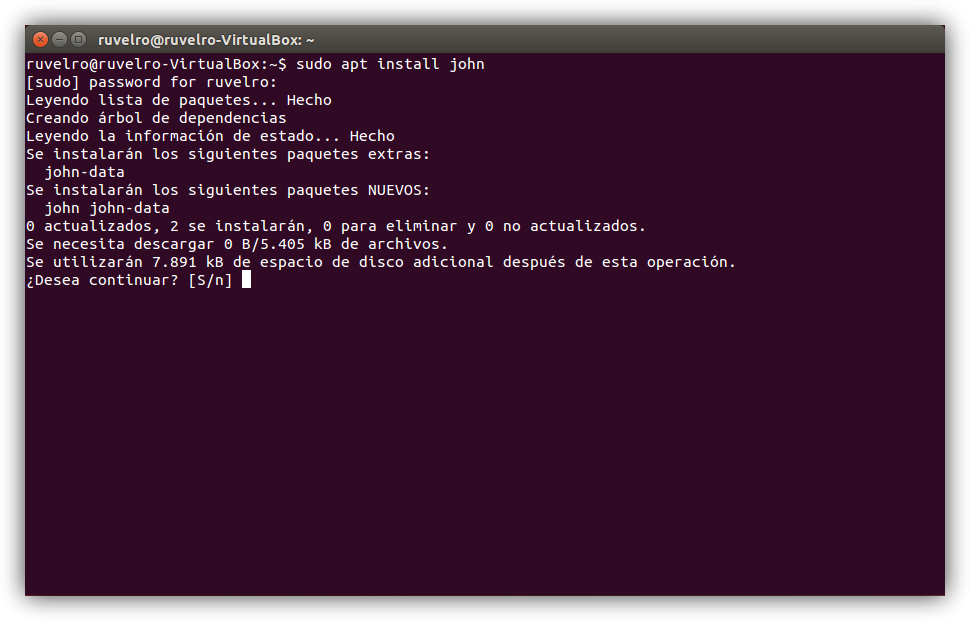

Obecnie ten program jest dostępny we wszystkich repozytoriach głównych dystrybucji systemu operacyjnego Linux, dzięki czemu możemy go łatwo i szybko zainstalować bez problemów. W przypadku, gdy nie jest dostępny dla twojej dystrybucji, zawsze będziesz mógł dodać go później, edytując plik repozytoriów. W tym samouczku użyjemy an Ubuntu system operacyjny, aby zainstalować program.

sudo apt install john

Gdy narzędzie zostanie zainstalowane w naszym systemie operacyjnym, będziemy mogli z niego korzystać i zacząć łamać hasła, jednak przed rozpoczęciem łamania kluczy byłoby wysoce zalecane, aby wykonać szybki test prędkości na naszym komputerze.

Gdy narzędzie zostanie zainstalowane w naszym systemie operacyjnym, będziemy mogli z niego korzystać i zacząć łamać hasła, jednak przed rozpoczęciem łamania kluczy byłoby wysoce zalecane, aby wykonać szybki test prędkości na naszym komputerze.

Przetestuj wydajność na naszym komputerze

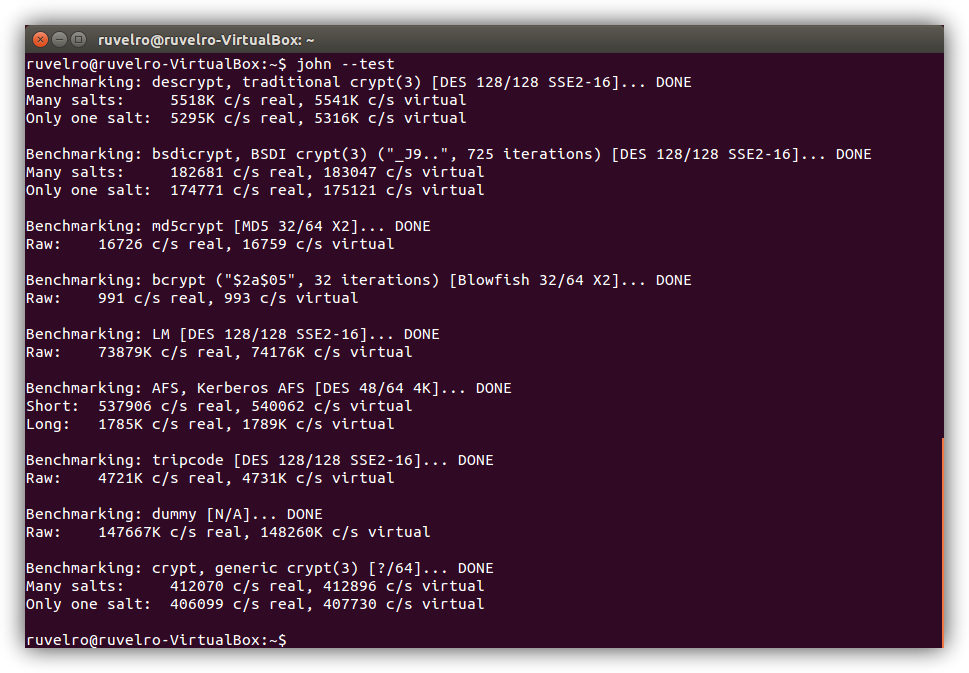

Zanim zaczniemy łamać hasła, możemy uruchomić prosty test wydajności, podczas którego testowany będzie nasz sprzęt. W ten sposób będziemy mogli poznać szybkość, z jaką narzędzie będzie testować klucze z różnymi rodzajami szyfrowania wykorzystując 100% naszych CPU. Aby to zrobić, po prostu otwieramy terminal Linux i wpisujemy:

john --test

Jak widać, przeprowadzana jest seria testów, w których mierzona będzie wydajność, co może dać nam ogólne wyobrażenie o mocy obliczeniowej naszego komputera, w celu przetestowania wszystkich kombinacji liter, cyfr i symboli w jak najkrótszym czasie czas.

Jak widać, przeprowadzana jest seria testów, w których mierzona będzie wydajność, co może dać nam ogólne wyobrażenie o mocy obliczeniowej naszego komputera, w celu przetestowania wszystkich kombinacji liter, cyfr i symboli w jak najkrótszym czasie czas.

Łamanie haseł brutalną siłą

Po zainstalowaniu narzędzia i przeprowadzeniu testu wydajności możemy zacząć od prawdziwego przypadku. Możemy wybrać bezpośrednie załadowanie pliku „/ etc / shadow”, który zawiera hasła Linuksa i złamać je, jednak w tym przykładzie utworzymy dokument ręcznie z nazwą użytkownika i hasłem i powiemy Johnowi, aby go złamał. Zrobimy to z trzech powodów:

- Aby tak naprawdę nie narażać naszego systemu.

- Aby jak najszybciej uzyskać wyniki (jako przykład użyjemy bardzo prostego klucza).

- Mieć pierwszy kontakt z narzędziem i zapoznać się z nim.

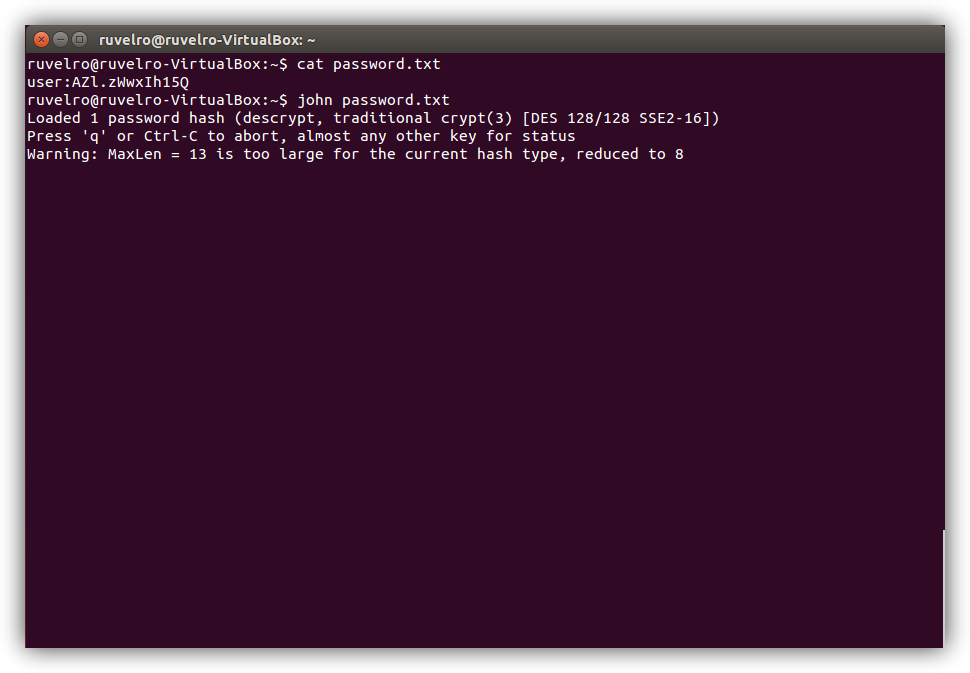

Aby to zrobić, tworzymy nowy plik tekstowy o nazwie „password.txt”, na przykład w naszym osobistym folderze Ubuntu z następującą zawartością:

user:AZl.zWwxIh15Q

Następnie polecimy Johnowi, aby zajął się łamaniem hasła do starego pliku. W tym celu wpisujemy:

john password.txt

Narzędzie zacznie działać.

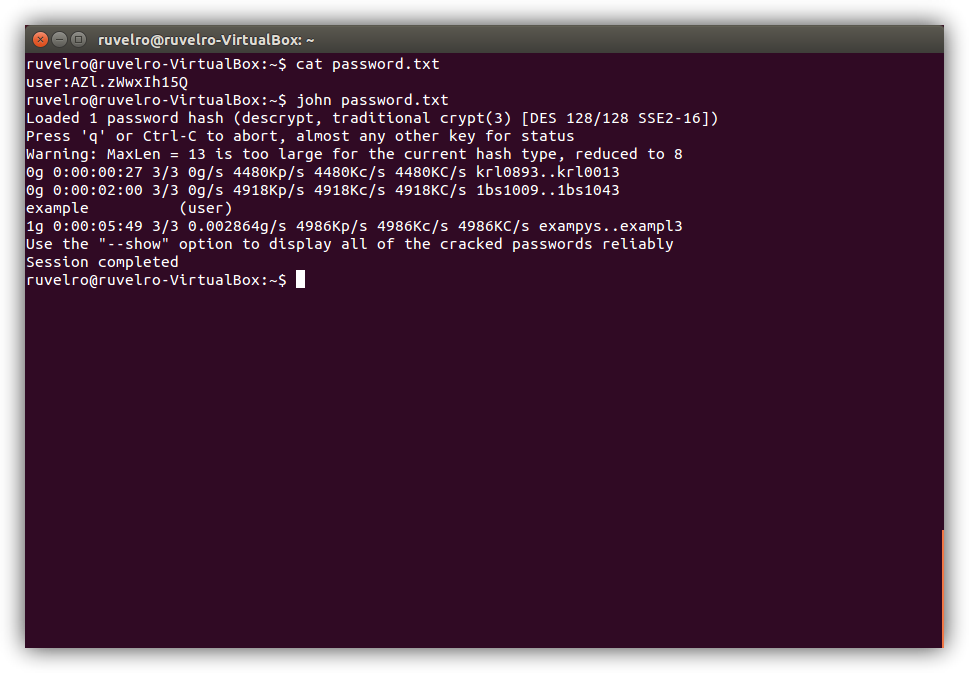

Musimy poczekać, aż to narzędzie złamie hasło do poprzedniego pliku. Ten proces może zająć godziny, a nawet dni, w zależności od trudności. Po zakończeniu procesu zobaczymy wynik podobny do poniższego.

Musimy poczekać, aż to narzędzie złamie hasło do poprzedniego pliku. Ten proces może zająć godziny, a nawet dni, w zależności od trudności. Po zakończeniu procesu zobaczymy wynik podobny do poniższego.

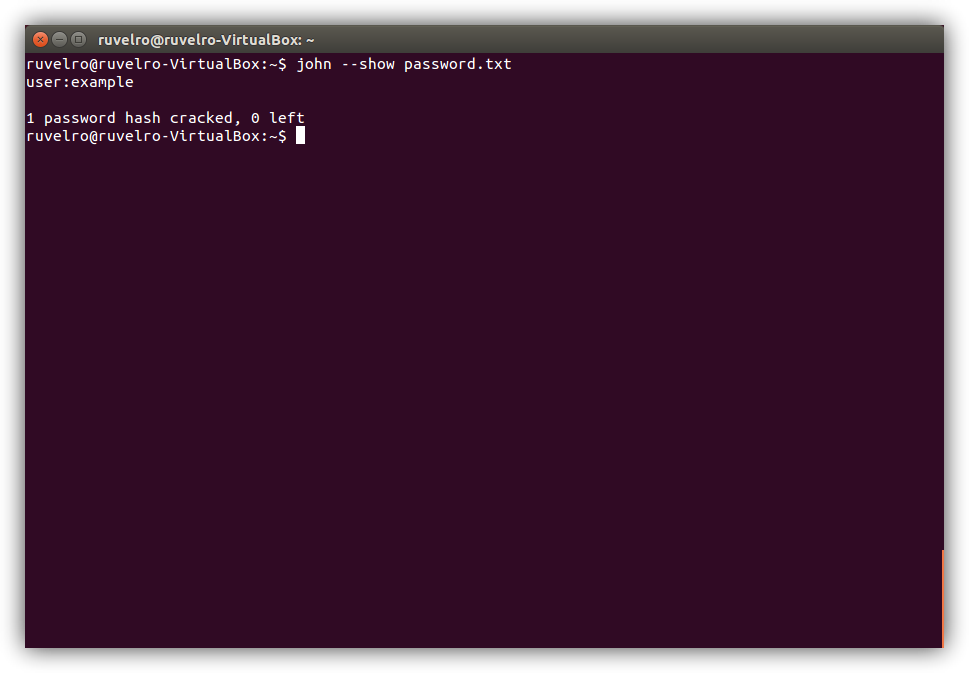

Nasze hasło jest złamane. Aby to zobaczyć, wystarczy użyć polecenia –show w następujący sposób:

Nasze hasło jest złamane. Aby to zobaczyć, wystarczy użyć polecenia –show w następujący sposób:

john --show password.txt

Naszym hasłem było „przykład”. Możemy teraz spróbować zalogować się do systemu za pomocą użytkownika „user” i hasła „example”, a przynajmniej moglibyśmy to zrobić, gdybyśmy pracowali bezpośrednio z plikiem / etc / shadow, chociaż czas złamania zajęłby znacznie dłużej niż kilka minut.

Naszym hasłem było „przykład”. Możemy teraz spróbować zalogować się do systemu za pomocą użytkownika „user” i hasła „example”, a przynajmniej moglibyśmy to zrobić, gdybyśmy pracowali bezpośrednio z plikiem / etc / shadow, chociaż czas złamania zajęłby znacznie dłużej niż kilka minut.

Później zobaczymy, jak używać tego samego narzędzia, ale do łamania haseł przy użyciu słownika jako źródła kluczy. Na koniec zostawimy Ci małe wyzwanie do ćwiczenia z tym programem, kopiując dokładnie jeden praktyczny przypadek z pliku / etc / shadow:

redeszone:$6$85X6KHD9$10GCEYlO7fVYKh4kIIaiEN37zCB/ROaG1hYmLYane90m1teephQHEhWVx/grdlB/cgg/1cfEuMIt2UUIllQkI.

Kiedy już nauczymy się łamać hasła brutalną siłą, spróbujemy łamać hasła za pomocą słownika.

Łamanie haseł za pomocą słownika kluczy

Podobnie jak w poprzednim samouczku, w tym przypadku zaczniemy od przykładowego hasła, które zapisaliśmy ręcznie w dokumencie o nazwie « hasło.txt ":

user:AZl.zWwxIh15Q

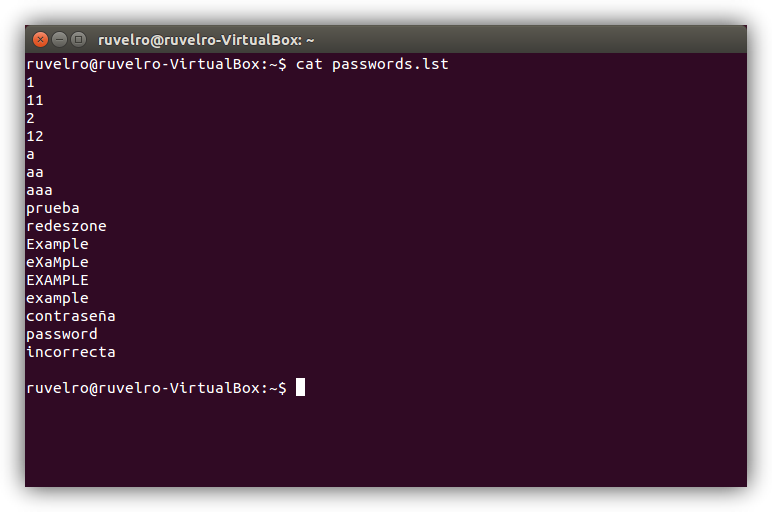

Następnie musimy mieć lub utworzyć niestandardowy słownik kluczy. Słowniki te możemy pobrać z Internetu, ale do pierwszych testów programu stworzymy prosty słownik, który nazwiemy « hasła.lst » i w której wprowadzimy kilka wartości, każda w wierszu, ale jedną z nich jest słowo „przykład” (ponieważ odpowiada naszemu hasłu).

Następnie musimy po prostu zabić Jana Rozpruwacza za pomocą –lista słów = parametr, po którym następuje ścieżka naszego pliku . Podajemy przykład z dwoma wygenerowanymi przez nas plikami (zaszyfrowane hasło i słownik):

Następnie musimy po prostu zabić Jana Rozpruwacza za pomocą –lista słów = parametr, po którym następuje ścieżka naszego pliku . Podajemy przykład z dwoma wygenerowanymi przez nas plikami (zaszyfrowane hasło i słownik):

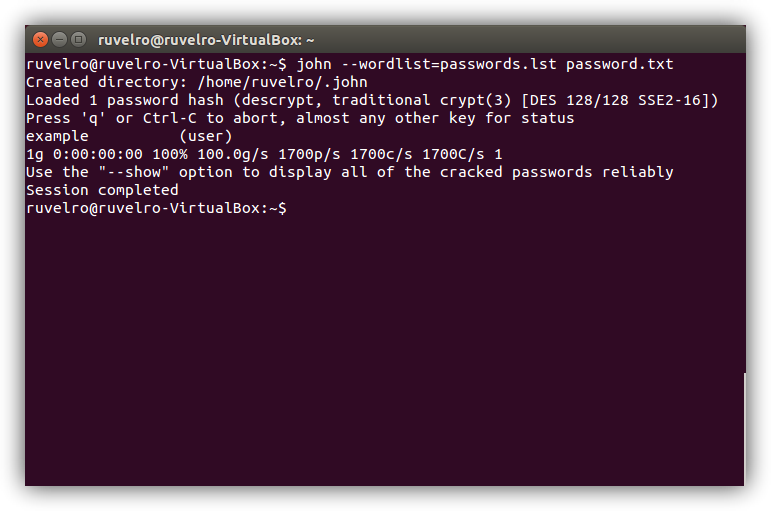

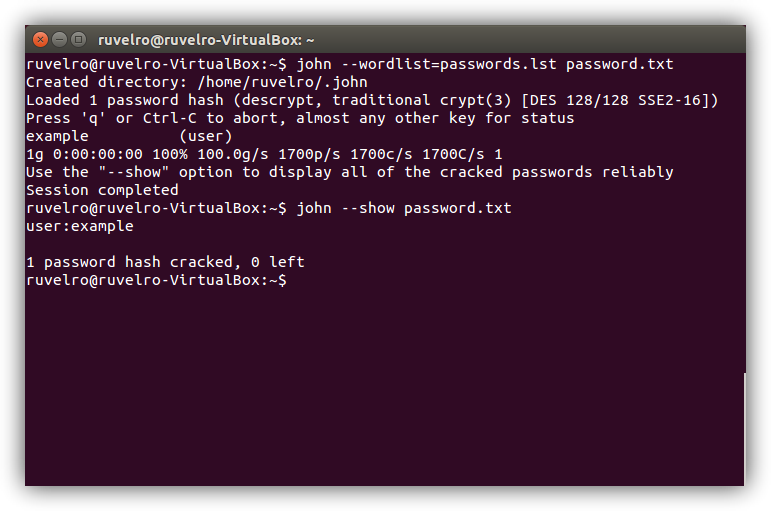

john --wordlist=passwords.lst password.txt

Dzięki prostemu hasłu i kilku wpisom w słowniku proces będzie praktycznie natychmiastowy. Złamaliśmy już lub odszyfrowaliśmy hasło. Wystarczy użyć parametru –show, aby pokazać nam wynik.

Dzięki prostemu hasłu i kilku wpisom w słowniku proces będzie praktycznie natychmiastowy. Złamaliśmy już lub odszyfrowaliśmy hasło. Wystarczy użyć parametru –show, aby pokazać nam wynik.

john --show password.txt

Jak widzieliście, łamanie haseł za pomocą Johna Rozpruwacza jest naprawdę proste, szybkość łamania będzie zależeć od naszego procesora, metody użytej do złamania haseł, a także złożoności i długości hasła, które chcemy złamać. Innym programem, który zalecamy do łamania haseł, jest Hashcat, program znacznie bardziej zaawansowany niż ten program, ale o wiele bardziej złożony w użyciu, jeśli nie czytasz oficjalnej dokumentacji, ponadto ten program Hashcat pozwala nam wykorzystać moc karty grafika procesorów (GPU), aby przetestować miliony haseł na sekundę.

Jak widzieliście, łamanie haseł za pomocą Johna Rozpruwacza jest naprawdę proste, szybkość łamania będzie zależeć od naszego procesora, metody użytej do złamania haseł, a także złożoności i długości hasła, które chcemy złamać. Innym programem, który zalecamy do łamania haseł, jest Hashcat, program znacznie bardziej zaawansowany niż ten program, ale o wiele bardziej złożony w użyciu, jeśli nie czytasz oficjalnej dokumentacji, ponadto ten program Hashcat pozwala nam wykorzystać moc karty grafika procesorów (GPU), aby przetestować miliony haseł na sekundę.