Brannmurer eller også kjent som brannmurer, er et grunnleggende element i perimetersikkerheten til ethvert hjem eller bedrift. De innenlandske ruterne som vi alle har hjemme har en brannmur å tillate eller nekte forbindelser utenfra, med mål om å beskytte oss mot mulige angrep som utføres på oss, det samme skjer også i bedrifter, denne typen teknologi brukes for å tillate eller blokkere tilgang mellom to eller flere nettverk. I dag i denne artikkelen skal vi forklare hvilke typer brannmurer som finnes og hva deres styrker og svakheter er.

Hva er en brannmur og hva er den for?

En brannmur, eller også kjent som en brannmur, er et maskinvare- og/eller programvaresystem som er ansvarlig for å overvåke alle innkommende og utgående tilkoblinger fra ulike nettverk, med sikte på å tillate eller nekte trafikk mellom de ulike nettverkene. En brannmur kan installeres på en datamaskin eller sluttvert, men også på en ruter som har en brannmur, og til og med en dedikert en for å kontrollere alle tilkoblinger mellom ulike nettverk.

Når vi installerer en brannmur på en datamaskin eller sluttvert, vil den tillate oss å blokkere eller tillate datatrafikk på IP-nivå, dette betyr at vi kan tillate eller blokkere forbindelsene vi ønsker, og kun vårt spesifikke utstyr vil bli påvirket, og ikke resten av datamaskinene på det lokale nettverket. Når vi har brannmuren i ruteren, eller direkte har en dedikert brannmur, så kan vi tillate eller blokkere nettverkstrafikk fra alle enheter på det lokale nettverket, enten hjemme eller profesjonelle.

Målet med en brannmur er å tillate eller blokkere tilkoblingsforsøk, hindre uautoriserte brukere i å sende oss forskjellige typer pakker, vi kan også se og blokkere all trafikk utført av applikasjonene installert på datamaskinen vår, i tillegg kan vi også konfigurere en deteksjonssystem og inntrengingsforebygging, med sikte på å øke funksjonaliteten.

I dag finnes det både programvare- og maskinvarebrannmurer, logisk sett inkluderer maskinvarebrannmurer et operativsystem med alle nødvendige funksjoner for å evaluere nettverkstrafikken som skal tillates eller blokkeres. Det finnes imidlertid forskjellige typer brannmurer avhengig av hvordan vi konfigurerer dem og hvilke funksjoner de har. Deretter skal vi forklare i detalj de forskjellige typene som finnes i dag.

typer brannmurer

Foreløpig har vi forskjellige typer, både for Windows operativsystem samt annen programvare spesifikt orientert mot brannmurer. Å vite forskjellen mellom de forskjellige typene er veldig viktig for å velge den som interesserer oss.

Stateless Firewall eller Stateless Firewall

Denne typen brannmur er den mest grunnleggende som finnes, den er kjent som "stateløs brannmur" eller "brannmur med pakkefiltrering". Dette er den eldste og enkleste typen vi har, denne typen brannmur er vanligvis installert innenfor omkretsen av nettverket, den ruter ingen type pakke og vet heller ikke om de forskjellige tilkoblingene som er tillatt er etablert eller ikke. Denne typen brannmur fungerer basert på noen grunnleggende forhåndsdefinerte regler, der vi må akseptere eller nekte de forskjellige pakkene, men aldri sjekke om tilkoblingen er etablert, om den er relatert til andre porter slik det skjer med den passive FTP-protokollen, og heller ikke hvis tilkoblingen er ugyldig.

Fordeler

- Det koster ikke mye penger å gjøre vedlikehold.

- Enkel å sette opp i små nettverk, forutsatt at du har grunnleggende nettverkskunnskaper.

- Pakkebehandlingen er veldig rask, den kontrollerer ganske enkelt overskriftene hvor destinasjonskildens IP er, og også TCP- eller UDP-portene blant andre protokoller.

- Et enkelt team kan ta seg av å filtrere all trafikken på et nettverk.

Ulemper

- Hvis nettverket ditt er middels eller stort, kan det være vanskelig å sette opp og vedlikeholde.

- Den kontrollerer ikke etablerte, relaterte eller ugyldige tilkoblinger.

- Hvis angrep utføres på applikasjonsnivå, er det ikke i stand til å oppdage og dempe det.

- Den har ikke beskyttelse mot alle angrep på datanettverk som finnes.

Dersom du ønsker å ha god sikkerhet og forhindre inntrenging, er vår anbefaling at du ikke bruker denne typen, uten å bruke SPI (Stateful Packet Inspection).

Stateful Packet Inspection

Denne typen brannmur er mer avansert enn den forrige, denne typen er kjent som "stateful", og den er i stand til å vite om en tilkobling er etablert, er relatert eller til og med ugyldig. Denne typen er minimum vi bør ha for å være ganske beskyttet mot eksterne trusler. Som en stateful brannmur er den i stand til å overvåke den aktive tilkoblingen, spore og til og med begrense antall samtidige tilkoblinger på en gitt datamaskin for å beskytte mot DoS-angrep. Andre svært viktige funksjoner er at den er i stand til å hindre ondsinnet trafikk fra å få tilgang til det interne nettverket, siden den kan overvåke tilkoblinger i sanntid og til og med oppdage uautoriserte tilgangsforsøk.

Fordeler

- Den beskytter oss mye bedre enn en statsløs eller statsløs.

- Den er i stand til å overvåke og overvåke innkommende og utgående tilkoblinger.

- Den vet om en tilkobling er etablert, og til og med hvor mange samtidige tilkoblinger det er.

- Den lar deg registrere all trafikk effektivt og raskt.

Ulemper

- Den er mer komplisert å konfigurere enn en statsløs.

- Den beskytter ikke mot angrep på applikasjonsnivå.

- Noen protokoller har ikke tilstandsinformasjon, for eksempel UDP, så den er ikke i stand til å bekrefte om disse forbindelsene er etablert.

- Den bruker mer dataressurser ved å måtte lagre tilstanden til alle tilkoblinger.

Denne typen brannmur er den som vanligvis brukes når vi bruker dedikert maskinvare, en Linux server og andre enheter. Det anbefales alltid å bruke denne i stedet for den forrige.

Gateway-brannmur på applikasjonsnivå

En brannmur på applikasjonsnivå (ALG) er en slags proxy som gir oss applikasjonssikkerhet, målet med denne typen brannmur er å filtrere innkommende trafikk basert på visse regler. Ikke alle applikasjoner som vi bruker regelmessig støttes av ALG, for eksempel FTP, SIP, diverse VPN protokoller, RSTP og BitTorrent-protokoller støtter det. Måten ALG fungerer på er som følger:

- Når en klient ønsker å koble til en ekstern applikasjon, kobler klienten seg faktisk til proxy-serveren, aldri direkte til sluttapplikasjonen.

- Proxyserveren vil ha ansvaret for å koble til applikasjonen, det vil være den som etablerer kommunikasjon med hovedserveren.

- Det vil være kommunikasjon mellom klient og hovedserver, men går alltid gjennom proxyen.

Nedenfor kan du se fordeler og ulemper:

Fordeler

- Logging av all trafikk gjøres enkelt ettersom alt går gjennom proxyen.

- Enkelt å konfigurere i visse tilfeller, siden vi vanligvis har et grafisk brukergrensesnitt.

- Direkte tilkobling fra utenfor det lokale nettverket er ikke tillatt, forbedrer sikkerheten.

Ulemper

- Den støtter ikke alle applikasjonene som finnes.

- Ytelsen kan påvirkes ved å bruke en proxy i mellom.

Vi har denne ALG-typen tilgjengelig i de fleste innenlandske rutere, og selvfølgelig også i profesjonelle.

Neste generasjons brannmur

Neste generasjons brannmur eller også kjent som NG-brannmur er svært teknologisk avanserte brannmurer. De har Stateful Packet Inspection-teknologier, i tillegg utfører de en dyp inspeksjon av alle pakkene som går utover å se på overskriften til IP-, TCP- eller UDP-pakken blant andre protokoller, den er i stand til å se nyttelasten som sendes med målet beskytter oss mot mer sofistikerte angrep. Disse typene brannmurer tilbyr inspeksjon på applikasjonsnivå, og det er derfor vi går helt ned til lag 7 i OSI-modellen.

Selv om den generelt gir de samme fordelene som en SPI-brannmur, er den mer avansert ved å tillate bruk av dynamiske og statiske pakkefiltreringspolicyer, sammen med avansert VPN-støtte for å beskytte alle innkommende og utgående nettverkstilkoblinger. NGFW-er er de mest brukte i mellomstore og store selskaper for å beskytte all kommunikasjon.

Fordeler

- De er de tryggeste.

- Veldig detaljert oversikt over alt som skjer.

- Støtter dyp pakkeinspeksjon, inkludert på OSI-nivå L7 for sømløs beskyttelse.

Ulemper

- Det er veldig dyrt, både maskinvare- og programvarelisens og vedlikehold.

- Den trenger mer maskinvareressurser enn en tradisjonell.

- For å begrense falske negative eller positive, er en treningstid nødvendig for å justere den riktig.

Denne typen er den mest anbefalte for bruk i forretningsmiljøet, siden den inneholder det beste fra SPI og ALG, siden den støtter absolutt alt i tillegg til å legge til tilleggsfunksjoner for å beskytte nettverket.

Konklusjoner

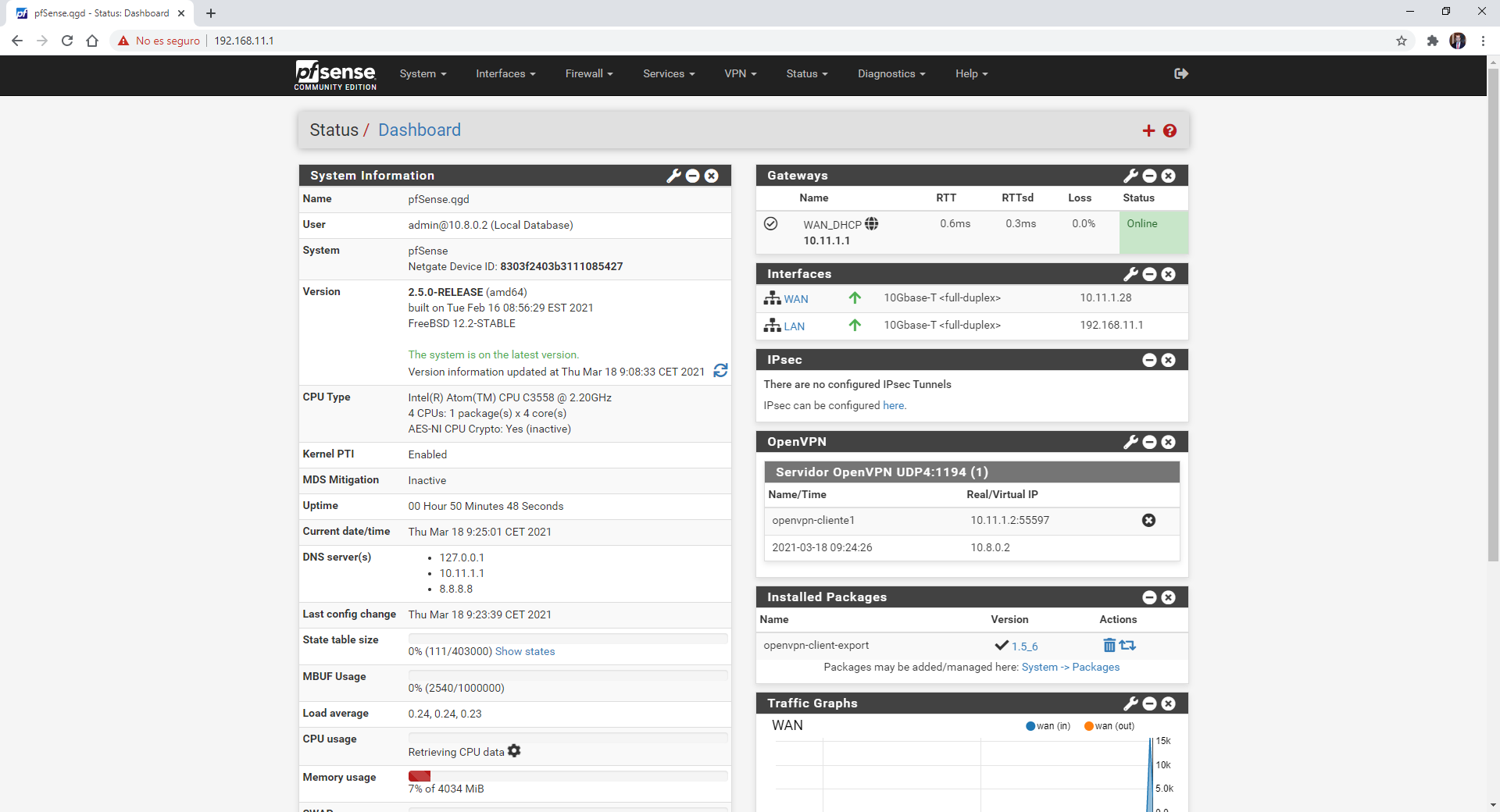

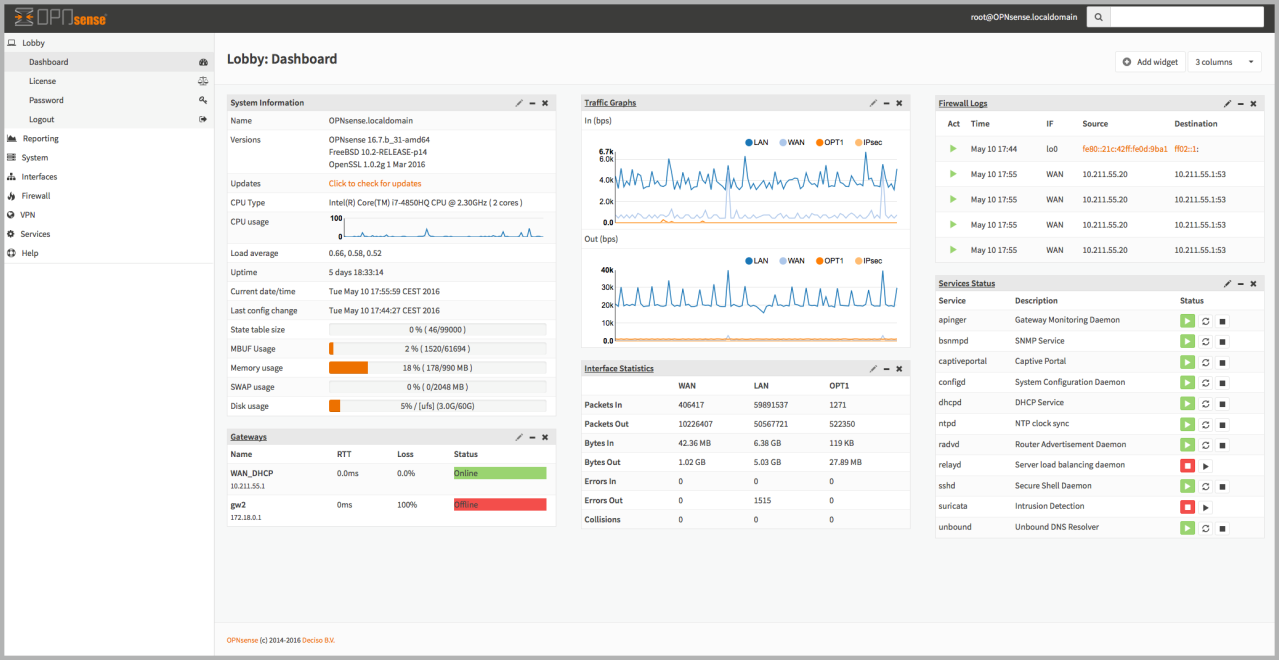

Å ha en brannmur på datamaskinen vår er noe veldig grunnleggende, og til og med Windows- eller Linux-operativsystemet inneholder det. I hjemmemiljøer med WiFi rutere, vi har det integrert i selve utstyret, med iptables som er den mest brukte siden fastvaren til alle rutere er basert på Linux, og det er derfor den har denne typen SPI (Stateful Packet Inspection) brannmur. Hvis vi er i et noe mer avansert miljø og vi ønsker å beskytte alt på nettverksnivå, anbefales det å ha en maskinvarebrannmur som Netgate-apparater med pfSense eller lignende plattformer, spesielt siden de har tilleggsfunksjoner som IDS og IPS, i tillegg til å kunne installere og konfigurere VPN-servere enkelt og raskt.

Enhver datamaskin eller lokalt nettverk må ha minst én SPI-brannmur, selvfølgelig, mellomstore og store selskaper bruker alltid NGFW som er mye mer avanserte og gir oss en større evne til å oppdage angrep og er til og med i stand til å redusere skadelig programvare, siden de er ansvarlige for utføre en dyp pakkeinspeksjon på L7-nivå, med mål om å beskytte alle datamaskinene på det profesjonelle lokale nettverket.