Å opprettholde en sikker kommunikasjon gjennom et usikkert nettverk som Internett er en av de viktigste bekymringene for enhver bruker på Internett, og også for forskjellige selskaper. Hovedårsakene til å bruke en VPN er at det tillater oss å etablere sikker kommunikasjon, med autentisering og datakryptering for å beskytte all utvekslet informasjon. IPsec er en av de viktigste sikkerhetsprotokollene, som gir et lag med sikkerhet for all IP-kommunikasjon mellom to eller flere deltakere. I dag i denne artikkelen skal vi se i detalj hva IPsec er, hvordan det fungerer, og hvordan vi kan konfigurere det og hvor.

En VPN er forkortelsen for “Virtual Private Network“, Eller også kjent som virtuelt privat nettverk, og er en nettverksteknologi som lar oss utvide LAN-kommunikasjon over internettnettverket, og alt dette på en helt sikker måte takket være bruk av kryptografi. En VPN vil tillate en datamaskin å sende og motta data på delte eller offentlige nettverk, men logisk sett i det private nettverket med alle dets funksjoner, tillatelser, sikkerhet, styringspolicyer, etc.

Noen veldig typiske bruksområder for VPN er som følger:

- Mulighet for å koble to eller flere kontorer til et selskap med hverandre ved hjelp av Internett-tilkobling.

- La medlemmer av teknisk supportteam koble fra hjemmene til selskapet.

- At en bruker kan få tilgang til hjemmedatamaskinen fra et eksternt nettsted, for eksempel et hotell.

Alle disse bruksområdene vil alltid være gjennom en infrastruktur som vi alle kjenner godt: Internett.

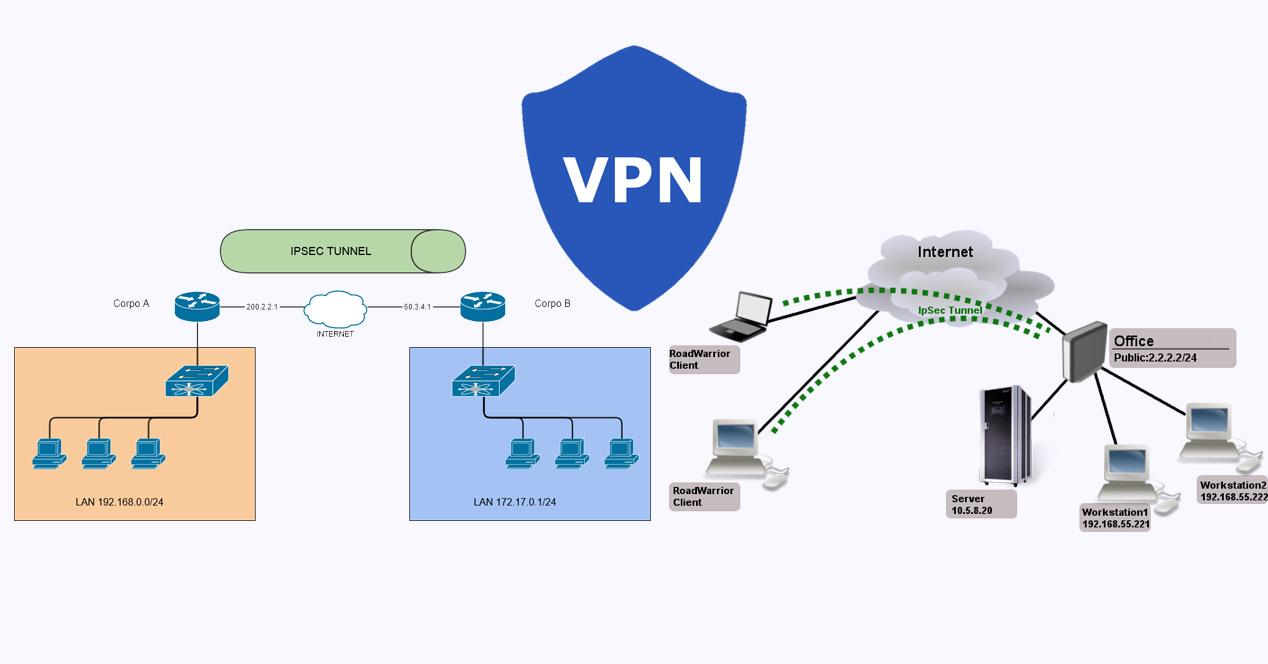

Innenfor VPN-ene har vi hovedsakelig to VPN-arkitekturer, de eksterne tilgangs-VPNene (Roadwarrior VPN eller Mobile Clients) og Site-to-Site VPNs (Site-to-site VPN). Avhengig av våre behov, må vi konfigurere en eller annen arkitektur.

- Fjerntilgang VPN (Roadwarrior eller Mobile Client) : Denne VPN-arkitekturen er designet slik at en eller flere brukere kobler seg til en VPN-server, og kan få tilgang til alle de delte ressursene til ditt hjem eller firma, i tillegg tillater det at det blir gjort en omdirigering av trafikk, på denne måten vil gå til Internett via VPN-serveren (og med den offentlige IP-adressen til VPN-serveren). Denne typen VPN er den mest typiske vi kan konfigurere på NAS-servere, rutere og andre enheter hvis mål er å gi oss sikker surfing på Internett. Disse VPN-ene på bedriftsnivå vil også tjene til å isolere soner og interne nettverkstjenester som krever ekstra autentisering, i tillegg kan det også være en god ide når vi bruker WiFi-tilkobling, både hjemme og i virksomheten, for å legge til et nytt krypteringslag.

- Site-to-Site VPN (VPN Site-to-Site) : denne VPN-arkitekturen er designet for å koble sammen forskjellige nettsteder, hvis vi for eksempel har et selskap med forskjellige nettsteder, kan vi koble dem sammen via VPN og få tilgang til alle ressurser. Opprettelsen av forbindelsen utføres ikke i sluttklienten, som tilfellet er med VPN-tjenester for ekstern tilgang, men gjøres av rutere eller brannmurer. På denne måten vil hele nettverket bli sett på som "ett", selv om trafikken reiser gjennom flere VPN-tunneler.

I det følgende bildet kan vi se en VPN-arkitektur med begge modellene, både sted-til-sted VPN (venstre) og ekstern tilgang VPN (høyre):

Hva må en VPN garantere for å være sikker?

For å sikre at en forbindelse er sikker gjennom et virtuelt privat nettverk (VPN), må visse funksjoner garanteres, ellers kan vi møte et upålitelig VPN. Vi forventer allerede at IPsec-protokollen er i samsvar med dem alle, siden det er en sikker VPN-protokoll, som er mye brukt i selskaper.

Autentisering

Autentisering er en av de viktigste prosessene i et VPN, denne funksjonen gjør at en bruker kan vises at de virkelig er den de sier de er. Måten å bevise det på er ved å skrive inn et passord, bruke et digitalt sertifikat eller en kombinasjon av begge former for autentisering. Når verten mottar et IPsec-datagram fra en kilde, er verten sikker på at kilde-IP-adressen til datagrammet er den faktiske kilden til datagrammet, fordi det tidligere har blitt godkjent.

Konfidensialitet

Konfidensialitet er en annen av de grunnleggende egenskapene til VPN-er. Konfidensialitet betyr at informasjonen bare er tilgjengelig for autoriserte enheter, det vil si at all kommunikasjon er kryptert punkt-til-punkt, og bare hvem som tidligere har autentisert seg i systemet, det vil kunne dekryptere all utvekslet informasjon. Hvis noen er i stand til å komme midt i kommunikasjonen og fange den, vil de ikke kunne dekryptere den fordi de vil bruke kryptografi, enten symmetrisk eller asymmetrisk nøkkelkryptografi.

Integritet

Autentisering og konfidensialitet er like viktig som integritet. Integritet betyr at det kan sikres at informasjonen ikke er endret mellom kommunikasjonens opprinnelse og destinasjonen. All kommunikasjon i et VPN inkluderer feilregistreringskoder og at informasjonen ikke blir endret. I tilfelle endring blir pakken automatisk kastet, og den kan til og med forårsake en VPN-tunnelkrasj av sikkerhetsgrunner. IPsec-protokollen tillater mottakeren å verifisere at datagram-topptekstfeltene og den krypterte nyttelasten ikke er endret mens datagrammet var på vei til destinasjonen.

La oss forestille oss at vi har autentisering og konfidensialitet i en VPN, men vi har ikke integritet. Hvis en bruker midt i kommunikasjonen endrer noen verdier, i stedet for å sende en pengeoverføring på € 10, kan han konvertere den til € 1,000. Takket være integritetsfunksjonen blir pakken kastet så snart en bit er endret, og vil vente på at den blir sendt igjen.

Jeg avviser ikke

Denne egenskapen til kryptografi betyr at du ikke kan si at du ikke har sendt noen informasjon, fordi den er signert av ditt digitale sertifikat eller av ditt brukernavn / passordpar. På denne måten kan vi med sikkerhet vite at brukeren har sendt spesifikk informasjon. Ikke-avvisning kan bare "omgåes" hvis noen er i stand til å stjele brukernavnet / passordparet eller de digitale sertifikatene.

Tilgangskontroll (autorisasjon)

Det handler om å sikre at autentiserte deltakere kun har tilgang til dataene de er autorisert til. Brukernes identitet må verifiseres og deres tilgang begrenses til de som er autoriserte. I et forretningsmiljø er dette veldig viktig, en bruker skal ha samme tilgangsnivå og samme tillatelser som om de var fysisk, eller færre tillatelser, men aldri flere tillatelser enn de de hadde fysisk.

Aktivitetsregister

Det handler om å sikre riktig drift og spenst. VPN-protokollen skal registrere alle de etablerte tilkoblingene, med kildens IP-adresse, hvem som har autentisert, og til og med hva de gjør i systemet, basert på den virtuelle IP-adressen som er oppgitt.

Tjenestekvalitet

Det handler om å sikre god ytelse, at det ikke er noen uakseptabel nedbrytning i overføringshastighet. Vi må huske at når vi oppretter en VPN-forbindelse, vil vi alltid ha mindre reell hastighet fordi all trafikk er kryptert punkt-til-punkt, og avhengig av styrken til VPN-serveren og klientene, kan vi oppnå en høyere eller lavere hastighet. Før vi begynner å distribuere en VPN, bør vi se på maskinvaren til utstyret og den maksimale båndbredden vi kan ha.

Introduksjon til IPsec

IPsec-protokollen er en av de viktigste sikkerhetsprotokollene, og den brukes mye i selskaper, og også i hjemmebrukere. I nyere tid har produsenter som ASUS, AVM og til og med D-Link, integrerer VPN i sine hjemrutere basert på IPsec-protokollen. Denne protokollen gir sikkerhetstjenester til IP-laget og til alle høyere protokoller, for eksempel TCP og UDP (Internett-transportlag). Takket være IPsec kan vi kommunisere mellom forskjellige punkter på Internett på en sikker måte, for eksempel to eller flere selskaper med hverandre, eller en bruker med hjemmet sitt, og IPsec passer perfekt til VPN-behovene i begge “verdener”.

En veldig viktig egenskap ved IPsec er at den fungerer i lag 3 i OSI (nettverkslag), andre VPN-protokoller som OpenVPN eller WireGuard jobbe ved lag 4 (transportlag), siden de to sistnevnte baserer sikkerheten på henholdsvis TLS og DTLS. IPsec i IPv4-nettverk er like over IP-overskriften, men i IPv6-nettverk er den integrert (ESP) i selve overskriften i delen "Utvidelser".

IPsec tilbyr alle tjenester som er nødvendige for at kommunikasjonen skal være sikker, som vi har forklart tidligere, er disse tjenestene autentisering, konfidensialitet, integritet og ikke-avvisning . Takket være disse tjenestene er kommunikasjonssikkerheten garantert. Selvfølgelig har vi også tilgangskontroll, servicekvalitet og aktivitetslogg.

En annen veldig viktig egenskap ved IPsec er at den tillater begge VPN-arkitekturer , både VPN for ekstern tilgang og VPN fra side til side. Når det gjelder forhandling om kryptografi, integrerer IPsec et forhandlingssystem slik at sluttlagene forhandler om best mulig kryptering de støtter, blir enige om utvekslingsnøklene og velger krypteringsalgoritmene de har til felles. Avhengig av IPsec-overskriften som brukes (AH eller ESP), kan vi bare sjekke ektheten til pakken, eller kryptere nyttelasten til hele IP-pakken og også sjekke ektheten.

Når to verter har opprettet en IPsec-økt, blir TCP-segmentene og UDP-datagrammene sendt mellom dem kryptert og autentisert, i tillegg blir integriteten også sjekket for å forhindre at noen endrer den. Derfor garanterer IPsec kommunikasjonssikkerheten.

Noen fordeler med IPsec er at den støttes av alle IETF-standarder, og gir en VPN "standard" slik at alle enheter skal være kompatible. IPSec mottar veldig viktig støtte fra alt kommunikasjonsutstyr, da det er "standarden" for VPN, mye mer brukt enn OpenVPN eller WireGuard. Alle versjoner av PC-operativsystemer som Windows or Linux, MacOS for eple datamaskiner, og også Android og iOS støtter IPsec-protokollen. I tillegg er en annen veldig viktig egenskap at det, som standard, er interoperabilitet mellom produsenter, noe som utgjør en garanti for brukerne. En annen bemerkelsesverdig egenskap ved IPSec er dens natur som en åpen standard, og den kompletteres perfekt med PKI (Public Key Infrastructure) -teknologi.

IPsec kombinerer offentlige nøkkelteknologier (RSA eller elliptiske kurver), symmetriske krypteringsalgoritmer (hovedsakelig AES, selv om den også støtter andre som Blowfish eller 3DES), og hashingalgoritmer (SHA256, SHA512 osv.), Samt digitale sertifikater basert på X509v3.

IPsec-overskrifter

IPsec-protokollen har en arkitektur med flere overskrifter, avhengig av hva vi er interessert i å "sikre", vi kan velge en eller annen topptekst, vi kan ikke velge begge topptekstene samtidig i samme IPsec-tunnel. Overskriftene vi har i denne protokollen er følgende:

- Autentiseringshode (AH)

- Innkapslet sikkerhetsnyttelast (ESP)

Deretter skal vi forklare i detalj hvordan begge overskriftene fungerer.

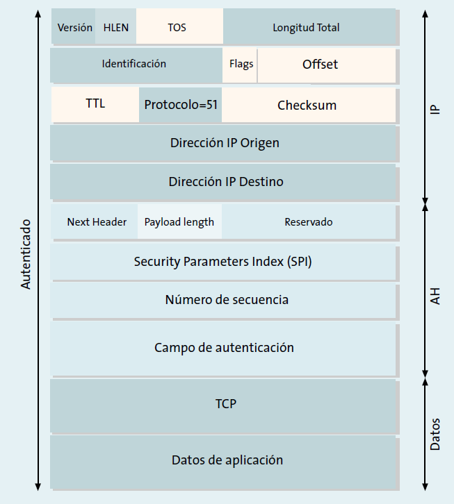

Autentiseringshode (AH)

Denne overskriften gir autentisering og integritet til de overførte IP-pakkene. For å gi denne IPsec-funksjonen bruker den HMAC-fingeravtrykk. Protokollen i seg selv har ansvaret for å beregne en hashfunksjon til innholdet i IP-pakken. Noen av hashfunksjonene som brukes av denne protokollen er MD5 eller SHA-1 som ikke er sikre, men den støtter også SHA256 eller SHA512 som er sikre .

Denne overskriften gir mottakeren av IP-pakkene en metode for å autentisere opprinnelsen til dataene, og verifisere at nevnte data ikke er endret i kommunikasjonen. En veldig viktig detalj er det denne overskriften gir ikke konfidensialitet fordi den ikke krypterer dataene til IP-pakken, kan informasjonen som utveksles, sees av tredjeparter med mindre de bruker protokoller som HTTPS eller FTPES med TLS-sikkerhet.

AH er en autentiseringshode som settes inn mellom standard IP-topptekst (både i IPv4- og IPv6-nettverk) og de transporterte dataene. Disse transporterte dataene kan være en TCP-, UDP- eller ICMP-melding og til og med et komplett IP-datagram. Innenfor AH-overskriften er der data for det øvre laget er indikert. I tillegg sørger AH for integriteten og autentisiteten til selve IP-overskriften, bortsett fra variable endringer som TOS, TTL, flagg, offset og sjekksum.

http://www.frlp.utn.edu.ar/materias/internetworking/apuntes/IPSec/ipsec.pdf

Driften av AH-protokollen er som følger:

- Avsenderen beregner hasjfunksjonen fra meldingen som skal overføres. Den kopieres til AH-overskriften i feltet "Autentiseringsdata".

- Dataene overføres via Internett.

- Når pakken når mottakeren, vil den bruke hash-funksjonen og sammenligne den med den den allerede hadde (de har begge den samme delte hemmelige nøkkelen).

Hvis fingeravtrykkene stemmer overens, betyr det at datagrammet ikke er endret, ellers kan vi hevde at informasjonen har blitt tuklet med.

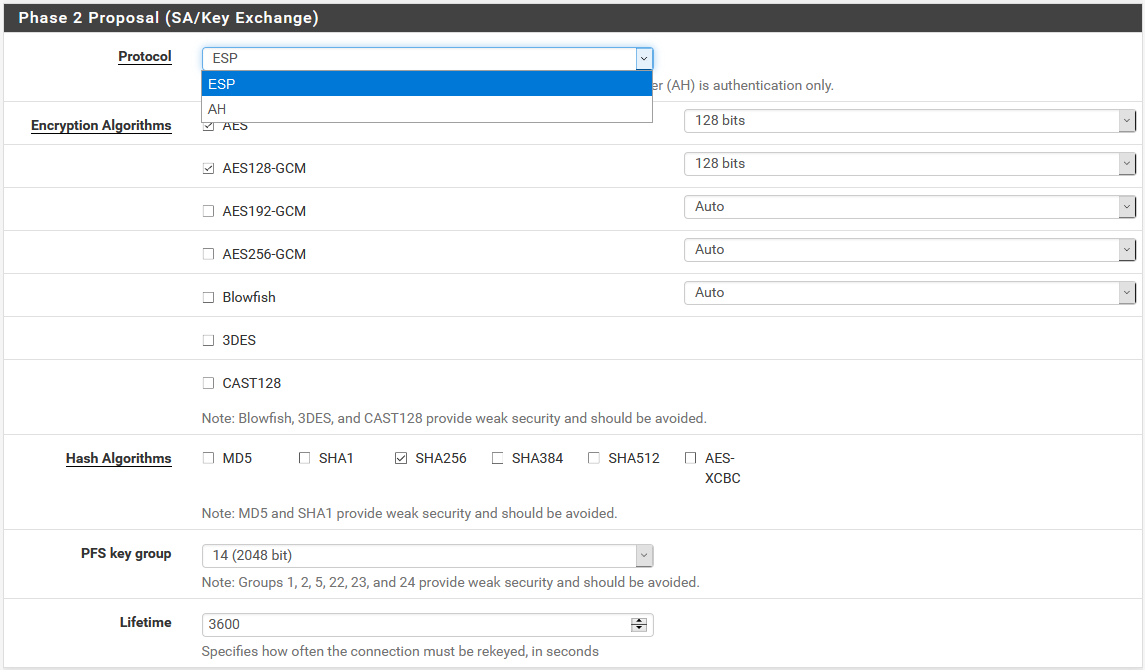

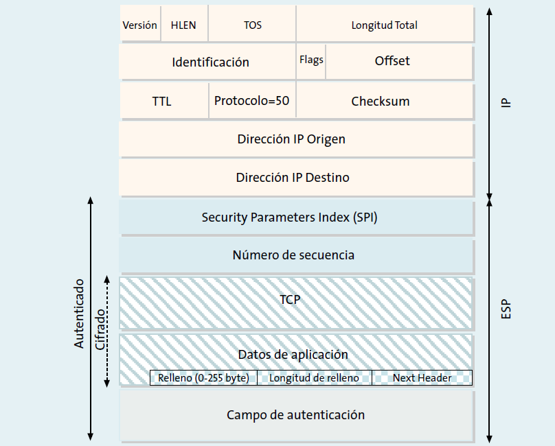

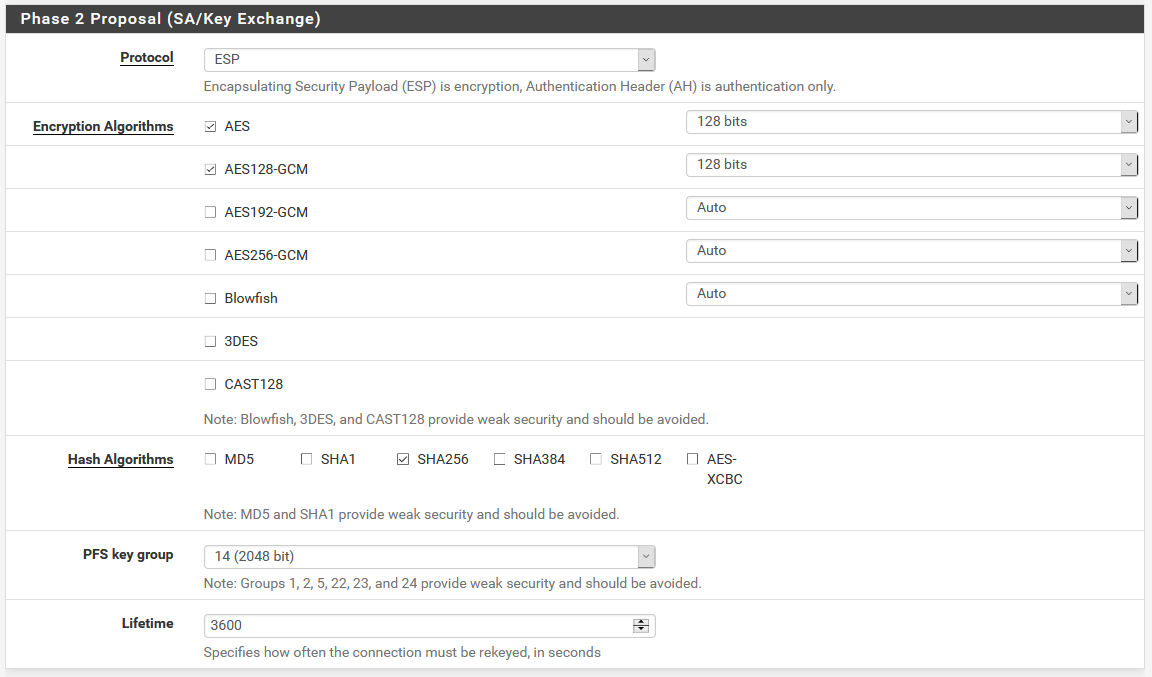

Innkapslet sikkerhetsnyttelast (ESP)

Den innkapslede Sikkerhet Nyttelast, eller også kjent som ESP, tilbyr autentisering, integritet og konfidensialitet for data som overføres via IPsec. Det vil si i dette tilfellet vil vi kryptere hele datafeltet slik at all kommunikasjon er konfidensiell, i motsetning til AH som ikke krypterer den overførte meldingen. For å oppnå disse sikkerhetsfunksjonene blir det utvekslet en offentlig nøkkel med Diffie-Hellmann for å sikre kommunikasjon mellom begge vertene.

Hovedfunksjonen til ESP-protokollen integrert i IPsec, er å gi konfidensialitet til dataene. For å gjøre dette definerer ESP kryptering og måten dataene vil bli lokalisert i et nytt IP-datagram. For å gi autentisering og integritet bruker ESP mekanismer som ligner på AH. Siden ESP gir flere funksjoner enn AH, er toppformatet mer komplekst: dette formatet består av en topptekst og en hale (som er plassert på slutten av pakken), og derfor omgir ESP de transporterte dataene. Når det gjelder data, lar ESP deg bruke hvilken som helst IP-protokoll, for eksempel TCP, UDP, ICMP og til og med en komplett IP-pakke.

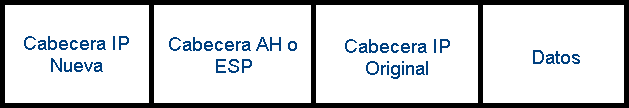

Strukturen til en ESP-pakke er som følger:

http://www.frlp.utn.edu.ar/materias/internetworking/apuntes/IPSec/ipsec.pdf

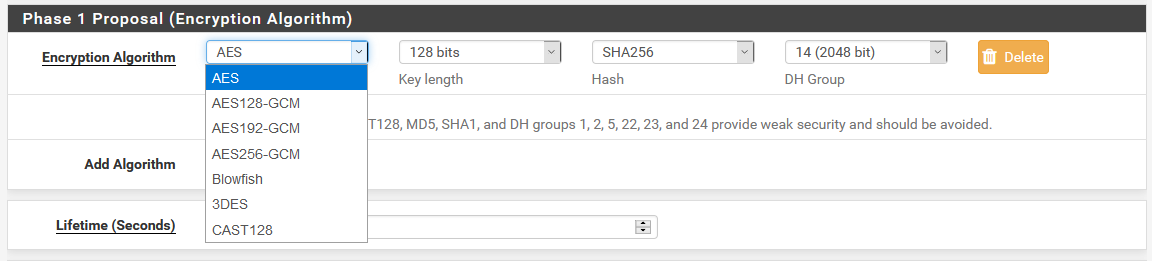

ESP tilhører nettverksnivået innen TCP / IP. Dataområdet er helt kryptert den datagram i seg selv kan også autentiseres for å gi større sikkerhet. Krypteringen av dataene gjøres ved hjelp av symmetriske nøkkelalgoritmer , vanligvis brukes blokkoder (som AES), blir datakrypteringen gjort ved hjelp av multipler av blokkstørrelsen , av denne grunn har vi “Padding”, et fyllingsfelt.

For å kryptere dataene, krypterer avsenderen først den originale meldingen ved hjelp av en nøkkel og setter den inn i et nytt IP-datagram (som er beskyttet av ESP-overskriften). I det hypotetiske tilfellet at noen avlytter meldingen (Man In The Middle), vil de bare få meningsløse data siden de ikke har den hemmelige nøkkelen til å dekryptere meldingen. Når meldingen når destinasjonen, vil den bruke den hemmelige nøkkelen på dataene og dekryptere pakken.

Den mest brukte algoritmen er AES i alle versjoner (128 og 256 bits) og i forskjellige krypteringsmoduser som AES-CBC, AES-CFB og AES-OFB . Det anbefales imidlertid å bruke AES-GCM som AEAD vil gi oss, og det er mye sikrere enn de andre. Derfor er det viktig å bruke en god krypteringsalgoritme for å beskytte all data , fordelingen av nøklene på en sikker måte vil være veldig viktig. Et delikat spørsmål er at begge sider av kommunikasjonen er enige om algoritmene og autentiseringen. Dette vil gjøres av IKE-protokollen.

IKE: hva det er og hva det er til

Denne IKE-protokollen (Internet Key Exchange) brukes til å generere og administrere nøklene som er nødvendige for å etablere AH (autentiseringshode) og ESP-tilkoblinger (Encapsulated Security Payload) . De to eller flere deltakerne i IPsec-tilkoblingen må være enige på en eller annen måte, hvilke typer kryptering og autentiseringsalgoritmer for å kunne etablere forbindelsen på en sikker måte. Denne konfigurasjonen kan gjøres manuelt i begge ender av kanalen, eller gjennom en protokoll (den IKE-protokoll ) for å ta seg av den automatiske forhandlingen av deltakerne (SA = Security Association).

IKE-protokollen er ikke bare ansvarlig for styring og administrasjon av nøklene, men også for å etablere forbindelsen mellom de tilsvarende deltakerne. IKE er ikke bare i IPsec, men det kan brukes i forskjellige rutealgoritmer som OSPF eller RIP.

Faser av IKE-forhandlinger

Etableringen av den sikre kanalen vil bli gjort ved hjelp av en nøkkelutvekslingsalgoritme som Diffie-Hellman for å kryptere IKE-kommunikasjonen. Denne forhandlingen skjer gjennom en toveis SA. Autentisering kan skje gjennom PSK (delt nøkkel) eller med andre metoder som RSA-sertifikater. Ved å bruke den sikre kanalen som er opprettet, vil IPsec (eller andre tjenester) sikkerhetsforeningen bli forhandlet frem.

Noen funksjoner i IKE

IKE støtter NAT -traversal , selv om en eller begge deltakerne står bak en NAT, kan tilkoblingen opprettes uten mange problemer, selv om vi må åpne porter på VPN-serveren hvis den er bak NAT. Sekvensnummer og ACK-er brukes til å gi pålitelighet, det inkluderer også et feilbehandlingssystem. IKE er motstandsdyktig mot denial-of-service-angrep, og IKE tar ingen tiltak før den avgjør om det endelige endepunktet virkelig eksisterer, og beskytter dermed mot angrep fra falske IP-adresser.

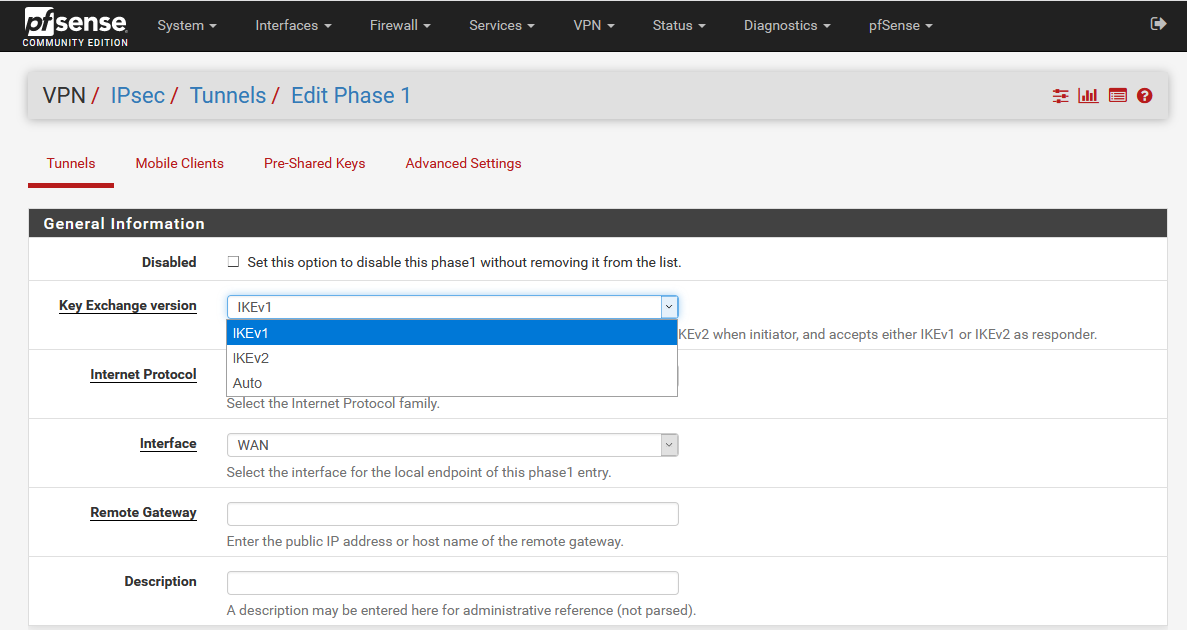

Foreløpig er IKEv2 mye implementert i alle profesjonelle brannmurer og rutere, men det er ikke utvidet ennå i Android- eller iOS-verdenen, bare Samsung smarttelefonbrukere støtter IPsec med IKEv2. Windows-, Linux- og macOS-operativsystemer støtter denne protokollen.

IKEv2: hva har endret seg

IKEv2 er den andre versjonen av denne populære Internet Key Exchange-protokollen, den inneholder forbedringer for NAT traversal, noe som gjør det lettere å kommunisere og passere gjennom brannmurer generelt. Den støtter også en ny mobilitetsstandard, som muliggjør tilkobling av kommunikasjon veldig raskt, i tillegg tillater den også multihoming (multi-origin), ideell for brukere av smarttelefoner, nettbrett eller bærbare datamaskiner. IKEv2 tillater bruk av SCTP som brukes i VoIP, den har også en enklere meldingsutveksling, den har færre kryptografiske mekanismer som bare tillater de sikreste. Hva er vitsen med å bruke en VPN med usikre krypteringer? IKEv2 tillater bare å bruke det sikreste

Driftsmåter: transport eller tunnel

IPsec gir oss to veldig forskjellige driftsmåter, både for autentiseringshode (AH) og for innkapslet sikkerhetsnyttelast (ESP). Disse driftsmåtene er forskjellige i måten pakkene blir adressert på. Deretter forklarer vi mer inngående forskjellene mellom de to.

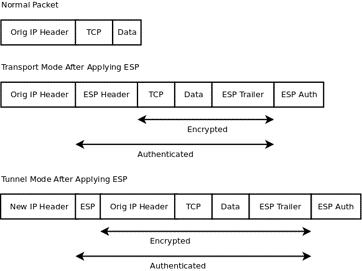

Transportmodus

AH- eller ESP-overskriften settes inn mellom dataområdet og IP-overskriften, på en slik måte at de opprinnelige IP-adressene beholdes. Innholdet innkapslet i et AH- eller ESP-datagram kommer direkte fra transportlaget. Derfor vil IPsec-overskriften settes inn etter IP-overskriften og like før dataene som leveres av transportlaget. På denne måten er bare nyttelasten kryptert og autentisert. Skjemaet for datagrammet vil være følgende:

Transportmodus sørger for end-to-end-kommunikasjon, men endene må være klar over eksistensen av IPsec-protokollen for å forstå hverandre.

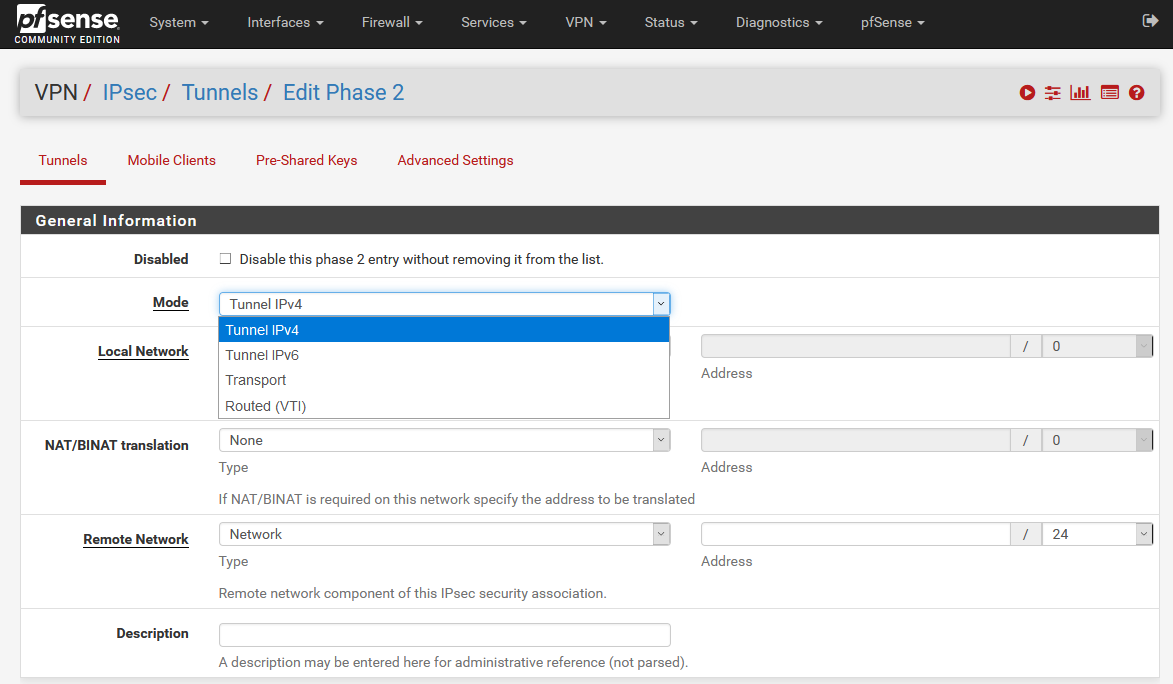

Tunnelmodus

I tunnelmodus er hele IP-pakken (header + data) kryptert og autentisert hvis ESP brukes. Denne pakken vil være innkapslet i en ny IP-pakke, derfor vil IP-adressen endres til den for den siste IP-pakken. Derfor blir en AH- eller ESP-topptekst lagt til i den opprinnelige pakken, og deretter legges IP-toppteksten til som skal tjene til å rute pakken gjennom nettverket.

Tunnelmodus brukes vanligvis til å kommunisere nettverk med nettverk, men den kan også brukes (og faktisk brukes) til å kommunisere datamaskiner med nettverk og datamaskiner med datamaskiner. Denne driftsmodusen gjør det lettere for noder å skjule identiteten sin fra andre noder som kommuniserer. Ved å bruke tunnelmodus vil vi kunne ha et subnett spesielt dedikert til VPN-klienter. Tunnelmodus brukes hovedsakelig av IPSec-gateways, for å identifisere nettverket de beskytter under samme IP-adresse, og dermed sentralisere behandlingen av IPSec-trafikk på en datamaskin.

I det følgende bildet kan du se en sammenligning mellom begge driftsskjemaene, alltid ved bruk av ESP:

Når vi har sett de to driftsmåtene, skal vi se hvilke autentiseringsmetoder vi har i IPsec.

Autentiseringsmetoder

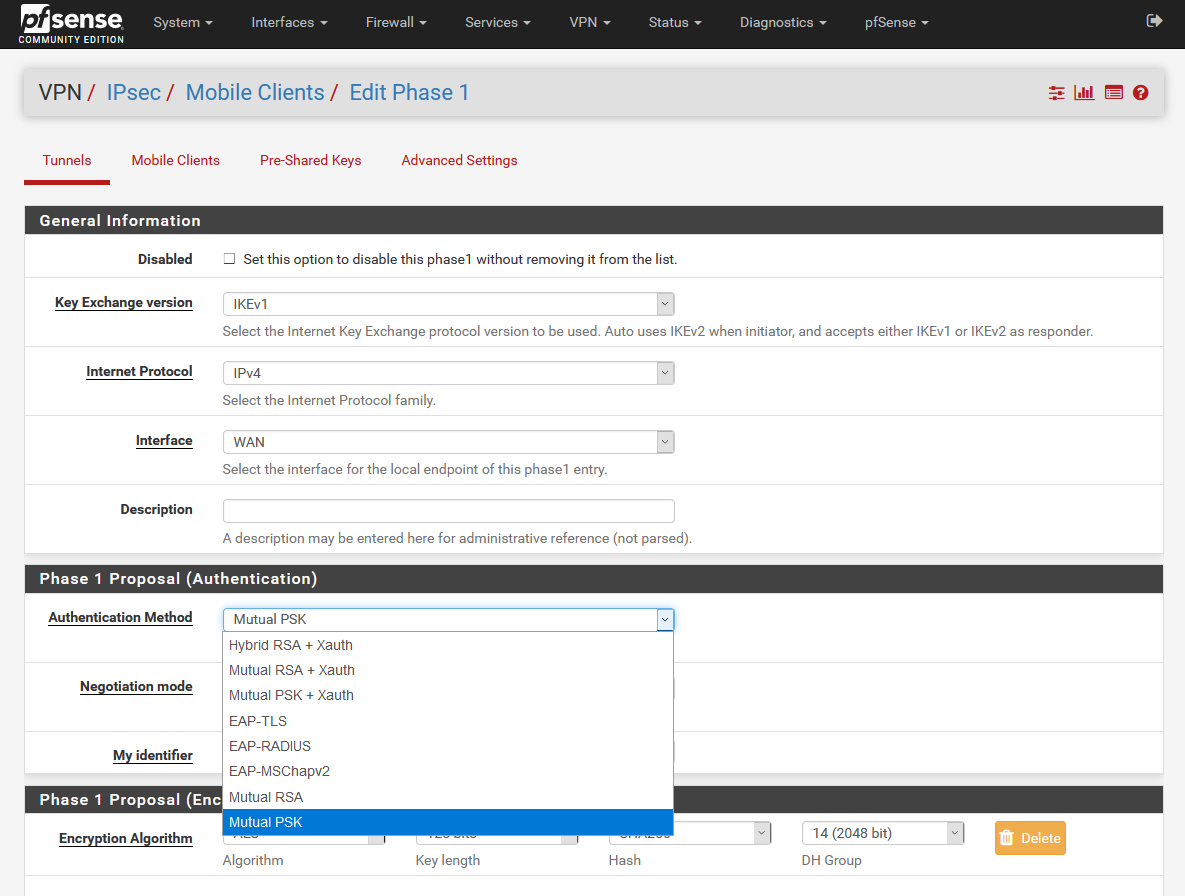

I IPsec-protokollen har vi totalt fire autentiseringsmetoder: delt nøkkel, RSA digitale signaturer, X.509 digitale sertifikater og autentisering gjennom en gruppe XAuth-brukere. Avhengig av scenariet der vi vil implementere IPsec, vil en eller annen autentiseringsmetode bli brukt, hver av disse metodene har fordeler og ulemper som vil bli nevnt. Deretter forklarer vi disse fire metodene i detalj.

Delt nøkkel

Den delte nøkkelen er en nøkkel som består av en rekke tegn (den for livet) som bare de to endene av kommunikasjonen vil vite for å opprette IPsec-forbindelsen. Gjennom bruk av autentiseringsalgoritmer (HASH) vil det bli bekreftet at nøklene er riktige uten at nøklene må avsløres. For at denne metoden skal være sikker, må det være en nøkkel for hvert par deltakere i kommunikasjonen. Denne typen autentisering er ikke mulig for mange deltakere, siden det vil være et veldig stort antall nøkler.

Selv om hashes brukes til utveksling av nøkler i forbindelsen, må denne nøkkelen være i begge ender av kommunikasjonen før denne forbindelsen. Av denne grunn kan vi ikke vite sikkert om den nøkkelen er fanget da den ble sendt. Vi kan bare sikre at det er trygt hvis vi leverer det for hånd. Denne teknikken er nyttig for små nettverk, men for mellomstore og store nettverk er det fullstendig umulig.

RSA digitale signaturer

IPsec arbeider med IKE-protokollen for automatisk nøkkeladministrasjon og sikkerhet, bruker RSA digitale signaturer for sikker utveksling av nøkler gjennom det offentlige og private nøkkelparet. Disse nøklene har samme problem som den delte nøkkelen. På en eller annen måte må vi sende nøklene til "den andre siden", men vi kan trygt endre nøklene ved hjelp av IKE-protokollen.

Derfor anbefales det å endre disse nøklene regelmessig for å sikre nettverket. Disse RSA-signaturene gir nettverket autentisering og konfidensialitet.

X.509 sertifikater

En av de sikreste formene for autentisering i IPsec er å jobbe med digitale sertifikater, skape en offentlig nøkkelinfrastruktur (PKI) med tilhørende CA (Certification Authority), serverens digitale sertifikat og klientenes digitale sertifikater. Takket være disse digitale sertifikatene kan vi etablere en veldig robust autentisering, i tillegg kan vi også jobbe med digitale sertifikater, disse sertifikatene inneholder den offentlige nøkkelen til eieren og deres identifikasjon. Eieren har også et par offentlige og private nøkler å operere med på valideringstidspunktet.

Bruken av disse sertifikatene gjør at PKI-protokollen vises på scenen for å autentisere nodene som er involvert i IPsec-kommunikasjon. Bruken av denne PKI hjelper deg med å opprette nye sertifikater og fjerne andre. Gyldigheten til det digitale sertifikatet er gitt av PKI, denne PKI integrerer CA som inneholder den offentlige nøkkelen og identiteten til eieren. Endepunktene som er involvert i IPsec-tilkoblingen vil gjenkjenne CA som gyldig, siden de eier en kopi av CAen (CAs offentlige nøkkel).

Sertifikatvalidering gjøres ved hjelp av sertifikat tilbakekallingsliste (CRL) som er lagret i PKI. Alle deltakerne vil ha en kopi av denne CRL som kontinuerlig oppdateres.

XAuth brukergruppeautentisering

Denne metoden legger til en bruker og et passord til de digitale sertifikatene som tidligere er sett (X.509), på en slik måte at den, bortsett fra å validere sertifikatet, også vil validere brukeren og passordet. For å validere disse brukerne og passordene, kan vi bruke en Radius-server, eller direkte en liten database med listen over brukere og passord.

Å etablere forbindelsen

Forhandlingene om en IPsec-tunnel gjennomføres gjennom IKE-protokollen som gir oss en kryptert og autentisert forbindelse mellom de to endene av kommunikasjonen. I tilkoblingsprosedyren blir nøklene og sikkerheten som brukes til å opprette IPsec-forbindelsen avtalt. Tilkoblingsprosedyren utføres i to forskjellige deler. Vi forklarer disse to delene nedenfor.

1. Gi autentisering og sikkerhet for tilkoblingen

For å sikre forbindelsen vil en symmetrisk krypteringsalgoritme og en HMAC-signatur bli brukt. Nøklene byttes ut ved hjelp av en nøkkelutvekslingsalgoritme, som Diffie-Hellman. Denne metoden garanterer ikke at deltakerne er den de sier de er, derfor bruker vi en forhåndsdelt nøkkel eller digitale sertifikater.

Den første delen av kommunikasjonen avsluttes når sikkerhetsparametrene er avtalt, og kommunikasjonskanalen er sikret.

2. Gi konfidensialitet for data.

IKE-sikre kanalen som vi har etablert, brukes til å forhandle om spesifikke IPsec-sikkerhetsparametere (AH- eller ESP-topptekst, autentiseringsalgoritmer osv.). Disse spesifikke parametrene kan inkludere nye Diffie-Hellman-nøkler, for å gi større sikkerhet, så lenge vi har konfigurert PFS (Perfect Direct Confidentiality), som anbefales for å gjøre VPN enda mer robust.

Sikkerhetstjenester som tilbys av IPsec

Konfidensialitet

Konfidensialitetstjenesten oppnås gjennom krypteringsfunksjonen som er inkludert i ESP-protokollen. I dette tilfellet anbefales det å aktivere autentiseringsalternativet, fordi kryptering er ubrukelig hvis integriteten til dataene ikke er garantert. Dette skyldes det faktum at selv om dataene ikke kunne tolkes av noen under transport, kunne de endres ved å sende meningsløs trafikk til mottakeren av meldingen som ville bli akseptert som gyldig trafikk.

I tillegg til å tilby trafikkryptering, har ESP-protokollen også verktøy for å skjule typen kommunikasjon som utføres; for dette tillater det å fylle inn tegn i innholdet i pakkedataene, slik at den virkelige lengden på pakken er skjult. Dette er en nyttig beskyttelse mot trafikkanalyseteknikker, som gjør det mulig for en angriper å utlede nyttig informasjon fra å studere egenskapene til kryptert trafikk.

Integritet og autentisering av dataopprinnelsen

AH-protokollen er den mest egnede hvis ingen kryptering er nødvendig. ESP-protokollgodkjenningsalternativet tilbyr lignende funksjonalitet, selv om denne beskyttelsen, i motsetning til AH, ikke inkluderer IP-toppteksten. Som tidligere nevnt er dette alternativet av stor betydning for applikasjoner der det er viktig å garantere uforanderligheten til innholdet i IP-pakkene.

Gjenta deteksjon

Autentisering beskytter mot IP-spoofing, men en angriper kan fortsatt fange gyldige pakker og videresende dem til destinasjonen. For å unngå dette angrepet inneholder både ESP og AH en prosedyre for å oppdage gjentatte pakker. Nevnte prosedyre er basert på et sekvensnummer inkludert i ESP- eller AH-overskriften, avsenderen inkrementerer nevnte nummer for hvert datagram det sender og mottakeren sjekker det, slik at gjentatte pakker vil bli ignorert.

Denne sekvensen kan ikke endres av angriperen, siden den er beskyttet ved hjelp av integritetsalternativet for en av de to protokollene (AH og ESP), og enhver endring i dette nummeret vil føre til en feil i integritetskontrollen av pakken.

Adgangskontroll: Autentisering og autorisasjon

Siden bruk av ESP og AH krever kunnskap om nøkler, og disse nøklene distribueres på en sikker måte gjennom en IKE-økt der begge noder autentiserer hverandre, er det en garanti for at bare de ønskede datamaskinene deltar i kommunikasjonen.

Det er verdt å presisere at gyldig autentisering ikke innebærer full tilgang til ressurser, siden IPSec også gir autorisasjonsfunksjoner. Under IKE-forhandlingene spesifiseres strømmen av IP-trafikk som vil sirkulere gjennom IPSec-forbindelsen. Denne spesifikasjonen ligner på et pakkefilter, med tanke på protokollen, IP-adressene til kilde- og destinasjonsportene, "TOS" -byte og andre felt. For eksempel kan IPSec brukes til å gi tilgang fra et avdelingskontor til senterets lokale nettverk.

Jeg avviser ikke

Ikke-avvisningstjeneste er mulig ved bruk av IKE med digital sertifikatgodkjenning. I dette tilfellet er autentiseringsprosedyren basert på den digitale signaturen til en melding som inneholder identiteten til deltakeren. Denne signaturen, takket være koblingen mellom den offentlige nøkkelen og identiteten som det digitale sertifikatet garanterer, er utvetydig bevis på at en IPSec-forbindelse er opprettet med en bestemt datamaskin, slik at den ikke kan nekte den. I praksis er imidlertid denne testen mer kompleks, da den vil kreve lagring av IKE-forhandlingsmeldingene.

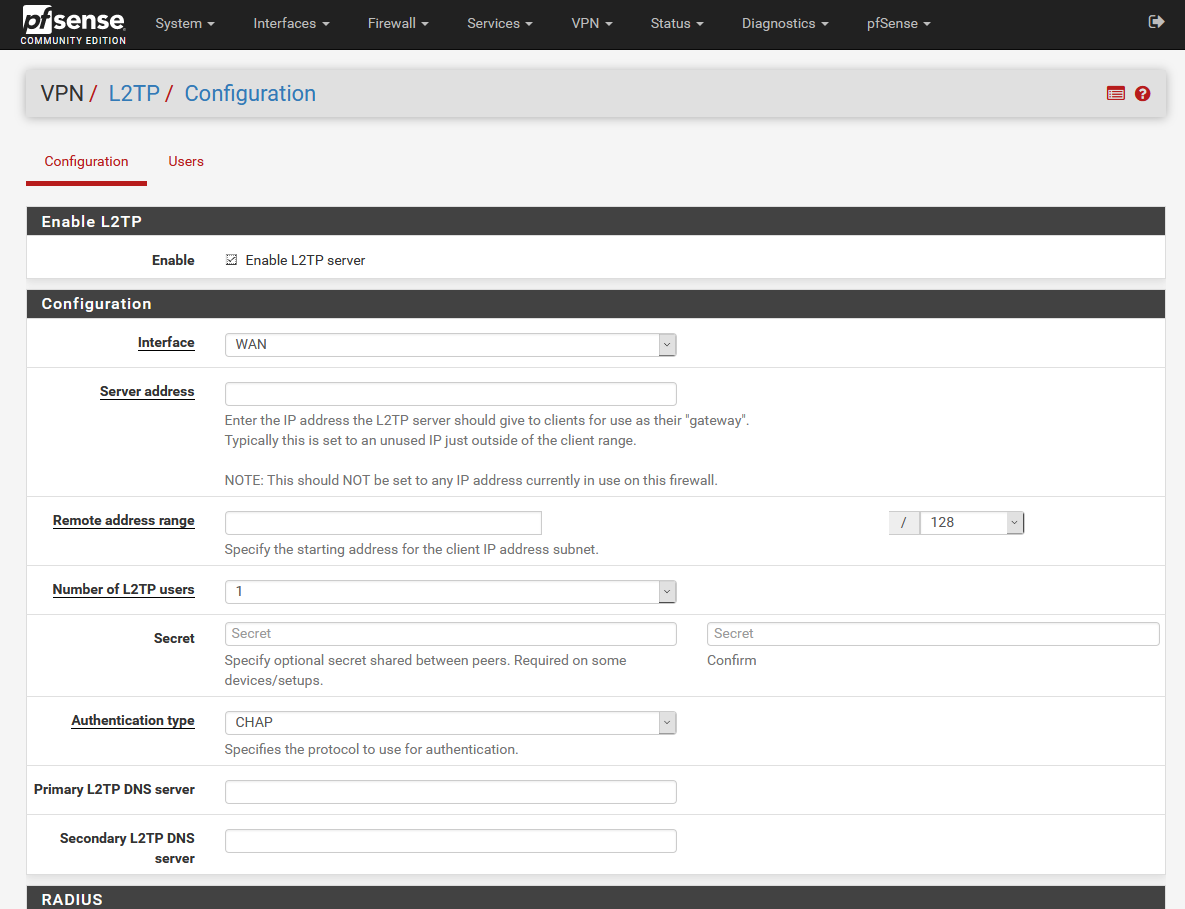

L2TP / IPsec - hva er dette?

L2TP (Layer 2 Tunneling Protocol) er en protokoll som brukes for VPN som ble designet av en IETF-arbeidsgruppe, som arving til PPTP, og ble opprettet for å rette opp manglene i denne protokollen og etablere seg som en standard. L2TP bruker PPP for å gi oppringt tilgang, som kan tunneleres over Internett til et spesifisert punkt. L2TP inkluderer autentiseringsmekanismer for PPP, PAP og CHAP, i tillegg, i likhet med PPTP, støtter den bruken av disse autentiseringsprotokollene, for eksempel RADIUS.

Selv om L2TP tilbyr tilgang med tilgang til flere protokoller og tilgang til eksterne lokale nettverk, har den ikke spesielt robuste kryptografiske egenskaper. Autentiseringsoperasjonen utføres bare mellom endepunktene i tunnelen, men ikke for hver av pakkene som reiser gjennom den. Dette kan føre til spoofing et sted inne i tunnelen. Uten å kontrollere integriteten til hver pakke, ville det være mulig å utføre et denial-of-service-angrep ved bruk av falske kontrollmeldinger som avslutter den underliggende L2TP-tunnelen eller PPP-forbindelsen.

L2TP krypterer ikke brukerdatatrafikk robust, og forårsaker dermed problemer når det er viktig å holde data konfidensielle. Til tross for at informasjonen i pakkene kan krypteres, har denne protokollen ikke mekanismer for automatisk nøkkelgenerering eller automatisk nøkkeloppdatering. Dette kan gi noen som lytter på nettverket og oppdager en enkelt nøkkel for å få tilgang til alle de overførte dataene.

Med tanke på alle disse svakhetene ved L2TP, tok IETF beslutningen om å bruke protokollene til selve IPsec-protokollen for å beskytte dataene som beveger seg gjennom L2TP-tunnelen. Av denne grunn er de alltid skrevet “L2TP / IPsec”, fordi begge protokollene brukes samtidig, og denne felles protokollen er mye brukt. Det kan sies at L2TP er protokollen på "link" -lagnivå, og at den ikke har noen sikkerhet, men IPSec gir imidlertid sikkerheten på nettverkslaget slik at bruken av denne protokollen er sikker.

Av denne grunn vil vi alltid finne L2TP / IPSec-nomenklaturen sammen, fordi begge protokollene brukes til å ha en sikker VPN-forbindelse.

Konklusjoner

IPSec er en ekstraordinær kraftig og fleksibel sikkerhetsstandard. Dens betydning ligger i det faktum at den adresserer en tradisjonell mangel på IP-protokollen: sikkerhet. Takket være IPSec er det nå mulig å bruke IP-nettverk til kritiske applikasjoner, for eksempel forretningstransaksjoner mellom selskaper. Samtidig er det den ideelle løsningen for de scenariene der sikkerhet kreves, uavhengig av applikasjon, så det er en viktig del av sikkerheten til IP-nettverk. IPSec-protokollen er allerede en av de grunnleggende komponentene i sikkerhet i IP-nettverk i dag.