Det er viktig å angi et godt tilgangspassord på våre datamaskiner og servere. I dag fortsetter vi å gå inn på datamaskinene våre ved mange anledninger med brukernavn og passord, selv om det allerede er mulighet for å konfigurere to-trinns autentisering for å legge til et nytt lag med sikkerhet til autentisering. Å konfigurere et sterkt passord på datamaskinene våre er grunnleggende, men det er mulig at mange brukere ikke overholder retningslinjene for et sikkert passord, av denne grunn er det svært viktig å konfigurere en god passordpolicy for å tvinge alle brukere til å overholde. I dag i denne artikkelen skal vi vise deg hvordan du konfigurerer den i noen Linux operativsystem, vil vi bruke Debian, men i systemer som Ubuntu prosessen er den samme.

Hva er hensikten med å konfigurere en passordpolicy?

Da vi installerte operativsystemet, ba installasjonsveiviseren oss om å skrive inn et brukernavn og også et tilgangspassord for å autentisere oss i operativsystemet. Hvis vi har bestemt oss for å lage et root-passord, så har vi måttet skrive inn to forskjellige passord (selv om de kan være like, men for sikkerhets skyld anbefales det at de er forskjellige). I installasjonsveiviseren har vi imidlertid ingen form for passordpolicy forhåndskonfigurert, så vi kan sette et passord så enkelt som "nøkkel" eller "123456" blant andre passord som ikke er sikre. Rotbrukere og de som tilhører gruppen Administratorer bør ha sterke passord, så vel som vanlige brukere uten privilegier, for å beskytte sikkerheten til operativsystemet.

Hvis vi ønsker å tvinge alle PC- eller serverbrukere til å bruke sterke passord, er det helt nødvendig for systemadministratoren å lage en robust passordpolicy, for å hindre brukere i å bruke passord som er så enkle å knekke eller gjette. Vi kan også tvinge forskjellige brukere til å opprette et nytt passord som samsvarer med de nye nøkkelkravene til operativsystemet, i tillegg kan vi også tvinge alle brukere eller bare noen, til at passordet deres utløper fra tid til annen og må skrive inn ett nytt passord hvis du ikke ønsker å stå uten tilgang til operativsystemet.

For å ha en god passordpolicy er det svært viktig å ta hensyn til:

- Lag sterke passord som ikke finnes i ordbøker og har en viss kompleksitet.

- Tving brukere til å endre passordene sine for å overholde de nye retningslinjer for tilgangspassord.

- Konfigurer passordutløp for å tvinge brukere til å endre passordene sine fra tid til annen.

Deretter skal vi se hvordan du konfigurerer en god passordpolicy på vår server eller PC med Debian eller Ubuntu.

Konfigurer en sterk passordpolicy

Det første vi må ta hensyn til for å konfigurere en robust passordpolicy er å være administratorer, vi må ha root-privilegier for å kunne gjøre alle endringene, siden de påvirker alle brukerne av operativsystemet. Når vi har administratorrettigheter, kan vi begynne å utføre de forskjellige trinnene for å konfigurere passordpolicyen riktig.

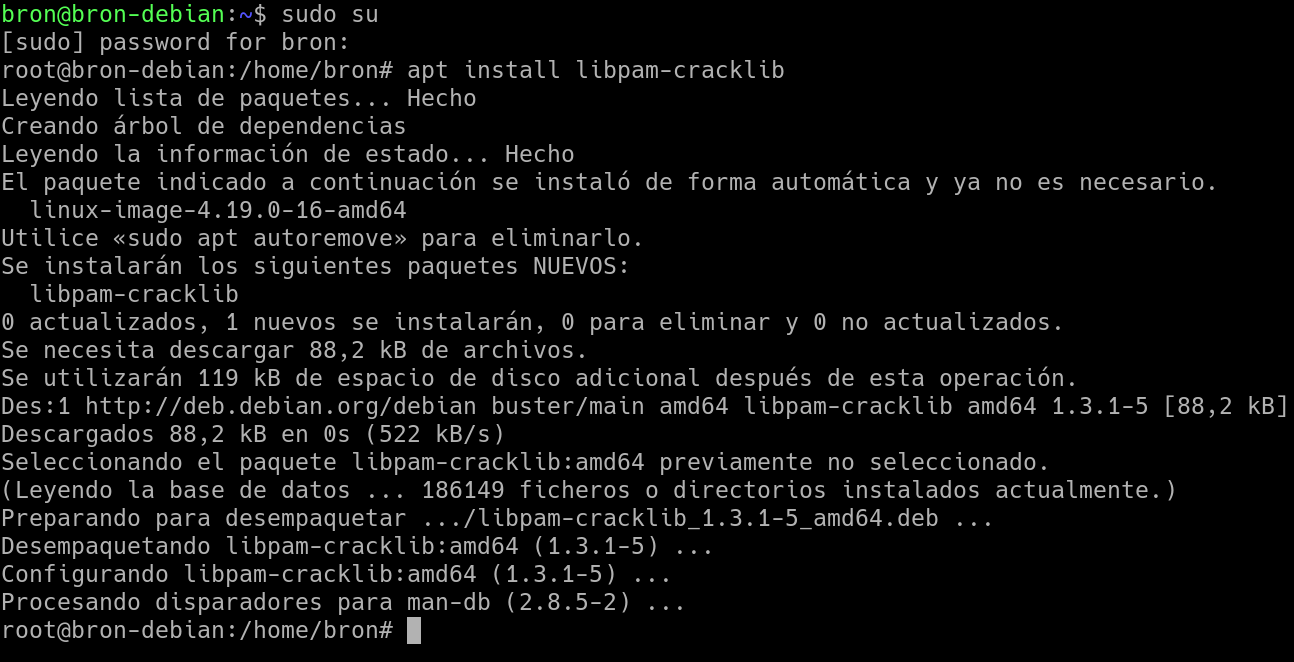

Installer libpam_cracklib-verktøyet

Det første vi skal gjøre er å installere libpam_cracklib-biblioteket, dette biblioteket har ansvaret for å verifisere at passordet du skal skrive inn ikke er en del av en ordbok, det vil si at det ikke er et enkelt ord. Den vil også sjekke at passordet ikke er det samme som et annet du har brukt tidligere, det vil si at det ikke lar oss gjenbruke passordene vi allerede har brukt tidligere. Det vil heller ikke tillate oss å gjenbruke passord som bare har endret ett tegn, la oss forestille oss at det nye passordet er “Pepe123.”, Siden det nye passordet ikke kan være “Pepe123-” fordi vi bare har endret ett tegn. Andre kjennetegn ved dette biblioteket er at det sjekker om det nye passordet er for kort, om det ikke er veldig komplekst, og til og med lar oss vite om det ikke har et enkelt tegn skrevet inn flere ganger etter hverandre, med det formål å lage passordet mer kompleks.

Vi må huske på at det er veldig viktig å sette et sterkt passord, siden det er den første forsvarslinjen i sikkerheten til operativsystemet vårt. For å installere dette biblioteket, må vi bare utføre følgende kommando:

sudo apt install libpam-cracklib

Hvis du bruker "sudo" i operativsystemet ditt, må du sette denne kommandoen foran installasjonskommandoen, ellers, hvis du er i rotmodus, trenger du ikke å bruke den. Før vi fortsetter, må vi indikere at installasjonen av dette biblioteket er veldig viktig, fordi takket være det vil vi kunne konfigurere passordpolicyen slik vi ønsker.

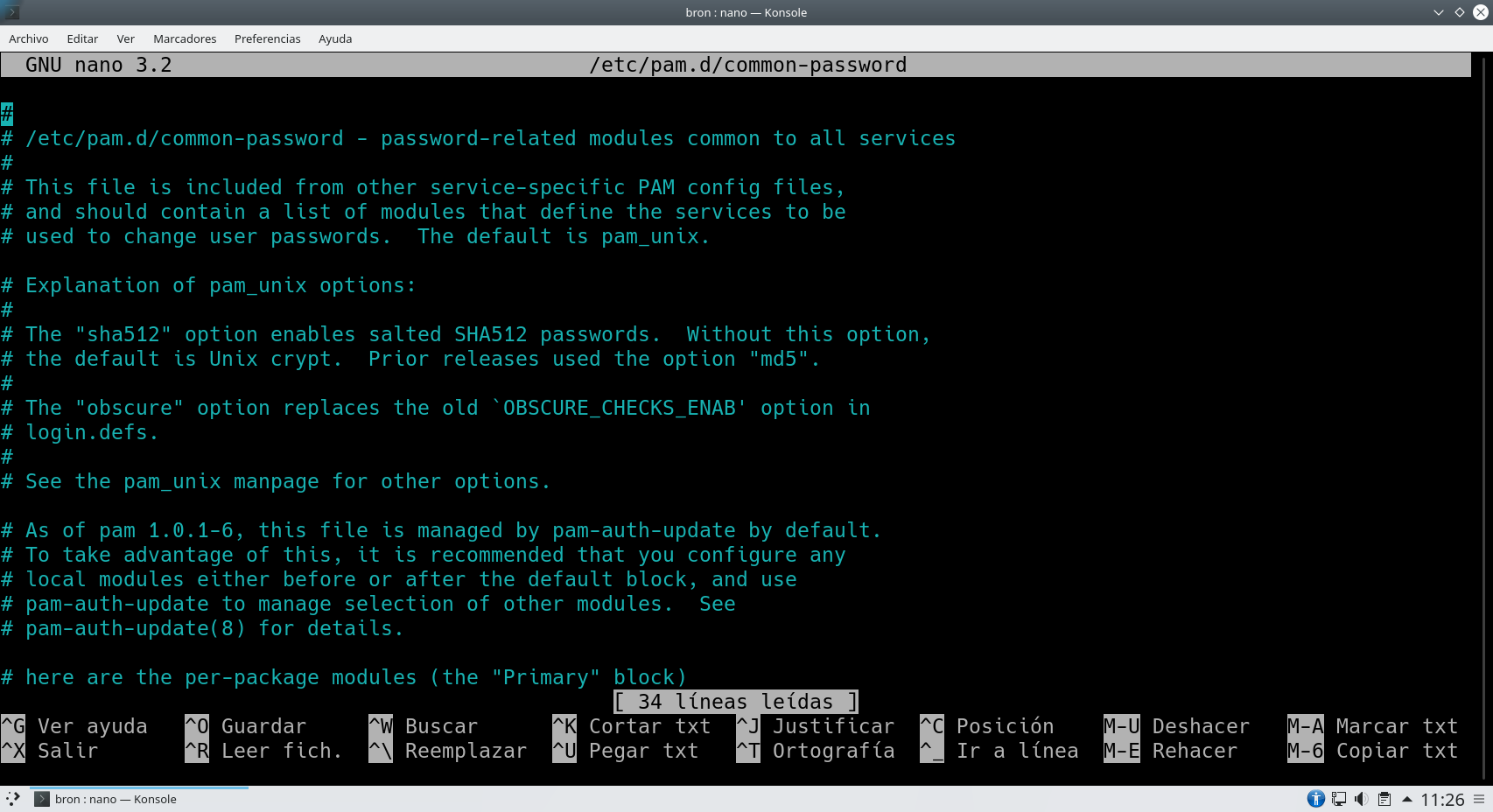

Rediger konfigurasjonsfilen

Når vi har installert biblioteket, er det nå vi skal redigere filen som ligger i /etc/pam.d/common-password. Men før du redigerer den direkte, anbefaler vi at du tar en sikkerhetskopi av denne konfigurasjonsfilen, i tilfelle vi legger inn feil konfigurasjon, for å kunne gå tilbake til fabrikkinnstillingene enkelt og raskt.

For å lage en sikkerhetskopi av denne filen, kjør bare følgende kommando og legg inn banen vi ønsker:

sudo cp /etc/pam.d/common-password /root/

Når det er gjort, åpner vi filen med superbrukertillatelser for å kunne redigere den, vi kan bruke vi, vim, nano eller en annen tekstfilredigerer av konsollen, vi vil bruke nano. Du kan også bruke et grafisk tekstredigeringsprogram, men alltid med root-tillatelser fordi ellers vil det ikke la deg redigere det.

sudo nano /etc/pam.d/common-password

Nå vil vi se den komplette konfigurasjonsfilen til operativsystemet:

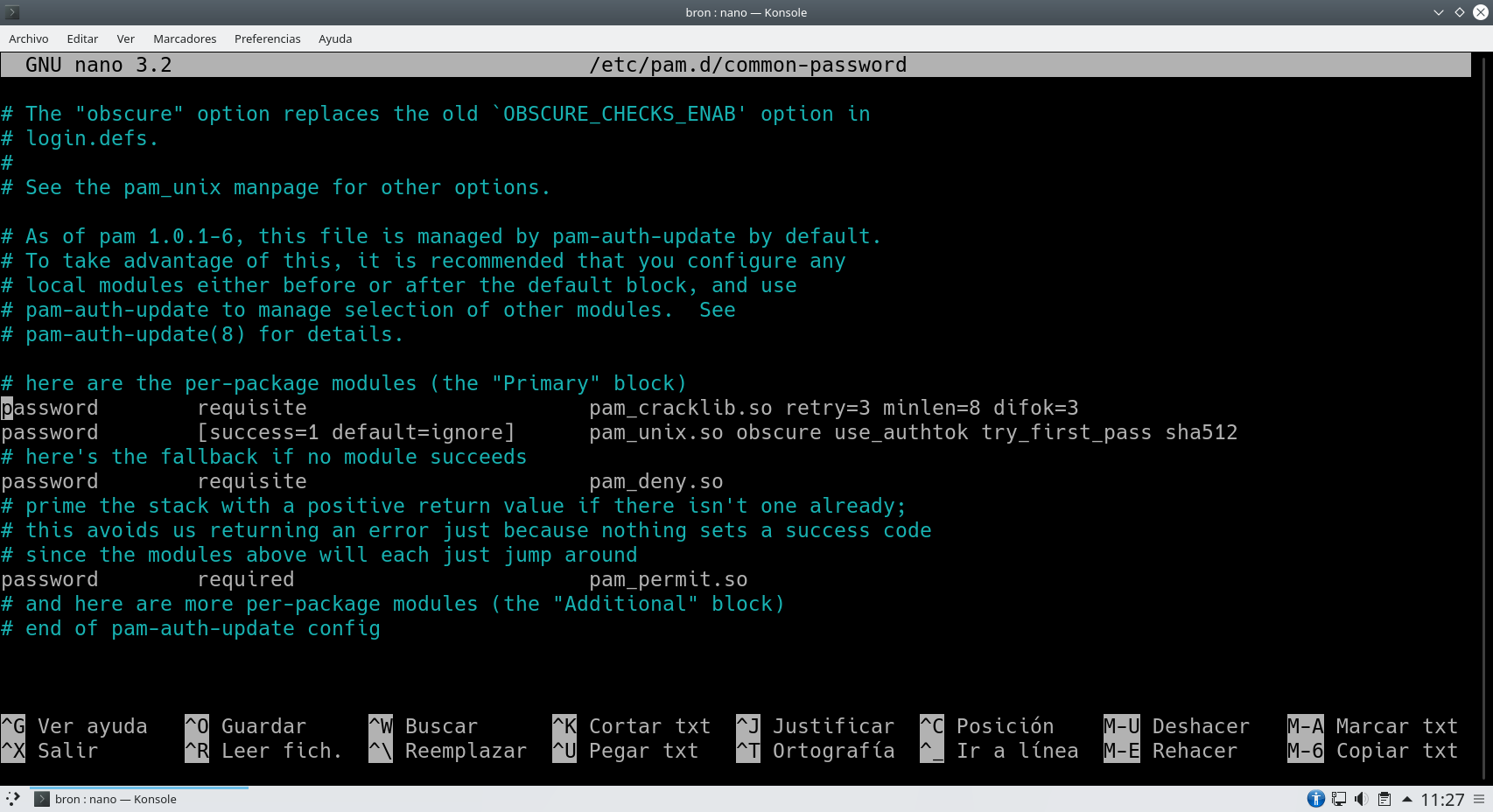

Når vi er inne i editoren, må vi finne en linje som ligner på følgende:

password requisite pam_cracklib.so retry=3 minlen=8 difok=3

På følgende bilde kan du se hvor den vises:

Det er her vi må redigere det, og vi vil ha følgende alternativer for å konfigurere det slik vi vil.

- prøv på nytt: antall forsøk før systemet returnerer en autentiseringsfeil og utviser oss.

- minlen: er minimumslengden på passordet, som standard er det 8 tegn.

- difok: antall forskjellige tegn som den nye nøkkelen må ha sammenlignet med den gamle.

- ucredit: store bokstaver som må være minst eller maksimalt.

- lkreditt: små bokstaver som må være minst eller maksimalt.

- dcredit: antall sifre den må ha som minimum eller maksimum.

- okreditt: minimum eller maksimum antall andre tegn (symboler) nøkkelen må ha.

Alternativene ucredit, lcredit, dcredit og ocredit kan ha negative eller positive tall, for å definere om vi vil at den skal ha et minimums- eller maksimumsområde, for eksempel:

- lcredit = -2: betyr at den må ha minst 2 små bokstaver.

- lcredit = + 2: betyr at den må ha maksimalt 2 små bokstaver.

Og det er det samme med resten av alternativene lcredit, dcredit og ocredit.

Konfigurer nøkkelpolicyen som skal brukes

Når vi kjenner alle konfigurasjonsalternativene vi har til rådighet, skal vi velge nøkkelpolicyen som skal konfigureres. Et eksempel på en nøkkelpolicy kan være følgende:

password requisite pam_cracklib.so retry=3 minlen=12 difok=3 ucredit=-3 lcredit=-3 dcredit=-3 ocredit=-3

Med den forrige policyen vil vi ha:

- Minste passordlengde 12 tegn.

- Hvis vi endrer passordet, må det være minst tre forskjeller.

- 3 store tegn, 3 små bokstaver, 3 siffer og 3 symboler minimum

Vi har ikke satt noe tegn som maksimum, men vi kan også inkludere det, for å begrense antall tegn av samme type som er tillatt, men med denne nøkkelpolicyen mener vi at nøkkelen er kompleks nok til å unngå problemer.

Sjekk den nye nøkkelpolicyen

Når vi har det konfigurert, skal vi endre passordet til vår egen bruker slik at det passer perfekt med den nye passordpolicyen som vi har konfigurert. For å endre passordet må vi utføre følgende rekkefølge:

sudo passwd

Vi vil ha en assistent der vi må angi det nye passordet, slik at det passer perfekt med den tidligere policyen. Avhengig av passordet vi skriver inn, kan vi se en annen feil, for eksempel kan den fortelle oss at nøkkelen er for enkel, det er et ordbokord, det er for kort osv. Når det nye passordet vi har skrevet inn overholder retningslinjene, vil den tillate oss å endre den uten problemer.

Tving andre brukere til å endre passordet sitt

Debian gir oss muligheten til å tvinge passordendringen for neste brukerpålogging, på denne måten vil de ikke kunne unngå den nye passordpolicyen som de må overholde. For å tvinge brukere til å angi et nytt tilgangspassord, må administratorbrukeren utføre følgende kommando:

passwd -e USUARIO

Argumentet "-e" fremtvinger en utløp av brukerens passord, og ved neste pålogging må du skrive inn et nytt passord som samsvarer med de nye passordkravene til operativsystemet.

Konfigurer passordutløp for brukere

Hvis vi ønsker å konfigurere utløpet av passord for brukere, kan vi også bruke passwd-kommandoen til å utføre denne konfigurasjonen for hver og en av systembrukerne, eller individuelt. For å definere et passord som utløper og tvinge brukere til å endre det før begrepet utløper, må vi utføre følgende kommando:

passwd -w 5 -x 30 USUARIO

"-x"-argumentet betyr at brukere må endre passordet maksimalt hver 30. dag. Argumentet "-w" betyr at det advarer oss fra 5 dager før passordet utløper, for å endre det, på denne måten minner vi brukeren om at han må endre tilgangspassordet.

Det vil også være sterkt anbefalt å konfigurere inaktiviteten til kontoen, hvis brukeren ikke endrer passordet etter utløpet av nøkkelen, at det settes som inaktivt og det er systemadministratoren som må aktivere det igjen. La oss forestille oss at vi ønsker å merke en konto som inaktiv hvis det har gått en dag siden utløpet av nøkkelen, i dette tilfellet vil konfigurasjonen være:

passwd -w 5 -x 30 -i 1 USUARIO

Passwd-kommandoen lar oss sette forskjellige argumenter i samme rekkefølge, vi anbefaler at du leser man-sidene til dette verktøyet hvor du finner alle tilgjengelige konfigurasjonsalternativer.

Som du har sett, er det veldig enkelt å konfigurere en god passordpolicy på serveren vår med Debian eller Ubuntu, vi må ganske enkelt installere biblioteket og gjøre noen justeringer, i tillegg vil det være sterkt anbefalt å tvinge nåværende brukere (hvis de eksisterer) ) for å opprette et nytt tilgangspassord.