NAS-servere lar oss lage vår egen private sky hjemme, for øyeblikket lar NAS-operativsystemene oss aktivere et stort antall tjenester for å klemme ut maskinvaren din til det fulle. For eksempel kan vi konfigurere forskjellige typer servere for å dele filer (SMB, FTP, FTPES eller SFTP), vi kan konfigurere en Plex Media Server for å spille av multimediainnhold hvor vi er, og vi kan til og med synkronisere filer og mapper med datamaskinene våre takk til tjenester som Nextcloud. I dag i denne artikkelen skal vi snakke om farene som eksisterer hvis du utsetter din NAS for Internett, og hvordan du kan gjøre det tryggere.

Fare for at NAS-en min har ekstern tilgang

Normalt er NAS-servere tilgjengelige via Internett for å få tilgang til alle tjenestene og ressursene vi trenger, for eksempel er det mest normale at fra internett kan vi få tilgang til NAS-serverens administrasjonsnett, vi får tilgang til filene via intern FTP, og vi kan til og med aktivere ekstern styring via SSH ved å åpne den tilsvarende porten på ruteren vår. Imidlertid innebærer det å utsette NAS-serveren vår for Internett en rekke risikoer som vi må unngå så mye som mulig, derfor bør vi ta en rekke forholdsregler hvis vi bestemmer oss for å avsløre NAS-serveren vår og få tilgang til den fra utsiden.

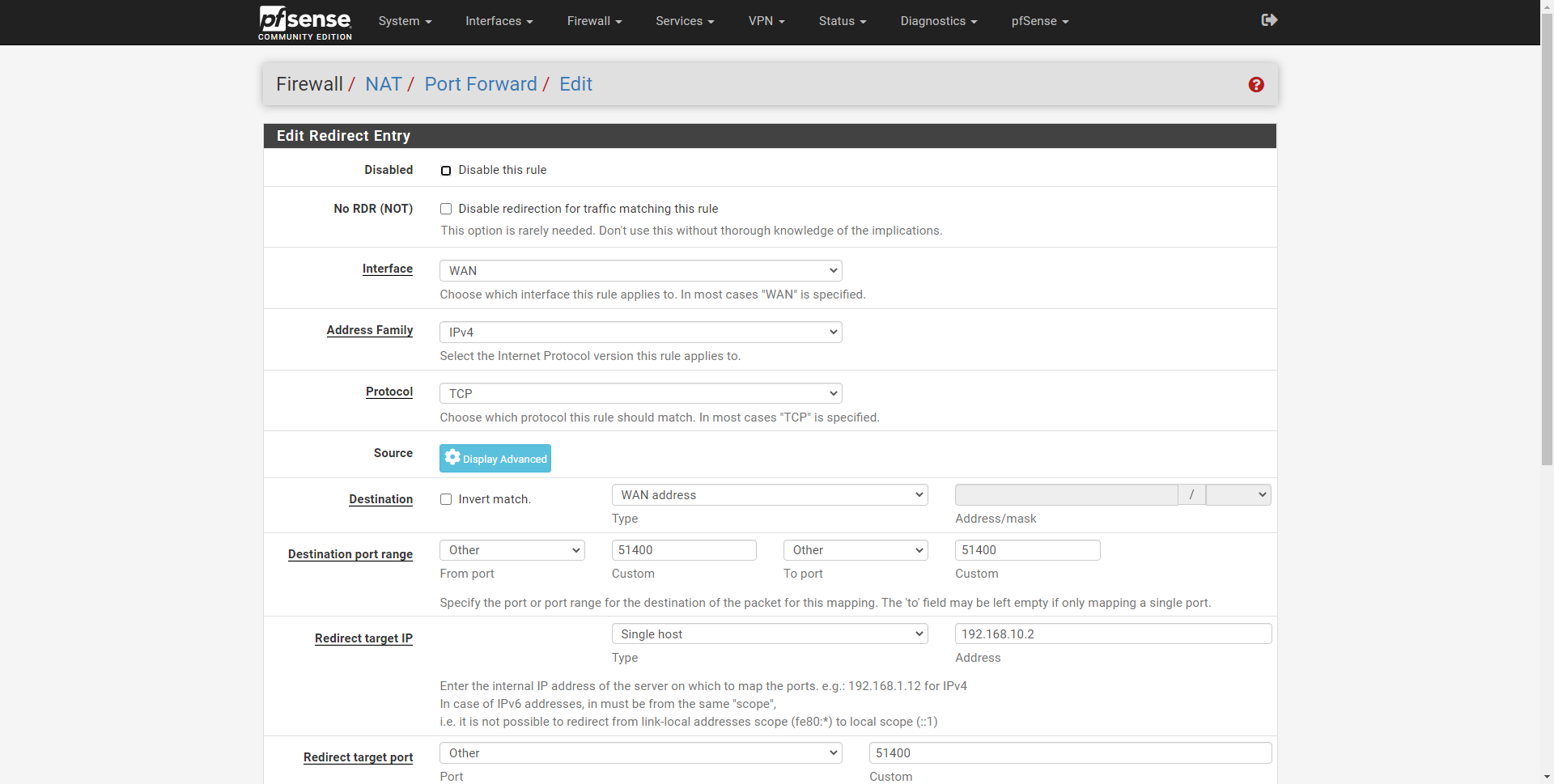

I hjemmene våre bruker vi alle en ruter med NAT og UPnP, NAS-serverne støtter UPnP for å åpne porter på ruteren dynamisk og automatisk, men dette medfører en sikkerhetsrisiko fordi det er mulig at de åpner porter som du ikke vil eksponere . Derfor bør du nøye sjekke UPnP-konfigurasjonen til NAS-serveren din, slik at dette ikke skjer. Det beste du kan gjøre er imidlertid å deaktivere UPnP-protokollen på NAS-serveren og til og med på ruteren din, slik at du må åpne porter (Port-Forwarding) på en bestemt måte, og vite godt hvilke porter du åpner for hvilken enhet .

En ruter som ikke har en port åpen i NAT mot NAS-serveren, betyr at NAS-serveren ikke er utsatt for Internett, og derfor ville ekstern tilgang bare være mulig gjennom de omvendte tilkoblingene som produsenter som QNAP for øyeblikket tilbyr. Synology eller ASUSTOR, på denne måten, ved å logge på Cloud plattform, vil NAS-serveren koble direkte til produsentens egne servere, slik at brukeren kan koble eksternt uten å måtte åpne noen port. Vi må huske at portene i NAT fra "intern NAT" til "ekstern NAT" automatisk åpnes når det kreves av en hvilken som helst enhet, men hvis forbindelsen startes fra Internett, skjer dette ikke, og vi trenger en åpen port på ruteren hvis du vil nå den endelige tjenesten.

Er denne måten å koble til NAS-serveren sikker? I prinsippet ja, fordi produsentene av NAS-serverne er ansvarlige for sikkerheten til plattformen deres. Hvis plattformen din er kompromittert, vil alle NAS-servere med denne funksjonaliteten være i fare, og tilgang kan forsøkes etter autentisering via nettet.

I tilfelle du har åpnet en port på ruteren (Port-Forwarding) til NAS-serveren (HTTP-web, HTTPS-nett, FTP, FTPES, SSH osv.), Kan du bli angrepet av nettkriminelle for å få tilgang til NAS-serveren, det er veldig viktig at du bare åpner portene for tjenestene du trenger, og ikke åpner flere porter enn du trenger for å ha minst mulig angrepsflate.

Forsøk på å knekke brukerlegitimasjon

Et av angrepene som kan utføres er gjennom forsøk på å knekke brukerlegitimasjonen vår, enten via nettmenyen for å få tilgang til administrasjonen, FTP-serveren hvis vi har den eksponert, og til og med SSH-serveren hvis den er det. vi har tilsvarende port åpen på ruteren vår. Det er helt gratis programmer som lar oss automatisere angrep på forskjellige verter, for eksempel de populære Nmap vil tillate oss å utføre en portskanning for å kontrollere hvilke TCP- og UDP-porter vi har åpne i ruteren for en bestemt tjeneste, og senere finne ut hvilken type tjeneste vi har i en bestemt port, hvilken versjon av den tjenesten vi har i drift og mer informasjon.

Å kjenne tjenesten og til og med versjonen av tjenesten, kan en nettkriminell bruke programmer som Nmap NSE for å prøve å knekke passordet ved hjelp av ordbok eller brutal kraft, på denne måten vil han prøve tusenvis av bruker / passordkombinasjoner for å gå inn.

Ulovlig systemtilgang

I tilfelle det forrige angrepet var vellykket, og avhengig av tillatelsene til brukeren hvis passord har blitt sprukket, kunne det få tilgang til systemet ulovlig, det vil si at det kunne gå inn i NAS-administrasjonen, i FTP-serveren eller via SSH for å lage alle endringene du ønsker, stjeler informasjon, krypterer stjålet informasjon for senere å be om løsepenger og til og med kompromittere det lokale nettverket der NAS-serveren er konfigurert.

Av denne grunn er det veldig viktig å se advarslene og loggene til NAS-serveren, å vite til enhver tid om noen når som helst har logget seg på NAS-serveren, og det er ikke oss, på denne måten kan vi aktivere raskt og effektivt ved å kutte tilgangen til NAS-serveren til vi sjekker loggene og finner ut hva som skjedde. Det er viktig at hvis vi oppdager tilgang til systemet vårt, kutter vi det så snart som mulig og studerer hva denne nettkriminelle har gjort på NAS-serveren vår.

Utnyttelse av sårbarheter i NAS

Med programmer som Nmap kan du finne ut hvilken versjon av webserveren, FTP eller SSH-serveren som brukes på en bestemt NAS-server. Hvis operativsystemet til NAS-serveren bruker en tjeneste der det er oppdaget et sårbarhet og allerede er kjent, kan en nettkriminell utnytte dette sikkerhetsproblemet for å ta full kontroll over NAS-serveren og infisere den. Det er veldig viktig å oppdatere operativsystemet til NAS-serverne og også programvaren innebygd i dem for å forhindre at de utnytter en kjent sårbarhet.

Et veldig viktig aspekt er at vi aldri skal eksponere nettadministrasjonen til NAS-serveren vår, verken ved HTTP eller HTTPS. Webservere er veldig utsatt for XSS-sårbarheter, en nettkriminell kan utnytte en XSS-sårbarhet som han selv har oppdaget, og klare å infisere alle NAS-servere som ikke har denne sikkerhetsfeilen. Det tryggeste er å aldri avsløre NAS-administrasjonsnettet, hvis du trenger tilgang, er det bedre på andre måter, som vi vil lære deg nedenfor.

Utnyttelse av sikkerhetsfeil og ransomware-angrep

Det har allerede vært tilfeller der, ved å utnytte en kjent sikkerhetsfeil i bestemt programvare på en NAS, har nettkriminelle ikke bare kompromittert brukerens NAS-server, men har kryptert den fullstendig med et ransomware-angrep, og deretter bedt om løsepenger for å kunne gjenopprette filene. Vi må huske på at vi vanligvis bruker en NAS-server som vår private sky og til og med for sikkerhetskopier. Derfor er denne typen angrep noe av det verste som kan skje med oss. Selv om operativsystemene har funksjonene "Snapshots" eller "Snapshots", har nettkriminelle klart å få tilgang som systemadministrator, har de sannsynligvis slettet disse øyeblikksbildene, og du kan ikke gjenopprette informasjonen med mindre du hadde en ekstern sikkerhetskopi.

Når vi har sett alle farene ved å ha en NAS-server eksponert for Internett, skal vi forklare deg på hvilke måter vi kan få tilgang til den fra Internett hvis vi ikke har noe valg.

Slik får du tilgang til NAS fra Internett på en sikker måte

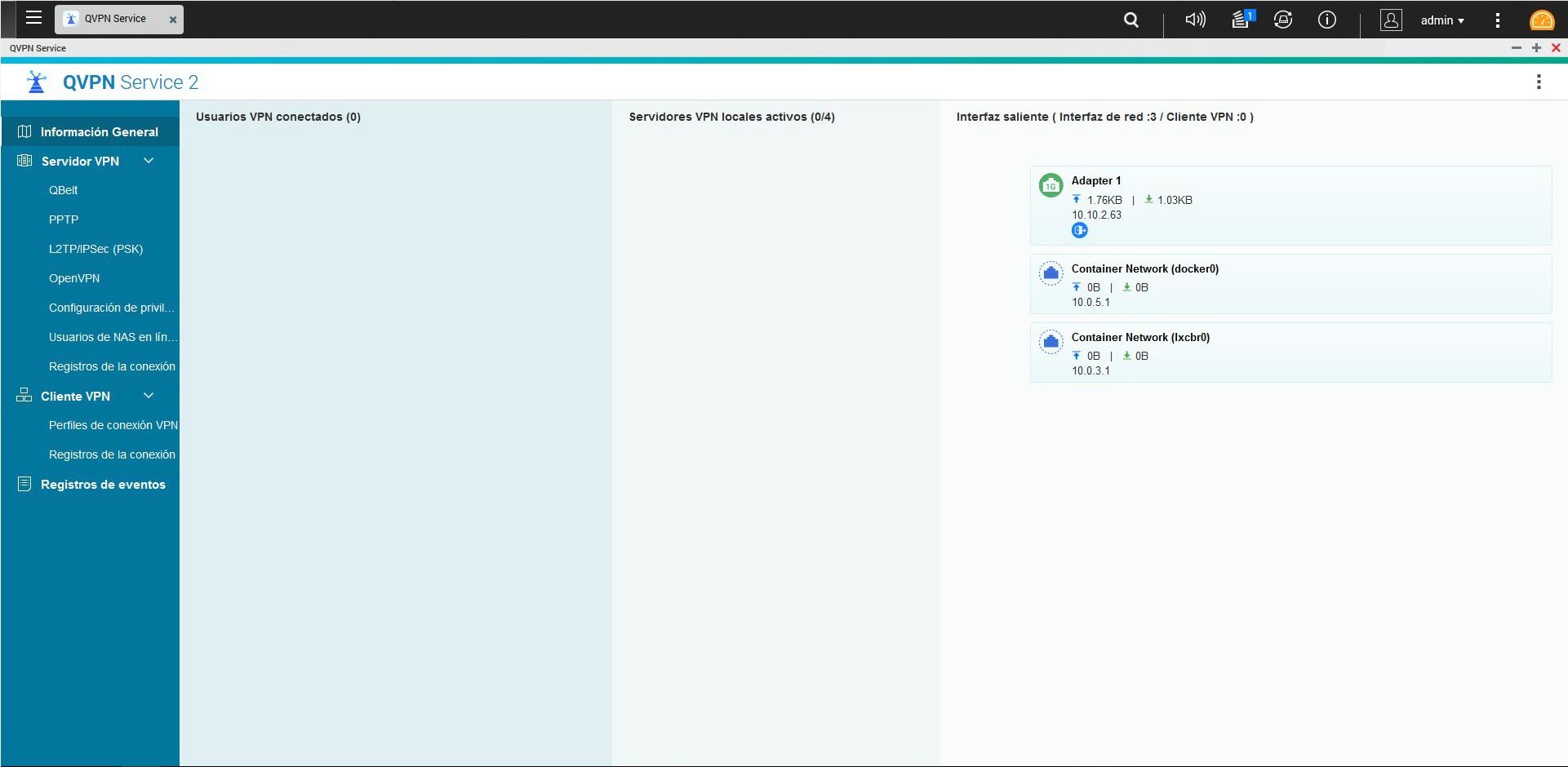

Selv om NAS-servere kan brukes perfekt i lokalt nettverk og ikke har internettilgang, er det veldig praktisk å kunne få tilgang til alle NAS-serverressurser eksternt. Hvis vi trenger å få tilgang til NAS-serveren vår eksternt for å utveksle filer og mapper, for å administrere den av en eller annen grunn, eller for å bruke noen av tjenestene, er anbefalingen klar: gjør det gjennom NAS-serverens VPN serveren når det er mulig .

Alle NAS-serveroperativsystemer har en VPN-server, de har vanligvis OpenVPN og også L2TP / IPsec, men det er også mulig at de inneholder proprietære VPN-protokoller og til og med de populære WireGuard VPN. I tilfelle av å ha en VPN-server, må vi bare åpne TCP- eller UDP-porten som denne VPN-serveren trenger for å godta innkommende tilkoblinger i ruteren. Når vi er inne i VPN, kan du få tilgang til resten av ressursene trygt (SMB, FTP, FTPES, SSH osv.). På denne måten åpner vi bare en port på ruteren vår, som har en VPN-tjeneste bak seg som trenger digitale sertifikater for autentisering.

I tilfelle du trenger å åpne andre porter for å få tilgang til forskjellige tjenester, for eksempel FTP eller SSH-serveren, er våre anbefalinger som følger:

- Åpne portene for tjenestene du trenger, ikke flere porter.

- Beskytter tjenester mot flere påloggingsforsøk. All NAS har et "fail2ban" -verktøy for å forby flere mislykkede tilgangsforsøk fra en IP, og forby deg i en viss tid.

- Aktiver brannmuren og blokker etter region. Hvis vi skal koble til fra Spania, er en god policy å bare tillate IP-adressene til Spania å koble til, og blokkere resten av verden. NAS-servere har allerede en brannmur med geoIP for å beskytte oss.

Husk at det ikke er en god ide å eksponere tilgangsporten for administrasjonen via nettet, uansett om du bruker HTTP eller HTTPS, fordi webservere vanligvis er utsatt for XSS-sårbarheter som kan føre til et sikkerhetsproblem og ulovlig tilgang til NAS-server.

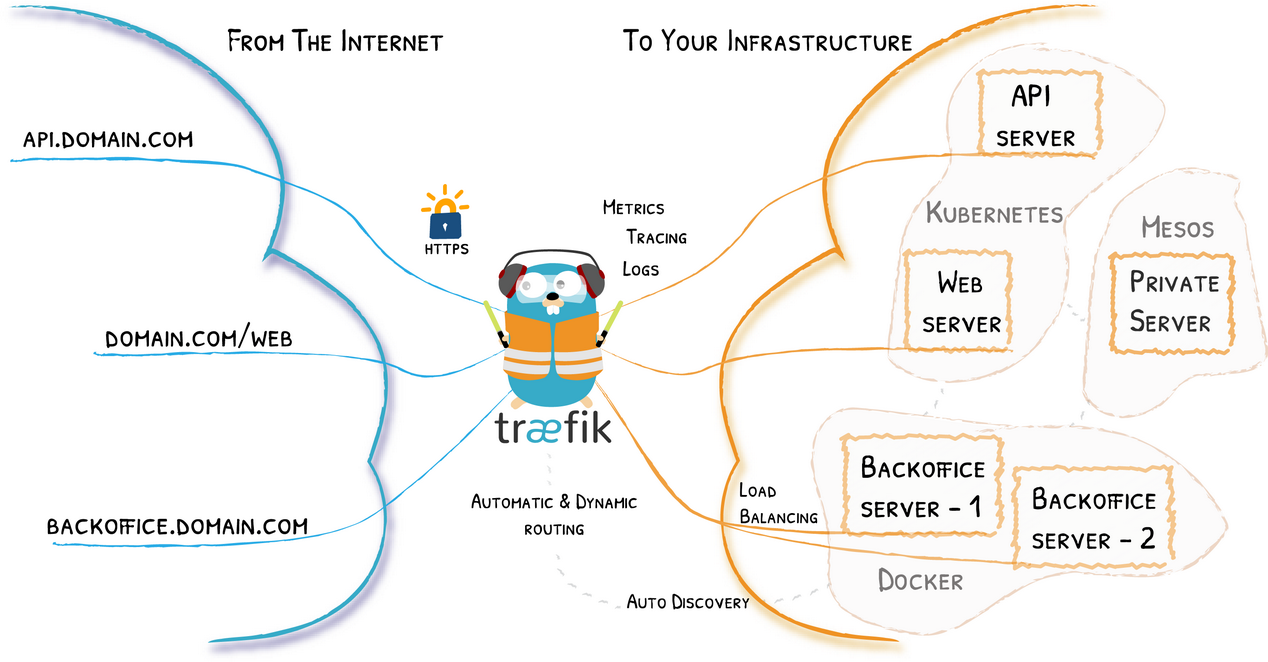

Til slutt, hvis du trenger å tilby webtjenester til Internett, tilgang til forskjellige tjenester, for eksempel en intern passordbehandling, en Nextcloud for å synkronisere filer og mapper, intern tilgang til administrasjon via nettet og andre tjenester der det er nødvendig å avsløre et nett port (80 for HTTP og / eller 443 for HTTPS), er det en veldig god idé å installere en omvendt proxy som Traefik.

De fleste NAS-servere tillater lett virtualisering med containere som Docker. Traefik er en gratis og virkelig komplett omvendt proxy med svært avanserte konfigurasjonsalternativer. Denne omvendte proxyen lar oss bare eksponere HTTP- og / eller HTTPS-porter for Internett for å få tilgang til alle interne ressurser på NAS-serveren, uten å måtte åpne i ruteren vår flere porter. Omadresseringen til de forskjellige tjenestene kan gjøres gjennom underdomener (for eksempel nextcloud.redeszone.net) eller også på følgende måte: redeszone.net/nextcloud. Det gode med Traefik er at vi har mellomvare for å øke sikkerheten i systemet, vi kan etablere ekstra autentisering til de forskjellige tjenestene med et brukernavn og passord, vi kan implementere en OAuth-autentiseringstjeneste med Google, og til og med en to-trinns autentisering , alt dette før du får tilgang til den endelige tjenesten som kan ha sin normale autentisering.

Et annet sterkt punkt i Traefik er at vi kan installere forskjellige utvidelser, for eksempel en fail2ban i alle eller i visse tjenester som vi tilbyr, vi kan også konfigurere en GeoIP slik at den bare tillater IP-adressene til ett land og blokkerer resten, og mye mer.

Som du har sett, er det mange farer hvis vi utsetter NAS-serveren vår for Internett, men hvis vi gjør det bra og følger våre anbefalinger, er vi sikre på at du vil få tilgang til den eksternt uten problemer, men du bør vet at sikkerhet når 100% ikke eksisterer, spesielt hvis det oppdages sårbarheter som ikke oppdateres i tide og et målrettet eller globalt angrep blir gjort på alle klienter av et bestemt merke av NAS-servere.