John the Ripper er et av de mest kjente og mye brukte passordsprekkingsprogrammene på Windows, Linux og også MacOS -operativsystemer. Dette programmet er åpen kildekode og er spesielt rettet mot å knekke passord med brute force og også ved ordbok, det er i stand til å sprekke passordhasjer veldig raskt (det avhenger av kraften til datamaskinens prosessor), og bruken er veldig enkel. I dag i denne artikkelen skal vi forklare alt om John the Ripper, et av de mest brukte programmene for å knekke passord.

Hva er John the Ripper?

For de som ikke vet det ennå, John the Ripper er et passordsprekkende verktøy skrevet i C og mye brukt av sikkerhetsanalytikere for å kontrollere robustheten til en nøkkel mot brute force -angrep. Dette programmet er i stand til å bryte MD5, SHA-1 og mange andre hasher som er mye brukt i databehandlingsverdenen. Dette programmet er i stand til automatisk å oppdage hvilken type hash vi sprekker, med det formål å gjøre det lettere for brukeren å knekke det uten å måtte bekymre seg for hvilken type hash det prøver å "bryte".

Noen veldig viktige funksjoner i dette programmet er at det er optimalisert for mange prosessormodeller, det fungerer på mange PC-arkitekturer og også på forskjellige operativsystemer, men det brukes vanligvis på Linux-baserte operativsystemer, faktisk de viktigste Linux-distribusjonene . orientert mot pentesting og datasikkerhet har allerede dette programmet som standard.

Dette programmet er svært tilpassbart, det lar oss definere lengden på et passord som skal testes, for å generere alle mulige kombinasjoner og nå målet om å knekke hasjen. Det lar oss også konfigurere hvilken rekke bokstaver, tall eller symboler vi kan prøve å dechiffrere passordet, i tillegg tillater det oss også å inkludere regler for å bestemme hvordan de forskjellige variasjonene skal lages.

John the Ripper lar deg sette pause i sprekkingen av passordet og fortsette det på et annet tidspunkt, dette er ideelt i tilfelle vi må slå av PCen eller serveren, i tillegg kan det bli automatisert for å begynne å sprekke et bestemt passord når vi starter vårt datamaskinen, og alt dette automatisk uten behov for systemadministratorintervensjon.

Ordbokangrep

Dette programmet lar oss knekke passord etter ordbok, hvis vi laster ned en eller flere ordbøker for Internett -passord på flere titalls GB, vil verktøyet være ansvarlig for å teste hver og en av disse tastene for å prøve å knekke passord -hash. Prosessen består i å generere hashen til hvert passord, for senere å sammenligne hashen vi vil bryte, hvis hashen er den samme så har vi oppdaget passordet, hvis hashen ikke stemmer, er det ikke nøkkelen og vi vil må teste videre. Vi vil kunne knekke passordene i nøkkelordbøkene på en helt automatisert måte.

Et bemerkelsesverdig aspekt er at det ikke bare tester ordbokstastene, men også legger til tall, store bokstaver, små bokstaver og symboler til ordene vi setter som "input", i tillegg er det også i stand til å kombinere ord for å teste enda flere kombinasjoner av passord og finn nøkkelen som er brukt.

Brutalt styrkeangrep

Brute force -angrepet består i å teste alle kombinasjoner av bokstaver, tall og symboler på en nøkkel med en viss lengde. Denne metoden er den tregeste fordi den vil teste alle kombinasjoner, og det kan ta timer, dager og til og med år å knekke passord til en viss lengde. Generelt vil det ta lang tid å knekke et passord på mer enn 12 tegn med grov kraft, derfor må du ta det i betraktning.

Dette programmet lar oss konfigurere dette brute force -angrepet, vi vil fortelle deg å teste bare bokstaver, bokstaver og tall, og til og med legge til symboler. Jo flere "input" -tegn vi har, jo lengre tid vil det ta å teste alle mulige passordkombinasjoner, så vi må ta hensyn til dette når vi konfigurerer inngangen.

Når vi vet hva John the Ripper er og de to operasjonsmåtene, skal vi se hvordan en systemadministrator kan bruke dette programmet til å bekrefte sikkerheten til datanøkkelen. På denne måten vil vi sjekke om vi er sårbare for en brutal kraft eller ordbokangrep av en hacker som ønsker å få ekstern (eller lokal) tilgang til den.

Installasjon og ytelsestest

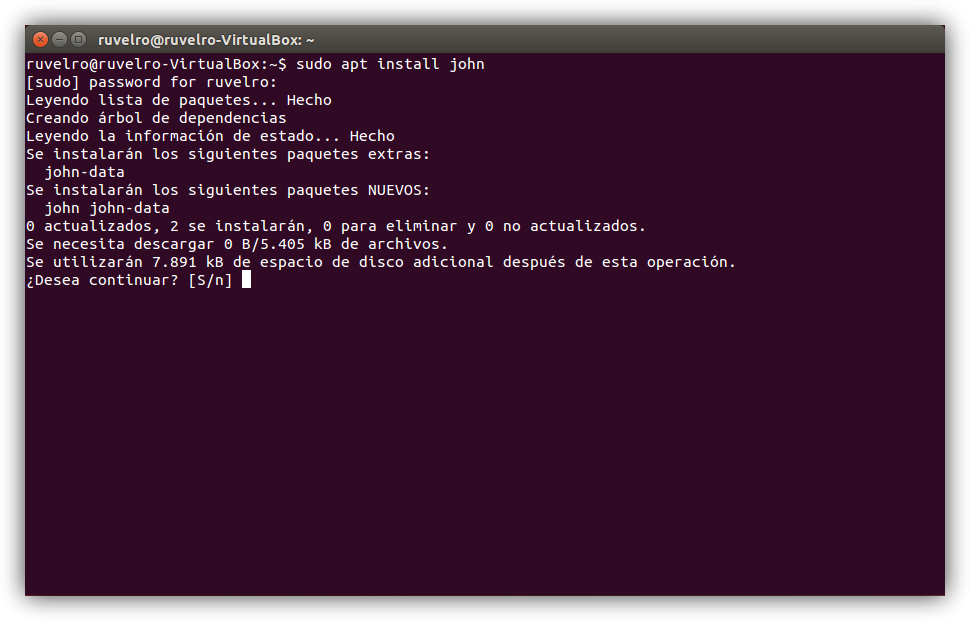

For øyeblikket er dette programmet tilgjengelig i alle depotene til de viktigste Linux -operativsystemdistribusjonene, derfor kan vi installere det enkelt og raskt uten problemer. Hvis den ikke er tilgjengelig for distribusjonen din, vil du alltid kunne legge den til senere ved å redigere arkivfilen. I denne opplæringen skal vi bruke en Ubuntu operativsystem for å installere programmet.

sudo apt install john

Når verktøyet er installert i operativsystemet vårt, vil vi kunne bruke det og begynne å sprekke passord, men det vil bli sterkt anbefalt før du begynner å knekke nøkler, utføre en rask hastighetstest på datamaskinen vår.

Når verktøyet er installert i operativsystemet vårt, vil vi kunne bruke det og begynne å sprekke passord, men det vil bli sterkt anbefalt før du begynner å knekke nøkler, utføre en rask hastighetstest på datamaskinen vår.

Test ytelsen på vår PC

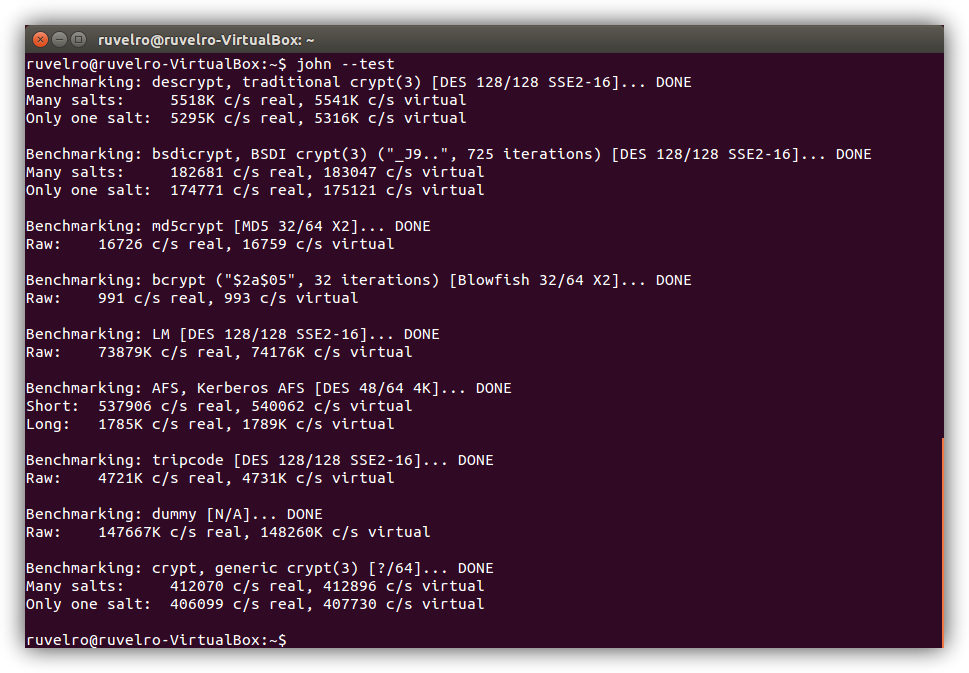

Før vi begynner å knekke passordene, kan vi starte en enkel ytelsestest der maskinvaren vår vil bli testet. På denne måten vil vi kunne vite hastigheten som verktøyet vil teste nøkler med forskjellige typer kryptering ved å bruke 100% av våre prosessor. For å gjøre dette, åpner vi bare en Linux -terminal og skriver:

john --test

Som vi kan se, blir det utført en rekke tester der ytelse vil bli målt, dette kan gi oss en generell ide om prosessorkraften til datamaskinen vår, med det formål å teste alle kombinasjoner av bokstaver, tall og symboler på kortest mulig måte tid.

Som vi kan se, blir det utført en rekke tester der ytelse vil bli målt, dette kan gi oss en generell ide om prosessorkraften til datamaskinen vår, med det formål å teste alle kombinasjoner av bokstaver, tall og symboler på kortest mulig måte tid.

Sprekk passord med rå kraft

Når verktøyet er installert og ytelsestesten utført, kan vi starte med en ekte sak. Vi kan velge å laste filen " / etc / shadow" som inneholder Linux -passordene og knekke dem direkte, men i dette eksemplet skal vi lage et dokument manuelt med et brukernavn og passord, og vi vil be John om å knekke det. Vi kommer til å gjøre dette av tre grunner:

- For ikke å virkelig kompromittere systemet vårt.

- For å få resultatene så raskt som mulig (vi skal bruke en veldig enkel nøkkel som eksempel).

- For å få en første kontakt med verktøyet og bli kjent med det.

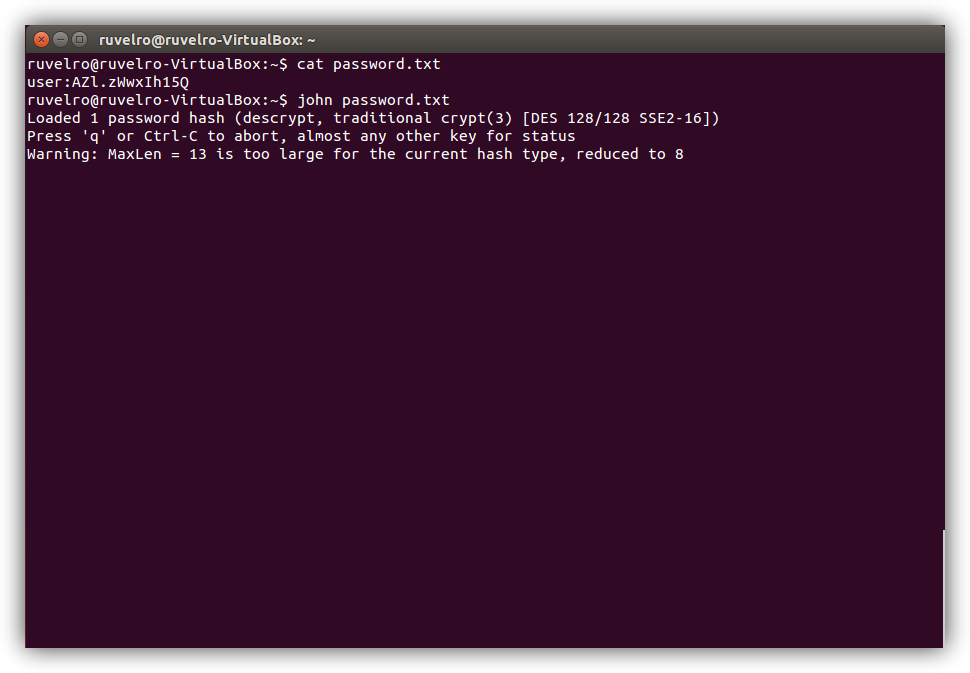

For å gjøre dette oppretter vi en ny tekstfil som heter "password.txt", for eksempel i vår personlige Ubuntu -mappe med følgende innhold:

user:AZl.zWwxIh15Q

Deretter skal vi be John om å komme i gang med å knekke passordet for den gamle filen. For å gjøre dette skriver vi:

john password.txt

Verktøyet vil begynne å fungere.

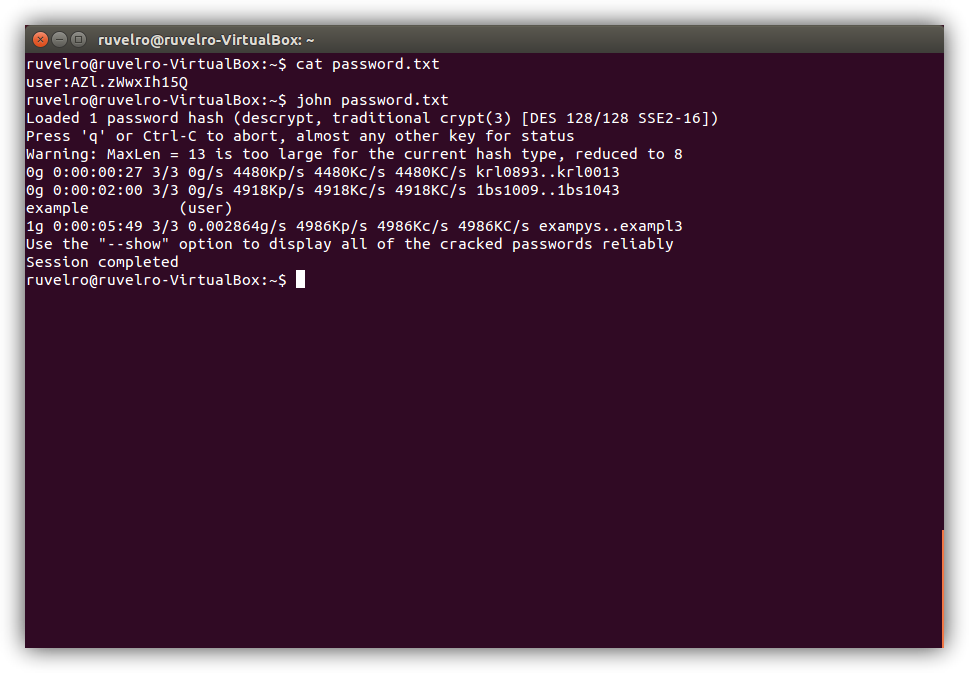

Vi må vente på at dette verktøyet skal knekke passordet til den forrige filen. Denne prosessen kan ta timer og til og med dager avhengig av vanskeligheten med den. Når prosessen er ferdig, vil vi se et resultat som ligner det følgende.

Vi må vente på at dette verktøyet skal knekke passordet til den forrige filen. Denne prosessen kan ta timer og til og med dager avhengig av vanskeligheten med den. Når prosessen er ferdig, vil vi se et resultat som ligner det følgende.

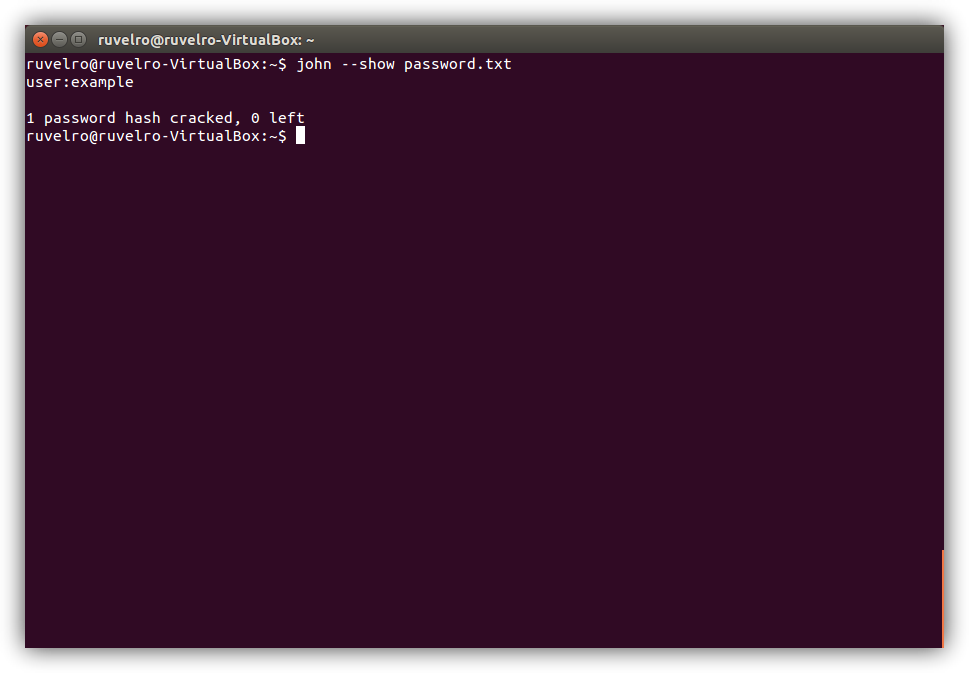

Passordet vårt er sprukket. For å se det må vi ganske enkelt bruke kommandoen –show som følger:

Passordet vårt er sprukket. For å se det må vi ganske enkelt bruke kommandoen –show som følger:

john --show password.txt

Passordet vårt var "eksempel". Vi kan nå prøve å logge på systemet med brukerens "bruker" og passordet "eksempel", eller i det minste kunne vi gjort det hvis vi hadde jobbet direkte med / etc / skygge -filen, selv om sprekktiden ville ha tatt mye lengre enn flere minutter.

Passordet vårt var "eksempel". Vi kan nå prøve å logge på systemet med brukerens "bruker" og passordet "eksempel", eller i det minste kunne vi gjort det hvis vi hadde jobbet direkte med / etc / skygge -filen, selv om sprekktiden ville ha tatt mye lengre enn flere minutter.

Senere vil vi se hvordan du bruker det samme verktøyet, men hvordan du knekker passord ved å bruke en ordbok som en kilde til nøkler. Til slutt skal vi gi deg en liten utfordring til å øve med dette programmet, og kopiere nøyaktig en praktisk sak fra en / etc / shadow -fil:

redeszone:$6$85X6KHD9$10GCEYlO7fVYKh4kIIaiEN37zCB/ROaG1hYmLYane90m1teephQHEhWVx/grdlB/cgg/1cfEuMIt2UUIllQkI.

Når vi har lært å knekke passord med rå kraft, skal vi prøve å knekke passord etter ordbok.

Sprekk passord ved hjelp av en ordbok med nøkler

Som i forrige opplæring, i dette tilfellet skal vi starte med et eksempelpassord som vi har lagret for hånd i et dokument som heter « passord.txt ':

user:AZl.zWwxIh15Q

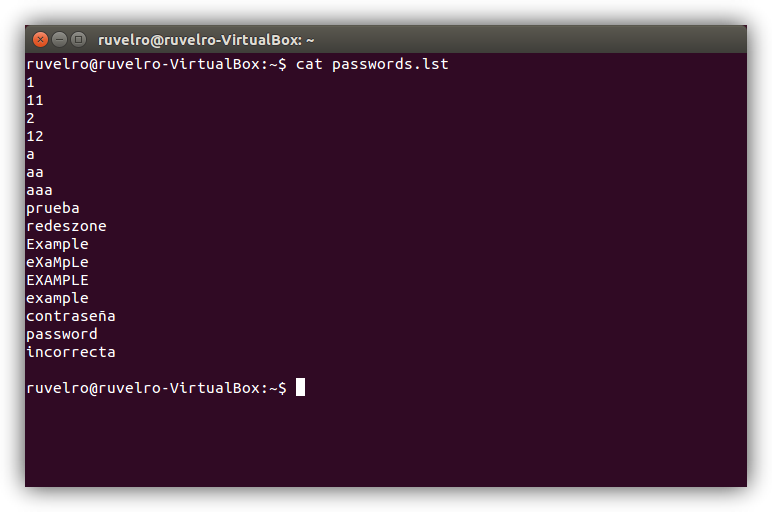

Det neste vi må gjøre er å ha eller lage en egendefinert nøkkelordbok. Vi kan laste ned disse ordbøkene fra Internett, men for å gjøre de første testene av programmet skal vi lage en enkel ordbok, som vi vil kalle « passord.lst »Og der vi vil angi flere verdier, hver på en linje, men ett av dem er ordet" eksempel "(siden det tilsvarer passordet vårt).

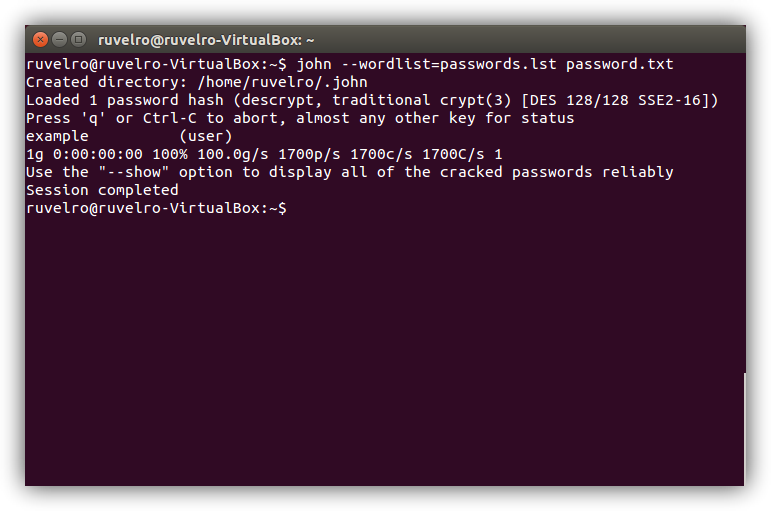

Deretter må vi bare henrette John the Ripper med –Wordlist = parameter etterfulgt av banen til filen vår . Vi gir deg et eksempel med de to filene vi har generert (det krypterte passordet og ordlisten):

Deretter må vi bare henrette John the Ripper med –Wordlist = parameter etterfulgt av banen til filen vår . Vi gir deg et eksempel med de to filene vi har generert (det krypterte passordet og ordlisten):

john --wordlist=passwords.lst password.txt

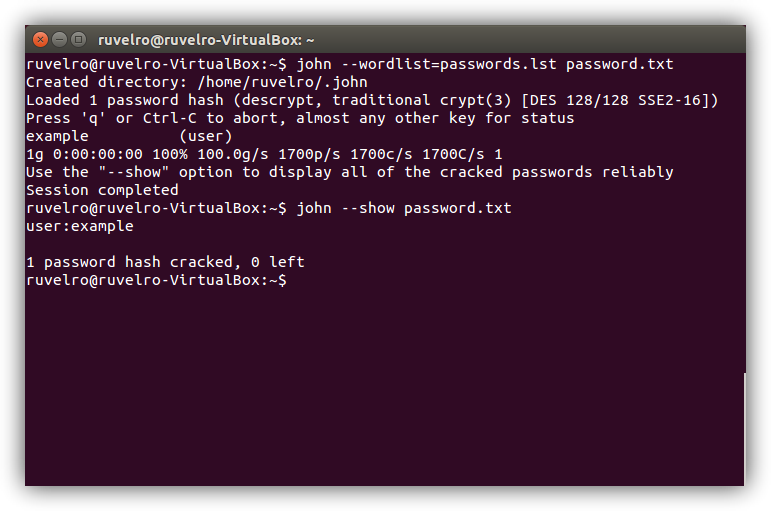

Ved å ha et enkelt passord og få ordbokoppføringer, vil prosessen være praktisk talt øyeblikkelig. Vi har allerede sprukket eller dekryptert passordet. Alt vi trenger å gjøre er å bruke parameteren –show for å vise oss resultatet.

Ved å ha et enkelt passord og få ordbokoppføringer, vil prosessen være praktisk talt øyeblikkelig. Vi har allerede sprukket eller dekryptert passordet. Alt vi trenger å gjøre er å bruke parameteren –show for å vise oss resultatet.

john --show password.txt

Som du har sett, er det veldig enkelt å knekke passord med John the Ripper. Sprekkhastigheten vil avhenge av prosessoren vår, metoden som brukes for å prøve å knekke passordene, og også kompleksiteten og lengden på passordet vi vil sprekke. Et annet program som vi anbefaler for å knekke passord er Hashcat, et program som er mye mer avansert enn dette programmet, men mye mer komplekst å bruke hvis du ikke leser den offisielle dokumentasjonen, i tillegg tillater dette Hashcat -programmet oss å bruke kortets kraft prosessor grafikk (GPU) for å teste millioner av passord per sekund.

Som du har sett, er det veldig enkelt å knekke passord med John the Ripper. Sprekkhastigheten vil avhenge av prosessoren vår, metoden som brukes for å prøve å knekke passordene, og også kompleksiteten og lengden på passordet vi vil sprekke. Et annet program som vi anbefaler for å knekke passord er Hashcat, et program som er mye mer avansert enn dette programmet, men mye mer komplekst å bruke hvis du ikke leser den offisielle dokumentasjonen, i tillegg tillater dette Hashcat -programmet oss å bruke kortets kraft prosessor grafikk (GPU) for å teste millioner av passord per sekund.