Vanligvis i våre hjem bruker vi WPA2-Personal eller WPA3-Personal sikkerhet, denne typen sikkerhet består av å konfigurere en "hovednøkkel" som alle trådløse klienter vil bruke, denne nøkkelen kalles en forhåndsdelt nøkkel, og alle klienter som ønsker å connect må kjenne det og sette det på enhetene dine for å koble til. I mange hjemrutere har vi muligheten til å konfigurere WPA2-Enterprise eller WPA3-Enterprise, i dette tilfellet utføres autentisering gjennom brukernavn og passord, og det er nødvendig å bruke en RADIUS-server for å autentisere klienter. I dag i denne artikkelen skal vi vise deg hvordan vi kan konfigurere WPA2 / WPA3-Enterprise på en hvilken som helst ruter som bruker en NAS for å autentisere Wi-Fi-klienter.

Finn og konfigurer IP -en til NAS -en som skal ha RADIUS -serveren

Det første vi må gjøre er å finne NAS -serveren på nettverket, det er veldig viktig å kjenne den private IP -adressen, for i konfigurasjonen for det trådløse nettverket må vi skrive inn denne IP -adressen for å autentisere de trådløse klientene. Det anbefales sterkt at denne private IP -adressen aldri endres, derfor har vi to mulige alternativer:

- Sett fast IP på NAS -serveren

- Konfigurer ruterens statiske DHCP, og angi en statisk IP -adresse til enhver tid.

På denne måten vil vi tvinge denne NAS -serveren til aldri å endre sin private IP -adresse, noe veldig viktig for at alt skal fungere skikkelig.

Når vi har konfigurert NAS eller ruteren riktig slik at NAS -serveren aldri endrer IP -adressen, skal vi konfigurere serveren.

Konfigurer FreeRADIUS -serveren

FreeRADIUS er programvaren for å konfigurere en RADIUS -server med svært avanserte alternativer, denne programvaren har støtte for forskjellige typer autentisering, og den fungerer veldig bra. En veldig viktig funksjon er at den er kompatibel med alle operativsystemer, noe som er avgjørende for maksimal kompatibilitet.

Konfigurering av denne serveren er veldig kompleks, du må konfigurere konfigurasjonsfiler på en avansert måte, opprette en sertifikatautoritet og mer. Hvis vi bruker en NAS -server som QNAP, vil det i stor grad lette oppgaven med å ikke måtte konfigurere en server på en datamaskin, på en Linux-basert server eller på en Raspberry Pi. Alle QNAP NAS -servere støtter muligheten til enkelt og raskt å konfigurere en server.

Alt vi trenger å gjøre er å gå til seksjonen ” Kontrollpanel / programmer / RADIUS -server “. Når vi er inne, er det vi må gjøre å aktivere serveren og gi tilgang til systemets brukerkontoer, selv om sistnevnte er valgfritt og ikke nødvendig.

Når serveren er aktivert, i delen "RADIUS -klienter" må vi registrere ruteren direkte som videresender all autentisering til serveren. Dataene vi må legge inn er følgende:

- Navn : vi legger et navn til klienten

- IP-adresse : vi setter den private IP -adressen til ruteren, i vårt tilfelle, 192.168.50.1

- Prefiks lengde : setter vi 32, som indikerer at bare den IP -adressen vil være klienten.

- Hemmelig nøkkel : vi definerer et sterkt passord, det er autentiseringsnøkkelen mellom ruteren og FreeRADIUS -serveren. Dette passordet tilhører ikke kunden.

Konfigurasjonen vil være som følger:

Når vi har konfigurert klienten, må vi nå opprette brukerne. I dette tilfellet må vi opprette en bruker for hver WiFi klienten som vi skal koble til det trådløse nettverket, må vi angi brukerens navn og passord. Alle klienter som er i denne listen over «brukere» vil ha tillatelse til å autentisere seg på serveren, og får derfor WiFi -tilkobling uten noen form for begrensninger.

Når vi har konfigurert serveren, må vi gå til ruteren for å konfigurere den riktig, siden vi må angi WPA2-Enterprise eller WPA3-Enterprise-godkjenning, og angi forskjellige data.

Konfigurer ruteren med WPA2 / WPA3-Enterprise og RADIUS-godkjenning

Det første vi må gjøre er å gå til " Avanserte / trådløse innstillinger " seksjon. I denne menyen må vi velge krypteringstype WPA2-Enterprise, og flere ekstra menyer vises automatisk som vi må fullføre:

- Autentiseringsmetode : WPA2-Enterprise

- WPA -kryptering : AES

- Serverens IP -adresse : 192.168.50.141

- Serverport : 1812

- Tilkoblingshemmelighet : 123456789 (i vårt tilfelle er det passordet vi legger på serveren i delen "RADIUS -klienter").

Deretter kan du se hvordan det ville se ut i vårt tilfelle:

All denne informasjonen vi har angitt skal gjenspeiles i delen "RADIUS -konfigurasjon" med frekvensbåndet som vi har konfigurert. Her vil vi se den private IP -adressen til serveren, porten og også tilkoblingshemmeligheten.

Når vi har konfigurert ruteren riktig, kan vi akkurat nå autentisere de forskjellige WiFi -klientene med tilhørende brukernavn og passord som vi har opprettet tidligere. Vi skal vise deg hvordan du kobler til en Windows 10 datamaskin og en Android enhet.

Koble en Windows-PC til WiFi ved hjelp av WPA2-Enterprise

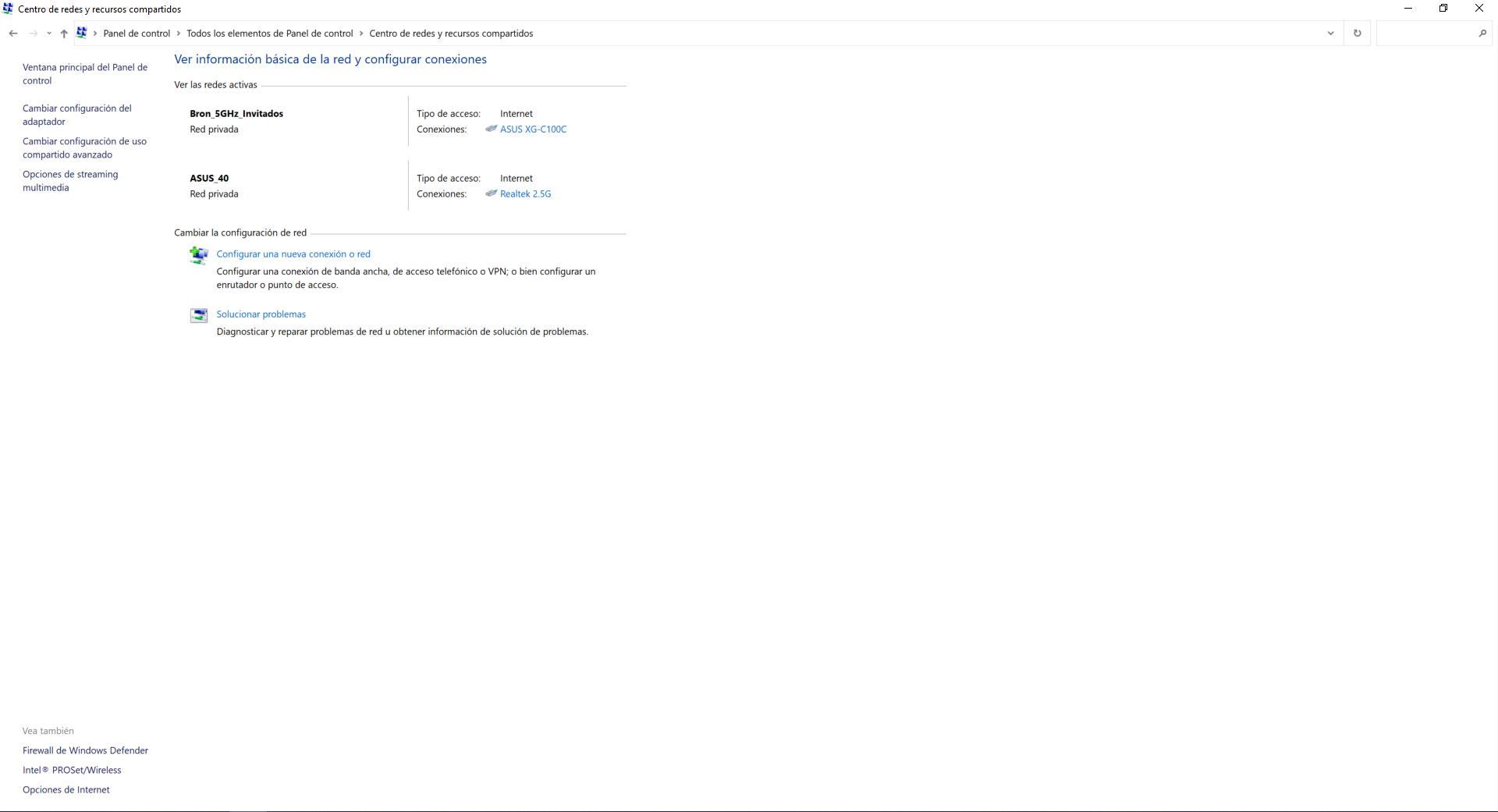

For å konfigurere et WiFi-nettverk med WPA2-Enterprise må vi konfigurere tilkoblingen til nettverket manuelt. Vi må gå til " Kontrollpanel / Network og delingssenter " seksjon. I denne menyen må vi klikke på « Sett opp en ny tilkobling eller et nettverk ".

I listen over tilgjengelige alternativer må vi klikke på ” Koble manuelt til et trådløst nettverk ”Og klikk på neste.

Nå må vi skrive inn navnet på WiFi -nettverket som vi skal koble til, dette nettverksnavnet eller SSID må være nøyaktig det samme som i ruteren. I sikkerhetstype velger vi “WPA2-Enterprise”, krypteringstypen vil være AES obligatorisk, den tillater ikke å endre den. Den "Sikkerhet key ”-delen vil bli deaktivert, det er helt normalt.

Nå klikker vi på « Start denne tilkoblingen automatisk »For å deaktivere det, og det samme med alternativet« Koble til selv om nettverket ikke sender navnet sitt ".

Når du klikker på neste, må vi klikke på ” Endre innstillinger "Som angitt av Windows -veiviseren. Vi får en meny med alt vi har konfigurert så langt.

I kategorien "Sikkerhet" velger vi alternativet "Microsoft: Protected EAP (PEAP) ”og klikk på“ Configuration ”:

I denne menyen må vi klikke på « Bekreft identiteten til serveren ved å validere sertifikatet »For å deaktivere dette alternativet. Vi lar resten av alternativene stå som de kommer som standard.

Når vi kobler til det trådløse WiFi -nettverket, vil det nå be oss om å logge inn, vi må skrive inn brukernavnet og passordet som vi har registrert på serveren i "RADIUS -brukere" -menyen.

Når vi har angitt legitimasjonen, kan vi helt se at vi har logget inn og har en internettforbindelse uten problemer hvis vi ikke har gjort en feil når vi skrev inn brukeropplysningene.

Når vi har konfigurert en Windows -PC, la oss se hvordan du kobler til en Android -smarttelefon.

Koble Android-smarttelefonen til WiFi med WPA2-Enterprise

I Android -smarttelefoner må vi klikke på WiFi -nettverket som vi vil koble til, det er ikke nødvendig å legge til et trådløst nettverk manuelt som det gjør i Windows -operativsystemer. I dette tilfellet, så snart vi klikker på det trådløse WiFi -nettverket, vises forskjellige konfigurasjonsalternativer. Vi må fylle den ut på følgende måte:

- EAP -metode: PEAP

- Fase 2-autentisering: MSCHAPv2

- CA -sertifikat: Ikke valider

I delen "Identitet" må vi skrive inn brukernavnet vårt som vi har registrert på serveren, og i "Passord" må vi skrive inn tilgangskoden. Vi kobler oss automatisk til det trådløse WiFi-nettverket, og vi kan surfe på Internett uten problemer ved å bruke WPA2-Enterprise og typen 802.1x EAP-kryptering som smarttelefonen vår angir for oss.

En annen mulig konfigurasjon på disse smarttelefonene vil være følgende:

- EAP -metode: TTLS

- Fase 2-autentisering: MSCHAPv2

- CA -sertifikat: Ikke valider

I delen "Identitet" og "Passord" må vi også angi legitimasjonen vår, som før.

Som du har sett, er konfigurering av WPA2-Enterprise-godkjenning på en ruter veldig enkelt, og mye mer hvis vi bruker en godkjenningsserver som den som er integrert i QNAP-er. Vi kan imidlertid ikke laste ned CA for å installere den i hver og en av de trådløse WiFi -klientene, derfor kan vi fortsatt lide et Rogue AP -angrep der en cyberkriminell utgir seg for det legitime tilgangspunktet, noe som hvis vi hadde CA i systemet vårt ville ikke passere fordi den er validert før du oppretter en tilkobling. For å ha denne sikkerheten, vil det være nødvendig å sette opp vår egen FreeRADIUS -server fra bunnen av, eller i et system som pfSense hvor vi har alle tilgjengelige konfigurasjonsalternativer.