Het instellen van een goed toegangswachtwoord op onze computers en servers is essentieel. Tegenwoordig blijven we onze computers vaak betreden met een gebruikersnaam en wachtwoord, hoewel er al de mogelijkheid is om authenticatie in twee stappen te configureren om een extra beveiligingslaag aan authenticatie toe te voegen. Het configureren van een sterk wachtwoord op onze computers is eenvoudig, maar het is mogelijk dat veel gebruikers niet voldoen aan de richtlijnen van een veilig wachtwoord, daarom is het erg belangrijk om een goed wachtwoordbeleid te configureren om alle gebruikers te dwingen hieraan te voldoen. Vandaag laten we je in dit artikel zien hoe je het kunt configureren in elke Linux besturingssysteem, zullen we Debian gebruiken, maar in systemen zoals Ubuntu het proces is hetzelfde.

Wat is het doel van het configureren van een wachtwoordbeleid?

Toen we het besturingssysteem installeerden, vroeg de installatiewizard ons om een gebruikersnaam en ook een toegangswachtwoord in te voeren om ons te authenticeren in het besturingssysteem. Als we hebben besloten om een root-wachtwoord aan te maken, hebben we twee verschillende wachtwoorden moeten invoeren (hoewel ze hetzelfde kunnen zijn, maar voor de veiligheid wordt aanbevolen dat ze verschillend zijn). In de installatiewizard hebben we echter geen wachtwoordbeleid vooraf geconfigureerd, dus we kunnen een wachtwoord zo eenvoudig als "sleutel" of "123456" plaatsen tussen andere wachtwoorden die niet veilig zijn. Root-gebruikers en degenen die tot de groep Administrators behoren, moeten sterke wachtwoorden hebben, evenals normale gebruikers zonder privileges, om de veiligheid van het besturingssysteem te beschermen.

Als we alle pc- of servergebruikers willen dwingen om sterke wachtwoorden te gebruiken, is het absoluut noodzakelijk dat de systeembeheerder een robuust wachtwoordbeleid creëert om te voorkomen dat gebruikers wachtwoorden gebruiken die zo gemakkelijk te kraken of te raden zijn. We kunnen ook verschillende gebruikers dwingen om een nieuw wachtwoord aan te maken dat voldoet aan de nieuwe belangrijkste vereisten van het besturingssysteem, daarnaast kunnen we ook alle gebruikers of slechts enkele dwingen dat hun wachtwoord van tijd tot tijd verloopt en een nieuw wachtwoord moet invoeren wachtwoord als u niet wilt worden achtergelaten zonder toegang tot het besturingssysteem.

Om een goed wachtwoordbeleid te hebben, is het erg belangrijk om rekening te houden met:

- Maak sterke wachtwoorden die niet in woordenboeken staan en een zekere complexiteit hebben.

- Dwing gebruikers om hun wachtwoord te wijzigen om te voldoen aan het nieuwe toegangswachtwoordbeleid.

- Configureer het verlopen van het wachtwoord om gebruikers te dwingen hun wachtwoord van tijd tot tijd te wijzigen.

Vervolgens gaan we kijken hoe we een goed wachtwoordbeleid kunnen configureren op onze server of pc met Debian of Ubuntu.

Een sterk wachtwoordbeleid configureren

Het eerste waar we rekening mee moeten houden om een robuust wachtwoordbeleid te configureren, is dat we beheerders moeten zijn, we moeten root-rechten hebben om alle wijzigingen aan te kunnen brengen, aangezien ze van invloed zijn op alle gebruikers van het besturingssysteem. Zodra we beheerdersrechten hebben, kunnen we beginnen met het uitvoeren van de verschillende stappen om het wachtwoordbeleid correct te configureren.

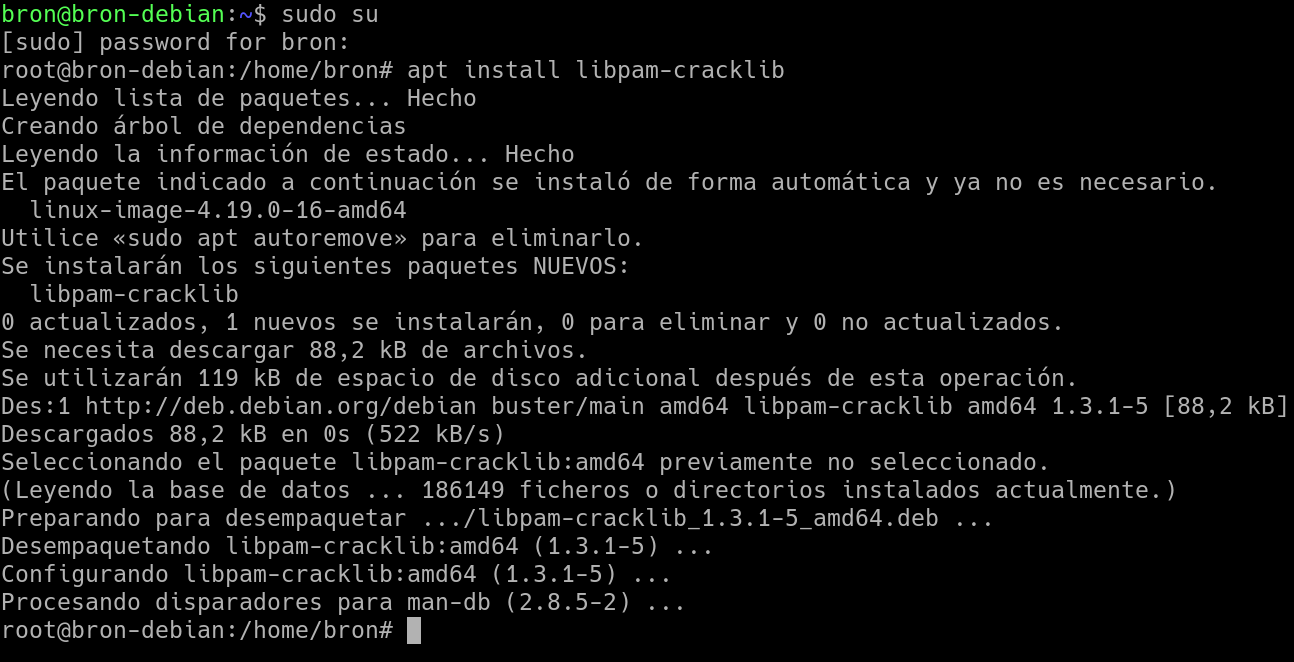

Installeer de tool libpam_cracklib

Het eerste dat we gaan doen, is de bibliotheek libpam_cracklib installeren, deze bibliotheek controleert of het wachtwoord dat u gaat invoeren geen deel uitmaakt van een woordenboek, dat wil zeggen dat het geen eenvoudig woord is. Het zal ook controleren of het wachtwoord niet hetzelfde is als een ander wachtwoord dat u eerder hebt gebruikt, dat wil zeggen dat het ons niet in staat stelt de wachtwoorden opnieuw te gebruiken die we al eerder hebben gebruikt. Het zal ons ook niet toestaan om wachtwoorden opnieuw te gebruiken die slechts één teken hebben gewijzigd, laten we ons voorstellen dat het nieuwe wachtwoord "Pepe123." is, aangezien het nieuwe wachtwoord niet "Pepe123-" kan zijn omdat we slechts één teken hebben gewijzigd. Andere kenmerken van deze bibliotheek zijn dat het controleert of het nieuwe wachtwoord te kort is, of het niet erg complex is, en ons zelfs in staat stelt om te weten of er geen enkel teken meerdere keren achter elkaar is ingevoerd, met als doel het wachtwoord te maken ingewikkelder.

We moeten niet vergeten dat het instellen van een sterk wachtwoord erg belangrijk is, omdat het de eerste verdedigingslinie is in de beveiliging van ons besturingssysteem. Om deze bibliotheek te installeren, hoeven we alleen de volgende opdracht uit te voeren:

sudo apt install libpam-cracklib

Als u "sudo" in uw besturingssysteem gebruikt, moet u deze opdracht vóór de installatieopdracht plaatsen, anders hoeft u deze niet te gebruiken als u zich in de rootmodus bevindt. Voordat we verder gaan, moeten we aangeven dat de installatie van deze bibliotheek erg belangrijk is, omdat we hierdoor het wachtwoordbeleid kunnen configureren zoals we willen.

Bewerk het configuratiebestand

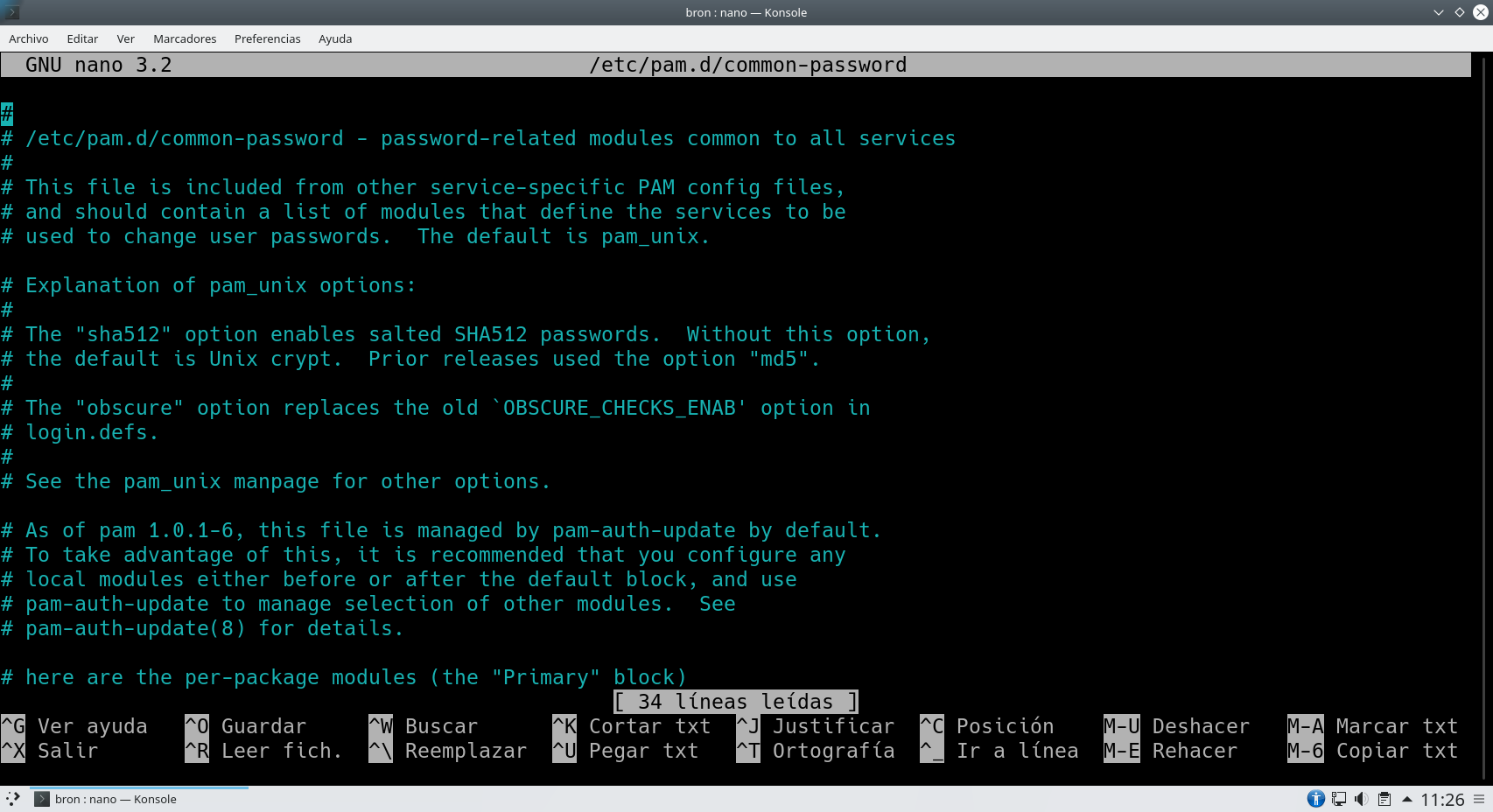

Zodra we de bibliotheek hebben geïnstalleerd, gaan we nu het bestand bewerken dat zich in /etc/pam.d/common-password bevindt. Maar voordat u het rechtstreeks bewerkt, raden we u aan een reservekopie van dit configuratiebestand te maken, voor het geval we een verkeerde configuratie hebben ingevoerd, om gemakkelijk en snel terug te kunnen keren naar de fabrieksinstellingen.

Om een reservekopie van dit bestand te maken, voert u gewoon de volgende opdracht uit en plaatst u het gewenste pad:

sudo cp /etc/pam.d/common-password /root/

Als we klaar zijn, openen we het bestand met superuser-permissies om het te kunnen bewerken, we kunnen vi, vim, nano of een andere tekstbestandseditor per console gebruiken, we zullen nano gebruiken. Je zou ook een grafische teksteditor kunnen gebruiken, maar altijd met root-rechten omdat je het anders niet kunt bewerken.

sudo nano /etc/pam.d/common-password

Nu zullen we het volledige configuratiebestand van het besturingssysteem zien:

Als we eenmaal in de editor zijn, moeten we een regel vinden die lijkt op de volgende:

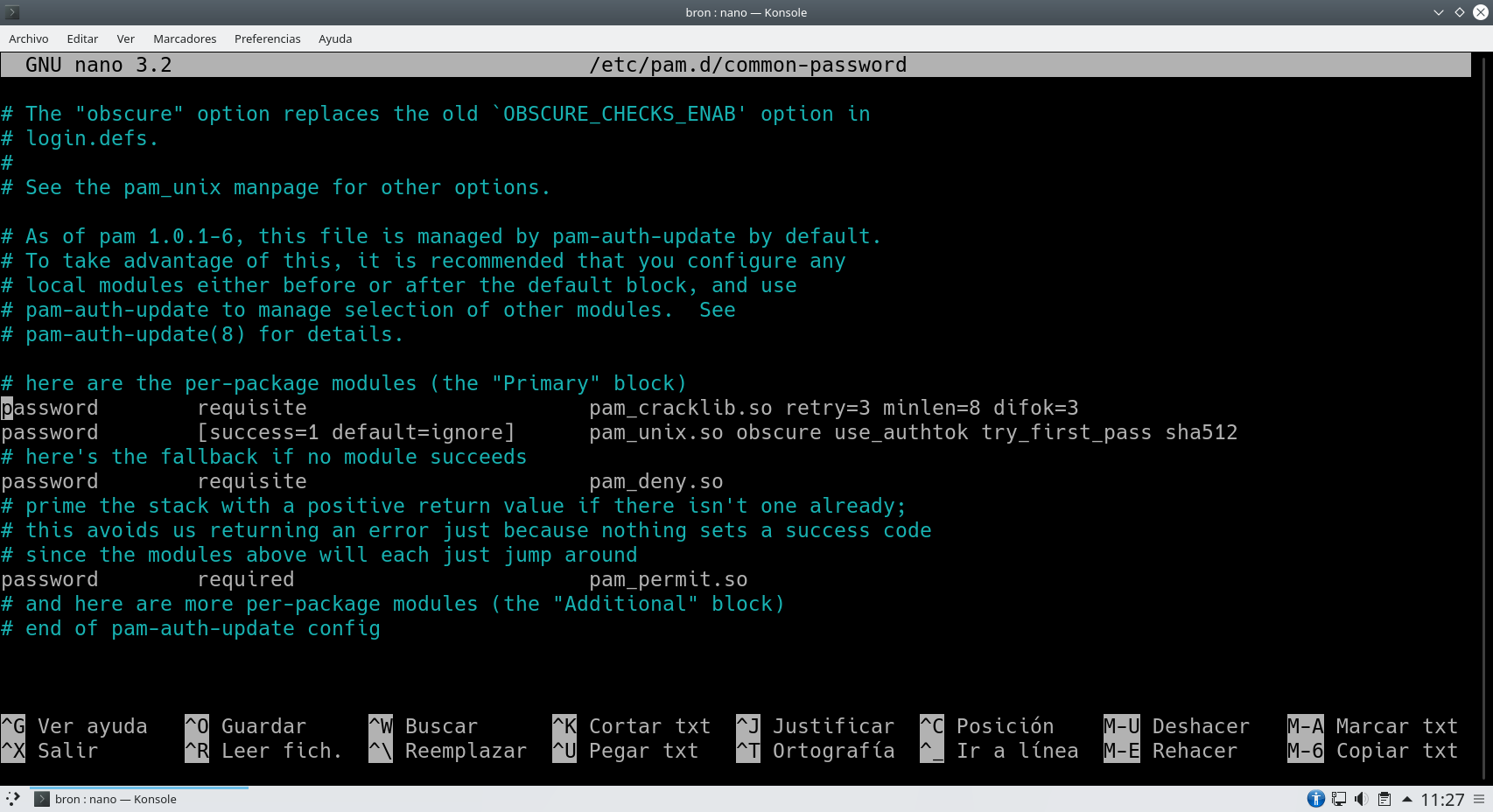

password requisite pam_cracklib.so retry=3 minlen=8 difok=3

In de volgende afbeelding kunt u zien waar het verschijnt:

Dit is waar we het moeten bewerken en we zullen de volgende opties hebben om het te configureren zoals we willen.

- opnieuw proberen: aantal pogingen voordat het systeem een authenticatiefout retourneert en ons verwijdert.

- minlen: is de minimale lengte van het wachtwoord, standaard is het 8 tekens.

- difok: aantal verschillende karakters dat de nieuwe sleutel moet hebben in vergelijking met de oude.

- ucredit: hoofdletters die minimaal of maximaal moeten zijn.

- lcredit: kleine letters die minimaal of maximaal moeten zijn.

- dcredit: het aantal cijfers dat het minimaal of maximaal moet hebben.

- ocredit: het minimum of maximum aantal andere karakters (symbolen) dat de sleutel moet hebben.

De opties ucredit, lcredit, dcredit en ocredit kunnen negatieve of positieve getallen hebben, om te bepalen of we een minimum of maximum bereik willen hebben, bijvoorbeeld:

- lcredit = -2: betekent dat het minimaal 2 kleine letters moet hebben.

- lcredit = + 2: betekent dat het maximaal 2 kleine letters mag bevatten.

En het is hetzelfde met de rest van de lcredit-, dcredit- en ocredit-opties.

Configureer het sleutelbeleid dat moet worden toegepast

Zodra we alle configuratie-opties kennen die we tot onze beschikking hebben, gaan we het belangrijkste beleid kiezen om te configureren. Een voorbeeld van een sleutelbeleid kan het volgende zijn:

password requisite pam_cracklib.so retry=3 minlen=12 difok=3 ucredit=-3 lcredit=-3 dcredit=-3 ocredit=-3

Met het vorige beleid hebben we:

- Minimale wachtwoordlengte 12 tekens.

- Als we het wachtwoord wijzigen, moeten er minimaal drie verschillen zijn.

- Minimaal 3 hoofdletters, 3 kleine letters, 3 cijfers en 3 symbolen

We hebben geen enkel teken als maximum gesteld, maar we zouden het ook kunnen opnemen, om het aantal toegestane tekens van hetzelfde type te beperken, maar met dit sleutelbeleid zijn we van mening dat de sleutel complex genoeg is om problemen te voorkomen.

Controleer het nieuwe sleutelbeleid

Als we het eenmaal hebben geconfigureerd, gaan we het wachtwoord van onze eigen gebruiker wijzigen zodat het perfect past bij het nieuwe wachtwoordbeleid dat we hebben geconfigureerd. Om het wachtwoord te wijzigen, moeten we de volgende volgorde uitvoeren:

sudo passwd

We zullen een assistent hebben waar we het nieuwe wachtwoord moeten aangeven, zodat het perfect past bij het vorige beleid. Afhankelijk van het wachtwoord dat we invoeren, kunnen we een andere fout zien, het kan ons bijvoorbeeld vertellen dat de sleutel te eenvoudig is, het is een woordenboekwoord, het is te kort, enz. Zodra het nieuwe wachtwoord dat we hebben ingevoerd voldoet aan het beleid, kunnen we dit zonder problemen wijzigen.

Andere gebruikers dwingen hun wachtwoord te wijzigen

Debian geeft ons de mogelijkheid om de wachtwoordwijziging af te dwingen voor de volgende gebruikerslogin, op deze manier zullen ze het nieuwe wachtwoordbeleid waaraan ze moeten voldoen niet kunnen vermijden. Om gebruikers te dwingen een nieuw toegangswachtwoord in te voeren, moet de beheerder de volgende opdracht uitvoeren:

passwd -e USUARIO

Het argument "-e" dwingt tot het verlopen van het wachtwoord van de gebruiker, en bij de volgende login moet u een nieuw wachtwoord invoeren dat voldoet aan de nieuwe wachtwoordvereisten van het besturingssysteem.

Wachtwoordverloop configureren voor gebruikers

Als we het verlopen van wachtwoorden voor gebruikers willen configureren, kunnen we ook de opdracht passwd gebruiken om deze configuratie uit te voeren voor elk van de systeemgebruikers, of individueel. Om een wachtwoordverloop te definiëren en gebruikers te dwingen deze te wijzigen voordat de termijn afloopt, moeten we de volgende opdracht uitvoeren:

passwd -w 5 -x 30 USUARIO

Het argument "-x" betekent dat gebruikers hun wachtwoord maximaal elke 30 dagen moeten wijzigen. Het argument "-w" betekent dat het ons waarschuwt vanaf 5 dagen voordat het wachtwoord verloopt, om het te wijzigen, op deze manier herinneren we de gebruiker eraan dat hij het toegangswachtwoord moet wijzigen.

Het wordt ook ten zeerste aanbevolen om de inactiviteit van het account te configureren, als de gebruiker het wachtwoord niet wijzigt nadat de sleutel is verlopen, het als inactief wordt gezet en het de systeembeheerder is die het opnieuw moet activeren. Laten we ons voorstellen dat we een account als inactief willen markeren als er een dag is verstreken sinds het verlopen van de sleutel, in dit geval zou de configuratie zijn:

passwd -w 5 -x 30 -i 1 USUARIO

Het passwd-commando stelt ons in staat om verschillende argumenten in dezelfde volgorde te plaatsen, we raden u aan de man-pagina's van deze tool te lezen, waar u alle beschikbare configuratie-opties zult vinden.

Zoals je hebt gezien, is het configureren van een goed wachtwoordbeleid op onze server met Debian of Ubuntu heel eenvoudig, we zullen gewoon de bibliotheek moeten installeren en enkele aanpassingen moeten maken, daarnaast zou het ten zeerste worden aanbevolen om huidige gebruikers te dwingen (als ze bestaan ) om een nieuw toegangswachtwoord aan te maken.