Momenteel hebben alle besturingssystemen een voorgeïnstalleerd firewall, maar in veel gevallen hebben we het niet geactiveerd of hebben we het niet correct geconfigureerd. De routers die het brein van het hele netwerk vormen, hebben ook een vooraf geïnstalleerde en geactiveerde firewall, voornamelijk gebaseerd op iptables, omdat de overgrote meerderheid van firmwares is gebaseerd op Linux. Vandaag gaan we in dit artikel laten zien welke configuratie-opties we kunnen vinden in een firewall voor routers, met behulp van ASUS routers en ook AVM FRITZ! Box, twee fabrikanten waarvan de firmware echt compleet is en ons een grote configureerbaarheid biedt.

Een heel belangrijk aspect waarmee we rekening moeten houden, is dat wanneer we de firewall van de router hebben geactiveerd, het ook sterk wordt aanbevolen om een firewall op de pc's te hebben, hoewel het niet helemaal noodzakelijk is omdat we ons in een NAT-omgeving bevinden, dus vanuit de Internet Ze hebben toegang tot onze apparatuur zonder eerder een poort naar onze pc te hebben geopend of de DMZ rechtstreeks naar onze pc te openen. In het laatste geval wordt het ten zeerste aanbevolen om een firewall op uw pc te hebben geïnstalleerd en geconfigureerd, omdat deze volledig toegankelijk is vanaf internet.

Waarvoor dient een firewall op een router?

Dankzij firewalls kunnen we inkomend en uitgaand verkeer toestaan of blokkeren via de verschillende interfaces van de router, zowel in het WAN als in het LAN. De overgrote meerderheid van de gebruikers wil echter een firewall op het internet-WAN hebben om het verkeer van buiten naar de router zelf te regelen.

Een firewall in een router stelt ons in staat elke poging om toegang te krijgen tot een specifieke poort op de router te blokkeren, dat wil zeggen dat als we open TCP-poort 22 van de SSH hebben, we het aantal gelijktijdige verbindingen, het aantal verbindingen in een bepaalde tijd, en we kunnen zelfs slechts een bepaald IP-adres toestaan om toegang te krijgen tot de SSH-server van onze router.

Een zeer belangrijk aspect van de firewalls van een router is dat standaard alle communicatie die in het buitenland begint (op het internet) wordt geweigerd (DROP), als ze niet eerder specifiek zijn toegestaan, dus het beleid van «alles weigeren» is het meest aanbevolen.

Computers op het LAN staan altijd achter NAT

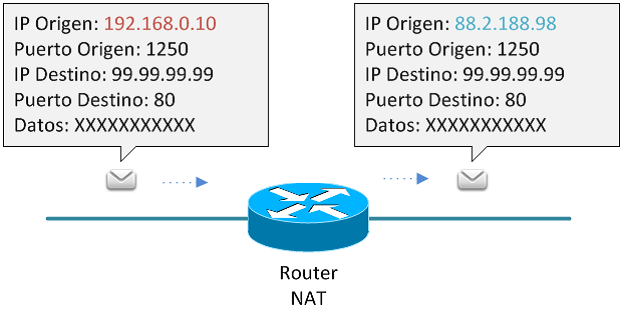

Momenteel gebruiken we met IPv4-netwerken NAT / PAT, zodat met hetzelfde openbare IP-adres alle computers die we op het LAN hebben, naar het internet kunnen gaan. Een belangrijk detail is dat alle communicatie die wordt gemaakt van de LAN-apparatuur naar het internet is toegestaan, dat wil zeggen, een socket wordt geopend op de pc en stroomt naar de bestemming, en in de NAT-tabel hebben we de vertaling die we hebben uitgevoerd van privé IP naar openbaar IP, zodat wanneer het pakket terugkeert, het correct kan worden omgeleid naar zijn bestemming.

Als we vanaf internet proberen communicatie met een LAN-computer te initiëren, kunnen we dit niet rechtstreeks, tenzij:

- We hebben een poortdoorschakeling (open poorten) op de router naar die pc geconfigureerd.

- We hebben de DMZ geconfigureerd op het privé-IP van de betreffende pc.

Daarom wordt elke communicatie van internet naar het LAN standaard geblokkeerd. Bovendien wordt het ten zeerste aanbevolen om altijd het UPnP-protocol uit te schakelen, zodat apparaten zelf geen poort op de NAT van de router kunnen openen en beter beschermd zijn. Er zijn bepaalde apparaten die permanent een poort op de router openen, zoals sommige IP-camera's, en die gemakkelijk toegankelijk zijn via internet.

Configuratieopties voor firewall op ASUS-routers

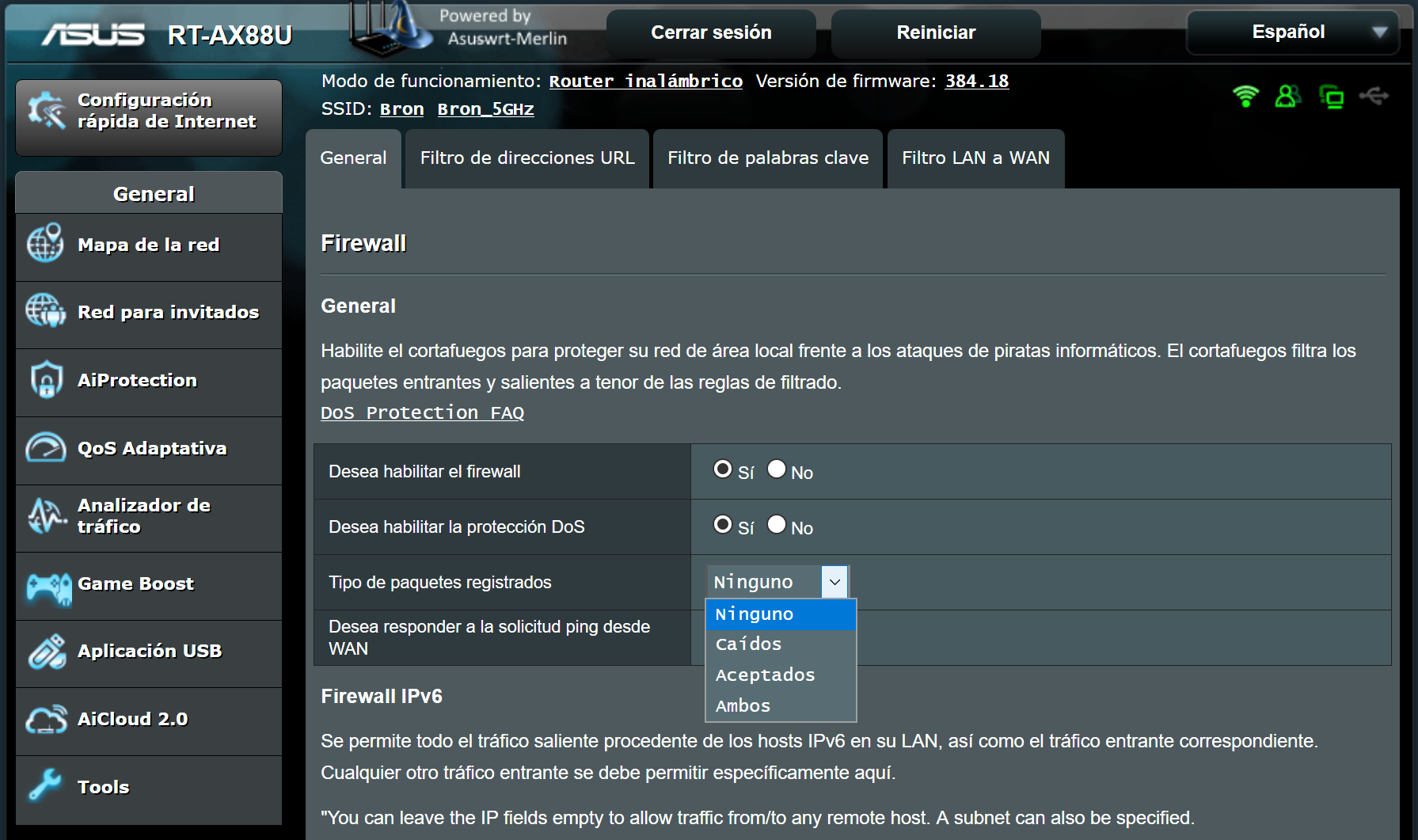

ASUS-routers bevatten een op iptables gebaseerde firewall, dus we konden de volledige kracht van deze firewall gebruiken via de opdrachtregel, hetzij via telnet of SSH. We hebben echter ook bepaalde configuratieopties beschikbaar op de router zelf, zodat een gebruiker met basiskennis de interne firewall niet hoeft te "aanraken".

In het menu "Firewall" kunnen we de firewall activeren of deactiveren op basis van iptables voor IPv4-netwerken en ook IPv6-netwerken. De standaardconfiguratie is dat we in beide protocollen de firewall hebben geactiveerd, zoals aanbevolen door de beveiliging. ASUS stelt ons in staat om een DoS-anti-aanvalsysteem op IPv4-netwerken te configureren, waarbij het bron-IP-adres wordt geblokkeerd als u meerdere verbindingspogingen doet, om dit type aanval te beperken.

Een andere interessante functie is de mogelijkheid om elke ping (ICMP Echo-request) die in de WAN-poort van het internet wordt gemaakt te blokkeren, zodat iemand die van internet een ping doet, deze automatisch wordt geblokkeerd (DROP).

De firewall voor IPv6 is in een staat van totale blokkering, in dit geval is de werking enigszins anders omdat het ook de computers op het LAN zou beïnvloeden. In IPv6-netwerken hebben we geen NAT, maar de pc's hebben een Global-Unicast IPv6-adres, dat wil zeggen een openbaar IP voor elke computer, maar logischerwijs worden we beschermd door de firewall van de router, waar standaard alle inkomende communicatie (van de Internet naar de pc met openbaar IP) is geblokkeerd, maar het staat elke uitgaande communicatie toe om zonder problemen verbinding te hebben.

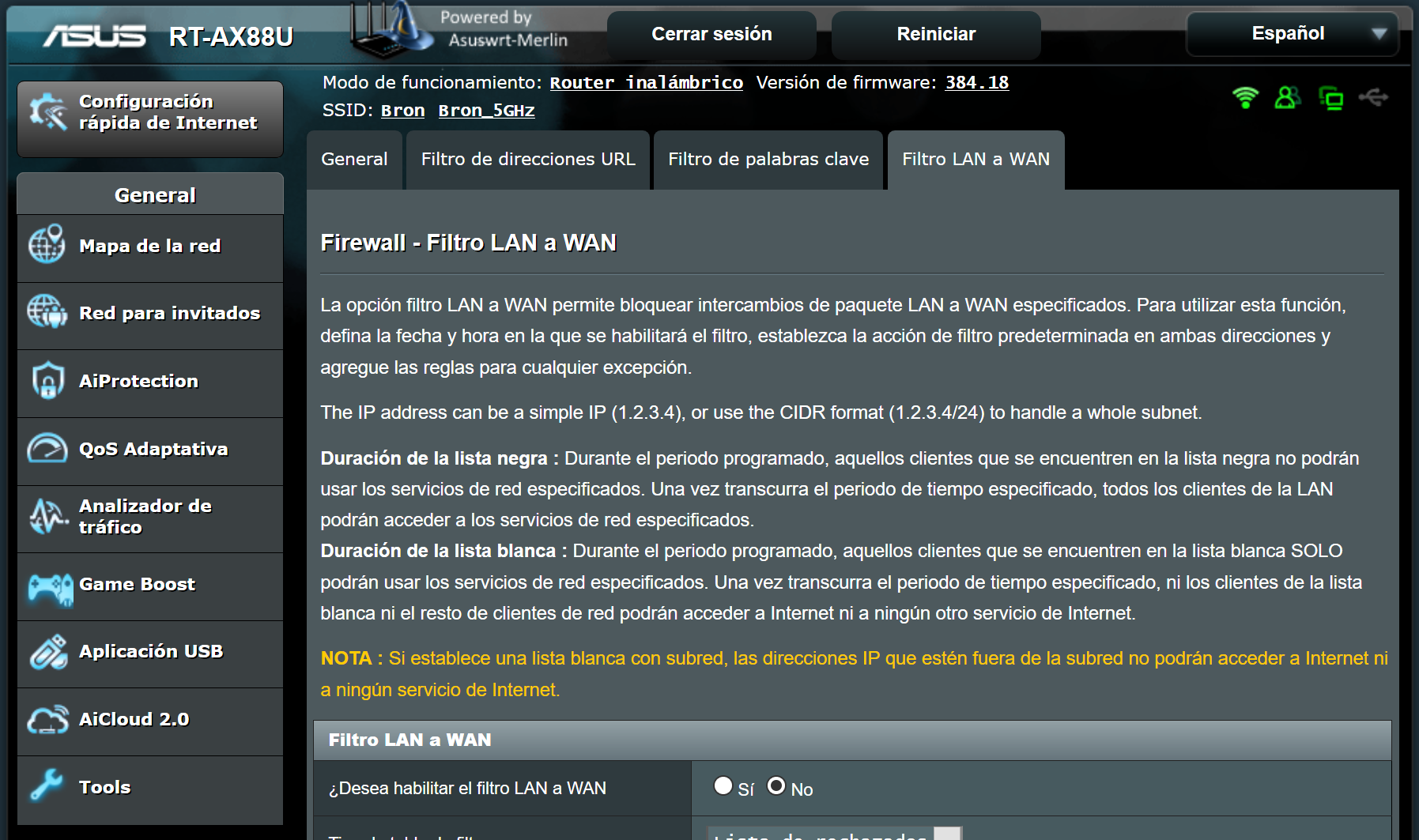

Een zeer interessante optie voor ASUS-routers is het "LAN naar WAN-filter". We hebben eerder aangegeven dat u met firewalls zowel het verkeer van internet naar de router en naar het LAN, en vice versa, van het LAN naar het internet kunt regelen. In dit geval kunnen we de firewall configureren om de uitgang van de pakketten naar het WAN vanaf het LAN te blokkeren, we hoeven alleen het IP-adres van oorsprong, bestemming en poorten in te voeren om deze regel aan de firewall toe te voegen en blokkeer de uitgaande pakketten.

Hoewel we het niet hebben gezien, maken URL- en trefwoordfiltering ook gebruik van de firewall, maar met een eerder werk van naamomzetting en verkeerscontrole.

Configuratieopties voor firewall op AVM FRITZ! Box routers

In het geval van AVM-routers hebben we ook een redelijk configureerbare firewall. Om toegang te krijgen tot de firewall moeten we naar het menu gaan met drie verticale punten en "Geavanceerde weergave" selecteren. In het hoofdmenu gaan we naar « Internet / filters «, In deze sectie hebben we alles wat te maken heeft met de firewall en QoS.

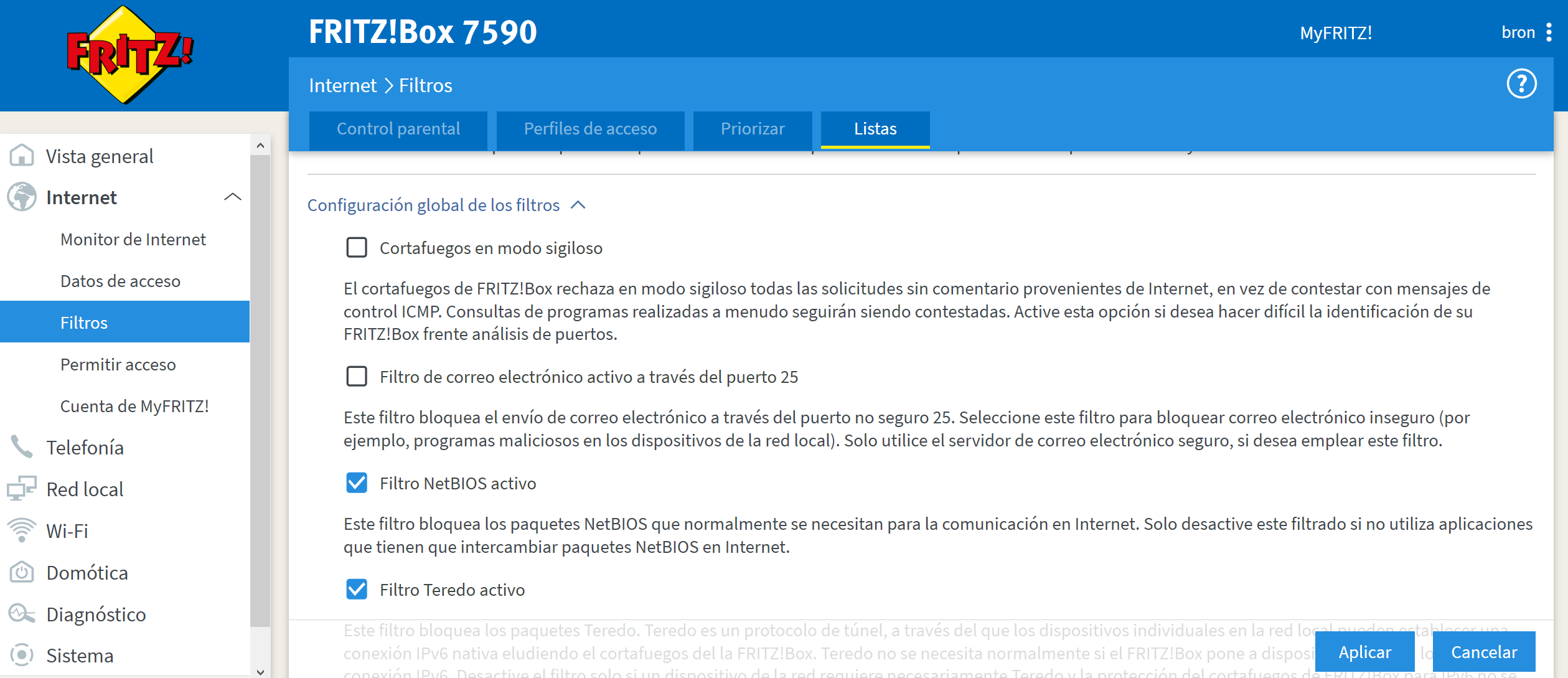

Op het tabblad "Lijsten" kunnen we de firewall in stealth-modus activeren om niet te reageren met het echo-antwoord op een echo-verzoek dat naar de WAN-poort wordt gestuurd. Andere interessante configuratie-opties zijn het blokkeren van poort 25, wat typisch is voor het verzenden van e-mails zonder enige codering, AVM stelt ons in staat deze direct te blokkeren om onszelf te beschermen. We kunnen ook NetBIOS-filtering en zelfs Teredo activeren, dat wil zeggen, als we deze services niet gebruiken, kunt u ze het beste voor beveiliging blokkeren.

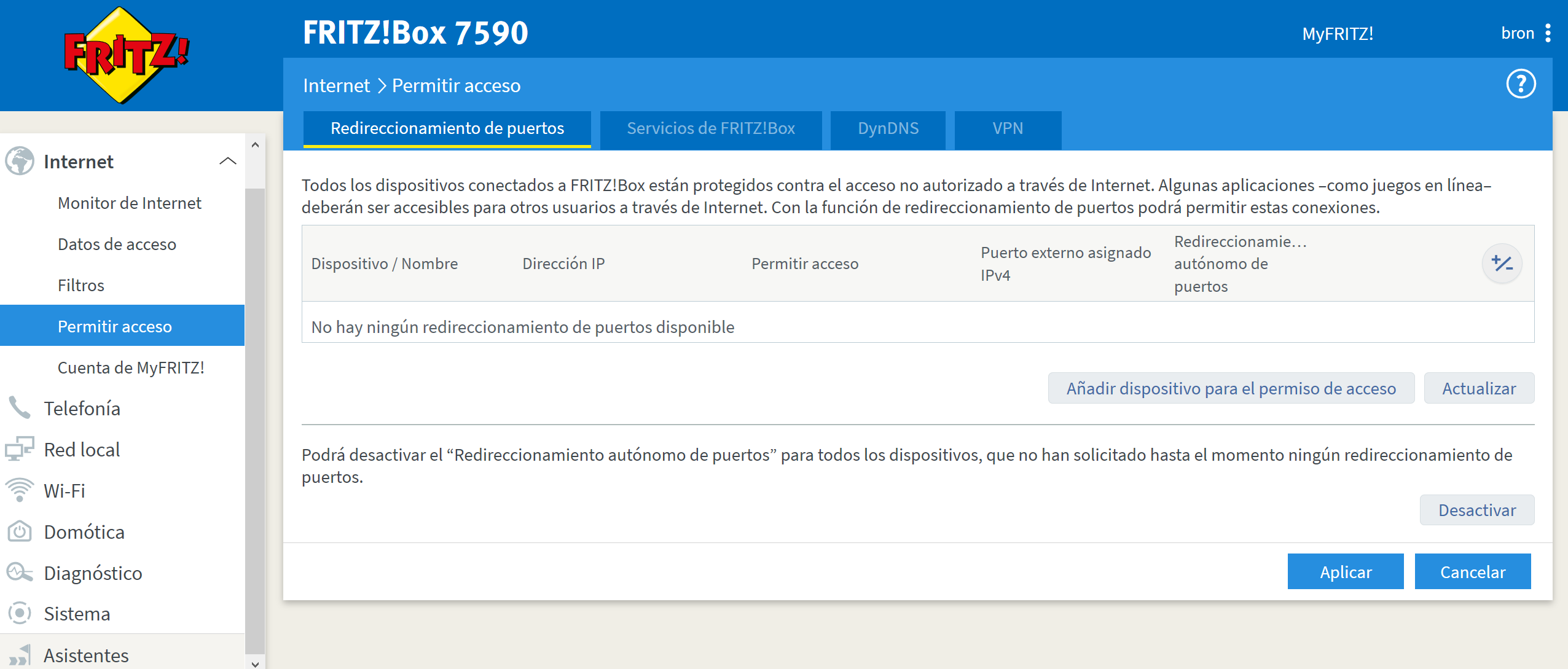

Hoewel het niet de firewall zelf is, kan het in een NAT-omgeving voorkomen dat we open poorten hebben die we niet echt gebruiken. Het wordt altijd ten zeerste aanbevolen om elk type poort dat niet in gebruik is te sluiten, omdat dit de toegangspoort kan zijn voor cybercriminelen.

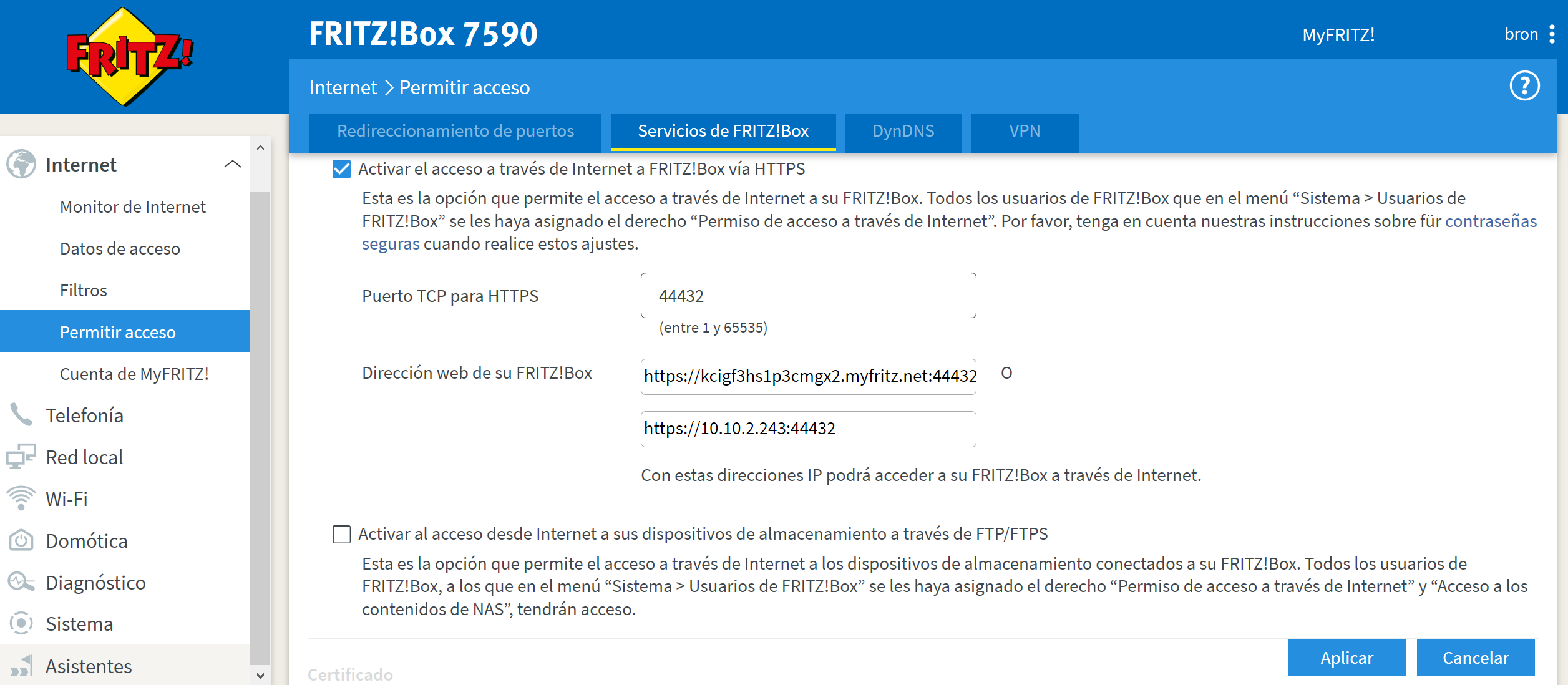

Hetzelfde gebeurt met FRITZ! Box-services, als we de router niet willen 'lokaliseren' en deze niet op afstand willen openen via het openbare IP-adres, kunnen we deze toegang het beste uitschakelen, onthoud dat we ook toegang kunnen krijgen via VPN en krijg vervolgens toegang tot het privé-IP-adres van de standaardgateway.

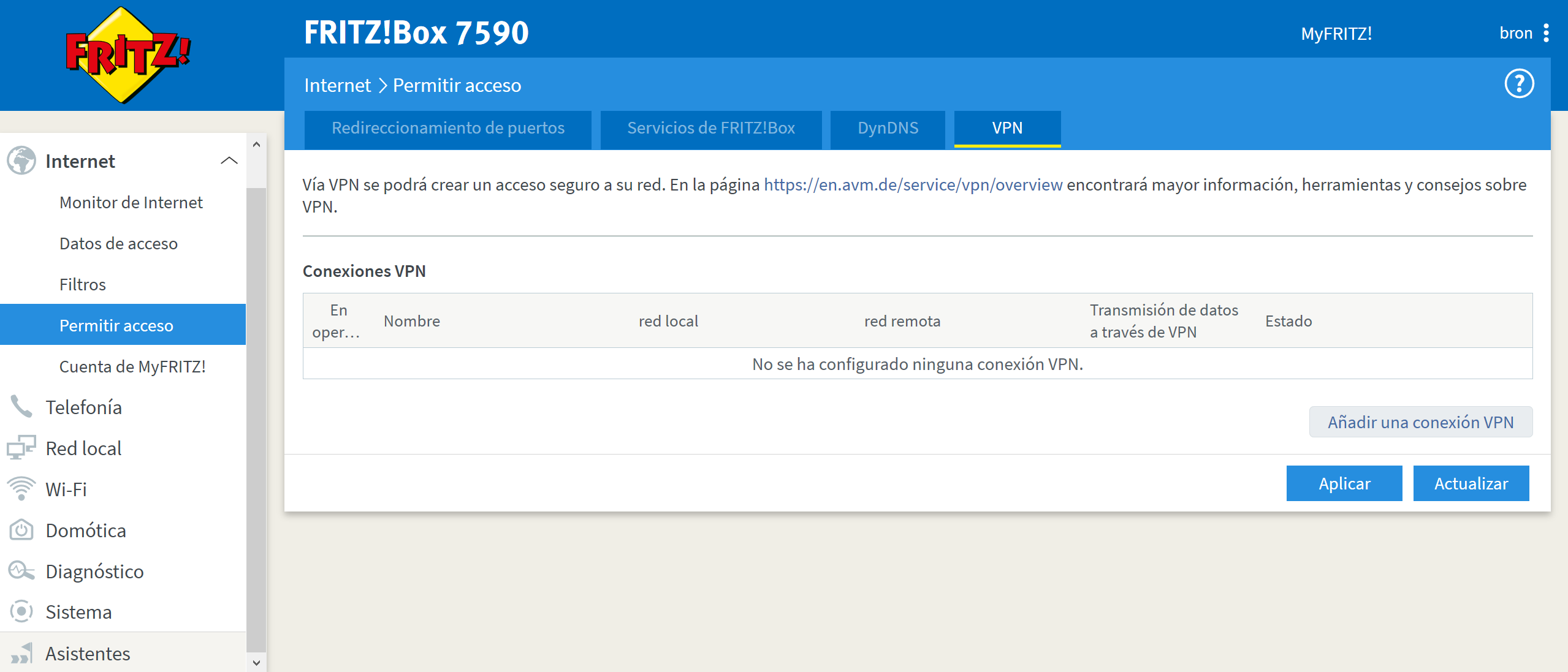

Zoals u kunt zien, kunnen we verschillende VPN-verbindingen maken, zowel externe toegang VPN als Site-naar-Site VPN met deze AVM-routers, die allemaal altijd het IPsec-protocol gebruiken, momenteel ondersteunt het geen OpenVPN of Wireguard.

Daarom wordt het ten zeerste aanbevolen dat, als onze router services heeft die toegankelijk zijn voor internet, we alleen de services die we gaan gebruiken 'zichtbaar' maken, en niet allemaal, omdat het voor de veiligheid altijd nodig is om alle poorten gesloten en geblokkeerd te hebben , behalve degenen die dat niet doen, hebben we geen andere keus dan te openen.

Is er een firewall op mijn pc nodig?

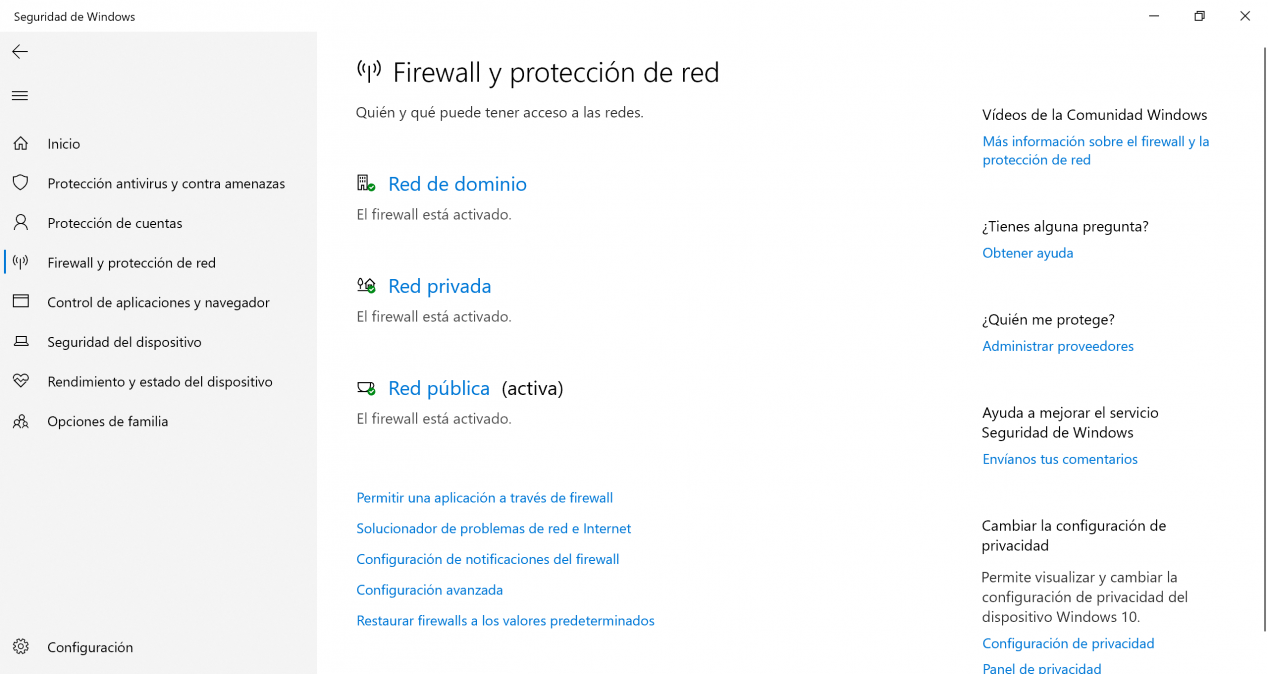

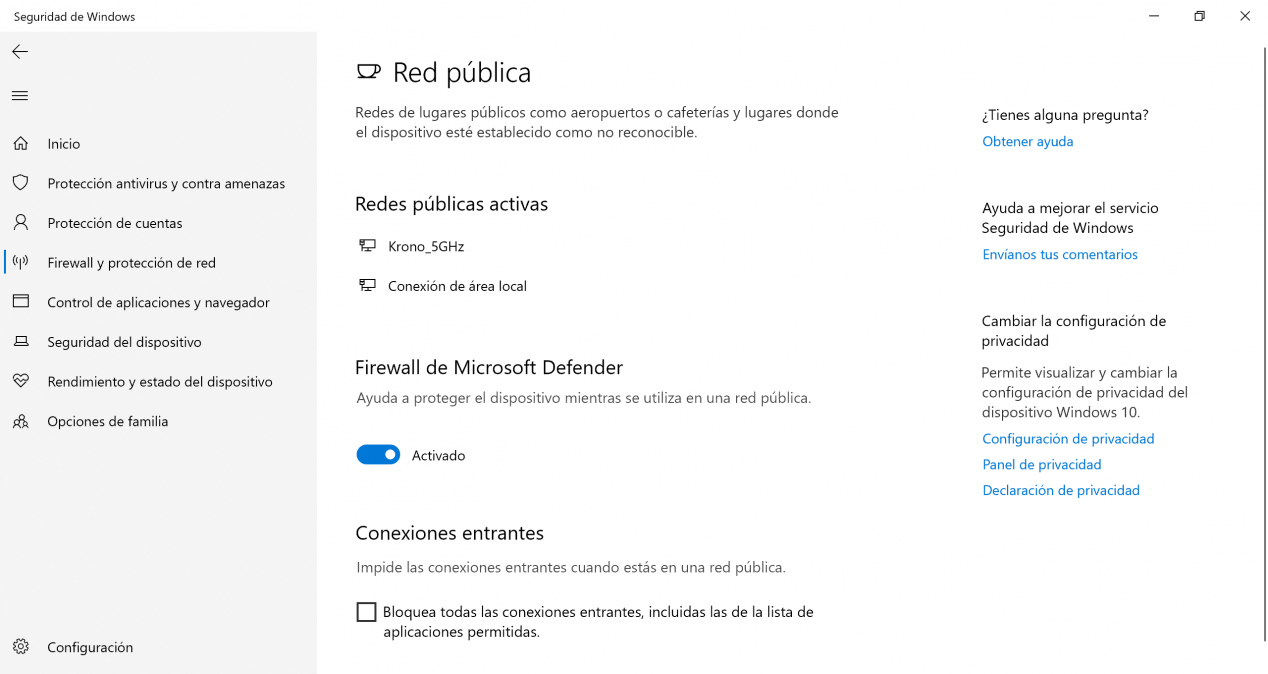

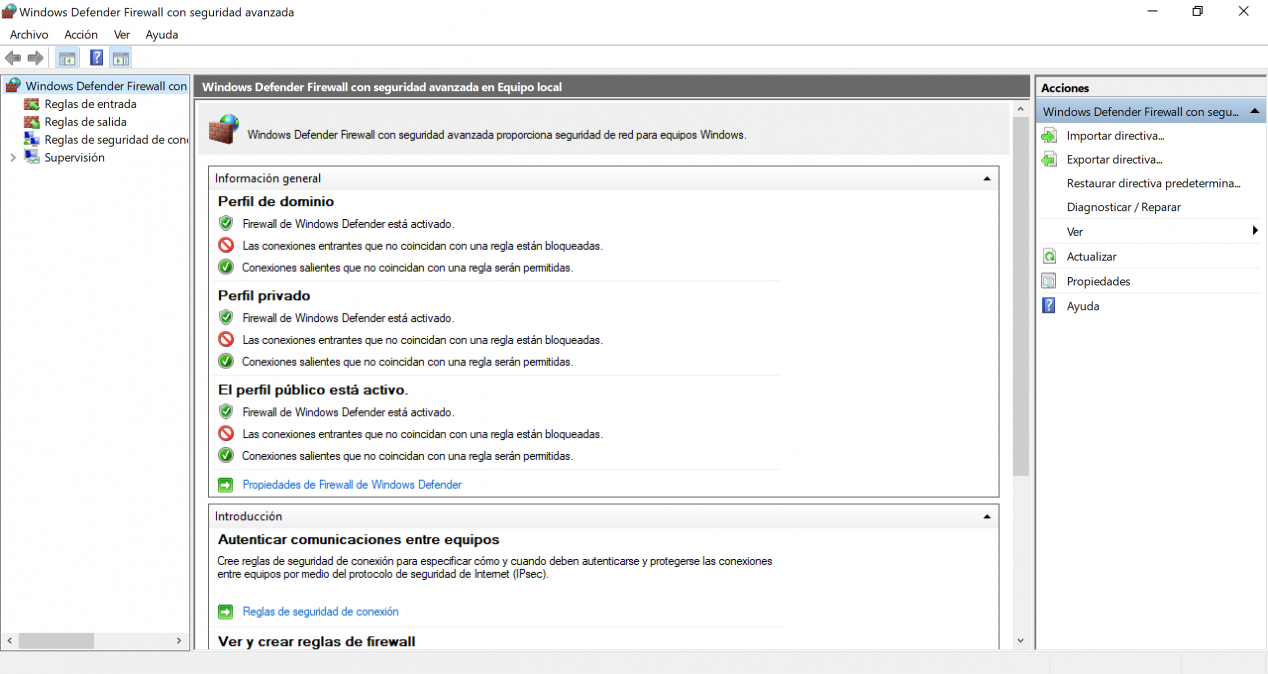

Alle pc's hebben standaard een firewall geactiveerd en met verschillende profielen die we heel gemakkelijk kunnen configureren. In het geval van Windows 10 hebben we in totaal drie profielen met verschillende machtigingen om verkeer toe te staan / te weigeren, met name hebben we "Domeinnetwerk", "Privé-netwerk" en "Openbaar netwerk". Over het algemeen zullen we deze laatste twee altijd gebruiken.

De configuratie van de firewall in "Private network" is om inkomende verbindingen te accepteren, aangezien we ons in een betrouwbare omgeving bevinden, de configuratie van de firewall in "Public network" is om inkomende verbindingen te weigeren als we de communicatie nog niet eerder hebben gemaakt.

Moet ik een firewall activeren op mijn desktopcomputer? We moeten er rekening mee houden dat we altijd (of bijna altijd) in een NAT-omgeving werken, dus er is standaard geen open poort op de router. In het geval van het openen van de DMZ is het gebruik van de firewall essentieel, en ook in de modus "Openbaar netwerk" om inkomende verbindingen te blokkeren die we niet eerder hebben gemaakt. In de gevallen waarin we geen open poort hebben, zal de Windows-firewall ons alleen beschermen tegen verbindingen via het LAN, omdat ze ons simpelweg niet kunnen bereiken vanaf internet omdat ze geen poort hebben geopend (hoewel u ervoor moet zorgen dat UPnP in de router heeft u uitgeschakeld).

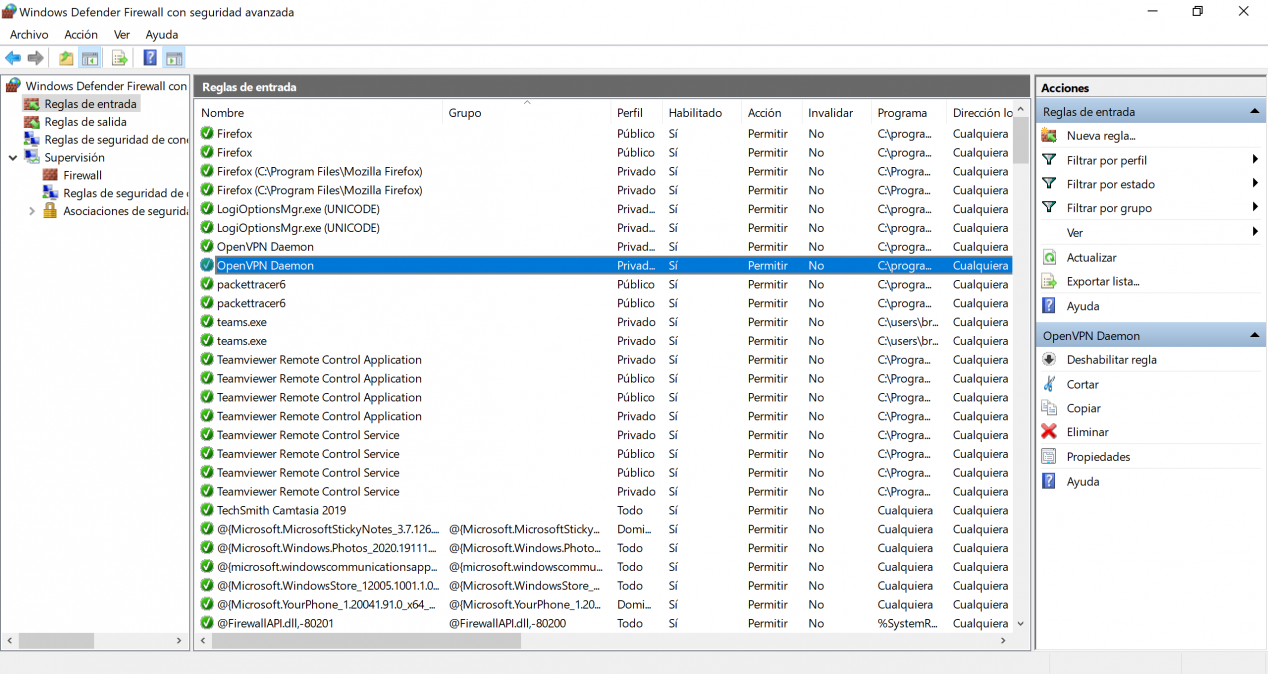

Als we in de geavanceerde Windows-firewall willen komen, hoeven we alleen maar op "Geavanceerde instellingen" te klikken in het hoofdmenu van de firewall, en we zullen dit menu krijgen waar we verschillende regels kunnen toevoegen:

Standaard mogen een groot aantal programma's die we dagelijks gebruiken verbindingen accepteren. Als we een nieuwe regel willen toevoegen, klikken we op "Nieuwe regel" in het menu rechtsboven. We kunnen dezelfde configuratie ook maken voor de exit-regels.

Zoals je hebt gezien, is het erg belangrijk om de router-firewall geactiveerd en goed geconfigureerd te hebben, een ander belangrijk aspect met betrekking tot NAT / PAT is dat er geen open poort is als we hem niet gebruiken, laat staan de DMZ naar onze pc te activeren, omdat dat een hoog risico met zich meebrengt, aangezien alle poorten worden geopend, behalve degene die specifiek voor andere computers zijn geopend.