Besturingssystemen en antivirusprogramma's worden steeds preciezer als het gaat om het detecteren van allerlei soorten bedreigingen. Daarom wordt het voor hackers steeds moeilijker om deze beveiligingssystemen te omzeilen en moeten ze op zoek naar steeds complexere technieken om deze beveiligingsmaatregelen te omzeilen. Zo zijn ze al een tijdje hun code ondertekenen met digitale certificaten die al deze maatregelen kunnen overslaan en veel moeilijker te detecteren zijn. Dit is hoe deze gevaarlijke techniek voor het ondertekenen van malware werkt.

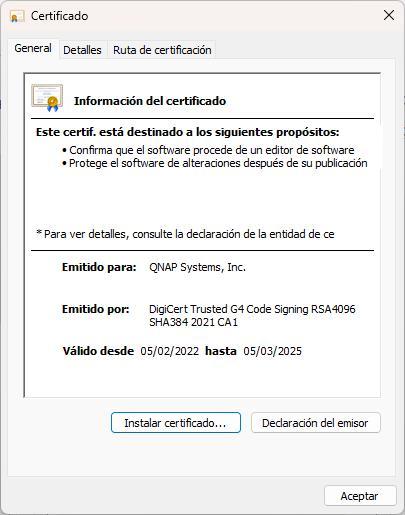

Het ondertekenen van code is een legitieme techniek die ontwikkelaars al heel lang gebruiken. Om dit te doen, gebruiken ze een digitaal certificaat, uitgegeven door een vertrouwde certificeringsinstantie, zodat zowel de gebruiker als de antivirus- en besturingssystemen kunnen weten dat deze code echt is en niet is gewijzigd.

In eerste instantie kunnen alleen door de CA geverifieerde ontwikkelaars hun code ondertekenen met hun eigen digitale certificaat. En door gebruik te maken van geavanceerde cryptografische technieken kunnen deze certificaten niet worden vervalst of gekloond. Hackers hebben echter een manier gevonden om dit te doen.

Hoe malware wordt ondertekend met een origineel certificaat

Over het algemeen stelt de certificeringsinstantie vrij hoge eisen om te certificeren dat een ontwikkelaar legitiem is en echt bij een bedrijf hoort. Hackers kunnen echter deze vereisten vervalsen om zich voor te doen als een legitieme organisatie en het certificaat te krijgen om hun stukjes malware te ondertekenen. Het is ook mogelijk voor hackers om een bedrijf te hacken en het certificaat te stelen . Als dit geldig is, heeft het een zeer hoge prijs op de zwarte markt.

Zodra hackers hun code hebben ondertekend, Dakramen en raamkozijnen en antivirusbeveiligingsmaatregelen worden bijna altijd verslagen. Wanneer we het uitvoeren, vertrouwt het systeem deze code standaard en uiteindelijk infecteert het het systeem zonder dat iets of iemand er iets aan kan doen.

Twee malware die gebruik heeft gemaakt van deze techniek zijn:

- Stuxnet: Deze malware gebruikte twee digitale certificaten van JMicron en Realtek om zich als bestuurder te verbergen en zelfs een kerncentrale aan te vallen (en computergewijs te vernietigen).

- Vlam: Deze spyware maakte gebruik van een cryptografische fout om zijn eigen certificaten te maken. Zijn doel was om documenten te bespioneren, niet om kwaad te doen.

Bovendien slaagde een groep hackers er in 2018 zelfs in om een update te verspreiden voor ASUS computers die een digitaal certificaat gebruiken en binnen enkele seconden een half miljoen machines met malware infecteren. Gelukkig was het een gerichte aanval die 600 zeer specifieke computers probeerde te infecteren, en de impact was uiteindelijk erg klein.

Hoe bescherm ik mezelf tegen deze bedreigingen?

Hoewel dit een zeer gevaarlijke techniek is (vooral voor gebruikers), wordt deze gelukkig niet veel gebruikt. Het verkrijgen van een geldig certificaat wordt steeds ingewikkelder, omdat bedrijven steeds beter worden beschermd en duurder, omdat de weinige die er zijn zeer gewaardeerd worden op de zwarte markten. Bovendien is de geldigheid van een certificaat, als het eenmaal is gebruikt om een bedreiging te ondertekenen, zeer beperkt. Daarom maakt alleen zeer specifieke malware, die voor zeer specifieke doeleinden wordt gebruikt, gebruik van deze techniek.

Om onszelf te beschermen, moeten we de gebruikelijke praktijken uitvoeren. En het belangrijkste is dat we, naast gezond verstand, ervoor zorgen dat houd Windows en de antivirus altijd up-to-date . Op deze manier kunnen we een zwarte lijst hebben met de gecompromitteerde certificaten en, als een met hen ondertekende malware onze pc bereikt, kan deze ons niet infecteren.