해커는 사용자가 해킹 공격을 수행하도록 속일 수 있는 새로운 방법을 끊임없이 찾고 있습니다. 그리고 이를 위해 일반적으로 최대한 많은 수의 사용자를 공격할 수 있는 매우 인기 있고 널리 사용되는 파일 형식에 의존합니다. 이런 식으로, HP 늑대 보안 연구원들은 방금 새로운 멀웨어 배포 캠페인을 감지했습니다. .ODT 형식을 활용합니다. 탐지할 수 없는 방식으로 맬웨어를 배포합니다.

해커는 종종 다른 파일 형식을 사용하여 공격을 수행합니다. 예를 들어, 가장 일반적인 것은 PDF 또는 .BAT 또는 .EXE 실행 파일. 이러한 이유로 ODT 형식에 100% 초점을 맞춘 캠페인을 하는 우리 자신을 발견하는 것은 훨씬 더 이상합니다. .ODT 형식은 OpenDocument 텍스트 파일 형식. 광범위하게 말하자면, Word DOCX와 동등합니다. 이 형식은 다음에서만 사용되는 것이 아닙니다. LibreOffice 및 OpenOffice가 있지만 Word를 포함한 모든 워드 프로세서에서 열 수 있습니다. 그리고 이를 통해 사용자는 자동으로 노출됩니다.

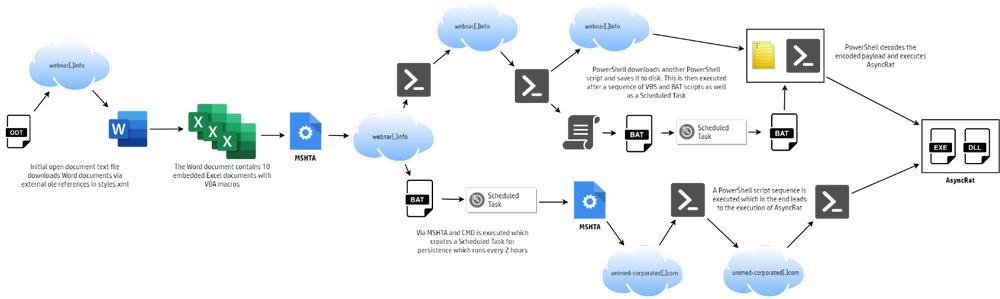

철저한 분석 끝에 이 악성코드의 샘플은 2022년 XNUMX월 초부터 네트워크에서 탐지되었지만 사본이 업로드된 것은 XNUMX월 초가 되어서였습니다. 바이러스 토탈. 이 공격을 수행하기 위해 문서는 원격 서버에서 호스팅되는 다양한 개체를 대상으로 하지만 그렇게 합니다. 매크로에 의존하지 않고 . 이러한 방식으로 시스템 및 바이러스 백신의 모든 보안 조치를 회피하고 위협을 탐지하기가 훨씬 더 어려워집니다.

악성 문서를 열면 일반적인 매크로 시스템을 사용하는 대신 원격으로 연결된 OLE 개체 20개 이상을 대상으로 합니다. 사용자는 문서의 내용을 (이론적으로) 업데이트할 수 있도록 이러한 개체를 다운로드하려면 예를 선택해야 합니다. 다운로드하면 여러 파일이 컴퓨터에 다운로드되어 실행됩니다. 이 파일 중 하나는 숨겨진 매크로가 있는 Excel 시트입니다. 그리고 이것은 매크로를 실행할 때 마지막으로 감염을 유발하는 것입니다: PC에 AsyncRAT 트로이 목마를 설치합니다. .

감염을 피하다

우리가 볼 수 있듯이 초기 ODT 문서에서 시스템에서 감염이 실행될 때까지 프로세스는 매우 복잡합니다. 이는 해커가 멀웨어 탐지를 피하기 위해 많은 시간을 보냈음을 보여줍니다. 그리고 재감염을 보장하기 위해 매우 공격적입니다. 지속성 기능.

사용된 감염 방법은 매우 고전적입니다. 피싱 이메일 ODT가 부착된 상태에서 . 무해한 문서이기 때문에 GMAIL이나 바이러스 백신 모두 이를 위협으로 감지하지 않습니다. 그러나 우리가 그것을 실행하는 순간, 우리는 멸망합니다. Office Word로 열어도 상관 없습니다. LibreOffice 작가 또는 다른 프로그램.

이 파일을 우편으로 받고 PC에서 실행했다면 감염되었을 가능성이 가장 큽니다. 이 경우 우리가 해야 할 일은 업데이트된 우수한 바이러스 백신으로 PC를 분석하여 위협을 탐지하고 차단하는 것입니다. 또한, 이 경우 매우 공격적이기 때문에 지속성에 대해 매우 주의해야 합니다.