ファイアウォールまたはファイアウォールとも呼ばれるファイアウォールは、家庭や企業の境界セキュリティの基本的な要素です。 私たち全員が自宅に持っている国内ルーターには、 ファイアウォール 外部からの接続を許可または拒否するために、私たちに対して行われる可能性のある攻撃から身を守ることを目的として、企業でも同じことが起こります。このタイプのテクノロジーは、XNUMXつ以上のネットワーク間のアクセスを許可またはブロックするために使用されます。 今日この記事では、存在するファイアウォールの種類とその長所と短所について説明します。

ファイアウォールとは何ですか?それは何のためですか?

ファイアウォール、またはファイアウォールとも呼ばれるファイアウォールは、異なるネットワーク間のトラフィックを許可または拒否することを目的として、異なるネットワークからのすべての着信および発信接続を監視する役割を担うハードウェアおよび/またはソフトウェアシステムです。 ファイアウォールは、コンピューターまたはエンドホストにインストールできますが、ファイアウォールを組み込んだルーター、さらには異なるネットワーク間のすべての接続を制御するための専用ルーターにもインストールできます。

コンピューターまたはエンドホストにファイアウォールをインストールすると、IPレベルでデータトラフィックをブロックまたは許可できるようになります。つまり、必要な接続を許可またはブロックでき、特定の機器のみが影響を受けます。ローカルネットワーク上の残りのコンピュータではありません。 ルーターにファイアウォールがある場合、または専用のファイアウォールがある場合は、ホームまたはプロフェッショナルを問わず、ローカルネットワーク上のすべてのデバイスからのネットワークトラフィックを許可またはブロックできます。

ファイアウォールの目的は、接続の試行を許可またはブロックし、許可されていないユーザーがさまざまな種類のパケットを送信するのを防ぐことです。また、コンピューターにインストールされているアプリケーションによって実行されるトラフィックを表示およびブロックすることもできます。さらに、機能性を高めることを目的とした、検出システムと侵入防止。

現在、ソフトウェアファイアウォールとハードウェアファイアウォールの両方があります。論理的には、ハードウェアファイアウォールには、許可またはブロックされるネットワークトラフィックを評価するために必要なすべての機能を備えたオペレーティングシステムが含まれています。 ただし、ファイアウォールの構成方法とファイアウォールの機能に応じて、ファイアウォールにはさまざまな種類があります。 次に、現在存在するさまざまなタイプについて詳しく説明します。

ファイアウォールの種類

現在、さまざまなタイプがあります。 Windows オペレーティングシステム、およびファイアウォール専用の他のソフトウェア。 異なるタイプの違いを知ることは、私たちが興味を持っているタイプを選択するために非常に重要です。

ステートレスファイアウォールまたはステートレスファイアウォール

このタイプのファイアウォールは、存在する最も基本的なものであり、「ステートレスファイアウォール」または「パケットフィルタリングを備えたファイアウォール」として知られています。 これは私たちが持っている最も古くて最も単純なタイプです。このタイプのファイアウォールは通常、ネットワークの境界内にインストールされ、どのタイプのパケットもルーティングせず、許可されているさまざまな接続が確立されているかどうかもわかりません。 このタイプのファイアウォールは、いくつかの基本的な事前定義されたルールに基づいて機能します。このルールでは、さまざまなパケットを受け入れるか拒否する必要がありますが、接続が確立されているかどうか、パッシブFTPプロトコルの場合のように他のポートに関連しているかどうか、または接続が無効です。

Advantages

- メンテナンスに多額の費用はかかりません。

- 基本的なネットワーキングスキルがあれば、小規模なネットワークで簡単にセットアップできます。

- パケット処理は非常に高速で、宛先の送信元IPがあるヘッダーと、他のプロトコルの中でもTCPまたはUDPポートを制御するだけです。

- 単一のチームが、ネットワーク上のすべてのトラフィックのフィルタリングを処理できます。

デメリット

- ネットワークが中規模または大規模の場合、セットアップと保守が難しい場合があります。

- 確立された、関連した、または無効な接続は制御しません。

- アプリケーションレベルで攻撃が実行された場合、それを検出して軽減することはできません。

- 存在するデータネットワークへのすべての攻撃に対する保護はありません。

優れたセキュリティを確保し、侵入を防ぎたい場合は、SPI(ステートフルパケットインスペクション)を使用せずにこのタイプを使用しないことをお勧めします。

ステートフルパケットインスペクション

このタイプのファイアウォールは以前のものよりも高度であり、このタイプは「ステートフル」と呼ばれ、接続が確立されているか、関連しているか、無効であるかを知ることができます。 このタイプは、外部の脅威から完全に保護する必要がある最低限のタイプです。 ステートフルファイアウォールであるため、アクティブな接続を監視し、特定のコンピューターでの同時接続の数を追跡および制限して、DoS攻撃から保護することができます。 その他の非常に重要な機能は、悪意のあるトラフィックが内部ネットワークにアクセスするのを防ぐことができることです。これは、接続をリアルタイムで監視し、不正なアクセスの試みを検出することさえできるためです。

Advantages

- それは、ステートレスまたはステートレスのものよりもはるかによく私たちを保護します。

- 着信接続と発信接続を監視および監視することができます。

- 接続が確立されているかどうか、さらには同時接続がいくつあるかを認識します。

- それはあなたが効率的かつ迅速にすべてのトラフィックを記録することを可能にします。

デメリット

- ステートレスのものよりも構成が複雑です。

- アプリケーションレベルの攻撃からは保護されません。

- 一部のプロトコルにはUDPなどの状態情報がないため、これらの接続が確立されているかどうかを確認できません。

- すべての接続の状態を保存する必要があるため、より多くのコンピューターリソースを消費します。

このタイプのファイアウォールは、専用のハードウェアを使用するときに通常使用されるファイアウォールです。 Linux サーバーおよびその他のデバイス。 以前のものの代わりにこれを使用することを常にお勧めします。

アプリケーションレベルゲートウェイファイアウォール

アプリケーションレベルファイアウォール(ALG)は、アプリケーションセキュリティを提供する一種のプロキシです。このタイプのファイアウォールの目的は、特定のルールに基づいて着信トラフィックをフィルタリングすることです。 私たちが定期的に使用するすべてのアプリケーションがALGでサポートされているわけではありません。たとえば、FTP、SIP、さまざまな VPN プロトコル、RSTPおよびBitTorrentプロトコルはそれをサポートします。 ALGの仕組みは次のとおりです。

- クライアントがリモートアプリケーションに接続する場合、クライアントは実際にはプロキシサーバーに接続し、エンドアプリケーションに直接接続することはありません。

- アプリケーションとの接続はプロキシサーバーが担当し、メインサーバーとの通信を確立します。

- クライアントとメインサーバーの間で通信が行われますが、常にプロキシを経由します。

以下に、長所と短所を示します。

Advantages

- すべてがプロキシを通過するため、すべてのトラフィックのログ記録が簡単になります。

- 通常、グラフィカルユーザーインターフェイスがあるため、特定の場合に簡単に構成できます。

- ローカルネットワークの外部からの直接接続は許可されておらず、セキュリティが向上します。

デメリット

- 存在するすべてのアプリケーションをサポートしているわけではありません。

- 間にプロキシを使用すると、パフォーマンスに影響を与える可能性があります。

このALGタイプは、ほとんどの国内ルーターで利用できます。もちろん、プロ用ルーターでも利用できます。

次世代ファイアウォール

次世代ファイアウォールまたはNGファイアウォールとも呼ばれるファイアウォールは、非常に技術的に高度なファイアウォールです。 ステートフルパケットインスペクションテクノロジーを備えており、さらに、他のプロトコルの中でもIP、TCP、またはUDPパケットのヘッダーを確認するだけでなく、すべてのパケットをディープインスペクションし、送信されたペイロードを確認できます。目的は、より高度な攻撃から私たちを保護します。 これらのタイプのファイアウォールは、アプリケーションレベルの検査を提供します。そのため、OSIモデルのレイヤー7まで下がっています。

通常、SPIファイアウォールと同じ利点がありますが、すべての着信および発信ネットワーク接続を保護するための高度なVPNサポートに加えて、動的および静的パケットフィルタリングポリシーを適用できるようにすることで、より高度になります。 NGFWは、すべての通信を保護するために中規模および大規模の企業で最も使用されています。

Advantages

- 彼らは最も安全です。

- 発生するすべての非常に詳細な記録。

- シームレスな保護のためのOSIレベルL7を含む、ディープパケットインスペクションをサポートします。

デメリット

- ハードウェアとソフトウェアの両方のライセンスとメンテナンスは非常に高価です。

- 従来のものよりも多くのハードウェアリソースが必要です。

- フォールスネガティブまたはポジティブを制限するには、正しく調整するためのトレーニング時間が必要です。

このタイプは、ネットワークを保護するための追加機能の追加に加えて、すべてを完全にサポートするため、SPIとALGの最高の機能を組み込んでいるため、ビジネス環境での使用に最も推奨されます。

結論

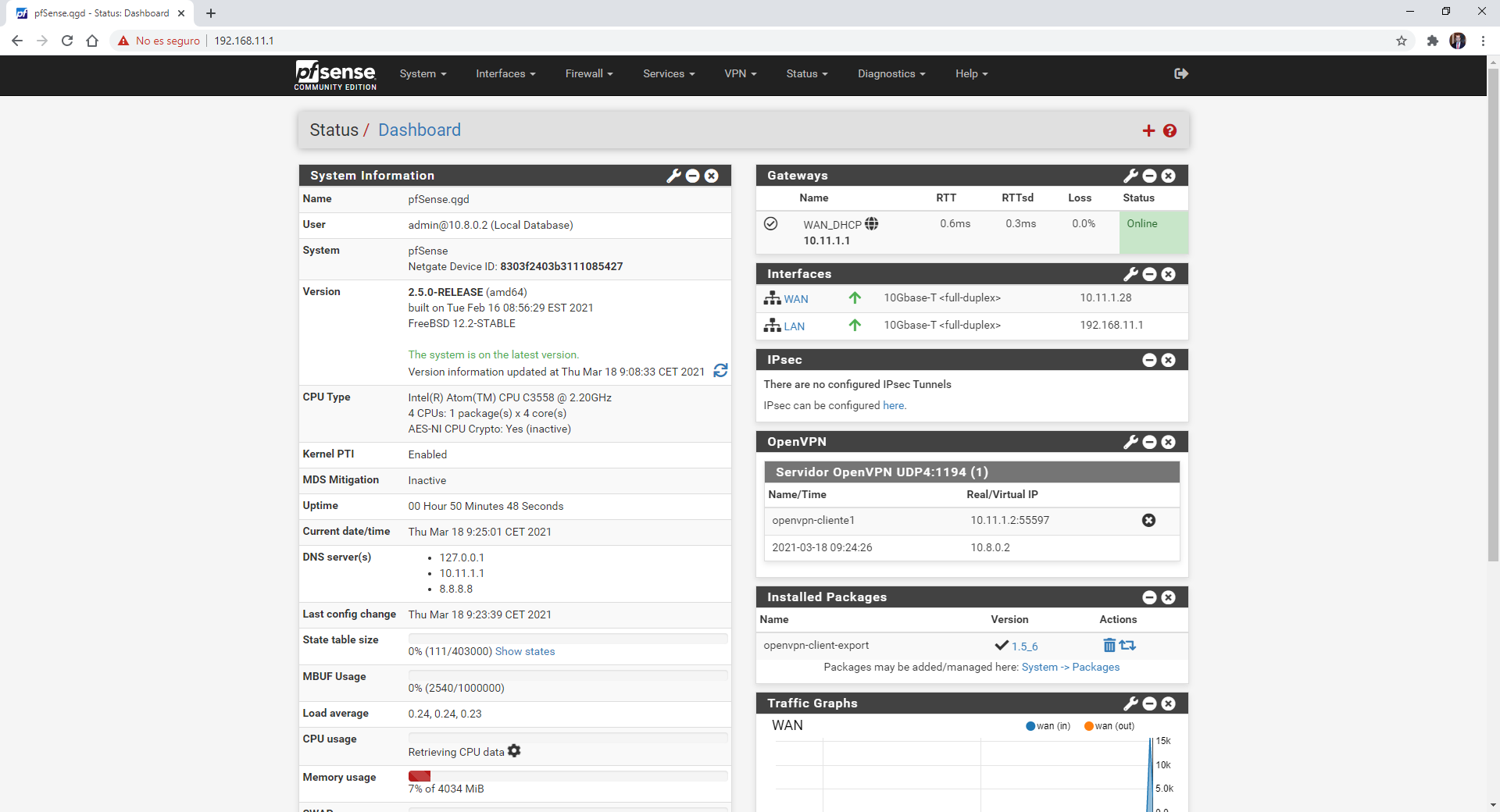

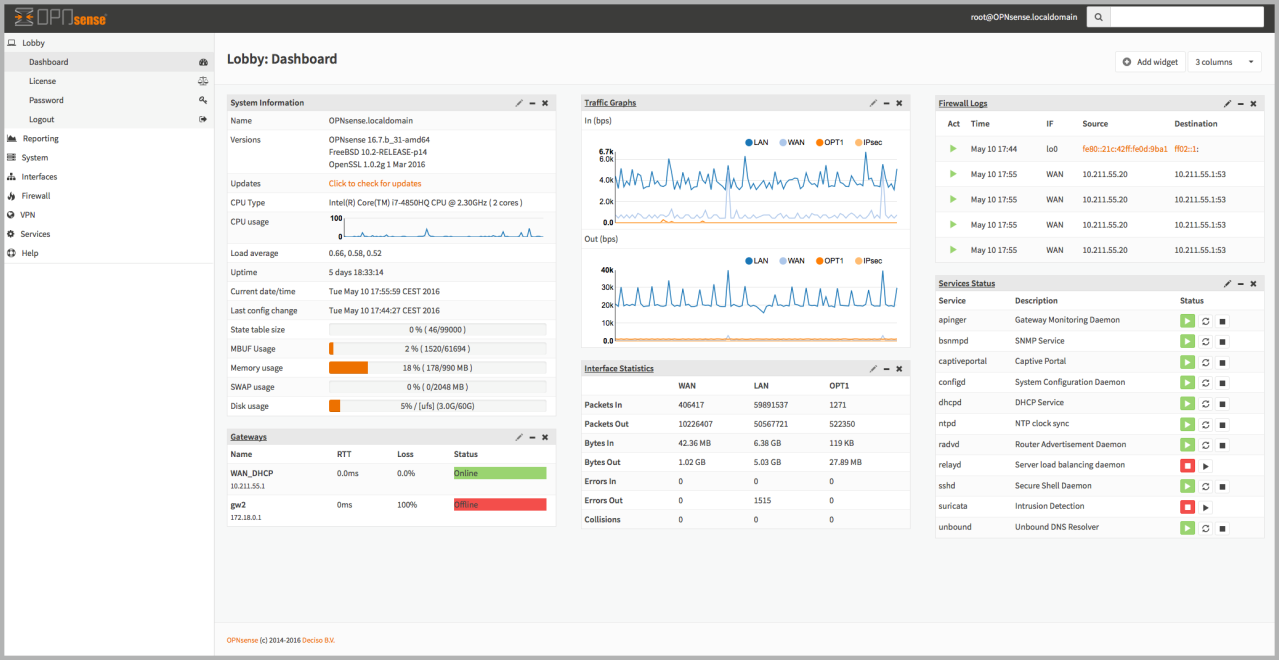

コンピューターにファイアウォールを設定することは非常に基本的なことであり、WindowsまたはLinuxオペレーティングシステム自体にもファイアウォールが組み込まれています。 家庭環境で 無線LAN ルーターは機器自体に統合されており、すべてのルーターのファームウェアはLinuxに基づいているため、iptablesが最も使用されています。そのため、このタイプのSPI(ステートフルパケットインスペクション)ファイアウォールがあります。 やや高度な環境にあり、ネットワークレベルですべてを保護したい場合は、特にIDSやIPSなどの追加機能が組み込まれているため、pfSenseまたは同様のプラットフォームを備えたNetgateアプライアンスなどのハードウェアファイアウォールを使用することを強くお勧めします。さらに、VPNサーバーを簡単かつ迅速にインストールおよび構成できるようになります。

コンピュータまたはローカルネットワークには、少なくとも7つのSPIファイアウォールが必要です。もちろん、中規模および大規模の企業は、常にはるかに高度なNGFWを使用しており、攻撃を検出する能力が高く、マルウェアを軽減することもできます。プロフェッショナルローカルネットワーク上のすべてのコンピューターを保護することを目的として、LXNUMXレベルでディープパケットインスペクションを実行します。