VLAN(仮想LAN) 、または仮想ローカルエリアネットワークとも呼ばれるは、同じ物理ネットワーク内に独立した論理ネットワークを作成できるようにするネットワークテクノロジです。 ホーム環境またはプロフェッショナル環境でVLANを使用する目的は、ネットワークを適切にセグメント化し、各サブネットを異なる方法で使用することです。さらに、VLANを使用してサブネットでセグメント化することにより、デバイスのおかげで異なるVLAN間のトラフィックを許可または拒否できます。 。 ルータまたはL3マルチレイヤスイッチとしてのL3。 今日、この記事では、VLANとは何か、VLANの目的、および存在するタイプについて詳しく説明します。

VLANとは何ですか?

VLANまたは「」とも呼ばれます 仮想LAN 」を使用すると、VLANをサポートする管理可能なスイッチを利用して、同じ物理ネットワーク内に論理的に独立したネットワークを作成し、ネットワークを適切にセグメント化できます。 また、使用するルーターがVLANをサポートしていることも非常に重要です。そうしないと、すべてのルーターを管理したり、ルーター間の通信を許可または拒否したりできなくなります。 現在、ほとんどのプロ用ルーター、さらには ファイアウォール / pfSenseやOPNsenseのようなルーター指向のオペレーティングシステムは、今日の標準であるためVLANをサポートしています。 VLANを使用すると、次のことが可能になります。

- セキュリティ :VLANにより、 論理的に独立したネットワークを作成する したがって、インターネット接続のみを持つようにそれらを分離し、あるVLANから別のVLANへのトラフィックを拒否することができます。 デフォルトでは、VLANは別のVLANとトラフィックを交換することを許可されていません。VLAN間ルーティング、つまりルーティングをアクティブにするには、ルーターまたはマルチレイヤースイッチを使用してネットワークレベル(L3)に上がる必要があります。 VLAN間で、必要なときにいつでもVLAN間の通信を可能にします。

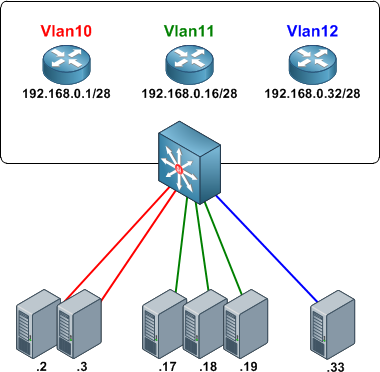

- Segmentation :VLANにより、 すべてのコンピューターを異なるサブネットにセグメント化します 、各サブネットには異なるVLANが割り当てられます。 たとえば、すべてのルーター、スイッチ、アクセスポイント用に内部管理サブネットを作成したり、管理者用にメインサブネットを作成したり、IoTデバイス用に別のサブネットを作成したり、ゲスト用に別のサブネットを作成したりできます。 つまり、メインネットワークをサブネットにセグメント化して、各サブネットが必要に応じて通信を利用できるようにすることができます。 セグメンテーションのおかげで、物理的に離れていても、同じブロードキャストドメイン内に多数のコンピューターをグループ化できます。

- 柔軟性 :VLANのおかげで、さまざまなチームをXNUMXつのサブネットまたは別のサブネットに簡単かつ迅速に配置でき、他のVLANまたはインターネットへのトラフィックを許可または拒否する通信ポリシーを設定できます。 たとえば、ゲストVLANを作成する場合、ビデオストリーミングサービスの使用を禁止できます。

- ネットワーク最適化 。 サブネットを小さくすることで、接続されているコンピューターが数百または数千の環境では、ブロードキャストがより小さなドメインに含まれるため、接続されているすべてのコンピューターにブロードキャストメッセージを送信しなくても、ネットワークパフォーマンスが最適になります。 これにより、ネットワークのパフォーマンスが劇的に低下し、崩壊する可能性さえあります。 VLANを使用することにより、同じスイッチ上に複数のブロードキャストドメインができます。

VLANにより、次のことが可能になります。 異なるユーザーを論理的に関連付ける 、ラベル、スイッチポート、それらのMACアドレスに基づいており、システムで実行した認証によっても異なります。 VLANは、後で各ポートアクセスを特定のVLANに割り当てるために、単一の管理可能なスイッチに存在できますが、相互接続された複数のスイッチに存在することもできるため、VLANはトランクリンクを介して異なるスイッチによって拡張できます。 これにより、VLANを異なるスイッチに配置し、これらのスイッチのいずれかに、または複数のスイッチに同時に特定のVLANを割り当てることができます。

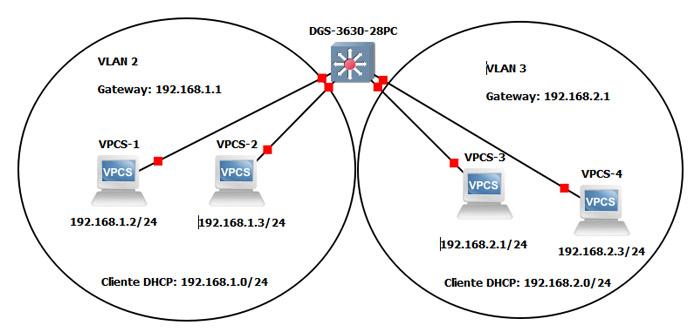

ルーターでVLANを作成して構成する場合、VLANは相互に通信できません。VLANが通信できる唯一の方法は、ネットワークレベル(L3)に昇格することです。これは、さまざまな方法で実行できます。

- 使用 VLAN標準をサポートするルーター/ファイアウォール 。 スイッチはすべてのVLANを備えたトランクを通過し、ルーター/ファイアウォールはファームウェアまたはオペレーティングシステムに異なるVLANを登録し、VLAN間ルーティングを許可します。 デフォルトでこのルーティングがアクティブ化されている可能性がありますが、ファイアウォールのルールにより、アクセスを許可するまで、VLAN間の通信は拒否されます。

- 使用 L3マネージドスイッチ 。 L3マネージドスイッチを使用すると、IPv4およびIPv6インターフェイスを作成できるため、スイッチで構成したVLANごとにインターフェイスを作成し、VLAN間ルーティングをアクティブ化できます。 これは、ルーターがすべてを処理する必要なしにVLANを相互通信するための非常に優れたオプションです。通常、これらのL3スイッチはネットワークのコアにあります。

VLANの通信または非通信を許可するには、次を使用する必要があります。 ACL(アクセス制御リスト) 、またはトラフィックを許可または拒否するように対応するファイアウォールを構成します。 たとえば、VLAN2からVLAN3への通信を許可できますが、その逆はできません。したがって、ファイアウォールと接続状態を正しく構成することで、会社の要件に合わせて通信を調整できます。

VLANは何のためのものですか?

さまざまなデバイスをセグメント化して接続するホーム環境、またはプロフェッショナル環境のいずれかでローカルエリアネットワークを構成する場合、VLANを使用してさまざまなサブネットを設定します。 私たちが学校のネットワーク管理者であると想像してみてください。さまざまな用途に合わせてさまざまなVLANを作成し、ネットワークの管理をはるかに簡単にすることができます。さらに、より小さなブロードキャストドメインにブロードキャストメッセージを「含める」ことができます。 、接続されたデバイスが数百あるサブネットだけでなく、所有している数十台のコンピューターにアドレス指定を提供するための小さなサブネットがあります。 この学校のシナリオでは、次のVLANを完全に使用できます。

- 管理VLAN:ルーター、ファイアウォール、学校全体に分散しているすべてのスイッチ、および所有しているWiFiアクセスポイントにアクセスするための管理VLANを作成できます。監視システムもこのVLAN内にあり、さまざまなネットワーク機器を継続的に監視します。

- 学校管理VLAN:このVLANには、校長、学校秘書、教師、その他のスタッフのすべてのPCが含まれます。

- 学生のVLAN:教室の有線コンピューターであろうと、VLANに関連付けられた特定のSSIDを持つWiFi経由であろうと、すべての学生のコンピューターはこのVLANに含まれます。

- ゲストVLAN:このVLANは、生徒自身のさまざまなスマートフォンやタブレット、訪問時の保護者などを接続できます。

ご覧のとおり、VLANを使用すると、ローカルネットワークをいくつかの小さなサブネットに分割でき、特に特定のタスクに焦点を当てることができます。さらに、VLAN間のVLANが通信できないため、セキュリティを提供できます(または、場合によってはそうです)。必要なACL構成で)。 VLANのおかげで、より小さなブロードキャストドメインにブロードキャストが含まれるため、ネットワークの一般的なパフォーマンスが向上します。

VLANとは何か、VLANの目的を確認したら、どのタイプが存在するかを確認します。

VLANの種類

現在、さまざまな機器、つまりスイッチや 無線LAN アクセスポイント。 存在するさまざまなVLANは、タグに基づく802.1Q標準VLANタギング、ポートベースのVLAN、MACベースのVLAN、アプリケーションベースのVLANに基づいていますが、後者は通常は定期的に使用されません。

802.1QVLANタギング

これは最も広く使用されているタイプのVLANであり、802.1Q標準を使用してVLANにタグを付けたりタグを外したりします。 この標準は、構成したさまざまなVLANを区別するために、誰もが知っているイーサネットフレームに802.1Qヘッダーを導入することで構成されています。 この規格は元のイーサネットフレームをカプセル化しませんが、元のイーサネットヘッダーに4バイトを追加します。さらに、「EtherType」の変更は値0x8100に変更され、フレーム形式が変更されたことを示します。

802.1Q標準を使用していて、スイッチ上にさまざまなVLANを作成する場合、さまざまなポートを「タグ付き」または「タグなし」、つまりタグ付きまたはタグなしとして構成できます。

- タグ付きVLAN :設定したVLANIDの「タグ」がイーサネットフレームに組み込まれます。 このタイプのVLANは、すべてのスイッチ、プロのWiFiアクセスポイント、およびルーターによって理解されます。 特定のポート上のXNUMXつ以上のVLANをタグ付きモードで構成できます。 トランク(ルーターからスイッチへ、スイッチからスイッチへ、スイッチからAPへ)は通常、すべてのVLANをトランクに「送信」するために常に「タグ付き」として構成されます。

- タグなしVLAN :イーサネットフレームでは、構成したタグが削除され、このタイプのVLANはすべてのデバイスで認識されますが、主にコンピューター、ラップトップ、プリンター、IPカメラ、その他のタイプのデバイスなどのエンド機器に使用されます。 特定のポートでは、XNUMXつのVLANのみを「タグなし」として構成できます。エンドデバイスは何も「理解」しないため、XNUMXつのVLANを「タグなし」として設定することはできません。

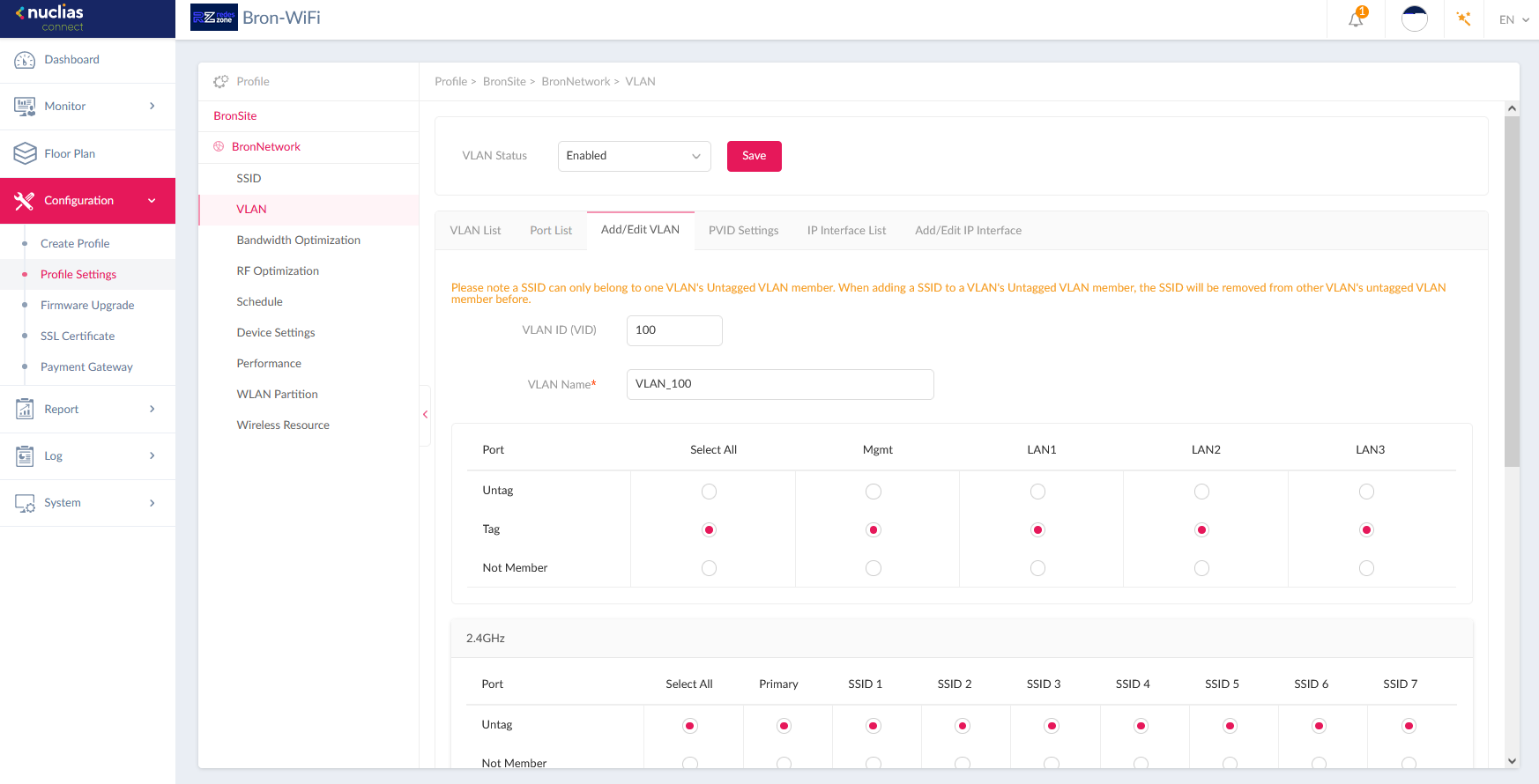

次の画像では、さまざまなVLANが作成されており、ラベルのないスイッチポートを含む「タグなし」列が表示されていることがわかります。 タグ付きVLANがある場所に「タグ付き」の列もあります。 この例では、ポート1〜4と9はプロフェッショナルAPと別のスイッチで構成されているため、タグ付きVLANを渡します。

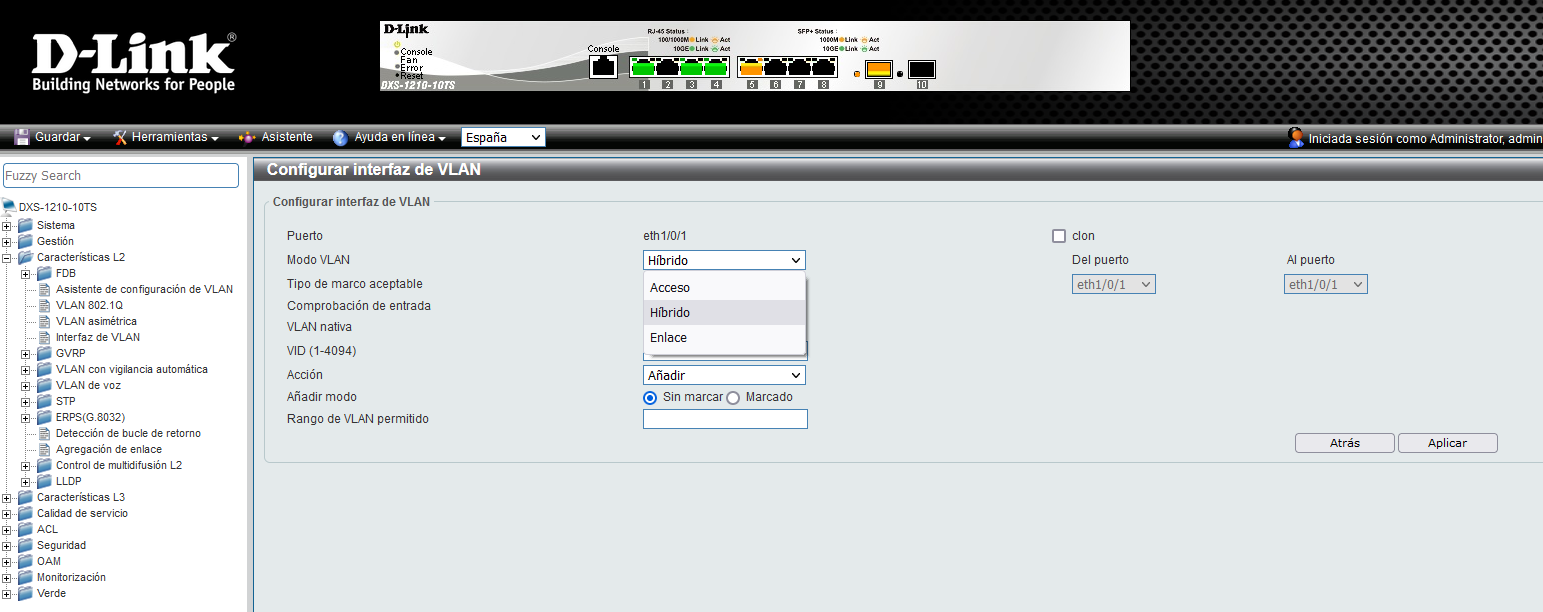

この標準を使用している場合、スイッチを使用すると、さまざまな方法で物理ポートを構成することもできます。

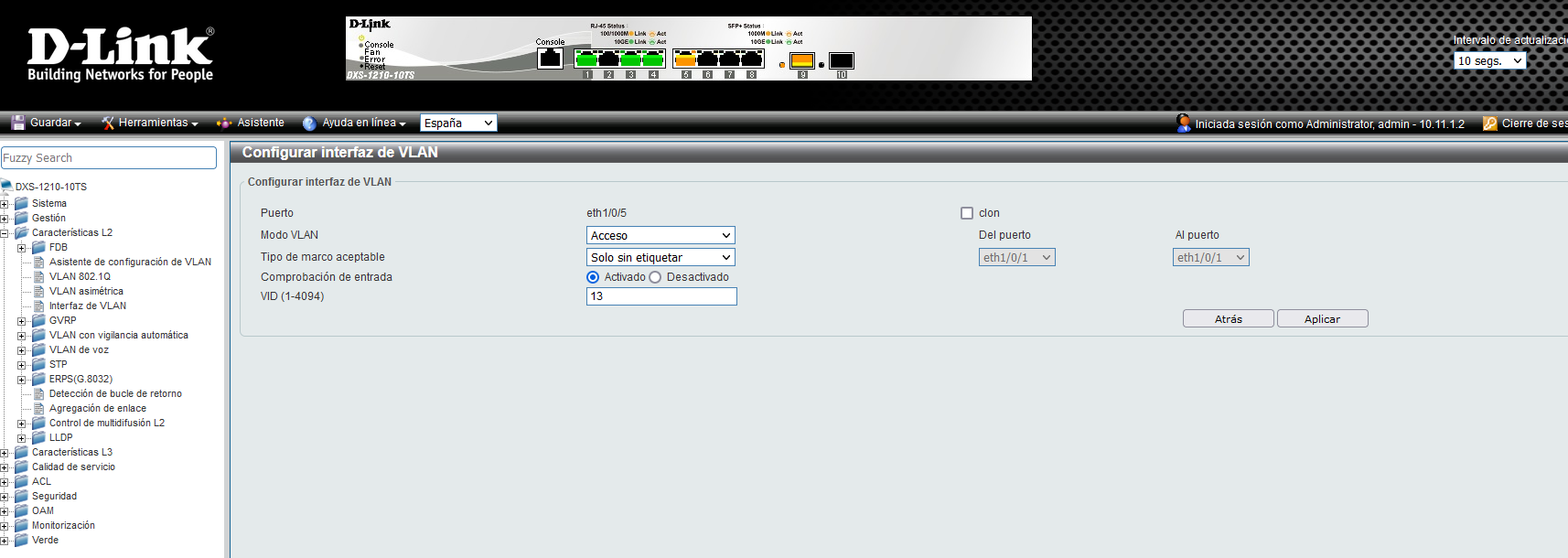

- アクセス :これらは、PC、プリンター、スマートフォン、およびエンドデバイスを接続するポートです。 このアクセスポートには、「タグなし」として構成されたVLANがあります。

- トランクまたはトランク :XNUMXつ以上のVLANをXNUMXつのコンピューターから別のコンピューターに移動します。たとえば、スイッチを別のスイッチに接続して、すべてのVLANまたは一部のVLANを「パス」する場合は、トランクモードまたはトランクモードで構成する必要があります。 «タグ付き»として渡すVLANを選択します。

- ダイナミック :スイッチが受信するパケットのタイプに応じて、アクセスまたはトランクとして設定されます。 攻撃の可能性を回避するために、セキュリティのためにスイッチのポートを動的モードで構成することはお勧めしません。

選択するポート構成に応じて、VLANを正しく構成するためにさまざまなパラメーターを入力する必要があります。 たとえば、アクセスモードを選択した場合(接続するエンドデバイスにタグなしでVLANを渡すため)、次のようになります。

ご覧のとおり、アクセスモードを選択するときは、タグを削除してすべてのデータを最終デバイスに渡すように構成されたVLANIDを配置する必要があります。 重要な側面は、高度なスイッチを使用すると、インバウンドを受け入れるフレームのタイプを構成できることです。この場合、アクセスポートの通常の機能は、タグなしフレームのみを許可することです。

「タグなし」として構成されたポートは、アクセスモードで構成されたポートと同義であり、「タグ付き」として構成されたポートは、XNUMXつ以上のVLANを渡すトランクモードのポートと同義です。

802.1Q標準のもうXNUMXつの非常に重要な機能は、ネイティブVLANです。これらのネイティブVLANは、トランクにタグ付けされていないVLANIDです。 タグなしフレームがポートに到着した場合、そのフレームはネイティブVLANに属していると見なされます。 これにより、古いデバイスとの相互運用が可能になります。さらに、VTP、CDP、リンクアグリゲーションなどのプロトコルのすべてのトラフィック管理は、デフォルトで管理VLANであるネイティブVLANを介して管理されます。

ポートベースのVLAN

ルーターとスイッチの構成メニューではポートスイッチングとも呼ばれ、最も普及しており、非常にローエンドのスイッチで使用されています。 各ポートはVLANに割り当てられ、そのポートに接続されているユーザーは割り当てられたVLANに属します。 同じVLAN内のユーザーは、隣接する仮想ローカルネットワークに対してではなく、相互に可視性を持っています。

唯一の欠点は、ユーザーを見つけるときにダイナミズムが許可されないことです。ユーザーが物理的に場所を変更した場合は、VLANを再構成する必要があります。 ポートベースのVLANでは、決定と転送は宛先MACアドレスと関連するポートに基づいており、最も単純で最も一般的なVLANです。このため、ローエンドスイッチは通常、標準に基づいておらず、ポートベースのVLANを組み込んでいます。 802.1Q。

MACベースのVLAN

理由は前の理由と似ていますが、ポートレベルでの割り当てではなく、デバイスのMACアドレスレベルである点が異なります。 利点は、スイッチやルーターの構成に変更を加えることなくモビリティを実現できることです。 問題はかなり明白に思えます。すべてのユーザーを追加するのは面倒な場合があります。 最上位のスイッチのみがMACに基づくVLANを許可します。スイッチは、特定のMACアドレスが接続されていることを検出すると、自動的に特定のVLANに配置します。これは、モビリティが必要な場合に非常に役立ちます。

オフィスの複数のイーサネットポートでラップトップに接続し、常に同じVLANを割り当てたいとしましょう。この場合、MACベースのVLANを使用すると、スイッチを再構成しなくても接続できます。 大規模なビジネス環境では、この機能はコンピューターを正しくセグメント化するために非常に一般的です。

終了する前に、現在、プロのWiFiアクセスポイントとWiFiコントローラー(ローカルまたは クラウド)VLANをサポートします。このようにして、XNUMXつ以上のVLANを備えたトランクを提供し、後で構成した各VLANのSSIDを構成できます。 たとえば、メーカーのD-LinkのWiFiアクセスポイントの集中管理プラットフォームであるNuclias Connectを使用すると、LAN経由ですべてのVLANを受信するようにAPを構成し、後で各VLANを作成した特定のSSIDに割り当てることができます。 。

これにより、有線ネットワークだけでなく、さまざまなVLANに関連付けられたSSIDに基づいてワイヤレスWiFiネットワークをセグメント化できるようになります。 ケーブルテレビやWiFi、IPカメラ、その他のタイプのデバイスなどの「スマートホーム」デバイス用に特定のSSIDを使用してVLANを作成し、それらが特定のVLAN内にあり、デバイスと通信できないようにすることをお勧めします。 。 メインネットワーク上にあるコンピューターまたはスマートフォン。

これまで見てきたように、VLANは、有線ネットワークと無線ネットワークを正しくセグメント化できるテクノロジーであり、可能な限り最高のセキュリティ、接続されているすべての機器の制御、およびブロードキャストストームを回避するためのネットワーク最適化に最適です。