新しい Android リバイブと呼ばれるバンキングマルウェア 二要素認証アプリまたは2FAを装って、BBVA銀行の顧客を攻撃することが発見されました。

特に注目に値するのは、次のようなツールを作成するという事実です。 特にBBVAの顧客を攻撃します。 このタイプのマルウェアは、TeaBotやSharkBotなどの他の有名なAndroidバンキング型トロイの木馬とはまったく異なります。これらのトロイの木馬は、モジュール式アーキテクチャを介して、感染したデバイスにインストールされている複数の銀行/暗号アプリを同時に攻撃できます。

これがReviveの仕組みであり、BBVAに取って代わる方法です。

クリーフィー 研究者は、15月XNUMX日にこのマルウェアが実際に動作しているのを最初に確認し、その動作を分析しました。 現在、Androidでの感染が成功した場合、ReviveにはXNUMXつの主要な機能があります。

- キーロガーモジュールを介してデバイスに書き込まれたすべてのものをキャプチャし、指紋や携帯電話の顔認識テクノロジーを介してアクセスされていない場合にキーを盗みます。

- 複製されたページを使用してフィッシング攻撃を実行します。その目的は、銀行のログイン資格情報を盗むことです。

- 感染したデバイスで受信したすべてのSMSを傍受します。通常、PSD2エリアの銀行や金融機関から受信します(たとえば、2FA( 2因子認証 )およびOTP( ワンタイムパスワード )認証コード)。

BBVAを復活させる(写真:Cleafy)

リバイブという名前が選ばれたのは、マルウェアの機能のXNUMXつ(サイバー犯罪者によって正確に「リバイブ」と呼ばれる)が、マルウェアが機能しなくなった場合の再起動であるためです。

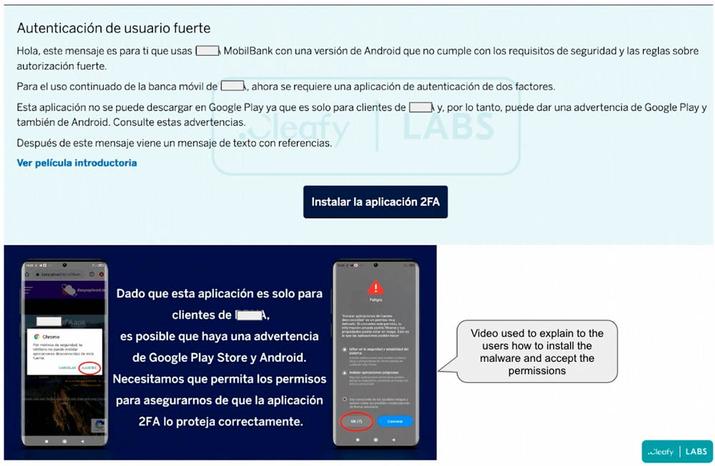

操作について言えば、BBVAになりすまして偽のビデオチュートリアルが作成され、被害者は次のようなトリックでインストールプロセスをガイドされました。「このアプリケーションはBBVAの顧客専用であるため、 Google Playで ストアとAndroid。 2FAアプリが適切に保護するために、権限を許可する必要があります。」

アクセシビリティによるフルコントロール

被害者がマルウェアをダウンロードすると、Reviveは ポップアップウィンドウからユーザー補助サービス機能を利用する 。 この許可は、被害者のデバイスから情報を監視および盗むために使用されます。

ユーザーが初めてアプリを起動すると、許可を求めるメッセージが表示されます SMSと電話へのアクセス 、これは2要素認証アプリでは正常に見える場合があります。 その後、Reviveは単純なキーロガーとしてバックグラウンドで実行され続け、ユーザーがデバイスに入力したすべてのものをログに記録し、定期的にコマンドアンドコントロール(C&CまたはCXNUMX)サーバーに送信します。

そうすることで、クレデンシャルがサイバー犯罪者のC2に送信され、ターゲット銀行の実際のWebサイトへのリンクを含む一般的なランディングページが読み込まれ、検出の可能性が最小限に抑えられます。

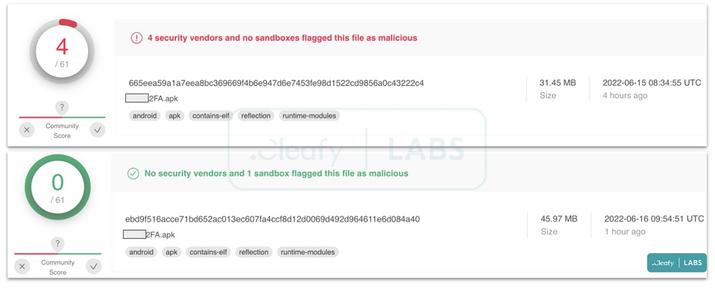

ウイルス対策の検出を復活させる(写真:Cleafy)

検出と言えば、VirusTotalでのCleafyのテストの分析 は、XNUMXつのサンプルでXNUMXつの検出を示し、マルウェアのそれ以降の亜種では検出を示していません。 。 おそらくGitHubでコードが公開されているAndroidスパイウェアであるTeradroidに基づいているとはいえ、Reviveが非常に特殊であるため、セキュリティチェックをバイパスします。