pfSenseは最も広く使用されています ファイアウォール高度なユーザーがいる家庭環境と中小企業の両方で、ネットワークを正しくセグメント化し、何百ものサービスを利用できるようにする、プロフェッショナルレベルの指向のオペレーティングシステム。 pfSenseは、人気のあるFreeBSDオペレーティングシステムに基づいているため、安定した堅牢なオペレーティングシステムであり、とりわけ非常に安全であることが保証されます。 他のファイアウォールとは異なり、pfSenseは、構成する各パラメーターについて簡単に説明するため、非常に完全で直感的なグラフィカルインターフェイスを備えています。 今日のこの記事では、pfSenseのすべてと、XNUMXつのネットワークカード(XNUMXつはWAN用、もうXNUMXつはLAN用)を備えたコンピューターにインストールする方法について説明します。

pfSense はリソースをほとんど消費しないオペレーティングシステムですが、用途、データを転送するユーザー、およびインストールするサービスに応じて、多かれ少なかれ必要になります。 CPU 力とまた RAM メモリー容量。 このオペレーティングシステムは、現在のほぼすべてのコンピューターにインストールできますが、論理的には、得られるパフォーマンスはハードウェアによって異なり、ファイアウォール自体に対して行った構成でも同じことが起こります。 pfSenseにとって最も重要なことは、イーサネットネットワークカードを認識することです。問題を回避するために最も推奨されるのは、 インテル、しかし互換性のある他の多くのメーカーがありますが、最初に公式のpfSenseフォーラムで読むことをお勧めします。

主な特徴

pfSenseオペレーティングシステムの主な目的は、家庭およびビジネス環境にセキュリティを提供することです。この機器はファイアウォールとして機能しますが、何百もの高度な構成オプションがあるため、メインルーターとしても使用できます。 追加のソフトウェアをインストールする可能性のおかげで、SnortやSuricataなどの強力なIDS / IPS(侵入検知および防止システム)を使用できます。 pfSenseを使用するには、XNUMXつのネットワークカードが必要です。XNUMXつはインターネットWAN用、もうXNUMXつはLAN用ですが、より多くのカード(または複数のポートを持つカード)がある場合は、構成する物理インターフェイスを追加できるため、はるかに優れていますDMZ、追加のネットワークなど。

pfSenseを支持するもうXNUMXつのポイントは、基本オペレーティングシステムと、追加でインストールできるすべてのパッケージの両方で、継続的に更新されることです。 インターネットに公開されているファイアウォール/ルーターでは、セキュリティの脆弱性が見つかる可能性を回避するために、更新を行うことが非常に重要です。

ファイアウォールとIDS / IPS

pfSenseは、通常どおり、ルールベースのSPI(ステートフルパケットインスペクション)ファイアウォールを使用します。 ハードウェアによっては、非常に高度な方法でパケットをすばやくフィルタリングでき、10Gbpsを超える帯域幅を実現できます。 グラフィカルユーザーインターフェイスのおかげで、IPとポートのグループを作成し、後でそれをルールに適用するための「エイリアス」を作成できます。このように、ファイアウォールに何百ものルールがないため、何を知ることが非常に重要です。フィルタリングを行い、ルールを適切に更新します。 もちろん、pfSenseには、ルールが実行されたかどうか、およびオペレーティングシステムで発生しているすべてのことに関する高度な記録があります。

pfSenseには、DoSおよびDDoS攻撃を軽減および/またはブロックする強力なファイアウォールがあるだけでなく、SnortやSuricataなどの高度なIDS / IPSもあり、利用可能なパッケージから簡単かつ迅速にインストールできます。 そのインストールのために、そして両方で、それらが行動しなければならないさまざまなインターフェースを構成するためのグラフィカルユーザーインターフェースと、起こり得る攻撃を検出するために必要なすべてのルールがあります。 また、ブロックできるネットワーク上の情報漏えいや疑わしいアクティビティを検出することもできます。 もちろん、オペレーティングシステムのステータスをリアルタイムで確認したり、追加のソフトウェアをインストールして高度なグラフィカルレポートを表示したり、システムで発生するすべてのことを把握したりすることもできます。

VPN

仮想プライベートネットワーク(VPN)は通常、NATや他のファイアウォールからのフィルタリングに問題がないように、ファイアウォール自体に配置されます。 持っている VPN サーバーまたはVPNクライアントを使用すると、インターネットを介してリモートロケーションを安全に相互接続でき、リモートアクセスVPNモードでさまざまなデバイスをローカルネットワークに接続できます。 pfSenseは、ユーザーのニーズに完全に適応するために、さまざまなタイプのVPNを組み込んでいます。

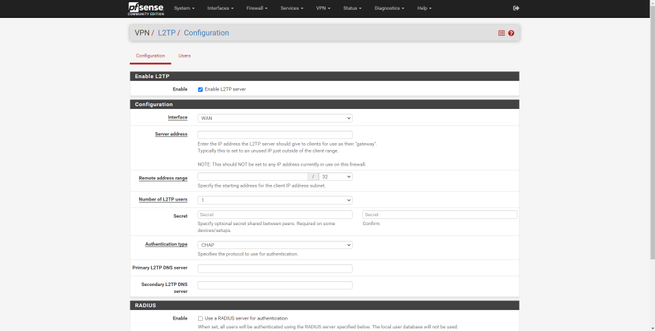

- L2TP/IPsec

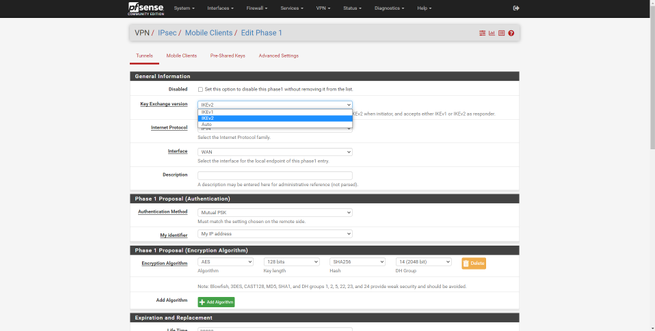

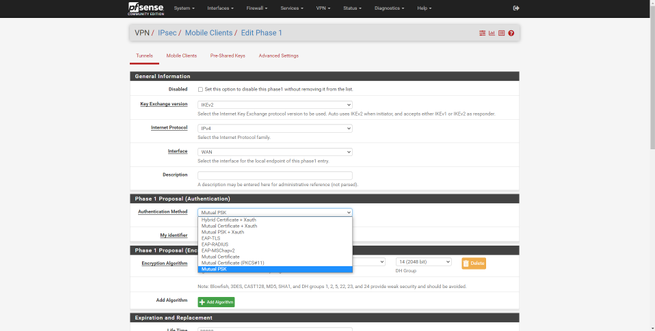

- 相互PSK、相互RSA、さらにはXauthなどのさまざまなタイプの認証を備えたIPsecIKEv1およびIKEv2。

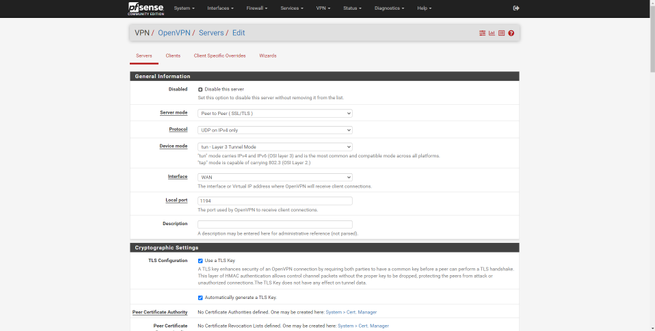

- デジタル証明書、ユーザー資格情報などによる認証を備えたOpenVPN。

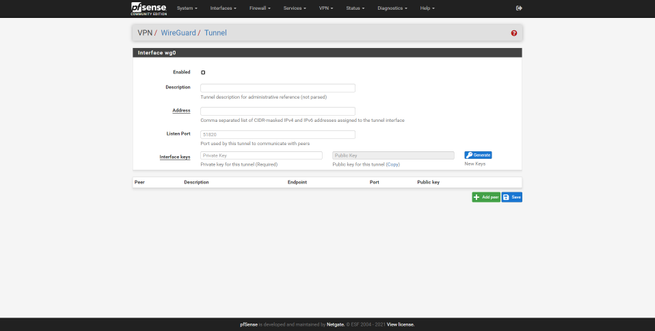

- ワイヤガード

pfSense 2.5.0のハイライトは、人気のある ワイヤガード VPNは、ユーザーをリモートで接続するためと、カーネルに統合されたこの新しいプロトコルのおかげでサイト間トンネルをすばやく簡単に作成するための両方で、優れたパフォーマンスを提供します。

その他の機能

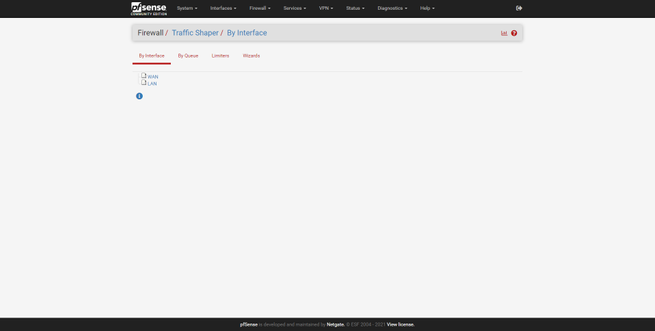

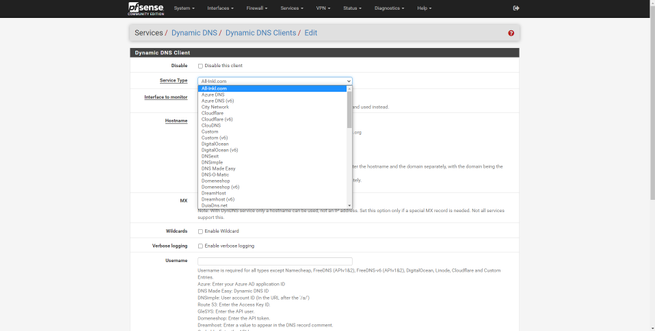

pfSenseには、ルーターやその他の専門的なファイアウォールと同じかそれ以上の膨大な数のサービスが組み込まれています。 たとえば、主な追加機能のいくつかは、 DNS DNSリゾルバーを備えたサーバー。ファイアウォール自体がすべての要求を解決するのに理想的です。また、多数の高度なオプションを備えた完全なDHCPサーバー、さまざまなデバイスに時間を提供するNTPサーバー、WoL、さまざまな機器に優先順位を付けるQoS、トラフィックシェイパー、 VLANとの互換性、XNUMXつまたは複数のインターフェイスで異なるVLANを構成する可能性、異なる高度なオプションを使用してQinQ、Bridge、およびLAGGを構成する可能性、ダイナミックDNSサーバーなどを使用することもできます。 非常に高度なオペレーティングシステムであるため、発生しているすべての記録を完全に確認できることを忘れてはなりません。 email または、発生するすべてのことを認識するための電報。

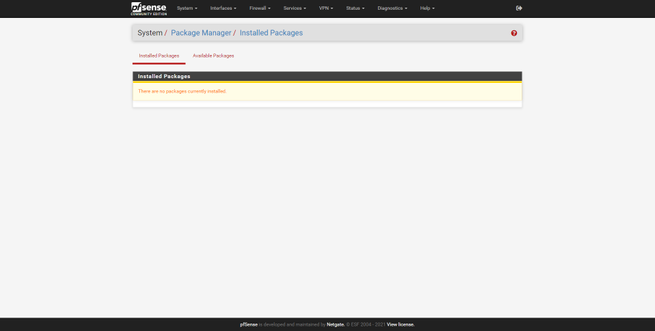

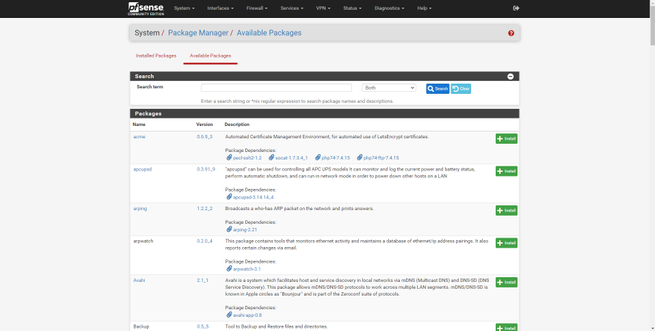

最も重要な機能のXNUMXつは、さらに多くの機能を持つ追加のパッケージをインストールできることです。この追加のソフトウェアのおかげで、このプロフェッショナルファイアウォールの機能を拡張できるようになります。 最も人気のある拡張機能のいくつかは次のとおりです。

- 新しいデバイスが接続されたことをメールまたは電報で通知するarpwatch

- 帯域幅使用率のグラフを表示するためのbandwidthd

- freeradius3は、RADIUS認証サーバーをマウントします。WiFiAPを構成し、WPA2 / WPA3-Enterpriseを使用するのに最適です。

- pfSenseとの間の帯域幅を測定するiperf

- ポートスキャンを実行するnmap

- pfBlocker-ngは、すべての広告、および悪意のあるドメインとIPアドレスをブロックします

- SnortとSuricata:XNUMXつのIDS / IPS並みの卓越性、デフォルトでは付属していませんが、インストールできます

- バランサー用Haproxy

- プロキシサーバーをマウントするイカ。

- UPSシステムを監視するためのナット

- 監視システムに簡単に統合できるZabbixエージェント

- Zeek(以前のBro IDS)

pfSenseはx86アーキテクチャで動作し、最近の64ビットCPUと互換性があります。さらに、Amazonなどのほぼすべてのクラウドプラットフォームにインストールできます。 クラウド、Azureなどに加えて、今日では、pfSenseがプリインストールされたメーカーのNetgateから、専門分野向けの機器を購入できることを覚えておく必要があります。

pfSenseをダウンロードしてインストールします

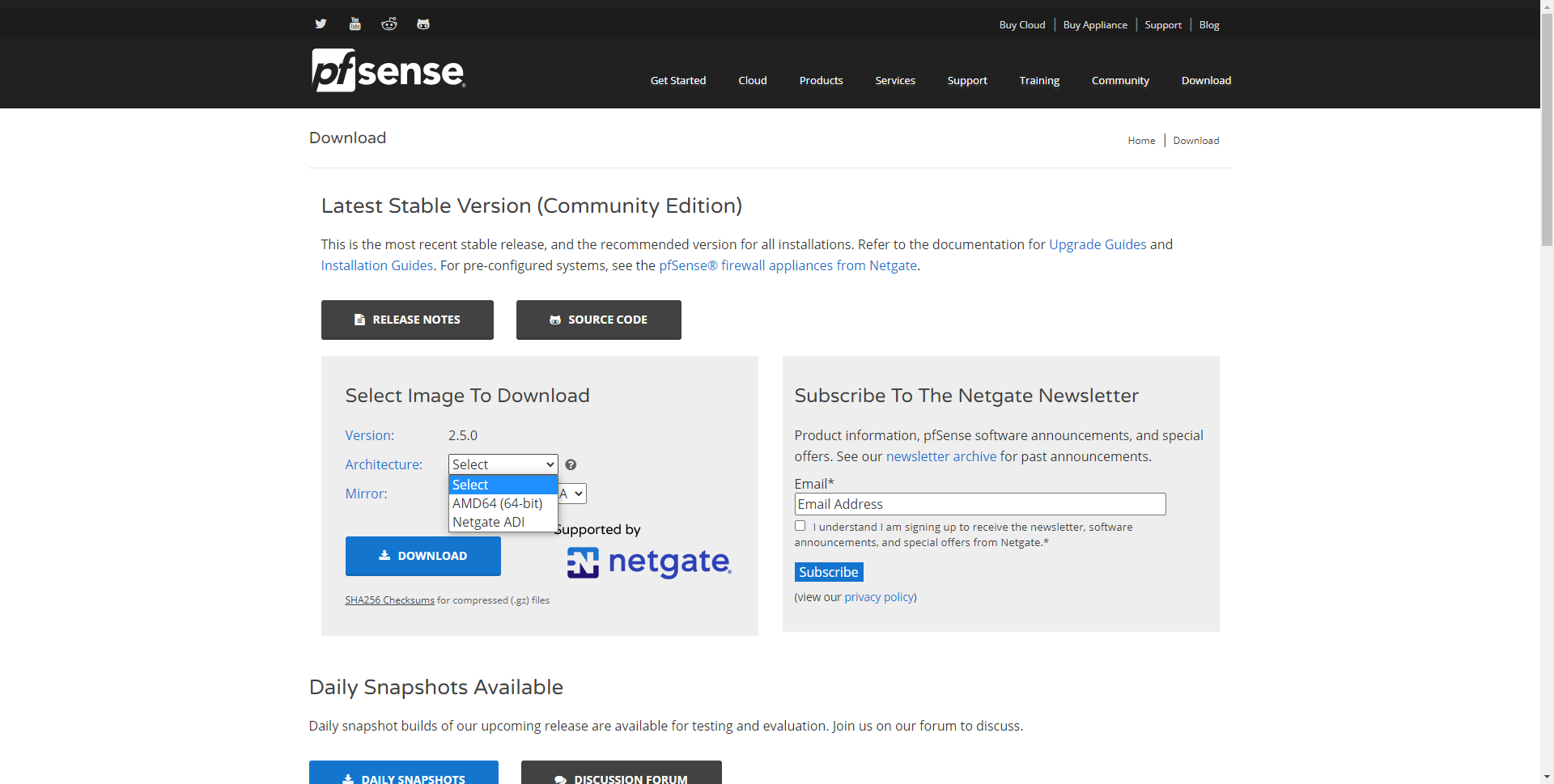

pfSense CEのダウンロードと使用は完全に無料です。公式ウェブサイトにアクセスし、[ダウンロード]タブに直接アクセスしてください。

«ダウンロード»をクリックすると、選択するアーキテクチャを選択するセクションが表示され、AMD64を選択します。

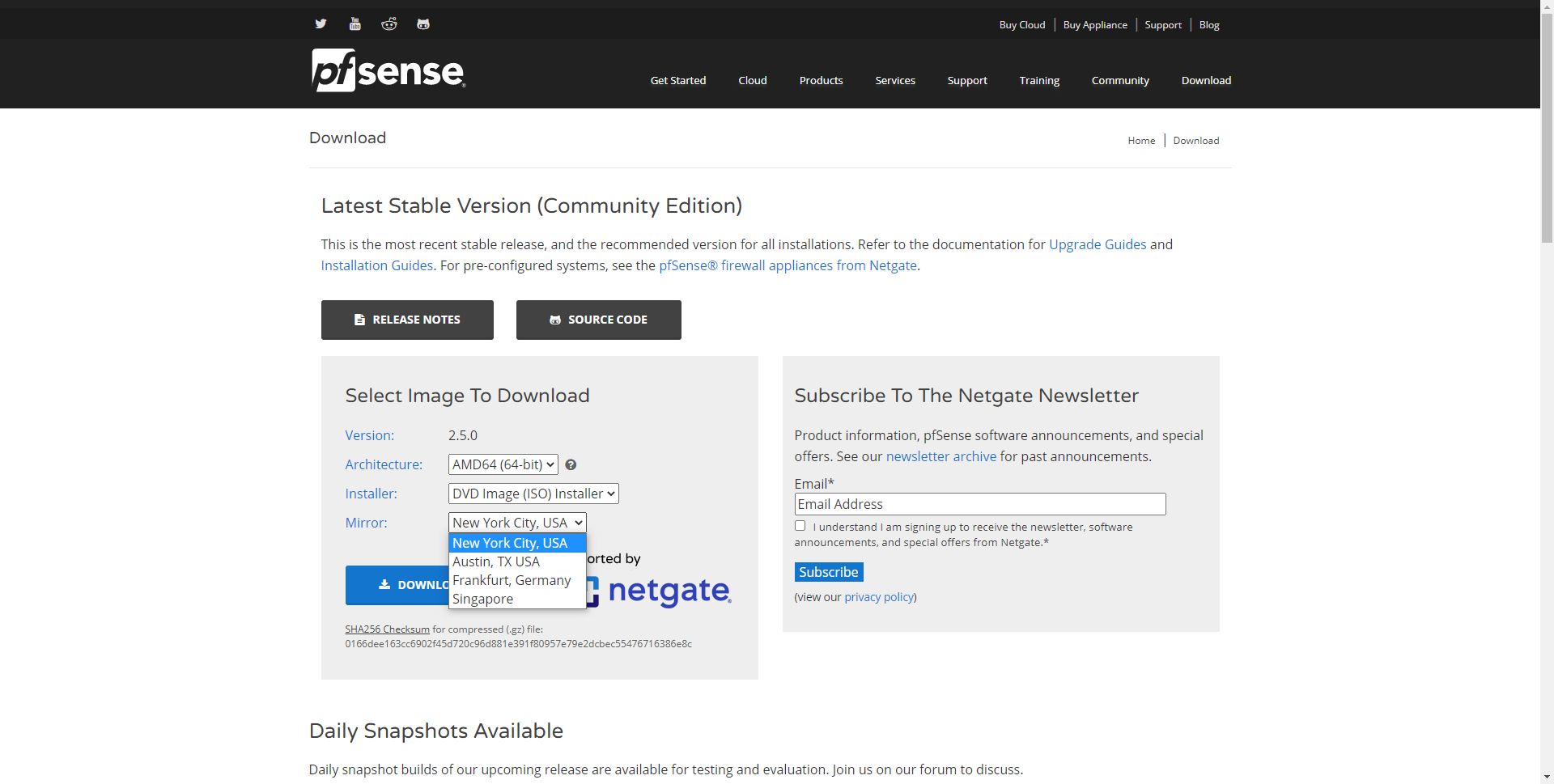

また、イメージのタイプを選択する必要があります。ISOイメージをDVDまたはペンドライブにコピーする場合、または直接USBイメージにする場合は、ISODVDイメージを選択しました。 次に、ダウンロードするサーバーを選択する必要があります。常に現在の場所に物理的に最も近いサーバーを選択することをお勧めします。

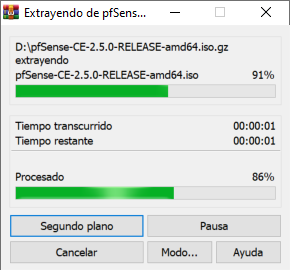

イメージをダウンロードしたら、iso.gz形式で提供されるため、解凍する必要があります。また、ISOイメージを直接抽出する必要があります。

ダウンロードしたら、CDに書き込んだり、起動可能なUSBにコピーしたりできます。 ルーファス この場合、VMwareを使用して仮想マシンにpfSenseをインストールします。これにより、仮想的な方法でpfSenseをインストールし、制御されたテスト環境でテストして、後で本番環境に移行する方法を確認できます。 チュートリアルでは、XNUMXつのネットワークカードを作成する方法を説明します。XNUMXつは実際のローカルネットワークに接続するためのブリッジモードで、もうXNUMXつはコンピュータからWeb経由でアクセスできるホストオンリーモードです。地元のネットワーク。

VMwareでの仮想マシンの構成

この例では、VMware Workstation 15.5 PROを使用しますが、このファイアウォール指向オペレーティングシステムのインストールには任意のバージョンが使用されます。 次の画面に示すように、VMwareを開くときに最初に行う必要があるのは、[新しい仮想マシンの作成]をクリックすることです。

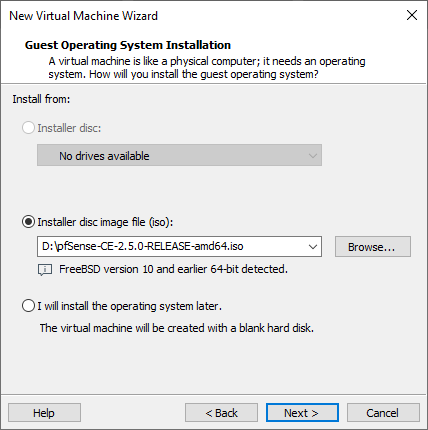

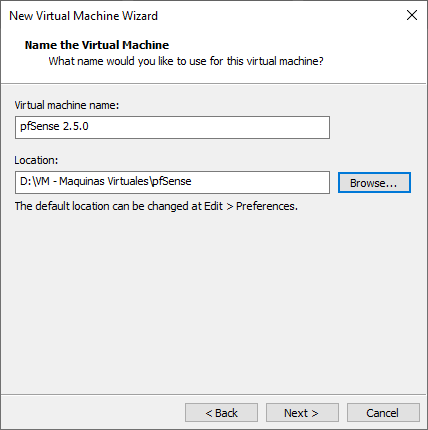

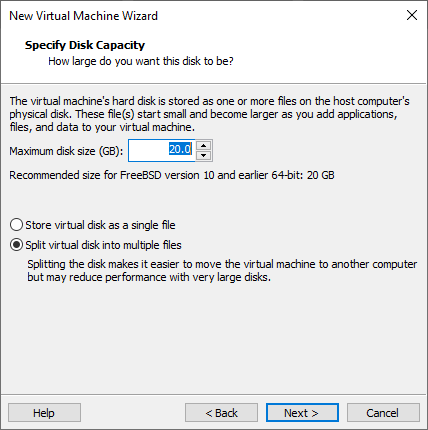

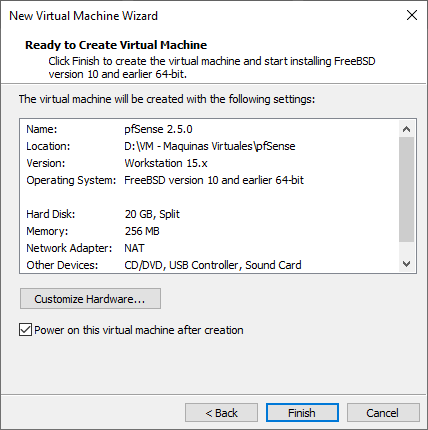

VM構成ウィザードで、「標準」の作成を選択し、pfSenseのISOイメージをロードする必要があります。これにより、内部で認識されるオペレーティングシステムがFreeBSD 10であることが自動的に認識されます(実際には最新バージョンですが)。ウィザードを続行します。 20つのVMパスを選択するまで、仮想マシン用に予約されているディスクをXNUMXGBのままにしておきます。最後に、作成するこの仮想マシンが持つすべてのハードウェアの概要を確認します。

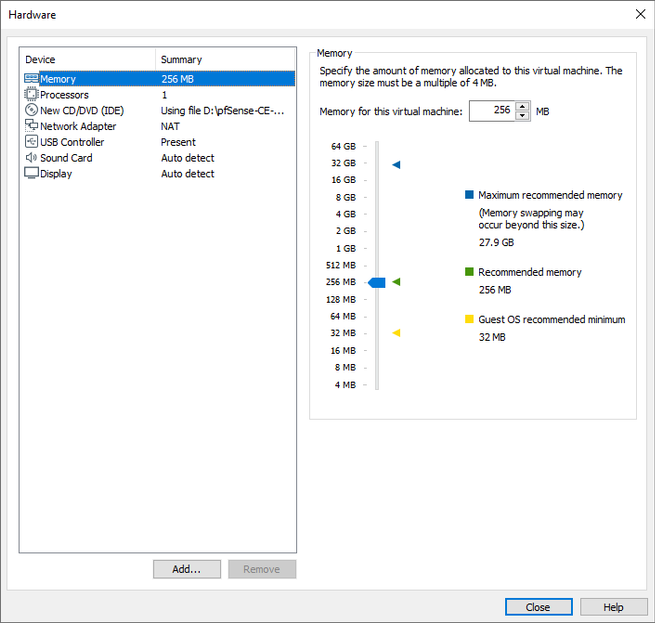

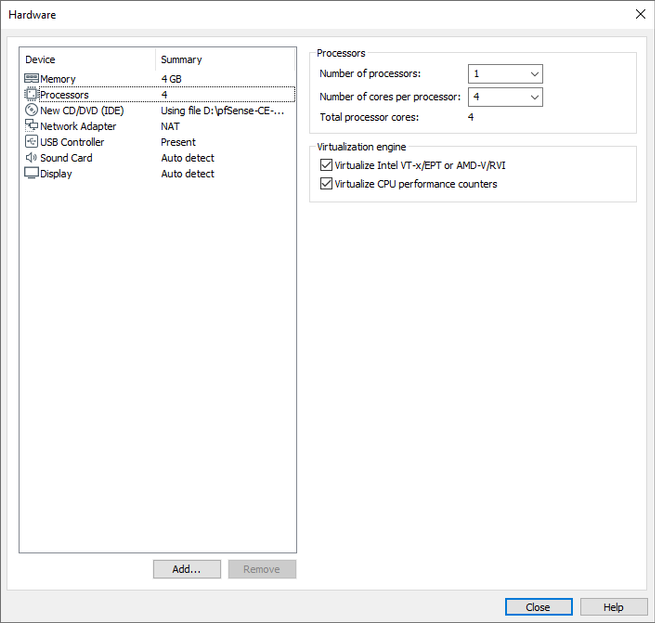

終了する前に、「」をクリックする必要があります ハードウェアをカスタマイズする 」を使用してRAMを4GBに増やし、CPUコアの数を増やし、ネットワークカードを追加して、ネットワークカードを正しく構成します。

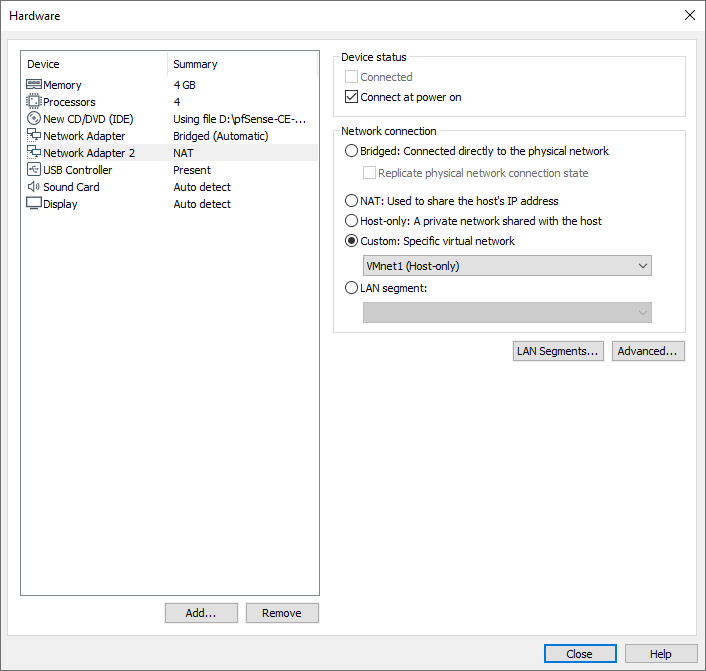

CPUとコアの数(1 CPUと4コアを推奨)、およびRAM(4GB以上を推奨)に関係なく、インターネットWANとLANがあるため、XNUMX枚目のネットワークカードを追加する必要があります。 「追加」をクリックし、「ネットワーク アダプター」を追加します。 カードを追加してファイアウォールレベルでの構成オプションを増やすこともできますが、WANとLANから始めても問題ありません。

XNUMXつを追加したら、次のように構成する必要があります。

- アダプター1:ブリッジ(自動)

- アダプター2:カスタムVMnet1(ホストのみ)

次に、この構成がどのように見えるかを確認できます。

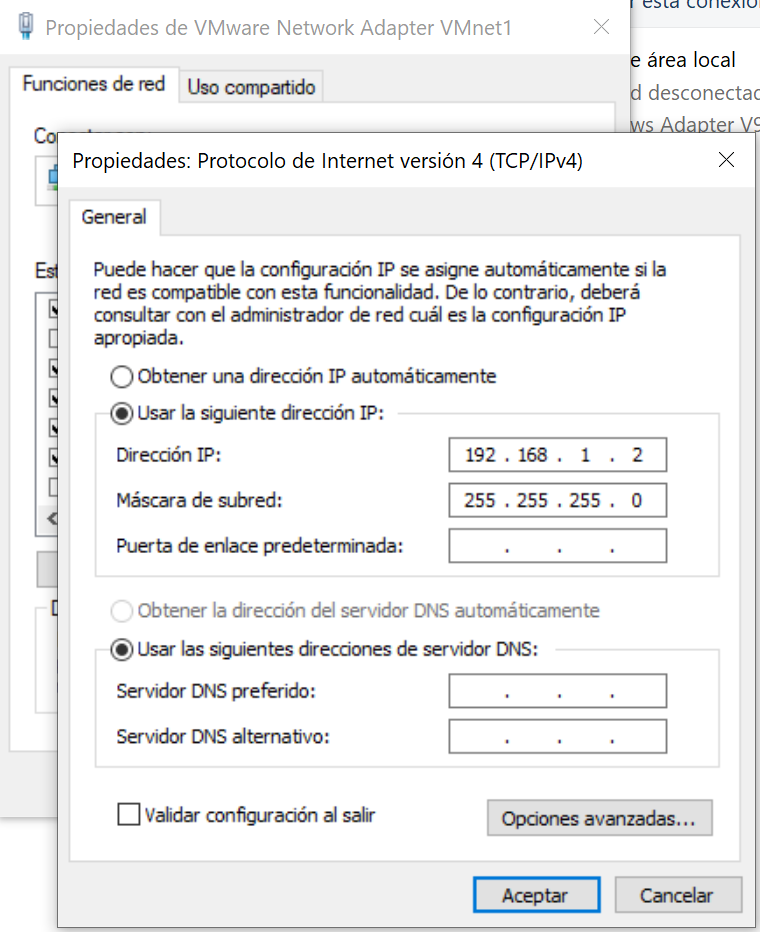

Web経由でオペレーティングシステムの管理にアクセスするには、VMnet1アダプターを構成する必要があります。 これを行うには、「」に移動します。 コントロールパネル/ネットワークと共有センター/アダプター設定の変更 」をクリックし、IPアドレスをアダプタVMware Network Adapter VMnet1に変更し、以下に示すようにIP 192.168.1.2/24を配置します。 完了したら、[同意する]と[同意する]をクリックして、構成メニューを終了します。

仮想マシンレベルですべてを構成したら、仮想マシンを実行してインストールを開始できます。

VMwareにpfSenseをインストールする

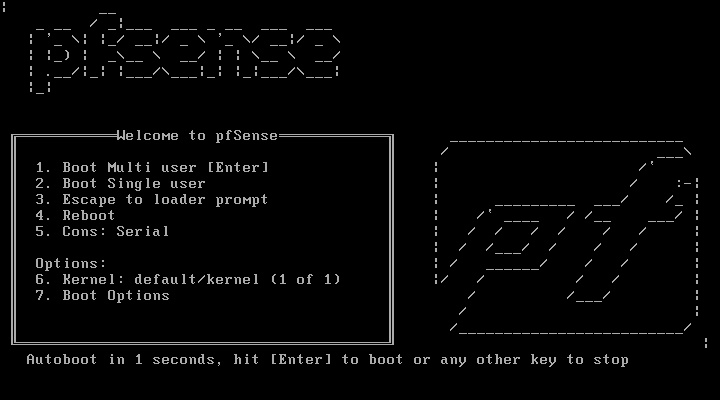

仮想マシンを起動すると、いくつかの起動オプションを含むメニューが表示されます。何も触れずに、秒が経過するのを待つ必要があります。 後でロードされ、ISOイメージがpfSenseのインストールのために提供するさまざまなオプションを確認できるようになります。

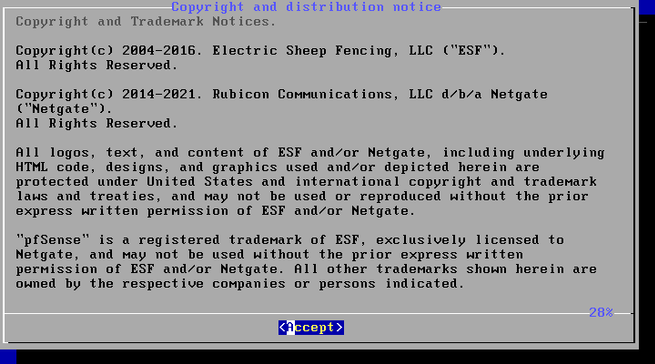

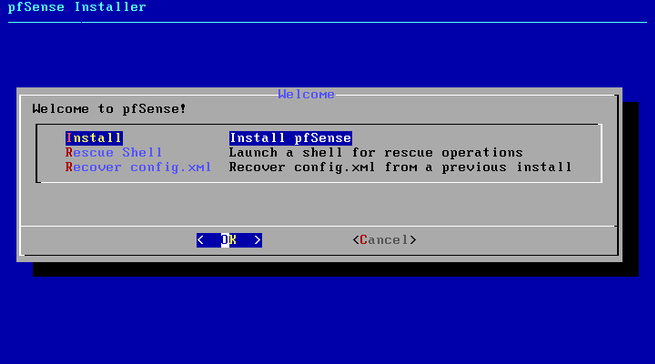

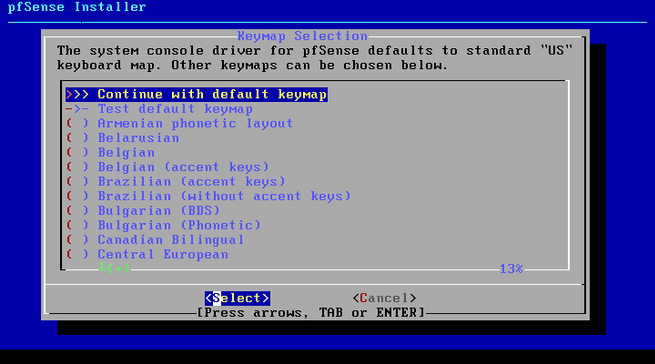

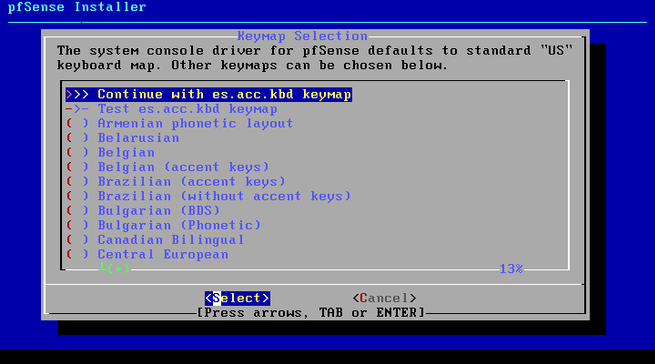

このオペレーティングシステムのインストールを開始すると、表示される著作権に同意したことになります。 次のメニューでは、インストール、致命的な障害が発生した場合のオペレーティングシステムの回復、および以前のインストールからの構成ファイルconfig.xmlの回復を行うことができます。 «インストール»をクリックして、オペレーティングシステムを最初からインストールします。 次のメニューでは、言語とキーボードレイアウトを選択して、キーボードを構成する必要があります。

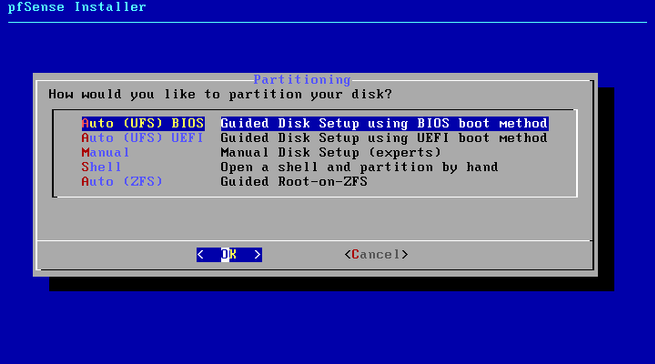

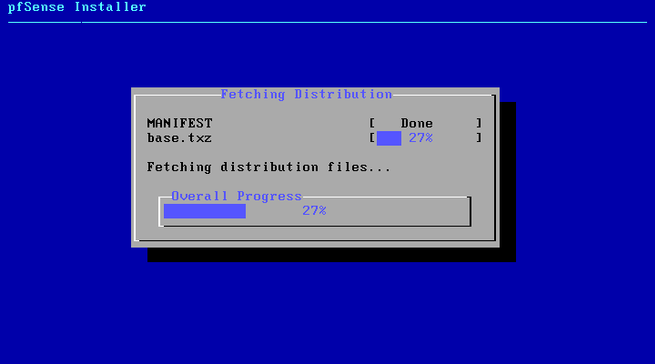

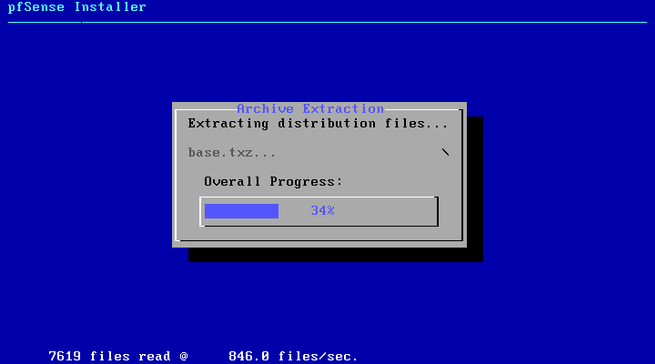

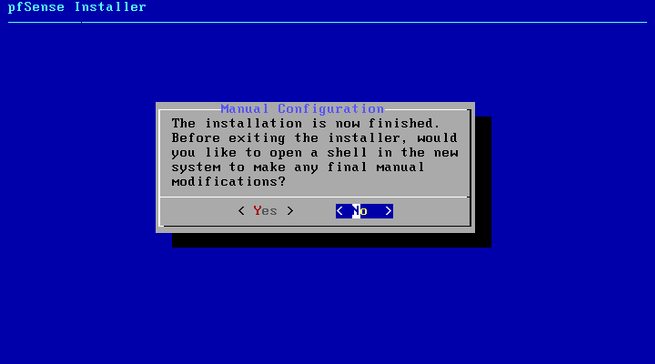

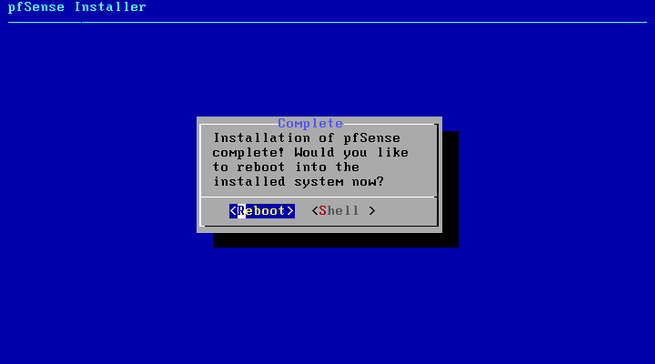

次に、オペレーティングシステムをどのようにインストールするかを尋ねられます。BIOSまたはUEFI用のUFSを使用する場合、エキスパートの場合は手動で、コンソールを開いてすべてを手動で行うか、ファイルシステムとしてZFSを使用します。 この場合、最初に自動(UFS)BIOSを選択し、インストールを続行します。 インストールには約XNUMX分かかりますが、使用しているハードウェアによって異なりますが、完了すると、特定の構成を行うためにコンソールを起動するかどうかを尋ねられます。「いいえ」をクリックすると、後でオペレーティングシステムを再起動したいので、受け入れます。

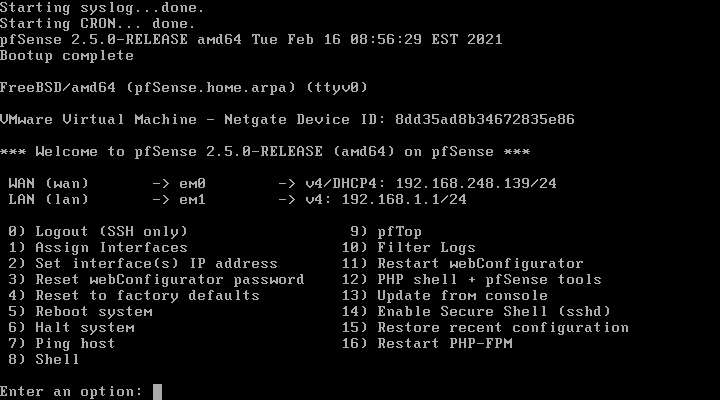

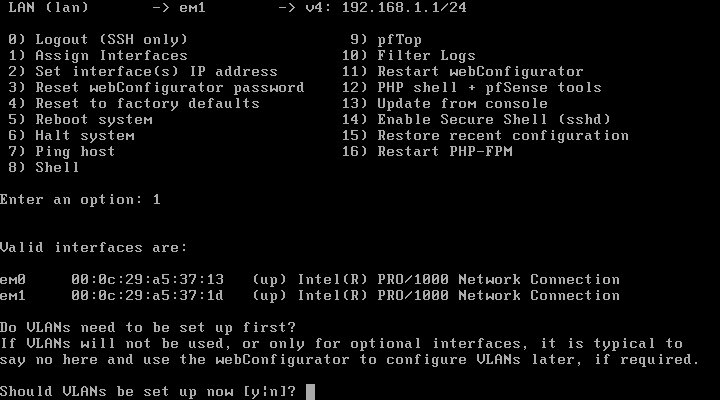

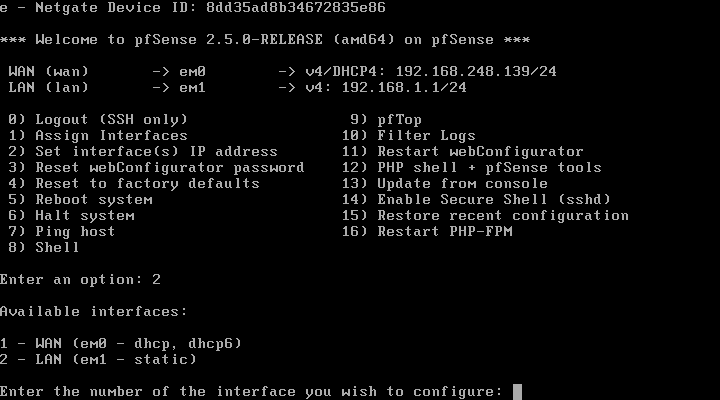

pfSenseが再び開始されるとすぐに、IPがインターネットWANに正しく割り当てられ、別のIPがLANに正しく割り当てられていることがわかります。

コンソールの管理メニューで、次のアクションを実行できます。

- SSHにログアウトします

- 物理インターフェイスをWANまたはLANに割り当てます。これにより、インターネット接続、さらにはLAN用にVLANを構成することもできます。

- 以前に構成されたさまざまなインターフェースのIPアドレスを構成します

- 管理者パスワードをリセットして、Web経由で入力します

- pfSenseを工場出荷時の設定に復元します

- オペレーティングシステムを再起動します

- オペレーティングシステムをシャットダウンします

- ホストにpingを実行します

- 高度なコマンドベースの管理タスク用のコンソールを起動します

- pfTopを起動して、現在のすべての接続を確認します

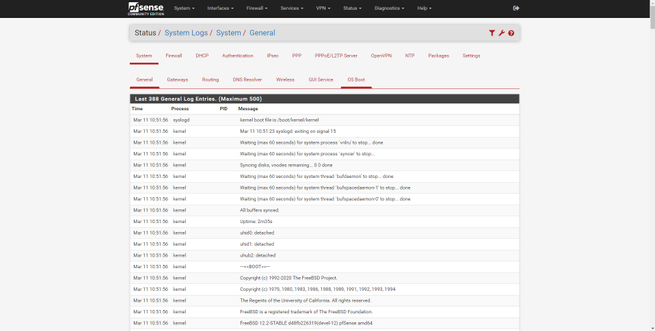

- フィルタリングオペレーティングシステムのログを表示する

- Webサーバーを再起動します

- クイック設定のためのpfSenseユーティリティでコンソールを起動します

- コンソールからの更新

- オペレーティングシステムでSSHを有効にする

- 最近の構成を復元する

- Web経由でオペレーティングシステムにアクセスする際に問題が発生した場合に備えて、PHP-FPMを再起動します。

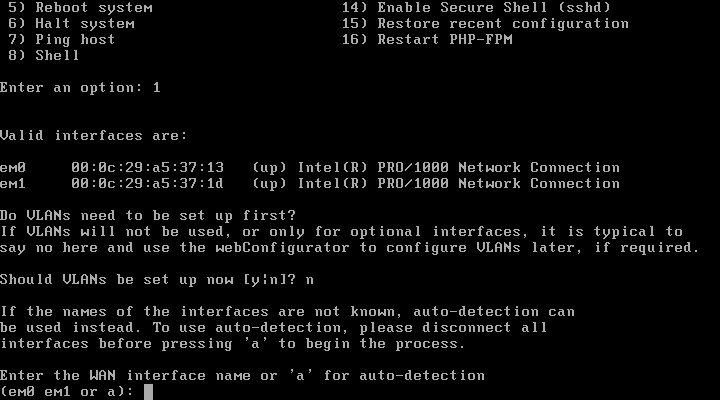

コンソールを介して物理インターフェイスを構成する場合は、Webを介してログインする前に、簡単に構成でき、対応するVLANを割り当てることもできます。

もちろん、構成を最初から実行し、対応するインターフェイスをWANとLANに割り当てる必要があります。

最後に、WANとLANの両方でIPレベルでインターフェースを構成できます。 ただし、この構成は非常に基本的なものであり、Webを介して利用可能なすべてのオプションを確認できます。

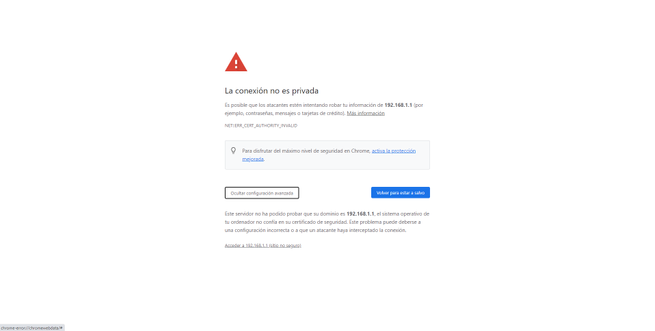

その時点で、https://192.168.1.1を介して、ユーザー名「admin」とパスワード「pfsense」を使用して、Web経由でpfSense構成にアクセスできるようになります。

PfSense構成ウィザード

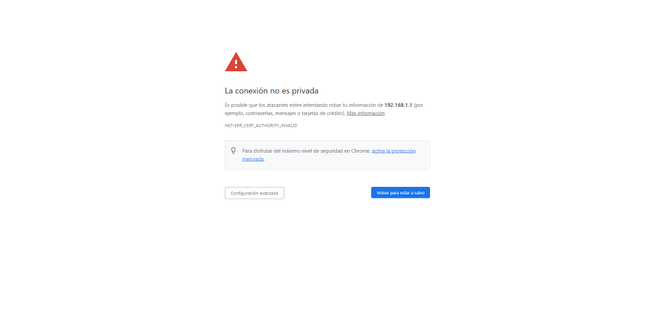

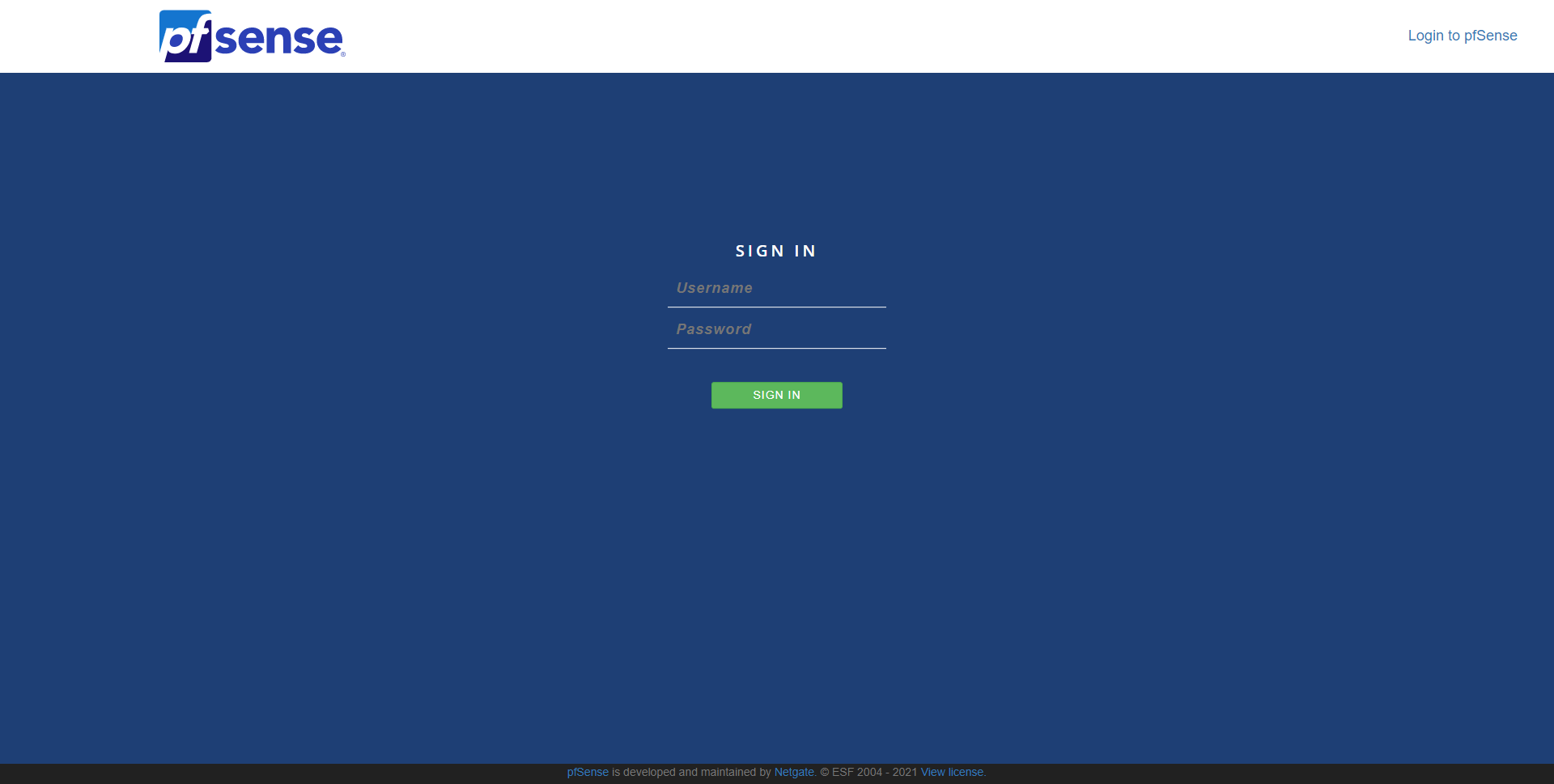

Web経由でpfSenseオペレーティングシステムにアクセスできるようにするには、ユーザー名「admin」とパスワード「pfsense」でURL https://192.168.1.1を入力する必要があります。HTTPSの場合、ポートはデフォルトで443です。必要ありません。特定のポートを使用します。

pfSenseから自己署名SSL / TLS証明書を受け入れると、次のようにログインメニューが表示されます。

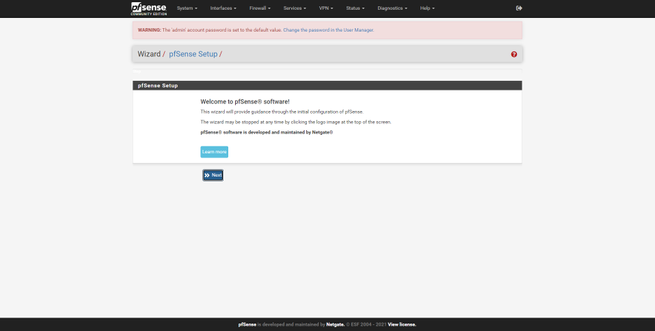

pfSenseは、主要なネットワーク構成を実行するためのステップバイステップのインストールウィザードを提供します。 行わないこともできますが、初めて使用する場合はフォローすることをお勧めします。

このウィザードで最初に表示されるのは歓迎です。次に、Netgateサポートサブスクリプションを購入してさまざまな構成を作成できることを示します。Netgateは数年前にpfSenseを使用して作成され、両方の自分のチームだけでなく、コミュニティのために。 バージョン2.5.0では、両方のプロジェクトがさらに分岐するたびに分割されます(pfSenseCEとpfSensePlus)。

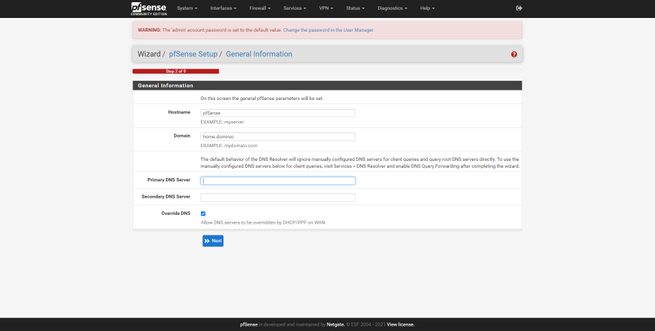

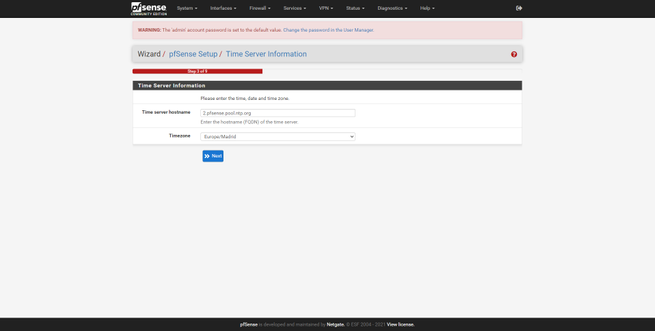

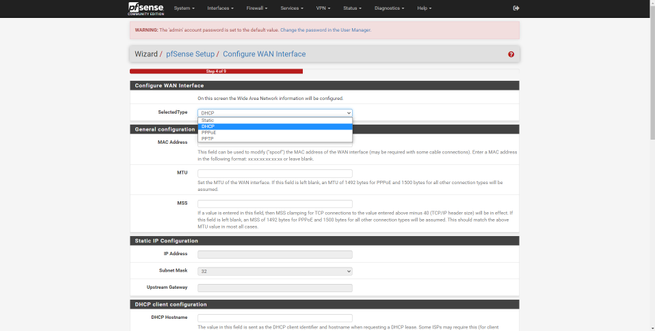

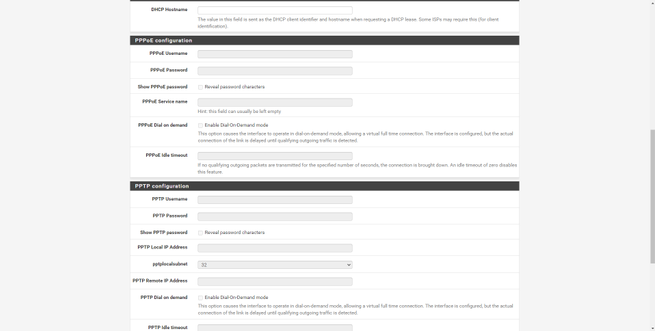

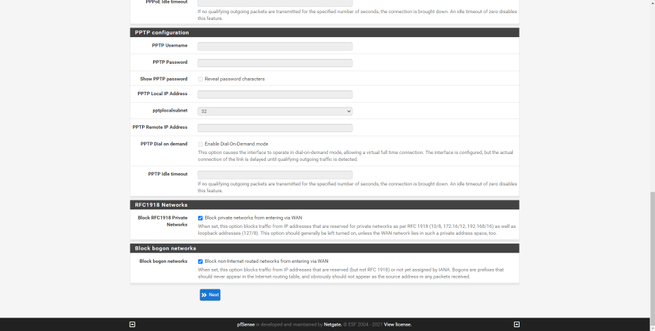

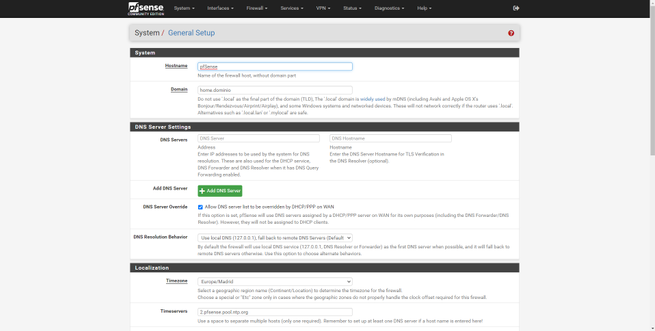

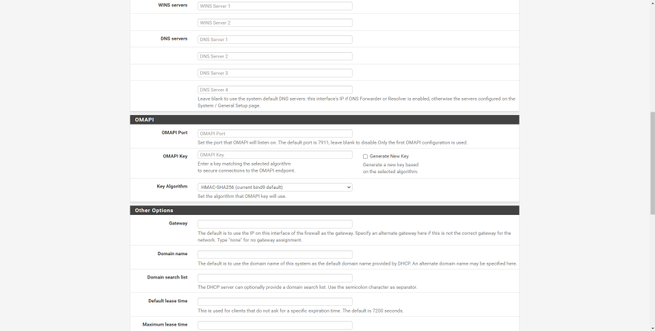

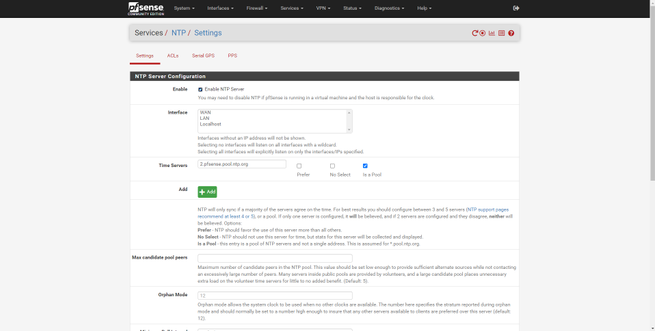

次に、オペレーターのものではない他のサーバーを配置する場合は、ホスト、ドメイン、およびDNSサーバーの名前を確認して構成できます。 時間、さらにはタイムゾーンを同期するようにNTPサーバーを構成することもできます。 このpfSenseウィザードは、インターネットWANインターフェースの構成に役立ちます。静的、DHCP、PPPoE、PPTPのXNUMXつの構成が可能であり、さらに、それを必要とするオペレーターのVLANIDをサポートします。 このメニューでは、MACのクローンを作成し、MTUとMSSを構成し、接続の種類に応じて特定の構成を行うことができます。また、ファイアウォールに自動ルールを組み込んで、ネットワークへの攻撃を回避することもできます。

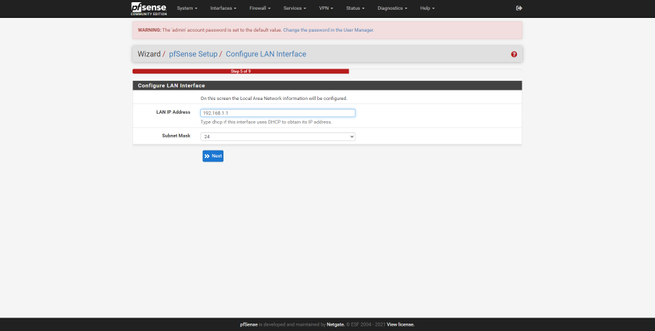

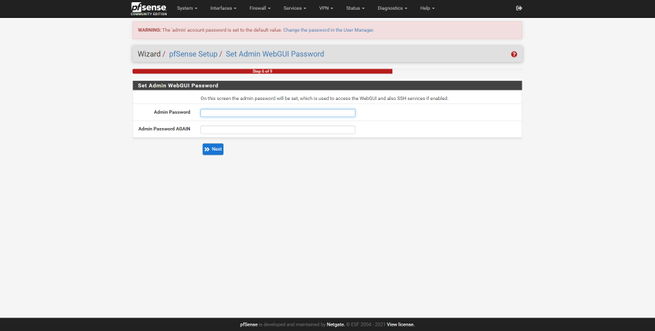

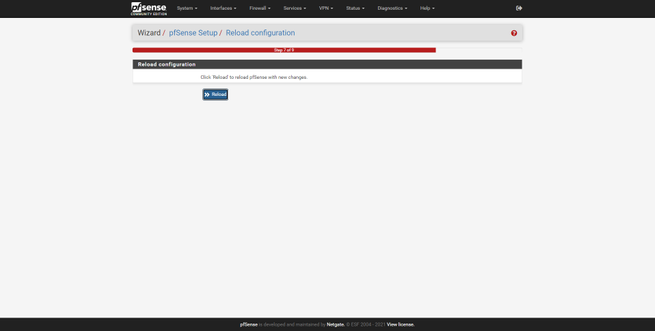

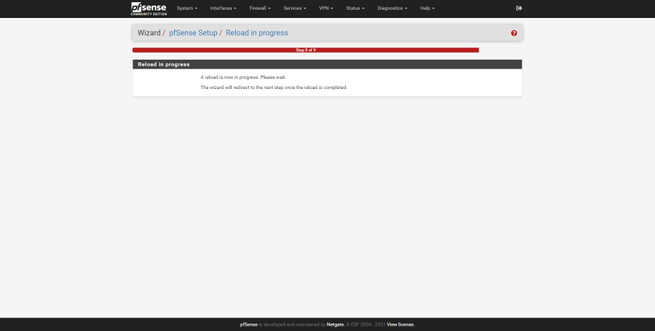

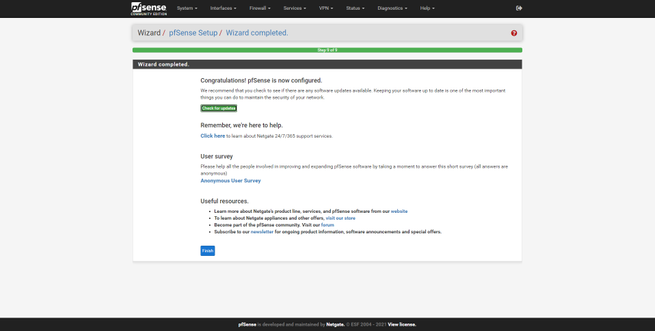

LANインターフェースを構成することもできます。デフォルトでは192.168.1.1を使用しますが、必要なものを選択することもできます。さらに、サブネットマスクを構成することもできます。 もうXNUMXつの非常に重要なオプションは、デフォルトのパスワードを変更することです。pfSenseは、保護するためにパスワードを変更するように招待します。 変更したら、[再読み込み]をクリックして構成ウィザードを続行し、終了します。おめでとうございます。この完全なファイアウォールの高度な構成を開始できます。

Web構成ウィザードの詳細を確認したら、すべての構成オプションを完全に入力します。

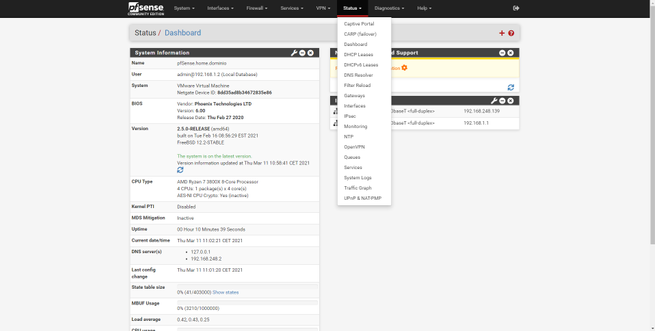

PfSense管理オプション

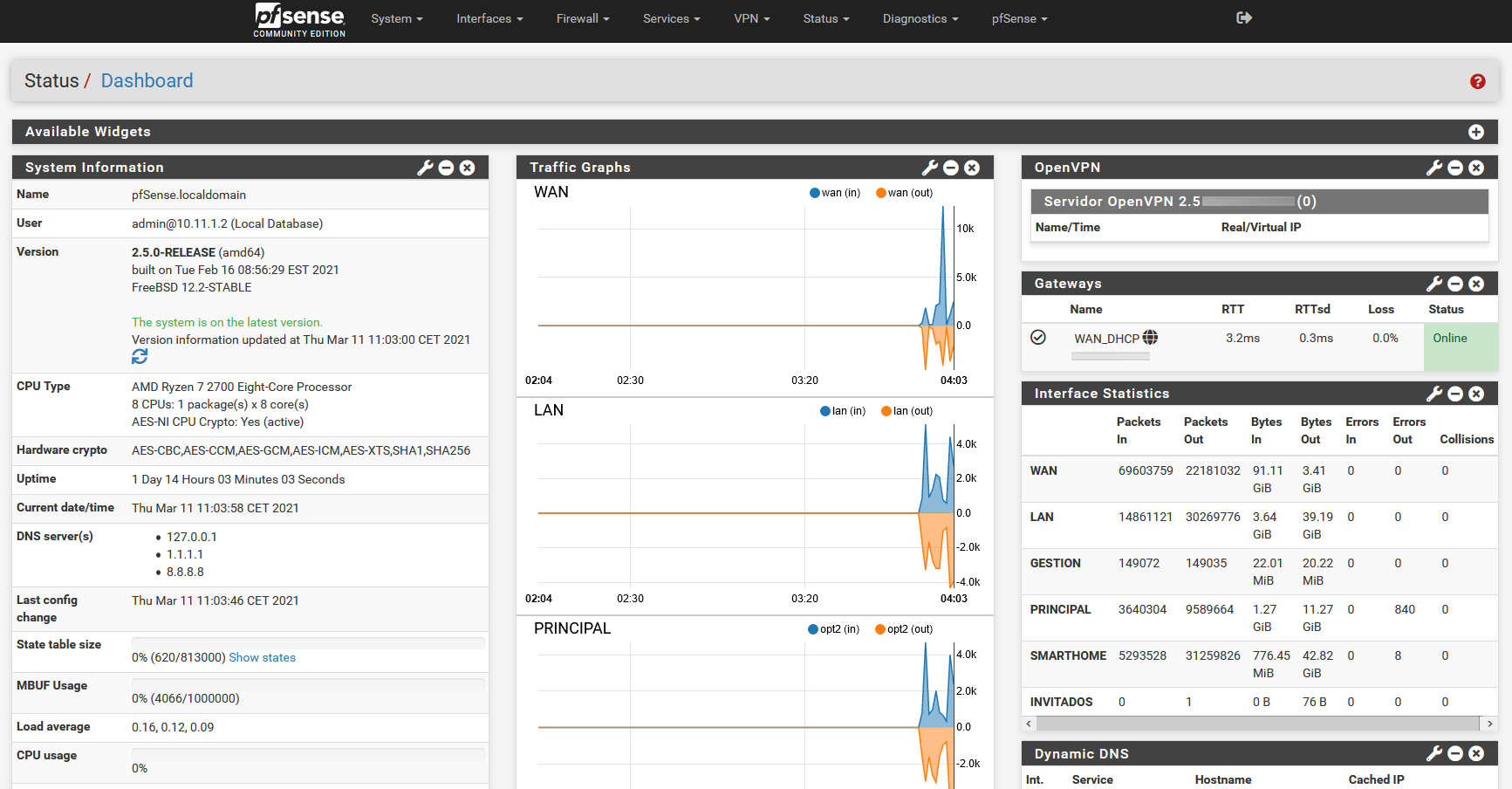

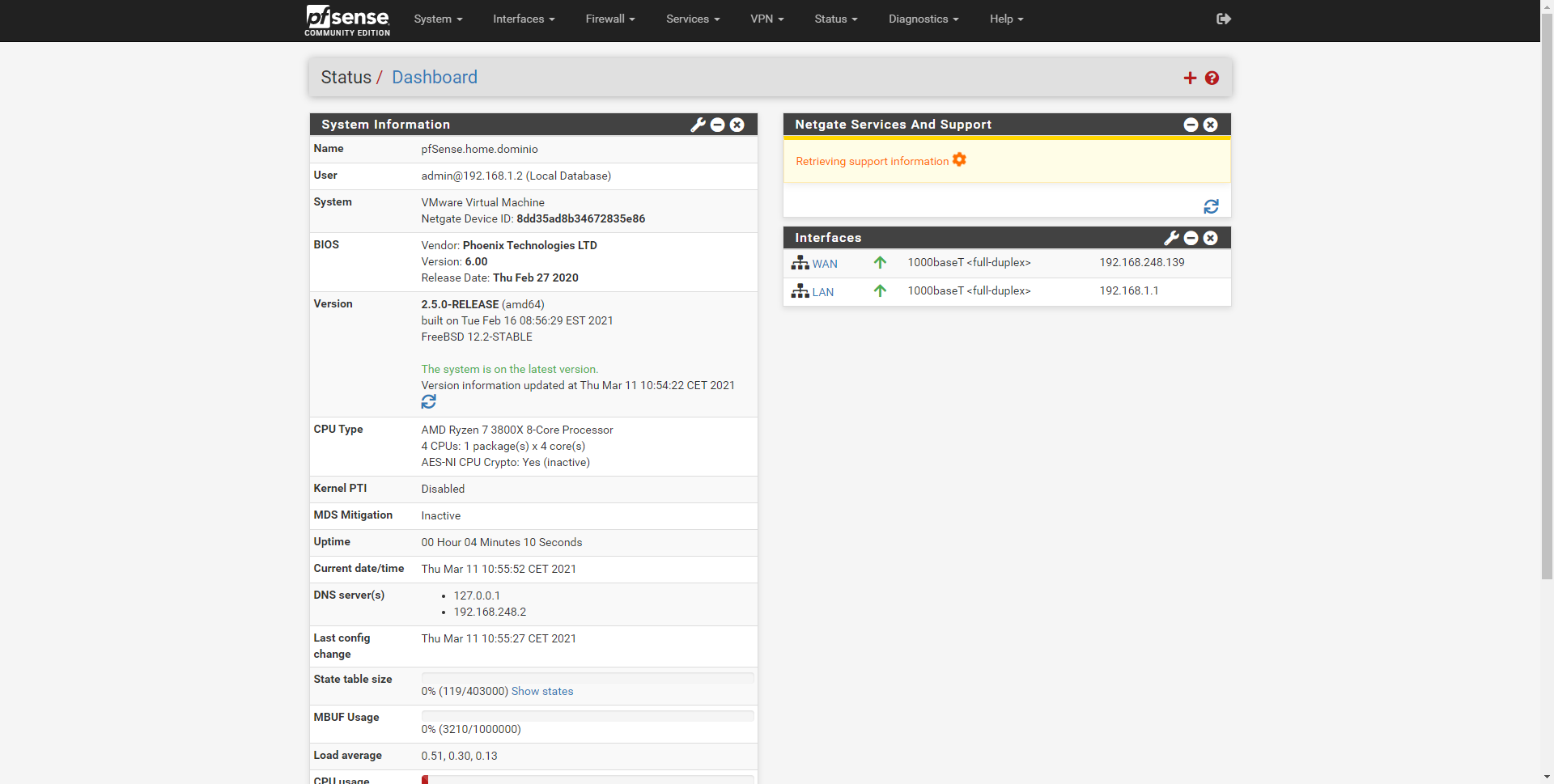

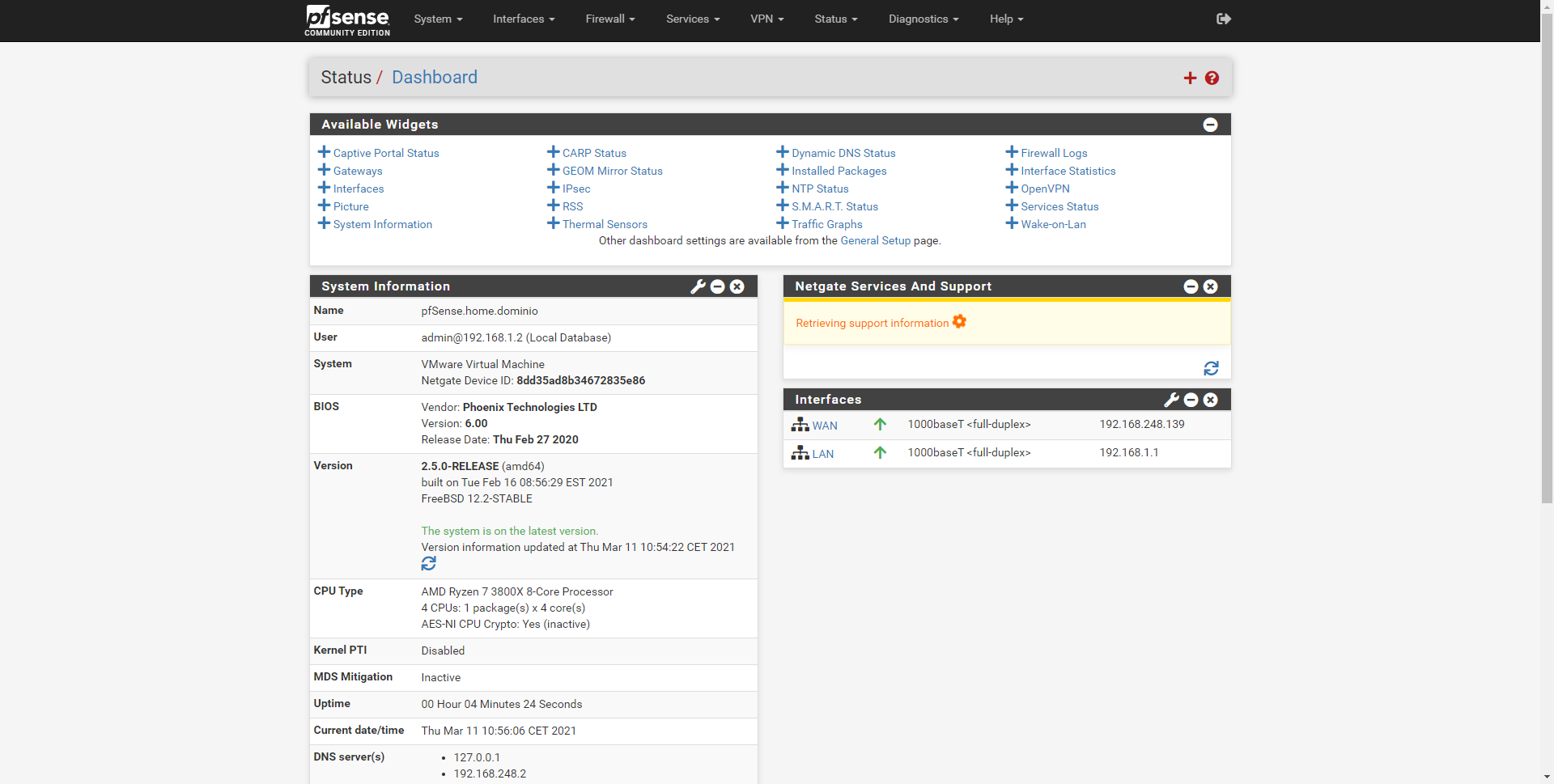

pfSenseのメインメニューには、システム情報、pfSenseの名前、ログインしたユーザー、システム、使用されているハードウェア、さらにはpfSenseの正確なバージョン、および基本オペレーティングシステム(FreeBSD)のバージョンが表示されます。 、稼働時間、現在の時刻、DNSサーバー、ストレージ、CPU、RAMのステータスも表示できます。 もちろん、右側には、構成したネットワークインターフェイスのステータスが表示されます。

このメインメニューは非常に構成可能で、pfSenseのすべてのステータスを一目で確認できるように、ネットワークインターフェイスの実際のステータス、OpenVPNとIPsec、ファイアウォールログなどのウィジェットを追加できます。 このメニューは高度にカスタマイズ可能で、ネットワークのニーズに適応し、すべてを一度に表示できます。

メインメニューを確認したら、数百の可能性があるため、すべての構成の詳細に立ち入ることなく、pfSenseオペレーティングシステムを部分的に確認します。

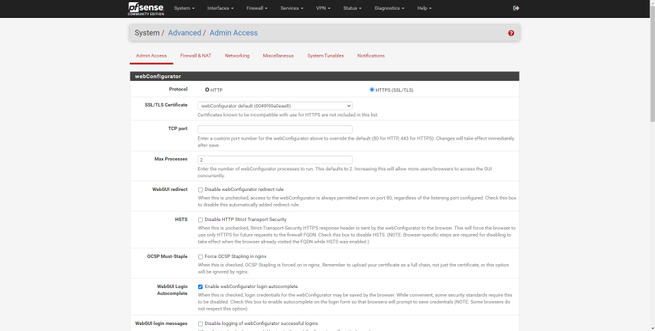

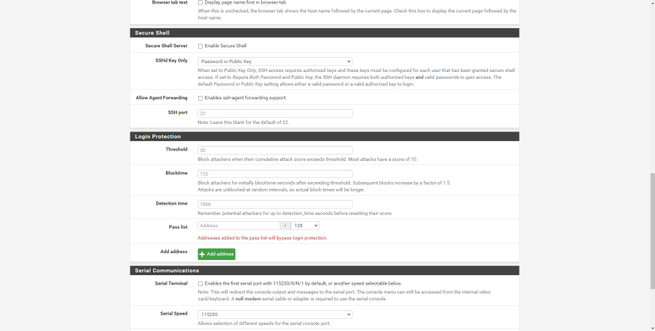

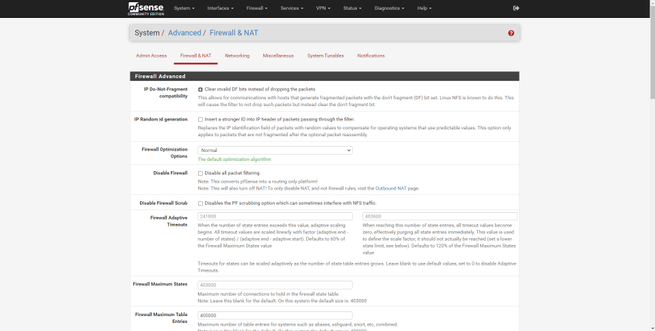

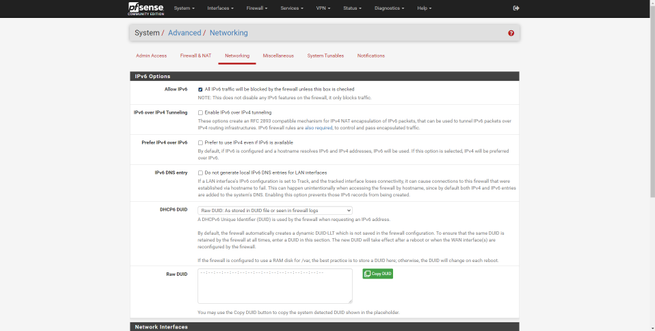

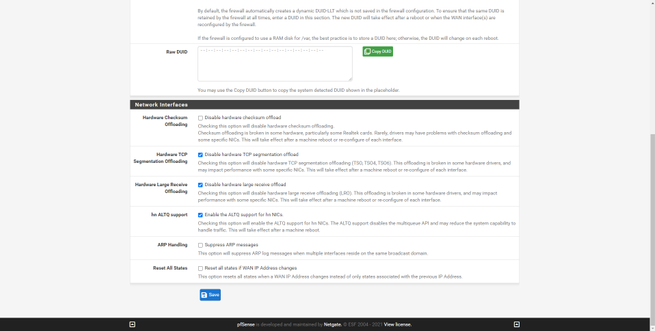

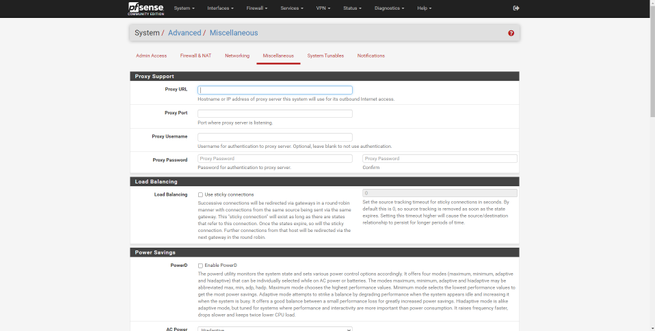

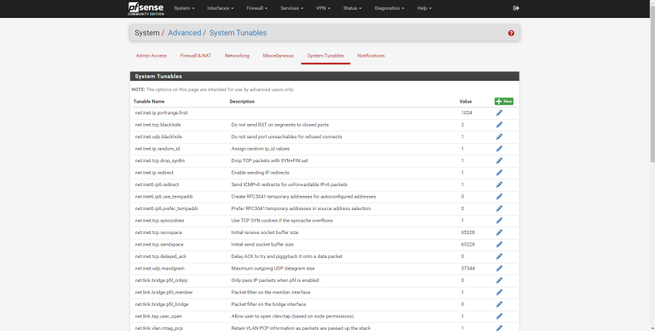

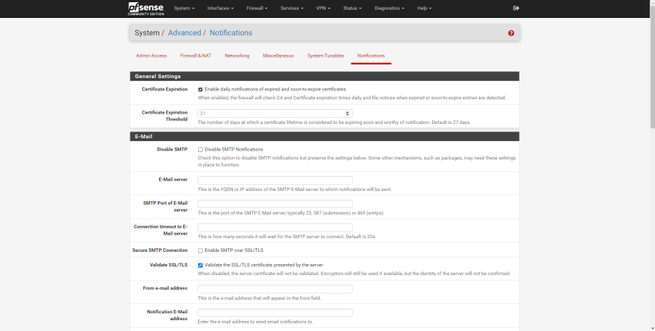

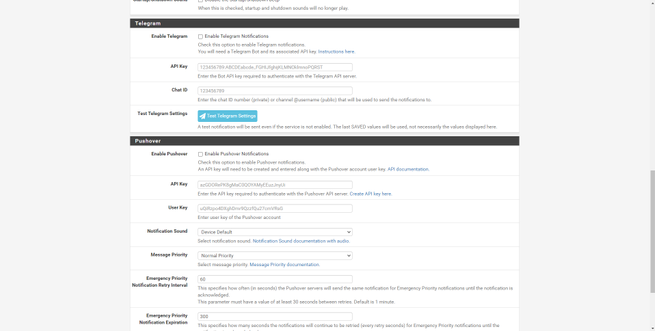

エントルピー

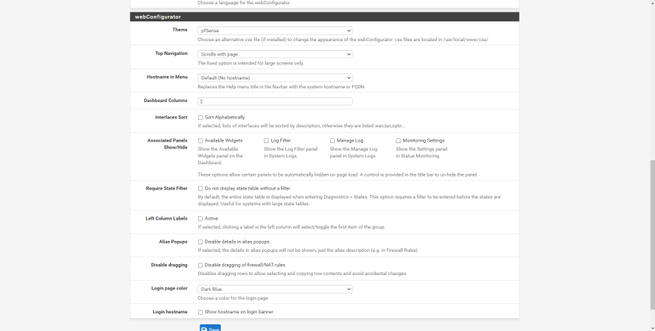

「システム」セクションでは、pfSense独自のWebサーバーを構成し、HTTPSおよびSSHプロトコルをアクティブ化し、アクセスセキュリティとログイン保護を詳細に構成できます。 ファイアウォールとNATのグローバルパラメータを構成することもできます。IPv6とネットワークインターフェイスの両方のネットワークレベルでグローバルパラメータを構成することもできます。重要な詳細は、「オフロード」をアクティブまたは非アクティブにして、ハードウェアがサポートしている場合にパフォーマンスを加速できることです。 。 その他の構成オプションは、プロキシ、ロードバランシング、および省電力機能を構成することです。 最後に、基本オペレーティングシステムのパラメーターを低レベルで構成し、電子メールとTelegram(最新のpfSense 2.5バージョンの目新しさ)による通知を構成できます。

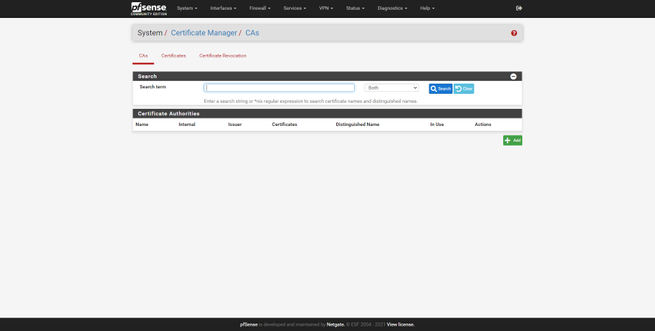

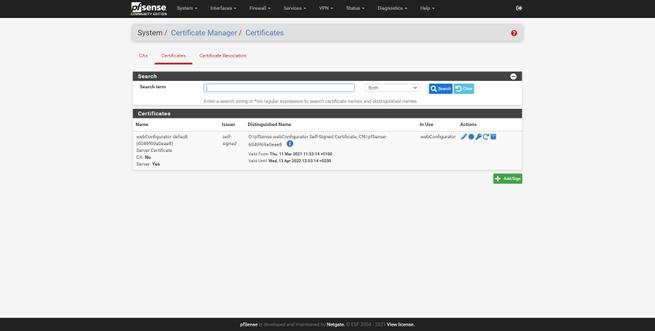

«システム»のこのセクションには、デジタル証明書マネージャーもあります。後でIPsecやOpenVPNなどのVPNサーバーで使用することを目的として、CAとサーバーおよびクライアント証明書を簡単かつ迅速に作成できます。オプションでインストールできるサーバーRADIUSFreeradius。 この証明書マネージャーを使用すると、RSAおよびさまざまなアルゴリズムのECに基づいて証明書を作成できます。

「一般設定」セクションでは、コンピューターの名前、ドメイン、クライアントが後で使用できるように構成するDNSサーバー、場所(タイムゾーンとNTPサーバー)、および外観を構成することもできます。異なる主題を持つことによるpfSenseの。 この最後の部分は、暗いpfSenseまたは私たちがもっと好きな他のテーマでグラフィカルユーザーインターフェイスを変更するのに興味深いものです。 「パッケージマネージャー」セクションにpfSenseの機能を拡張するための多数のプラグインがあるため、高可用性を実現するようにHAを構成したり、大量の追加ソフトウェアをインストールしたりすることもできます。

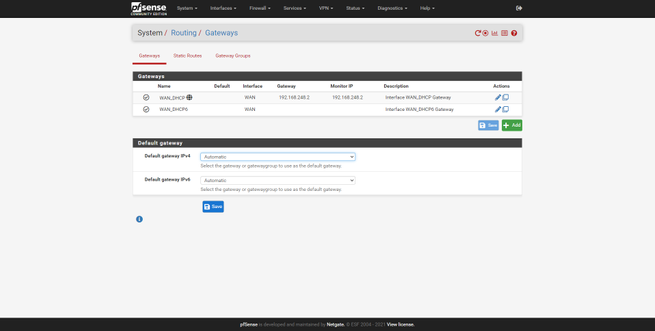

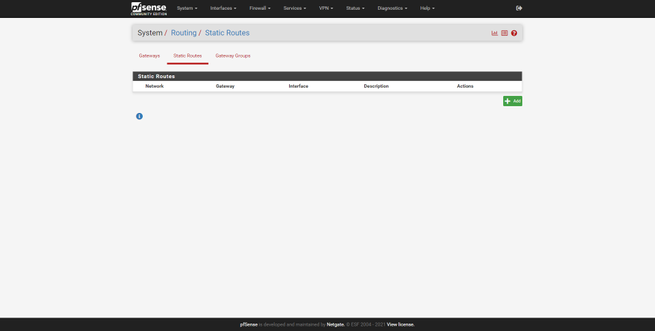

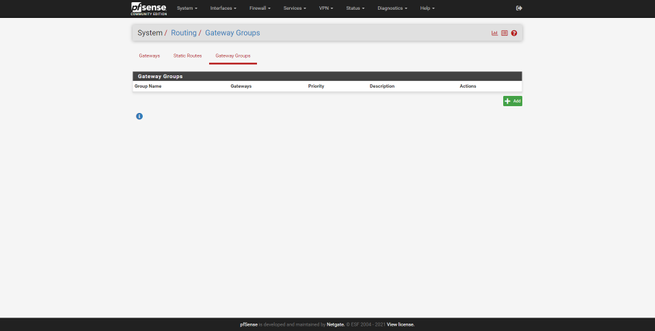

「ルーティング」セクションでは、登録されているさまざまなゲートウェイ、他のネットワークに到達するための静的ルートの構成の可能性、さらにはゲートウェイのグループの作成を確認できます。

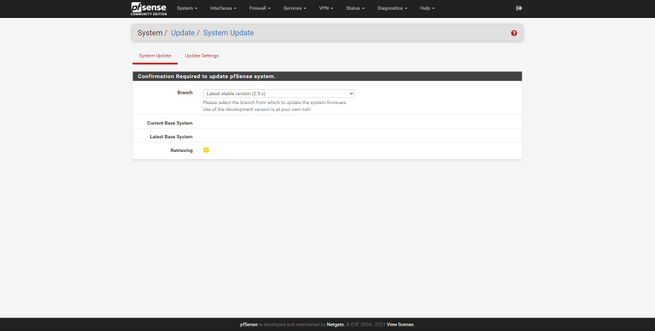

pfSenseを使用すると、オペレーティングシステム自体を介して更新できます。新しいバージョンがあることを検出するとすぐに、ISOイメージをダウンロードして手動で更新することなく、グラフィカルユーザーインターフェイスを介して更新できます。

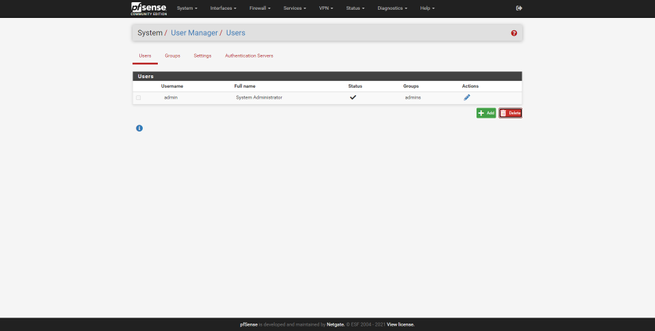

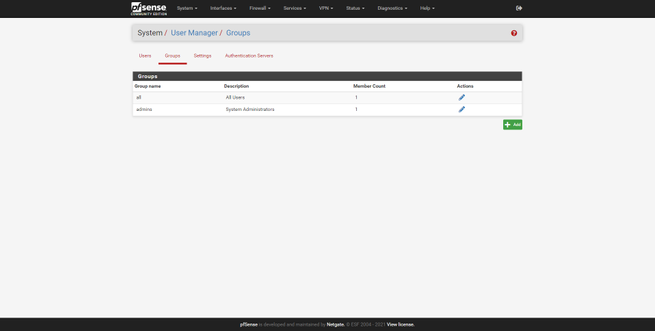

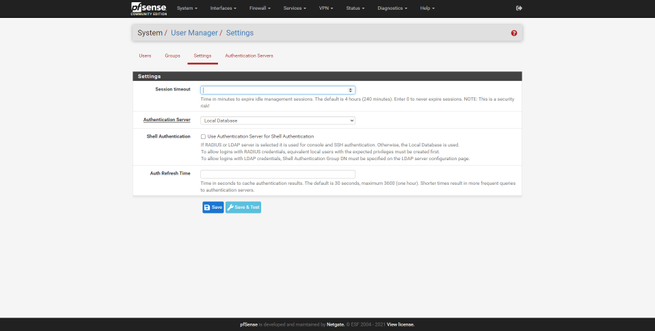

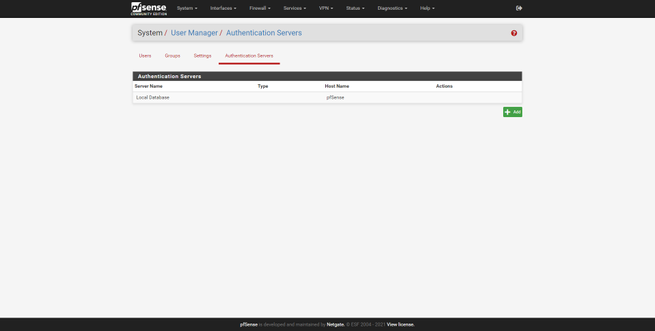

非常に完全なオペレーティングシステムであるため、さまざまな権限を持つさまざまなユーザーやグループを作成できます。 たとえば、ローカルユーザーのリストを作成して、システムでSSHを介して認証したり、特定のVPNを利用したりできます。 また、RADIUSまたはLDAPを使用して認証サーバーを構成し、それらのユーザーを利用することもできます。

「システム」セクションを確認したら、「インターフェース」に移動して、実行できるすべてのことを確認します。

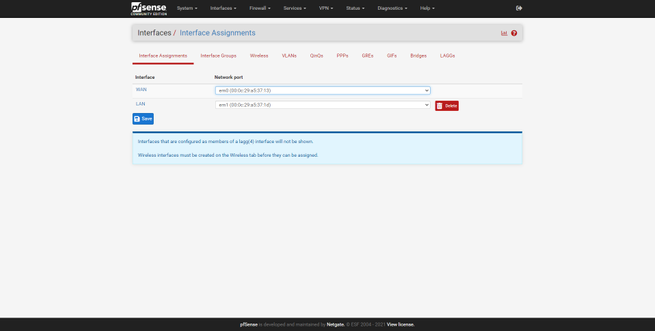

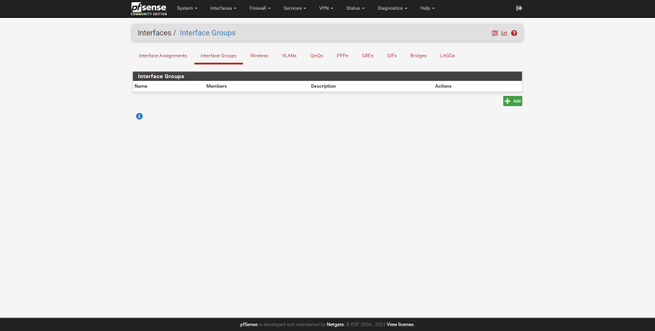

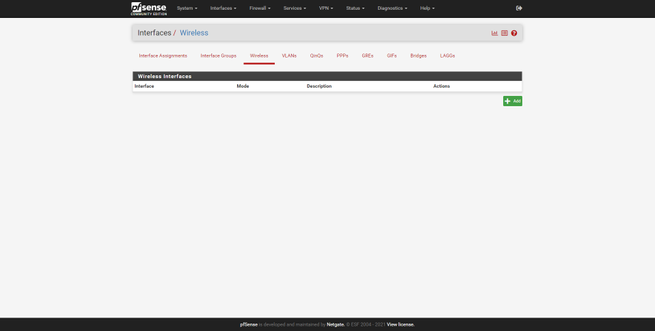

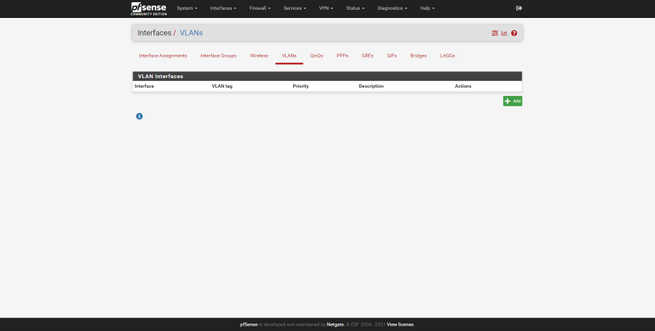

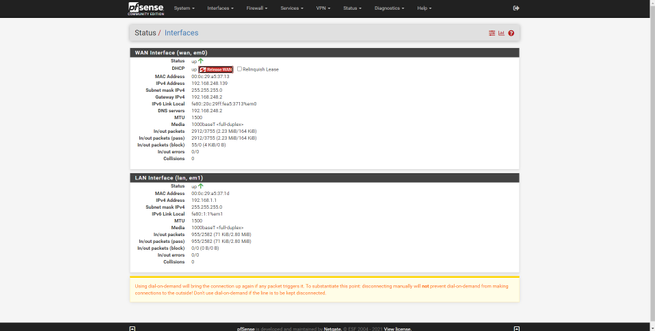

インターフェース

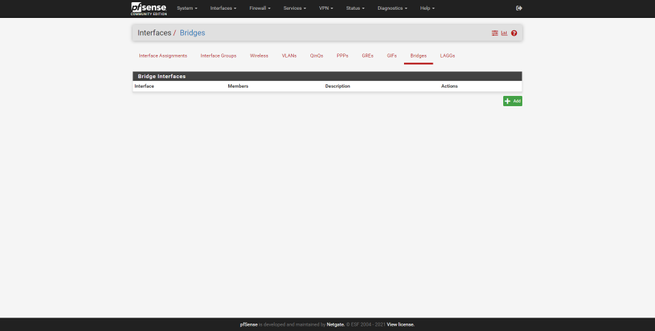

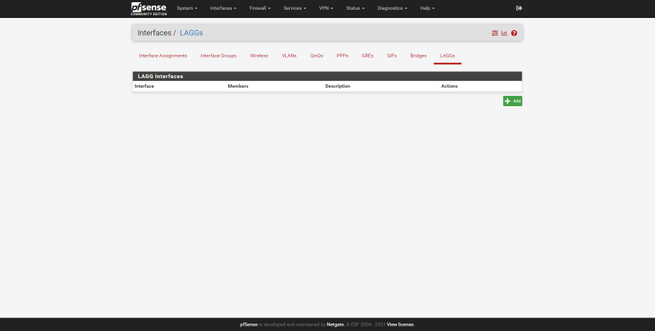

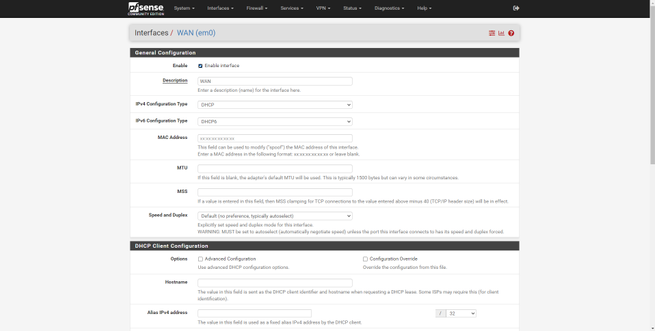

「インターフェース」セクションでは、さまざまな物理インターフェースを使用したWANとLANの割り当てを確認できます。ここから、VLANを構成して後で仮想インターフェースに割り当てることができるため、さまざまな物理インターフェースと論理インターフェースを簡単に構成できます。 私たちができる他の構成オプションは、インターフェースのグループを作成し、構成することです 無線LAN、QinQ、PPP、GIF、ブリッジ、またはブリッジ。さまざまなアルゴリズム(LACP、フェイルオーバー、LoadBalance、ラウンドロビン)を使用してLAGGを作成することもできます。

WANの現在の構成では機能しないため、オペレーターがVLAN ID6を使用してインターネットを提供していると想像してみてください。 VLAN ID 6を作成し、後でそれをインターネットWANに適用する必要があります。 プロフェッショナルローカルネットワークに異なるVLANがあり、それらの間で相互通信したい場合は、pfSenseを使用して、異なるVLAN IDを登録し、後でLANに「ハング」する仮想インターフェイスを作成することもできます。

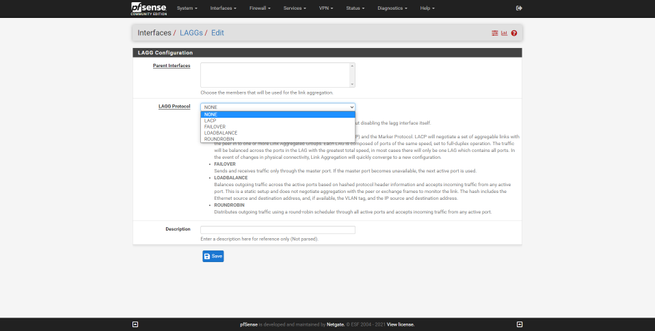

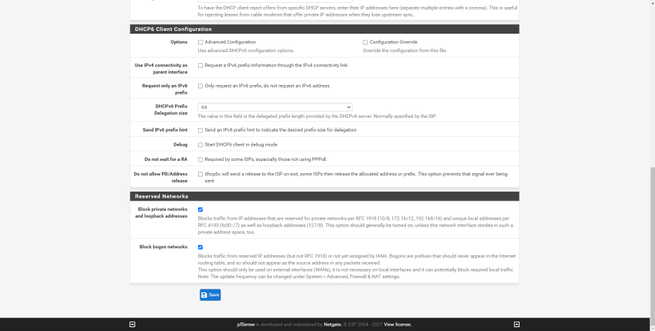

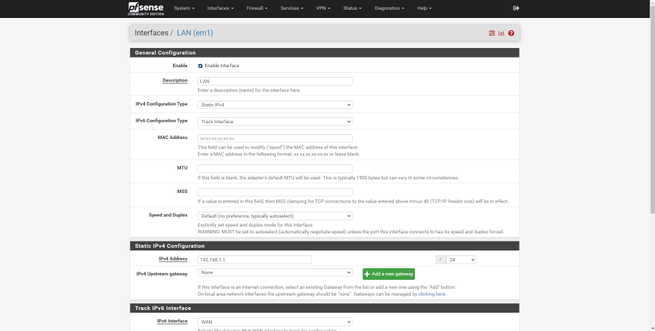

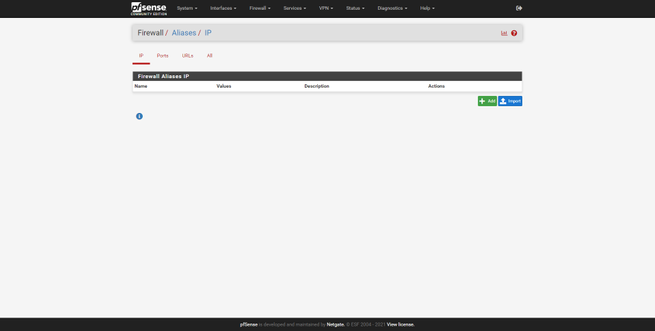

WANまたはLANの構成に入ると、前に見たインストールウィザードで行われた構成を確認できます。 WANメニューには、接続のさまざまなタイプの構成があります。IPv6でも同じことが起こり、必要なMACアドレスを入力することもできます。 DHCPクライアントの高度なパラメーターの構成に加えて、MTUとMSSを構成することもできます。

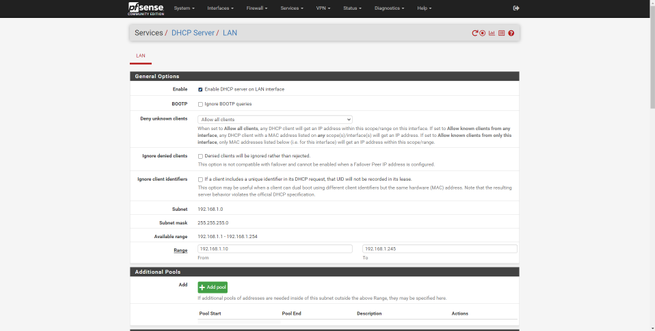

LANに関しては、通常は「静的IPv4」で構成し、後でDHCPサーバーをアクティブにします。もちろん、ここでは、接続するクライアントのゲートウェイ、つまりIPアドレス自体も構成する必要があります。

「インターフェース」のすべての構成オプションを確認したら、ファイアウォールオプションを簡単に確認します。

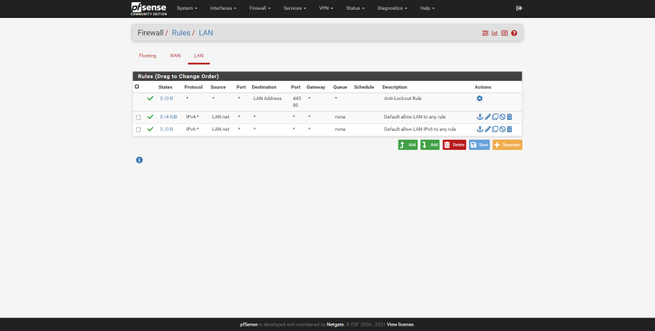

ファイアウォール

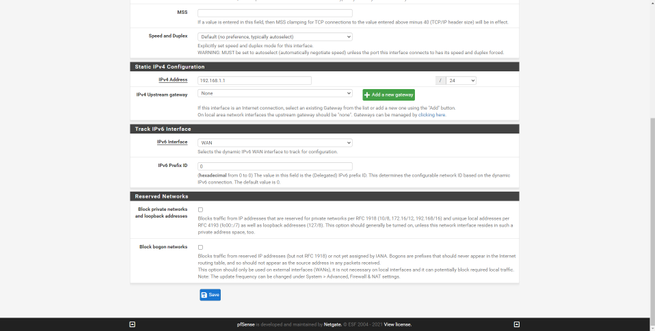

「ファイアウォール」セクションでは、すべてのファイアウォールルールを構成する必要があります。 「エイリアス」セクションでは、一連のIPアドレス、ポート、およびURLにルールを適用するためのエイリアスを作成できます。 これは、ファイアウォールでルールを非常に適切に整理するのに理想的です。さらに、可能な限り最高のパフォーマンス(上部で最も使用されているルール、下部で最も使用されていないルール)を実現するために、特定の順序を設定することが非常に重要です。適切に動作させるには、より具体的なルールを上部に、より一般的なルールを下部に配置する必要があります。

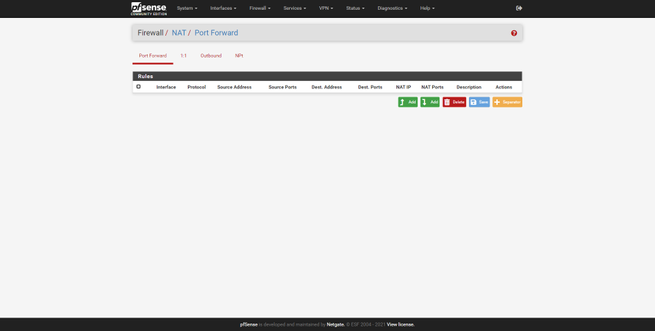

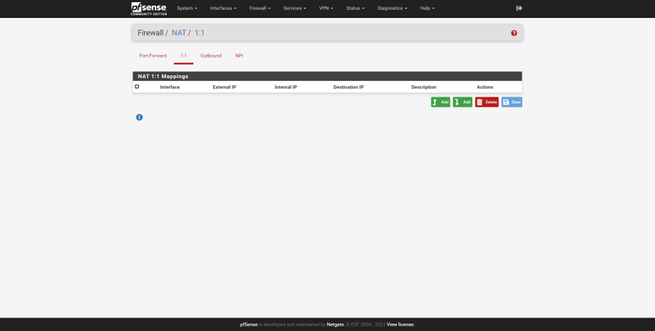

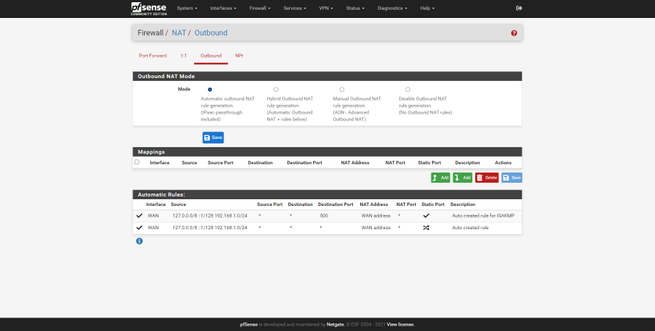

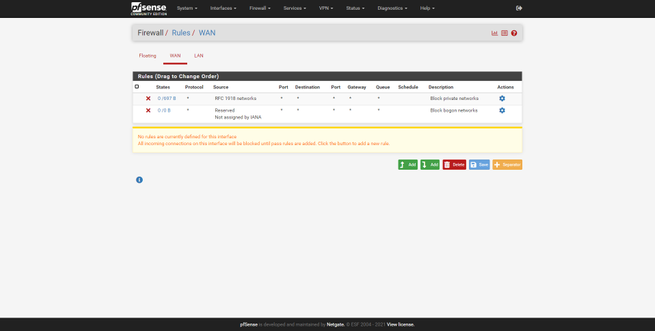

ポートフォワードでNATルールを構成する可能性があります。また、1:1 NAT、アウトバウンドNATルール、さらにはIPv6のNPtを構成することもできます。 「ルール」セクションでは、pfSenseにあるさまざまなネットワークインターフェイスでさまざまな許可または拒否ルールを作成します。 グラフィカルユーザーインターフェイスを介してこれらのルールを作成し、数十の高度なパラメーターを定義し、さまざまなプロトコルを使用して、ドラッグしてルールをある位置から別の位置に移動したり、セパレーターを追加して一連のルールを識別したりできます。

デフォルトでは、pfSenseの下部に暗黙的に「すべて拒否」があります。したがって、トラフィックを取得するには、少なくともXNUMXつの許可ルールが必要です。

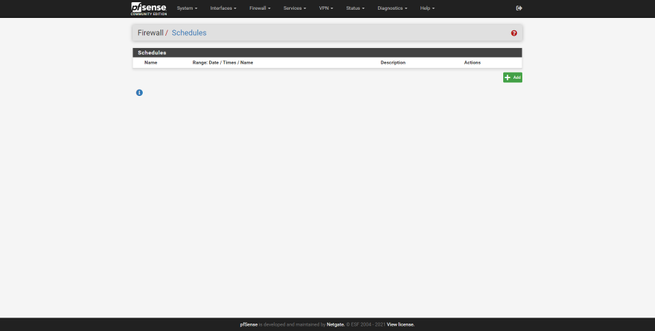

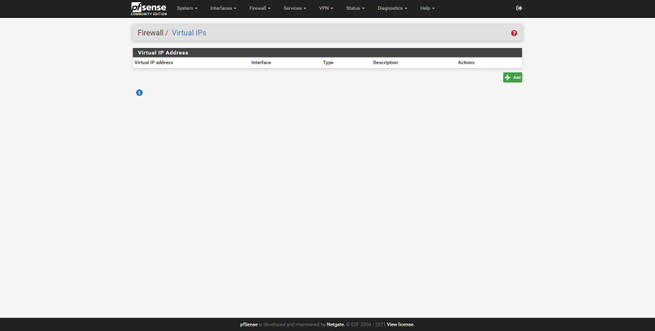

その他の興味深い機能は、さまざまなインターフェイスで「フローティングルール」を簡単に作成できること、繰り返しルールを適切に並べ替えること、特定の時間にアクティブになる一時的なルールを作成できること、「仮想IP」を次のように構成できることです。使用する。 たとえば、pfBlocker-ng。 最後に、ここにはインターフェイスごと、キューごとの「トラフィックシェーパー」もあり、帯域幅リミッターを構成したり、構成ウィザードを実行したりすることもできます。

サービス

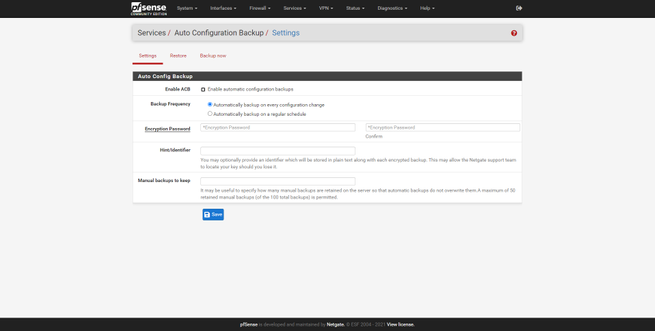

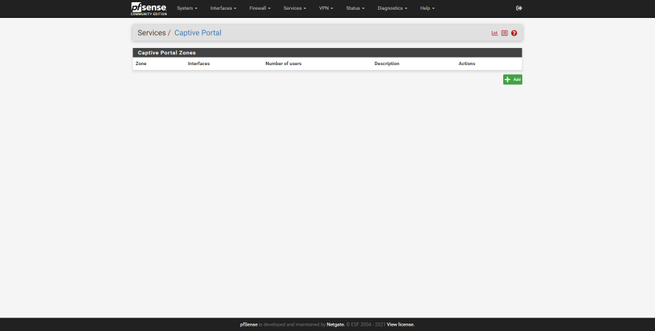

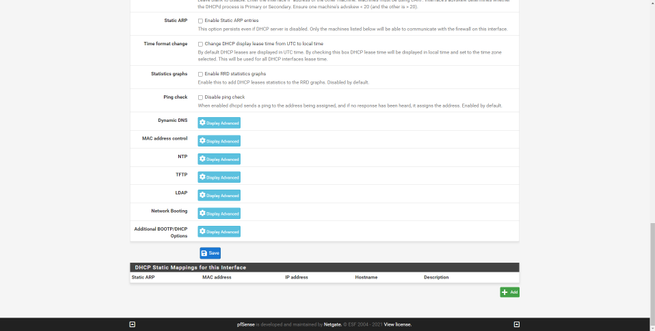

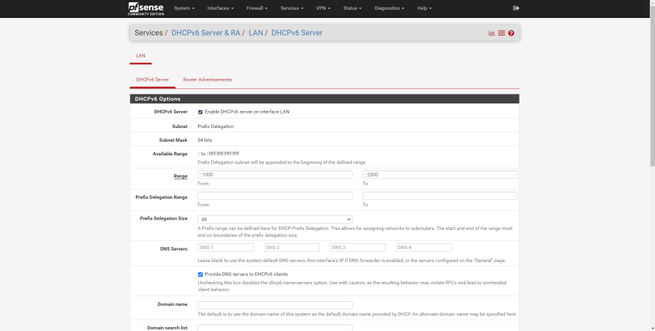

「サービス」セクションでは、pfSenseにデフォルトで提供されるすべてのサービス、およびパッケージマネージャーを介して追加でインストールしたサービスも利用できます。 このセクションでは、バックアップを自動的に作成し、pfSenseのキャプティブポータルを構成し、LAN用にDHCPおよびDHCPv6サーバーを構成するためのツールを見つけることができます。

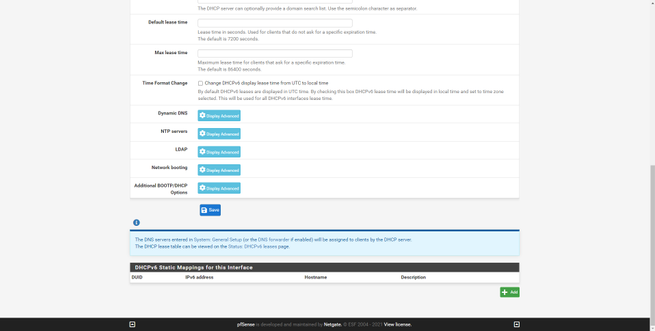

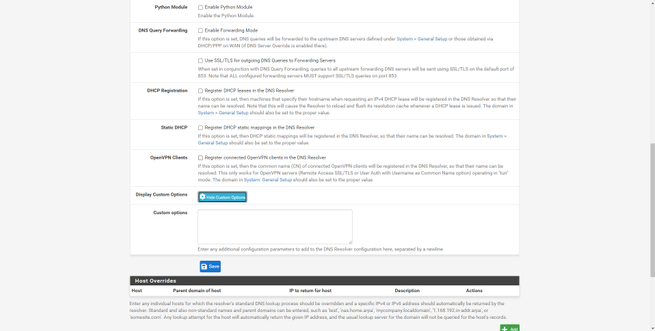

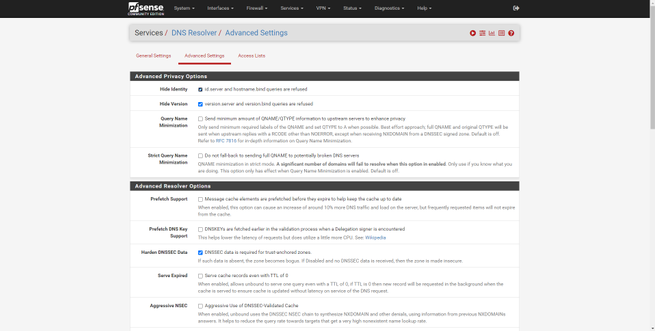

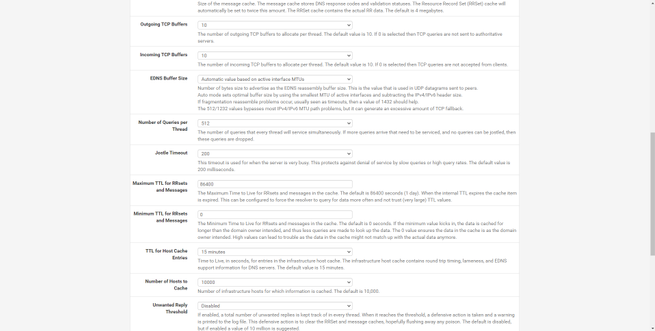

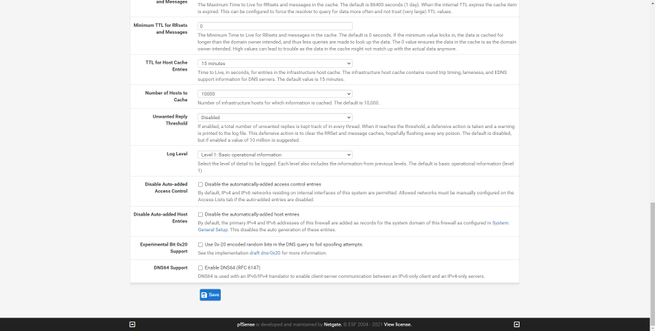

最も注目すべきサービスのXNUMXつはDNSリゾルバーです。これはpfSense自体のDNSサーバーであり、DNS over TLSで構成でき、クライアントに対して非常に具体的なルールがあります。さまざまなDNSサーバーを定義するなどの高度な構成を行うことができます。さまざまなルール。

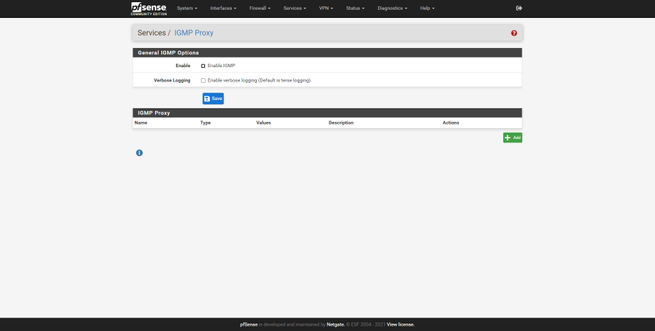

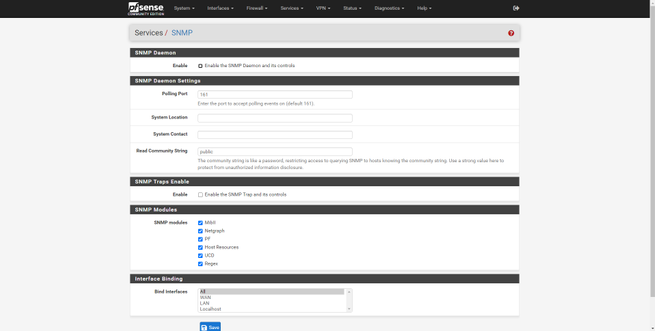

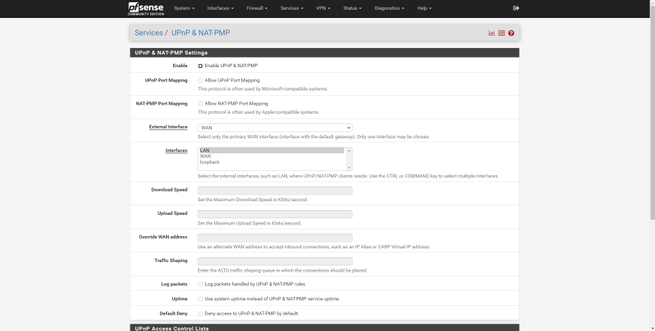

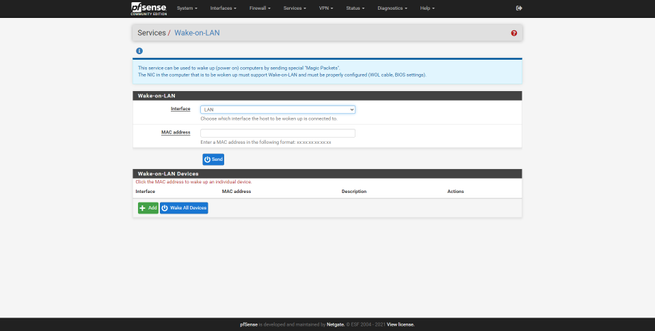

このセクションで利用できる他のサービスは、動的DNSサービス、IGMPプロキシ、さまざまなコンピューターに時間を提供するNTPサーバー、PPPoEサーバー、このファイアウォールをリモートで監視するSNMPプロトコル、さらにはUPnP / NAT-PMPプロトコルです。 ポートを自動的かつ動的に開くには、Wake-on-LAN(WoL)を使用してローカルネットワーク上のコンピューターをウェイクアップします。

pfSenseに組み込まれているいくつかのサービスを確認したら、VPNセクションに直接移動します。

VPN

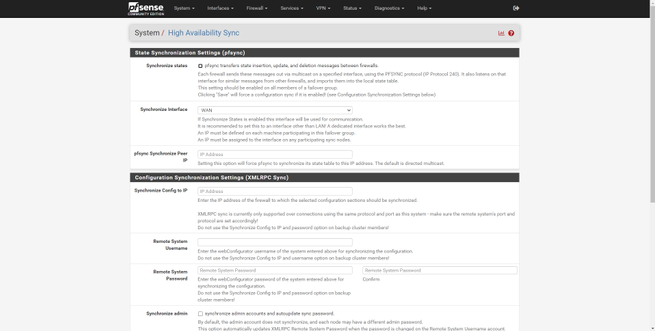

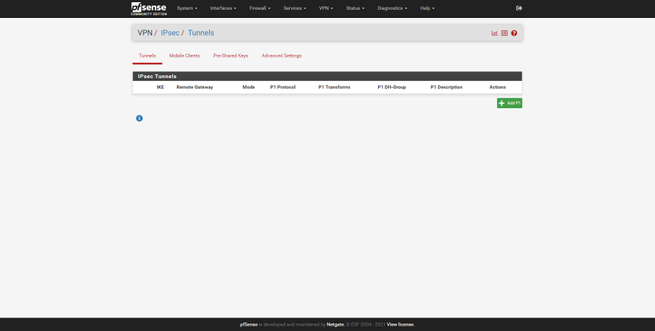

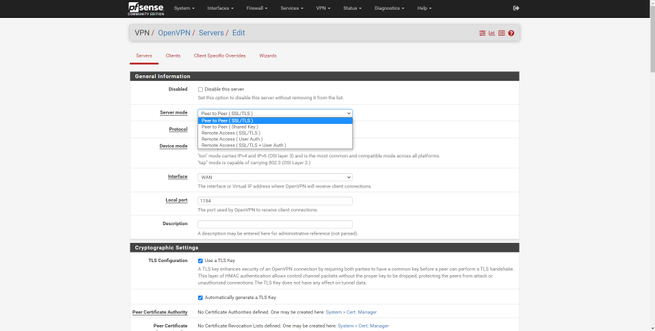

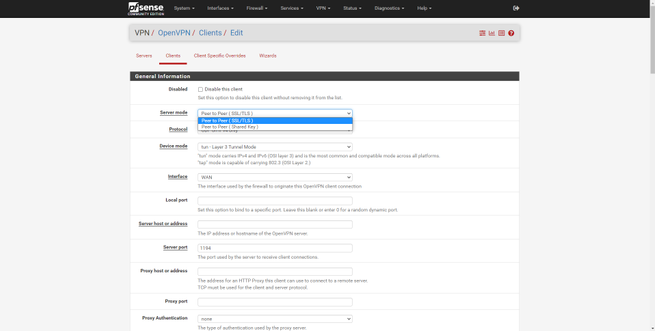

このファイアウォール指向のオペレーティングシステムは、現在存在するほとんどのVPNプロトコルをサポートし、L2TP / IPsec、IPsec、OpenVPN、およびWireGuardもあります。 プロフェッショナルな使用を目的としていることを考慮して、利用可能なすべての構成オプションと既存のタイプの認証があります。 リモートアクセスタイプのVPNとサイト間を作成できます。

ユーザーと会社のニーズに応じて、何らかのプロトコルでトンネルを構成および構築することをお勧めします。pfSense2.5.0以降の目新しさは、WireGuardがネイティブに組み込まれていることですが、以前のバージョンでも「手動」インストールを行うことでサポートされました。 WireGuardと最新バージョンのOpenVPNが追加されたおかげで、セキュリティとパフォーマンスがすべて最新に改善されます。

pfSenseで最も気に入っているのは、複雑な構成テキストファイルを編集することなく、VPNを最初から構成できることです。すべては、グラフィカルユーザーインターフェイスを介して実行できます。

Status:

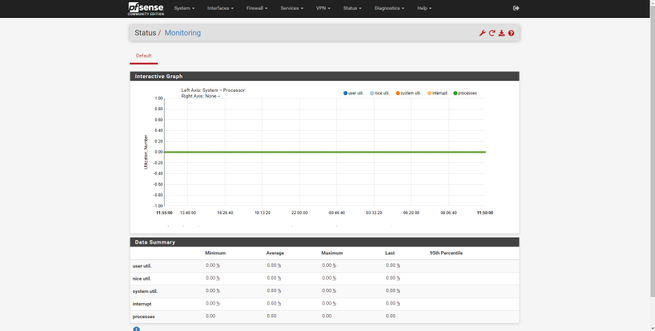

「ステータス」セクションでは、ファイアウォールのグローバルステータス、オペレーティングシステムのさまざまな領域のログ、インターフェイスのステータス、トラフィックのステータス、CPUとRAMの使用状況、およびすべてのステータスを確認できます。オペレーティングシステムで使用しているサービス。 pfSenseについて私たちが非常に気に入っているのは、ログを表示するためにSSHまたはコンソールから入力する必要がほとんどないことです。すべてがWeb経由のグラフィカルユーザーインターフェイス自体にあります。

このメニューでは、キャプティブポータル、CARP、メインダッシュボードのステータス、DHCPおよびDHCPv6のステータス、DNSリゾルバー、ゲートウェイ、インターフェイス、IpsecおよびOpenVPN VPNトンネルのステータス、さまざまなインターフェイス、サービスの監視、さらには他のオプションの中でも、トラフィックのリアルタイムグラフ。 インストールする追加のソフトウェアによっては、さまざまなサービスのステータスを表示するためのこれらのオプションが増える場合があります。

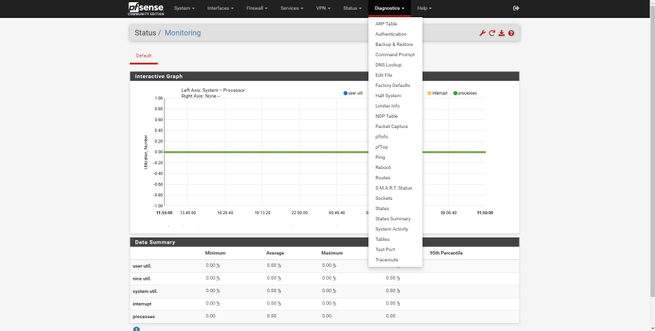

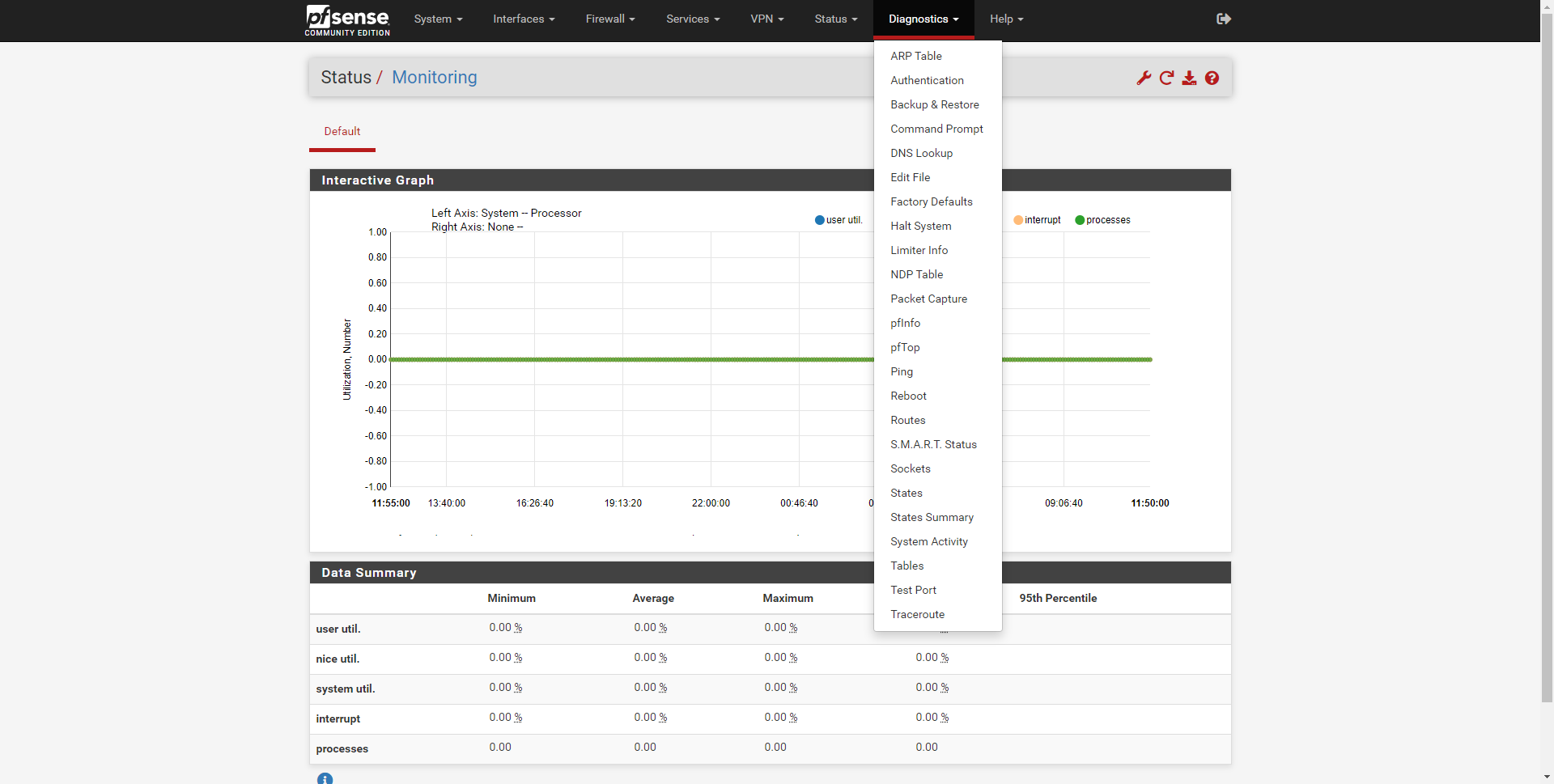

診断法

«診断»セクションでは、ARPテーブル、認証、バックアップと復元、DNSルックアップの実行、ファイルの手動編集、オペレーティングシステムの工場出荷時設定への復元、システムのシャットダウンと再起動、NDPテーブルの確認、実行を行うことができます。トラフィックグラバーで問題を検出し、pfInfoとpfTopを実行して現在の接続、pingとtracertを表示し、SMARTステータスを表示し、ポートテストを実行します。

ご覧のとおり、pfSenseは、ファイアウォールおよびメインルーターとして使用できるオペレーティングシステムであり、幅広い知識を持っている国内レベルでも、中小企業の専門家レベルでも使用できます。 オペレーティングシステムの優れた安定性と、インストールできる大量の追加ソフトウェアのおかげで、このシステムはファイアウォール/ルーターとして使用するのに最適なシステムのXNUMXつになります。