パスワードは依然としてさまざまなオンラインサービスでの典型的な認証形式です。近年、パスワード(私たちが知っているもの)とによって生成されたコードを入力する必要があるため、XNUMX番目の認証要素を構成する必要があり、人気が高まっています。オーセンティケーターアプリ(私たちが持っているもの)。 TelefónicaのElevenPathsチームは、デジタルIDを保護する目的で、Latchツールを開発しました。これは、銀行口座、ソーシャルネットワーク、自宅または社内にインストールしたSSHおよびOpenVPNサーバー、およびその他の多くのサービスを保護するためのセキュリティ機能です。構成、設定。 今日のこの記事では、セキュリティのもうXNUMXつの層を構成し、オンデマンドまたは特定の時間にさまざまなサービスへのアクセスをブロックする方法について説明します。

ラッチとは何ですか?それは何のためですか?

ラッチ は、デジタルIDに保護の層を追加できるシステムです。他のオーセンティケーターアプリケーション(Temporal One Time Password)と同様に、一時的なワンタイムコードを生成できるスマートフォン用のアプリケーションがあります。アカウントへの完全なアクセスをオンデマンドでブロックします。 たとえば、夜間にSSHサーバーやOpenVPNサーバーなどの特定のサービスに接続しない場合、ロックを解除するまでアクセスがブロックされるように(資格情報が正しく入力されていても)ラッチをプログラムできると想像してみてください。その「ラッチ」。 」のセキュリティ。 このシステムをWordPress、Drupal、および互換性のある他の多くのソフトウェアに統合した場合も同じことが起こります。

サイバー犯罪者が私たちの資格情報、ユーザー名、パスワードを入手でき、一時的なワンタイムコードを「キャプチャ」する方法を持っている場合、アプリケーションでロックを「開く」までログインすることさえできません。 。 さらに、アクセスの試みが検出された場合、正当な(私たちだった)かどうか(私たちではなかった人だった)にかかわらず、ログインの試みがあったことを示すプッシュ通知がスマートフォンにポップアップ表示されます)。

このツールの操作はXNUMX段階認証に似ていますが、同じではありません。Latchを使用すると、サービスのブロックを解除してログインするまで、サービスへのアクセスを完全にブロックできます。プログラマーを通じて、可能性があります。さまざまなサービスへのアクセスをオンまたはオフにして、アクセスする必要がないときにサービスを「ロック」して、展示面を縮小します。 の公式アプリ Android & iOS OTPコード(ワンタイムパスワード)を生成してセキュリティを強化できます。さらに、GoogleからさまざまなTOTPコードを登録することもできます。 Microsoft およびXNUMXつのステップで認証を使用するサービス。

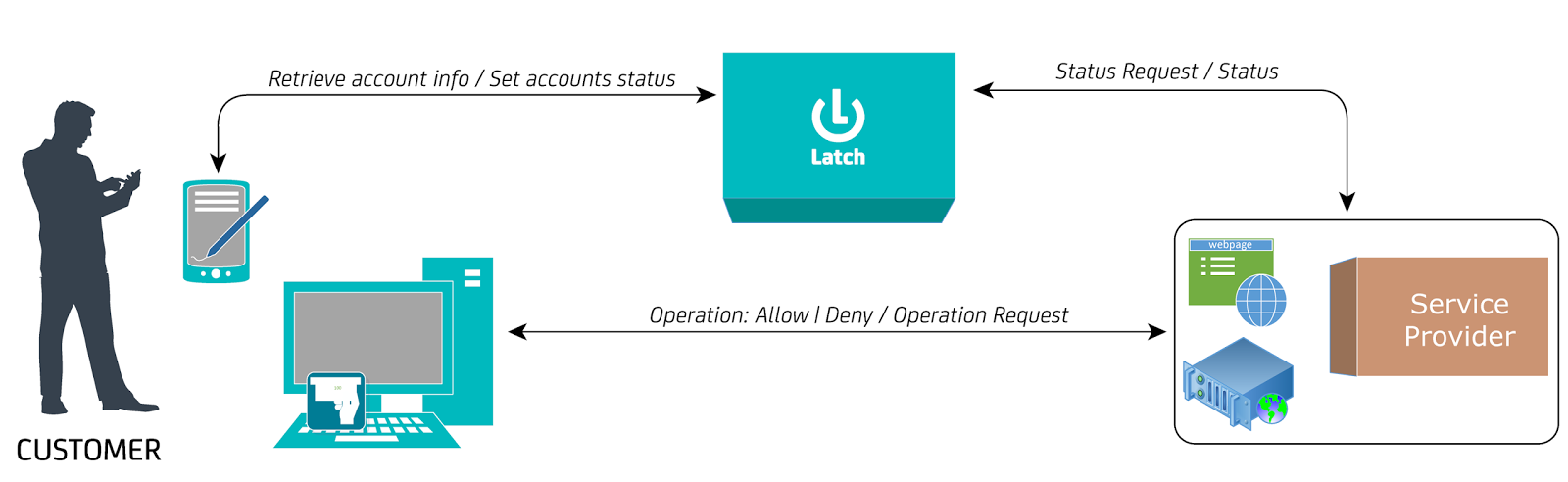

次のスキームでは、ラッチがどのように機能するかを簡単に確認できます。

現在、Latchは、このセキュリティレイヤーを追加するための大量のソフトウェアと互換性があります。たとえば、次のオペレーティングシステムでログインするように構成できます。

現在、Latchは、このセキュリティレイヤーを追加するための大量のソフトウェアと互換性があります。たとえば、次のオペレーティングシステムでログインするように構成できます。

- Linux

- Unixの

- FreeBSDの

- Home、Pro、およびサーバーバージョンのWindows

- macOS

- OpenBSDの

次のサービスに統合することもできます。

- Drupal

- ツアー

- ジェンキンズ

- Joomlaの

- Moodleの

- OpenLDAP

- OpenVPN

- ownCloud

- OpenSSHの

- phpMyAdminの

- PrestaShopの

- ワードプレス

ご覧のとおり、大量のソフトウェアと完全に互換性があるため、多数のサービスと機器を保護し、このセキュリティの層を追加することができます。

開発者として登録する

Latchをクライアントとして使用できるようにするには、AndroidとiOS用のアプリをダウンロードするだけです。公式で入手できます。 Google Playで ストアとAppStore。 ダウンロードしたら、サービスの手順に従ってアカウントをアプリケーションとペアリングする必要があります。

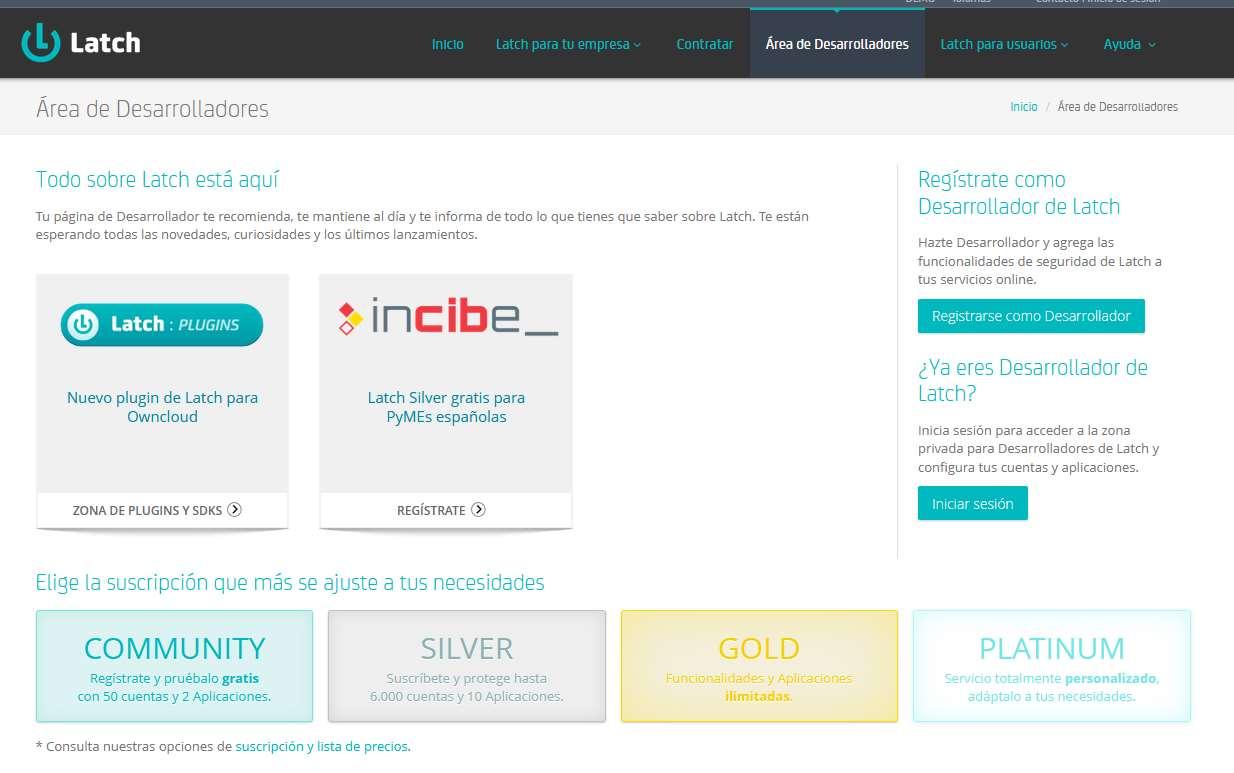

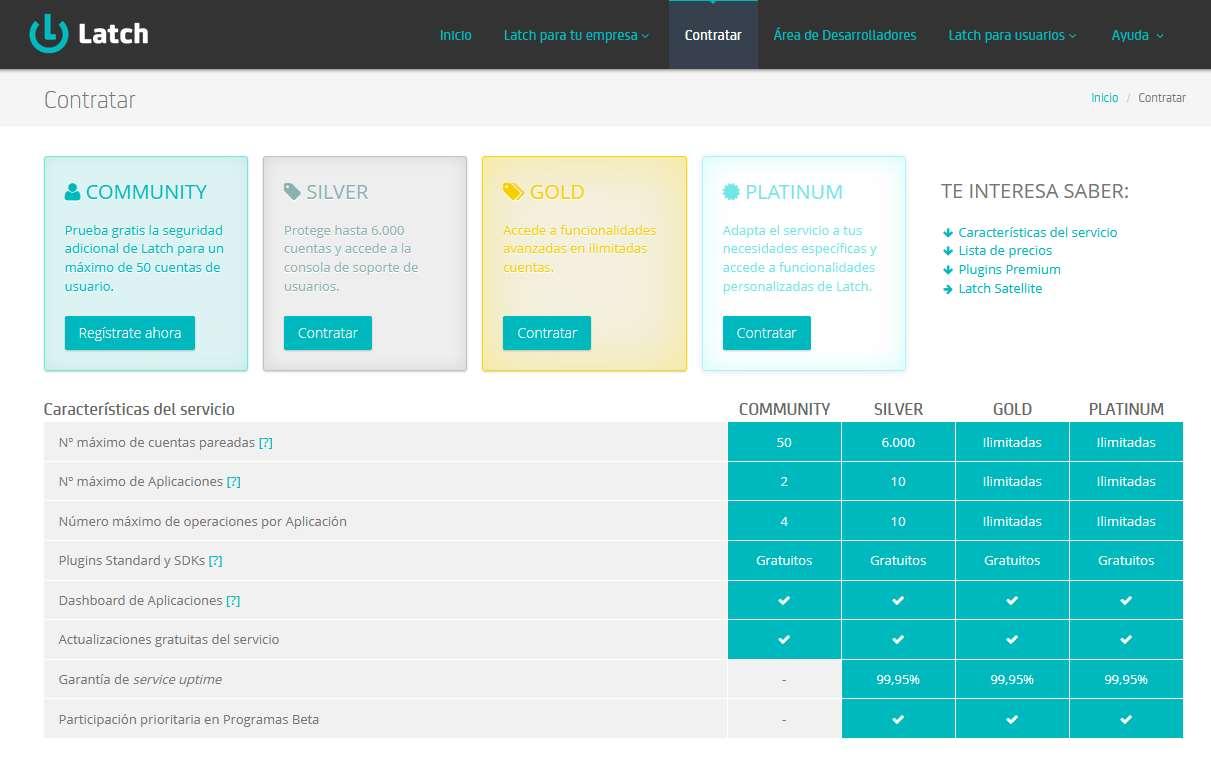

このサービスをオペレーティングシステムまたは独自のサービスに統合する場合は、開発者として登録する必要があります。これには、必要なものがあります。 ラッチ開発者の公式ウェブサイトにアクセスするには 。 中に入ると、サービスに関する最新ニュースと取得したいサブスクリプションを見ることができますが、個人使用は完全に無料で、「シルバー」と比較して一定の制限がある「コミュニティ」バージョンがあります、「ゴールド」バージョンと「プラチナ」。

登録は完全に無料で、システムの起動に必要ですが、完全に無料である唯一の「コミュニティ」アカウントの制限を考慮する必要があります。これには次のものが含まれます。

「今すぐ登録」ボタンをクリックし、登録手順に従います。完了したら、作成したばかりの資格情報を使用してログインする必要があります。

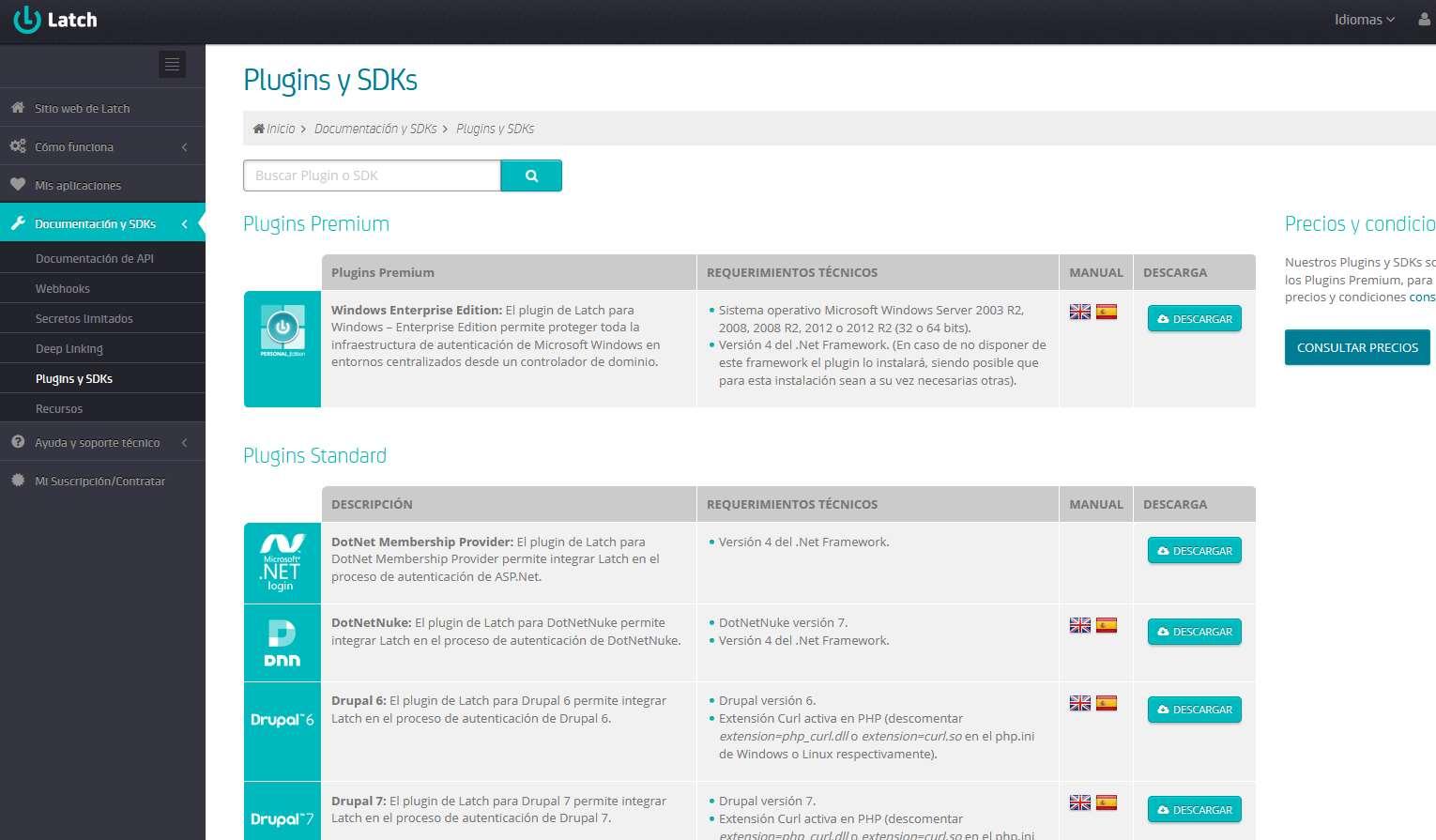

登録が完了したら、OpenSSH、OpenVPN、またはWordPressのサーバーでラッチを構成する場合は、コントロールパネルから「アプリケーション」を作成する必要があります。このサービスがサポートしていることを考慮に入れる必要があります。ほとんどすべてのオペレーティングシステムと大量のソフトウェア。これは「プラグインとSDK」セクションで直接確認できます。

ラッチを使用してアプリを作成する

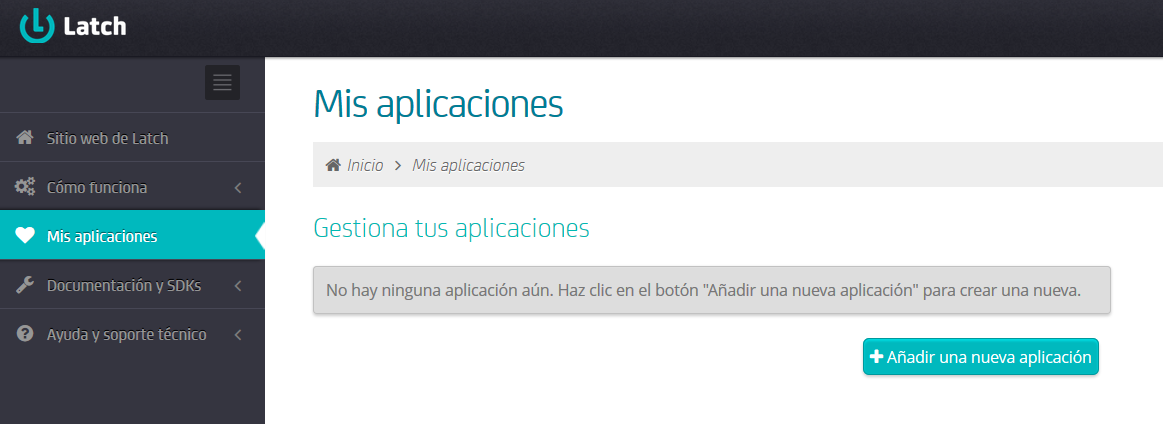

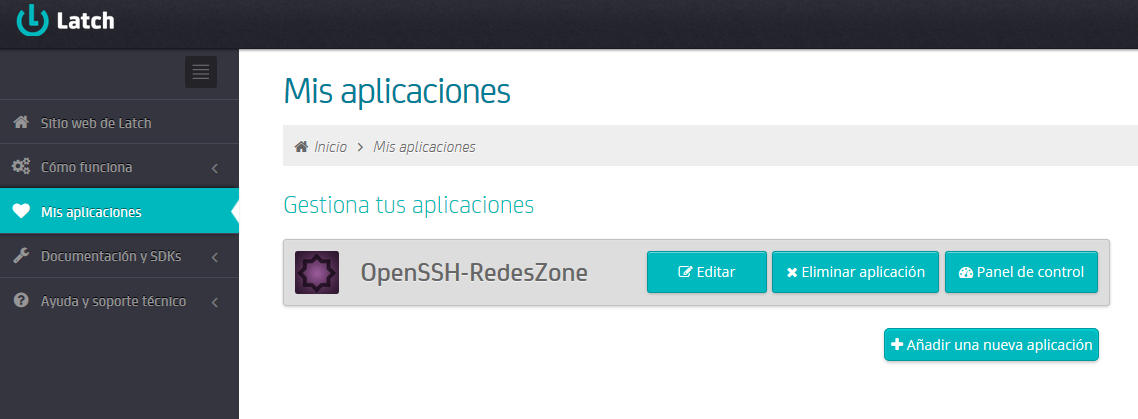

管理Webの左側には、«というオプションがあります。 私のアプリケーション «。 このセクションでは、新しいアプリケーションを作成、編集、および必要に応じて削除することができます。

最初にやらなければならないことは、「 新しいアプリケーションを追加する」、後で必要なサービスで使用します。

ここで、サービスに付けるアプリケーションの名前を指定する必要があります。たとえば、サーバー上のOpenSSH SSHサーバーを保護する場合は、簡単に見つけられるように、わかりやすい名前を付ける必要があります。この場合、「OpenSSH-この記事」アプリケーションと呼びます。

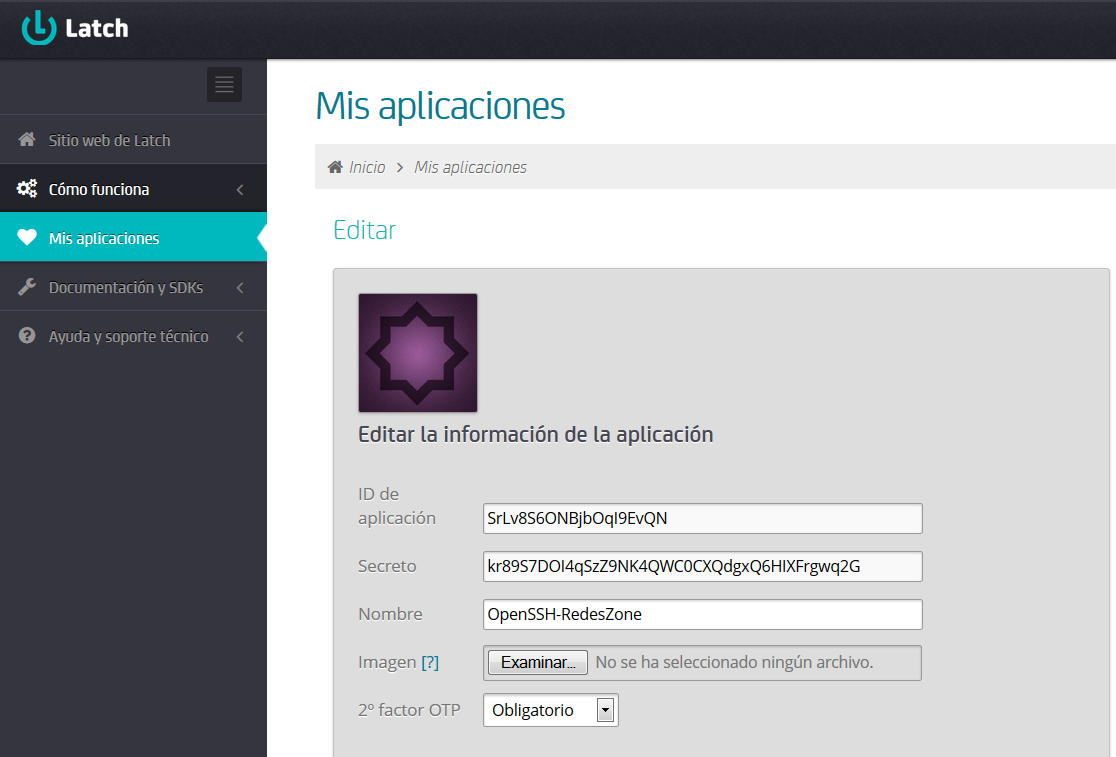

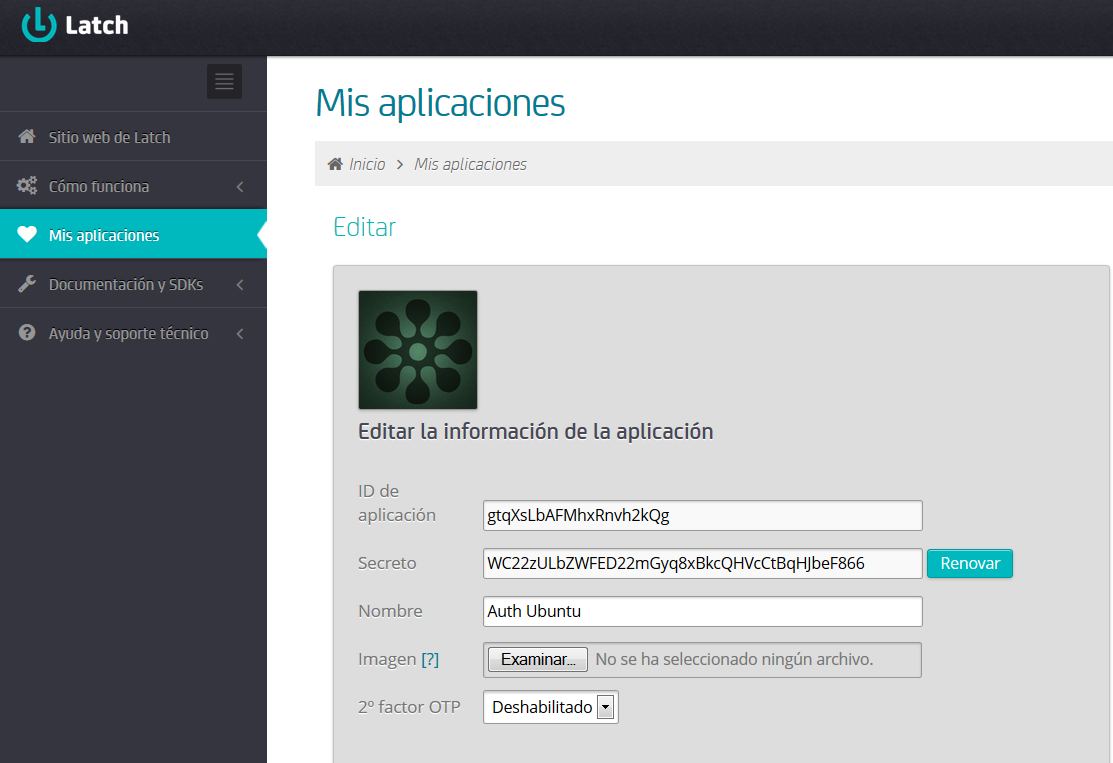

[アプリケーションの追加]をクリックすると、新しいメニューが表示され、画像を表示したり、XNUMX番目の認証要素(ワンタイムパスワード)が必要かどうかを構成したり、アプリケーションID、必要な秘密を表示したりできます。使用、およびアプリケーションに付けた名前。

ここで最も重要なことは、選択の可能性です XNUMX番目の認証要素 、OTPキー(ワンタイムパスワード)。モバイル端末でランダムに生成されたキーを要求されます。 これは、サービスにセキュリティのレイヤーを追加するのに理想的ですが、常に機能するとは限りません。統合するサービスによって異なります。 たとえば、OpenVPNでは、仮想プライベートネットワークサーバー自体のアーキテクチャのためにこのOTPを使用できませんが、OpenSSHでは問題なく使用できます。

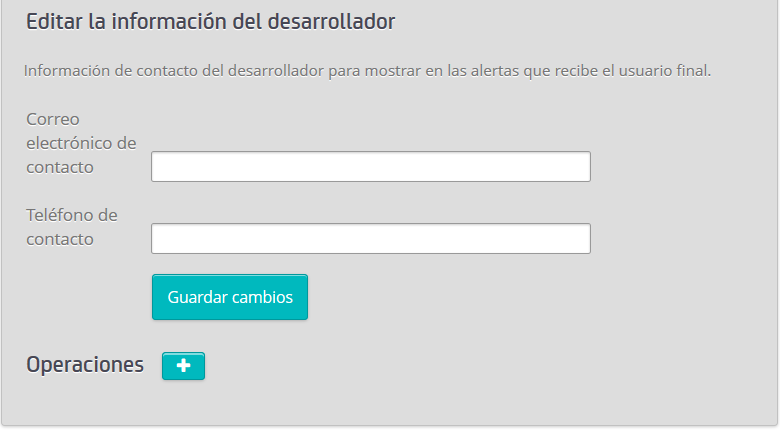

下部には、管理者の連絡先情報を入力できます。 email エンドユーザーが受信するアラートに表示するために電話番号に連絡しますが、これらのデータは完全にオプションです。

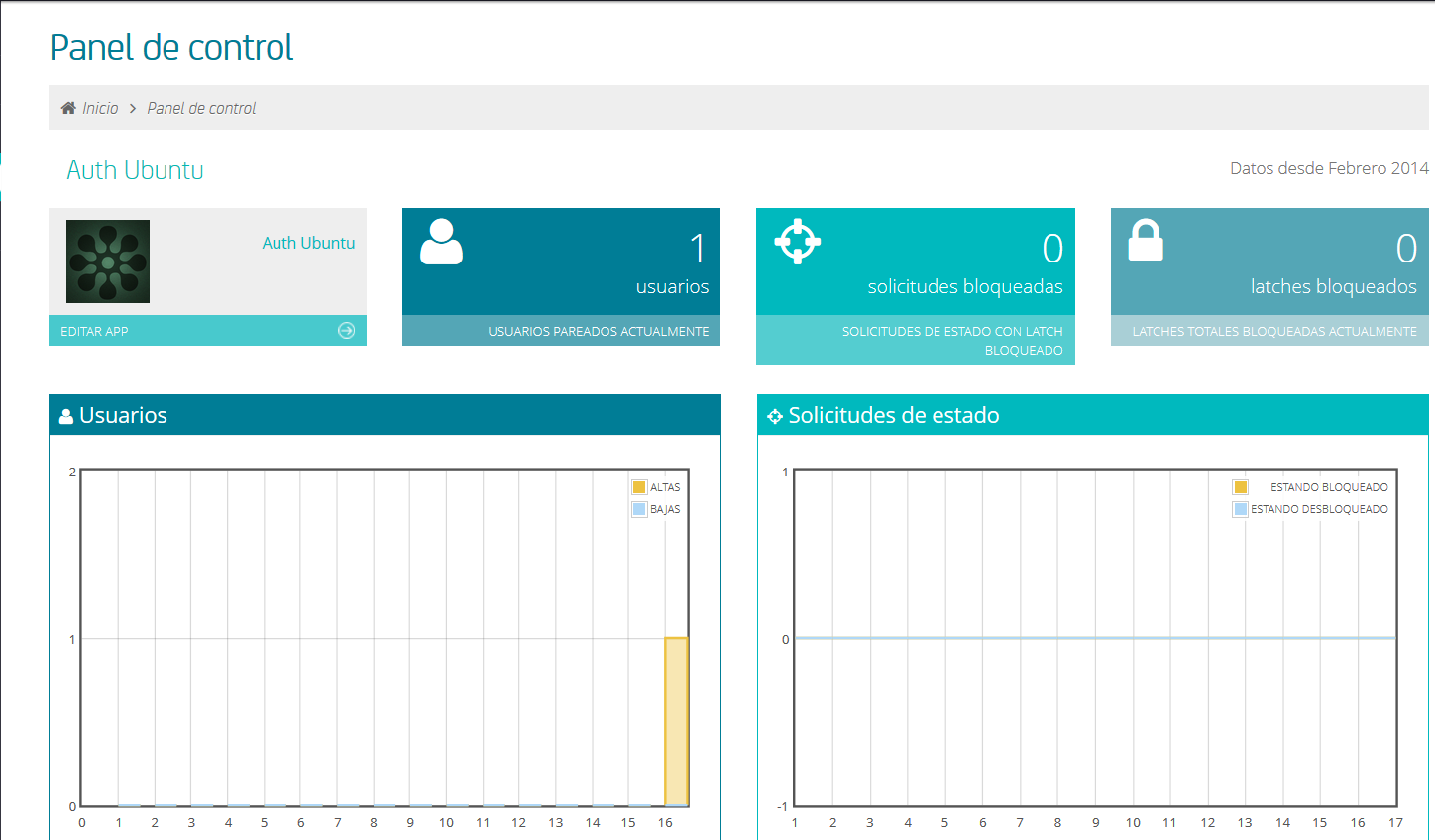

必要に応じてアプリケーションを構成したら、[変更を保存]をクリックすると、さまざまなアプリケーションが表示されるメインメニューにアクセスします。 アプリケーションを編集、削除、またはコントロールパネルにアクセスして、ログインの試行やセキュリティに関連するその他の情報を確認できます。

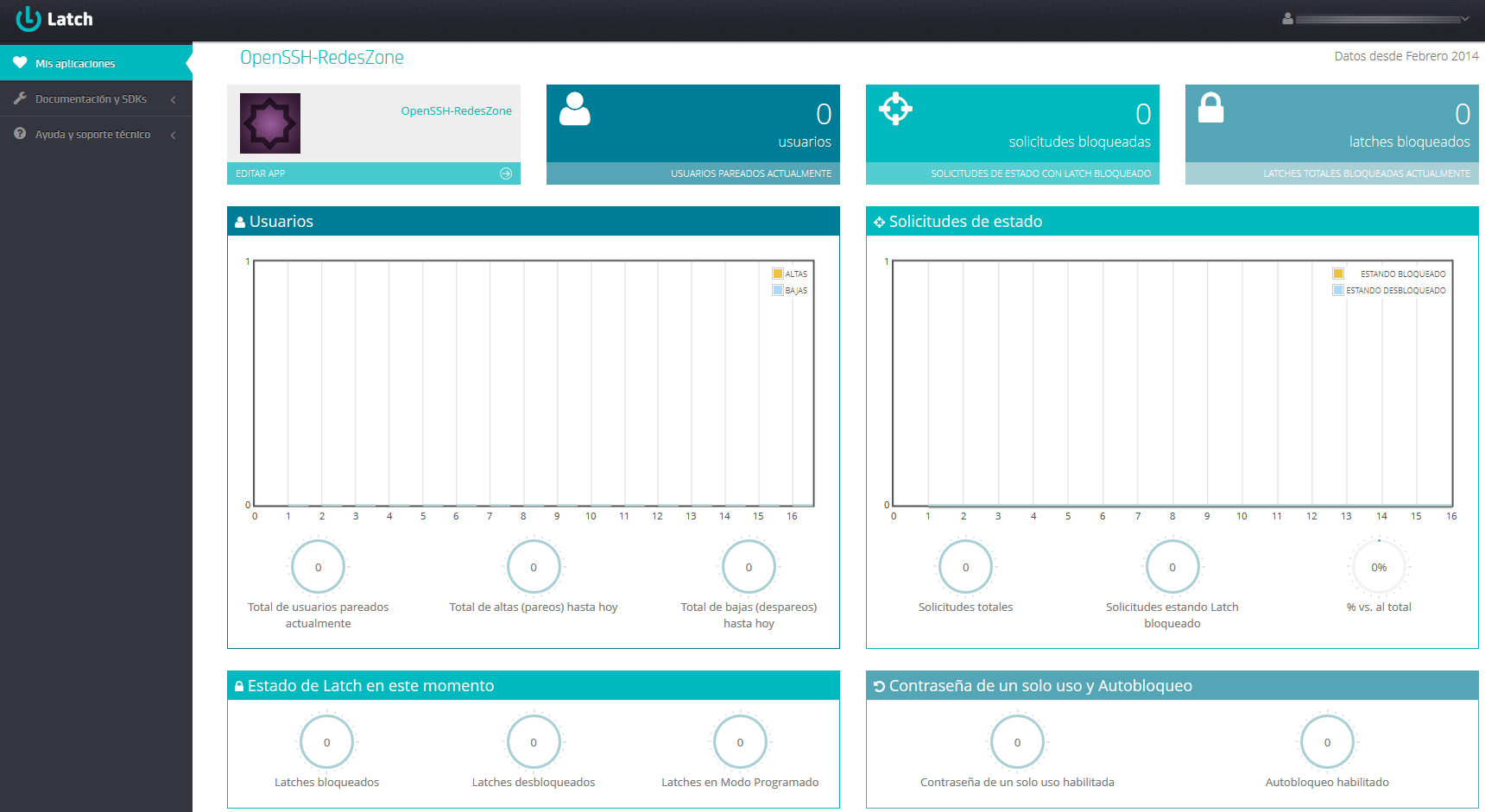

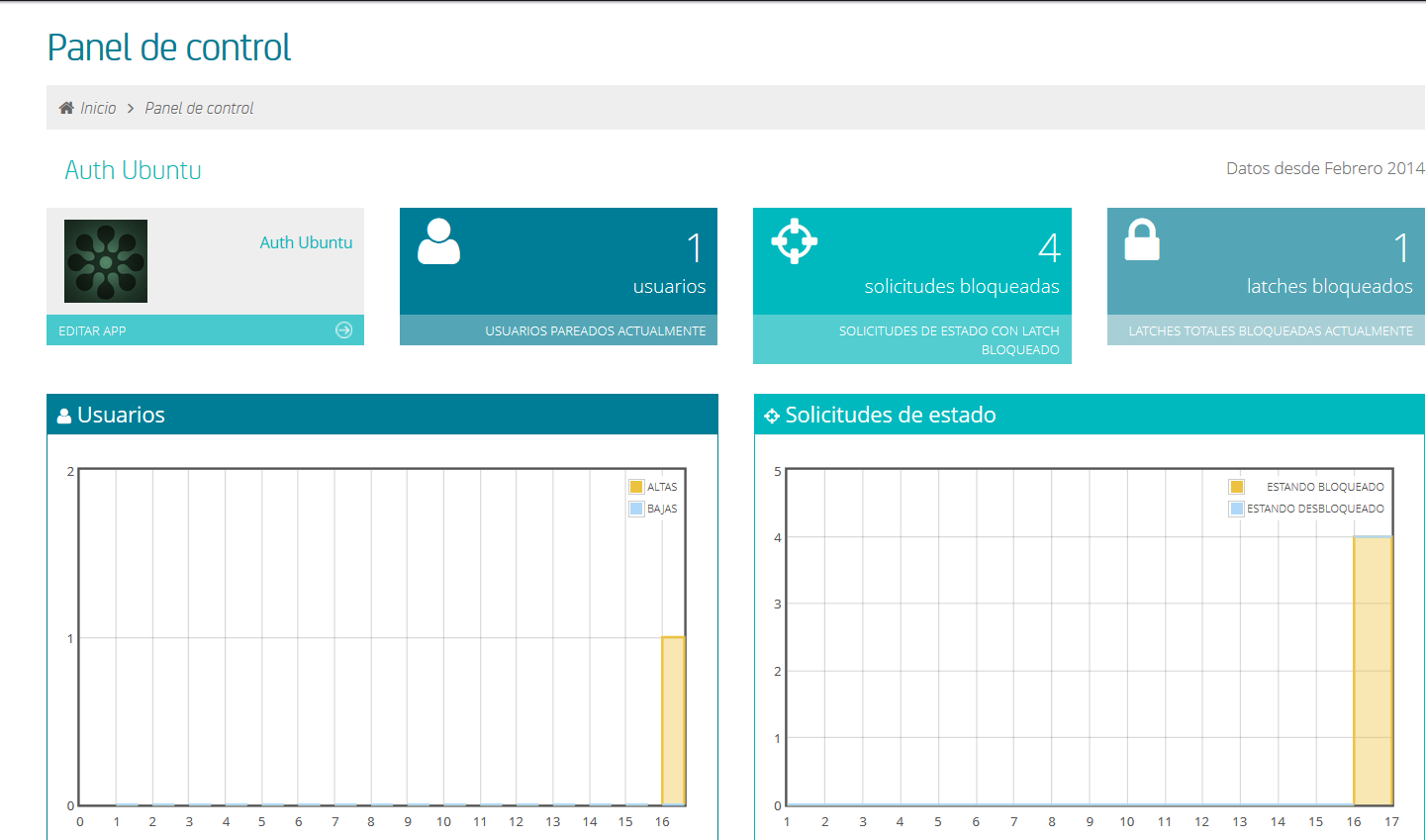

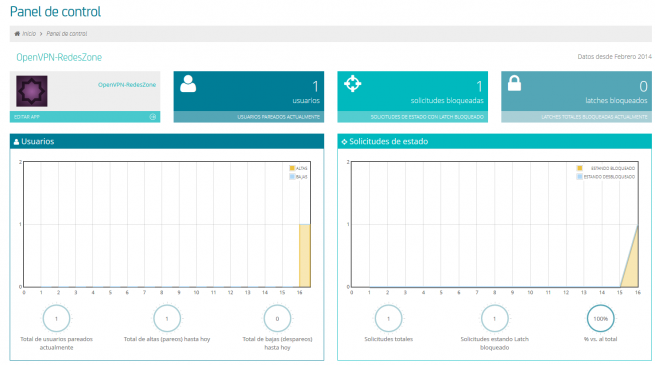

コントロールパネルに関しては、その特定のアプリケーションとペアになっているユーザーの数などの非常に重要なデータが表示されます。また、ブロックされたアクセスの試行や、アカウントを保護するためのはるかに重要な情報も表示されます。

アプリケーションを作成したら、WordPress、OpenSSH、OpenVPN、その他の互換性のあるサービスなど、サービスに機能を実装するだけで済みます。

Linuxシステムを保護するためにラッチを使用する

ラッチがどのように機能するかがわかったので、アプリケーションを作成してコントロールパネルでそのステータスを確認する方法を理解しました。次に、アプリケーションの構成に進みます。 Linux オペレーティングシステム、それがDebianであろうと、 Ubuntu または派生物。このサービスを使用すると、オペレーティングシステムで認証するときにアクセスを制御できます。 このサービスは追加のセキュリティ対策であり、システム内の適切なパスワードポリシーや適切なセキュリティポリシーに置き換わるものではなく、もうXNUMXつ追加されることを覚えておく必要があります。

登録したら、 Telefónicaの公式GitHubに入る Unixオペレーティングシステムでの認証用プラグインが配置されている場所(DebianやUbuntuなどのLinuxも)。 .ZIPをダウンロードしたら、それをコピーして、オペレーティングシステムの認証を確実にするシステムで解凍します。 最初にやらなければならないことは、典型的なgcc、make、そしてもちろん必要なライブラリをインストールすることです。

インストールと試運転

実行するすべてのコマンドは、スーパーユーザー権限で実行するために完全に必要であるため、すべてのコマンドに「sudo」を入れます。 「sudosu」を実行する可能性もあるため、「sudo」を前に付けずにすべてをrootとして実行します。 gcc、make、および関連するすべてのライブラリをインストールします。

sudo apt install gcc make libpam0g-dev libssl-dev libcurl4-openssl-dev

必要なものをすべてインストールしたら、オペレーティングシステムでの認証のためにLatchフォルダーに移動し、「Python」フォルダーに移動して、ファイルの名前をlatch-model.confからlatch.confに変更します。

cd python/

mv latch-model.conf latch.conf

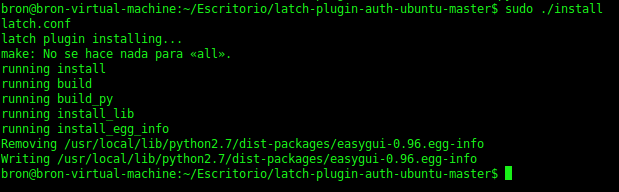

次に、「install」というファイルを次のように実行します。

sudo ./install

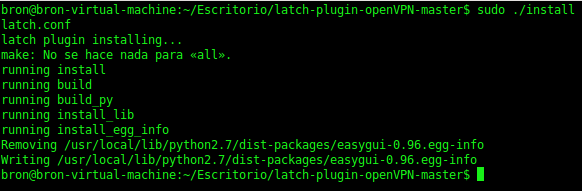

ディストリビューションに必要なもののコンパイルを開始し、後でインストールします。次のスクリーンショットで、このプロセスを確認できます。

インストール後、オペレーティングシステムを再起動することをお勧めします。

sudo reboot

システムが再起動したら、構成を続行します。

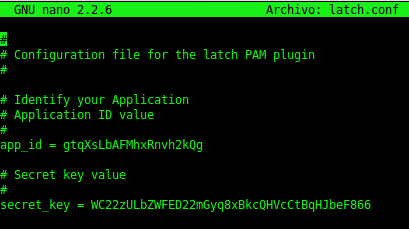

次に、開発者のWebサイトにあるアプリケーションIDと秘密情報を使用してlatch.confテキストファイルを編集する必要があります。

nano latch.conf

そして、次の情報でファイルを編集します。

# Configuration file for the latch PAM plugin

# Identify your Application

# Application ID value

app_id = gtqXsLbAFMhxRnvh2kQg

#Secret key value

secret_key = WC22zULbZWFED22mGyq8xBkcQHVcCtBqHJbeF866

次に、編集方法のスクリーンショットを見ることができます。

編集したら、保存して閉じます。次に、モバイルデバイスをラッチとペアリングする必要があります。システムが動作を開始します。

アプリケーションをシステムにリンクする

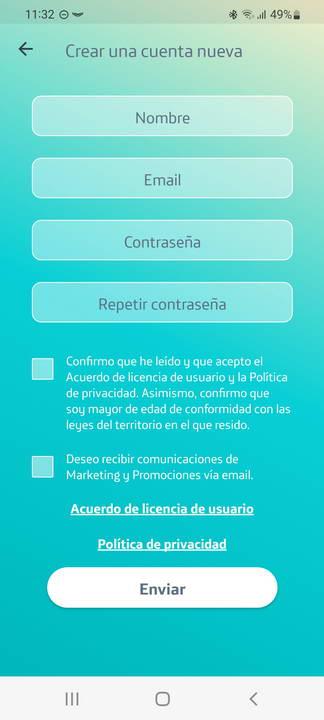

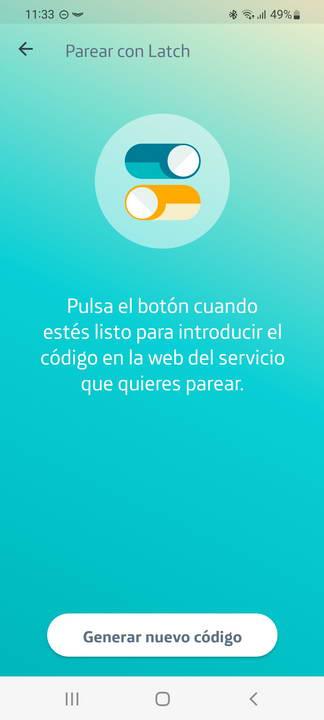

モバイルデバイスにアプリをインストールしたら、それを実行すると、アプリの動作とアプリケーションの目的を示すウィザードが表示されます。 このウィザードの後、アプリにログインするか、以前に登録していない場合は新しいユーザーを登録できます。

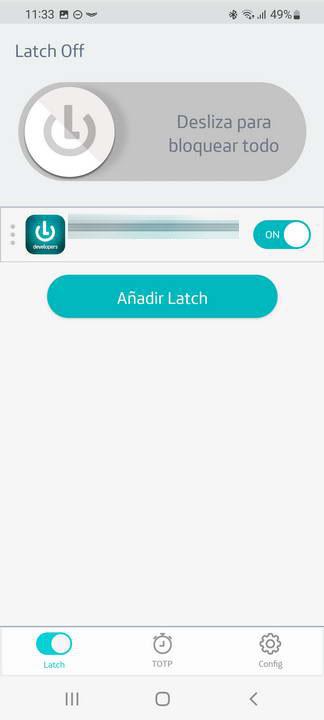

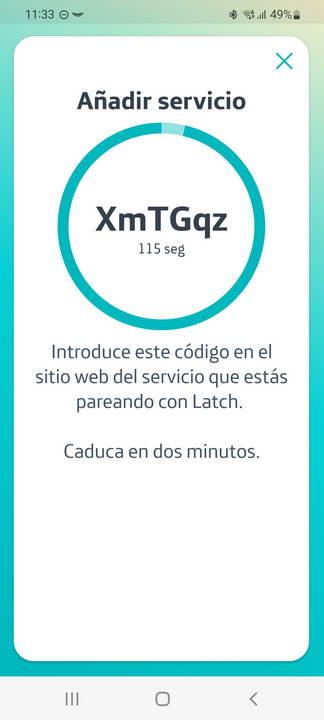

次に、最初のサービスをペアリングするための構成ウィザードを取得します。下部をクリックしてコードを提供し、電話をLinuxオペレーティングシステム認証サービスとペアリングします。

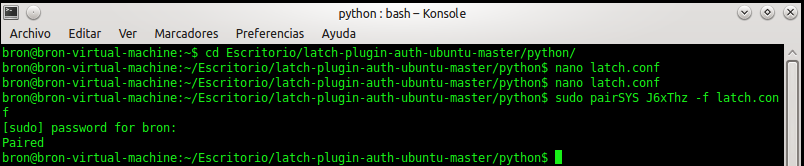

システムでは、端末ごとに次のコマンドを入力する必要があります。

sudo pairSYS CODIGO -f RUTA_ARCHIVO.CONF

この例では/python/にいるので、次のコマンドを導入しました。

sudo pairSYS CODIGO -f latch.conf

コンピューターでこの注文を実行すると、サービスが正しくペアリングされたように見えます。以下に正確なメッセージを示します。

そして、即座にそして自動的に、それがうまくペアリングされたことの確認が私たちのモバイル端末に表示されます。

この時点で、オペレーティングシステムはすでにアプリとペアリングされています。コントロールパネルに入ると、次のように表示されます。

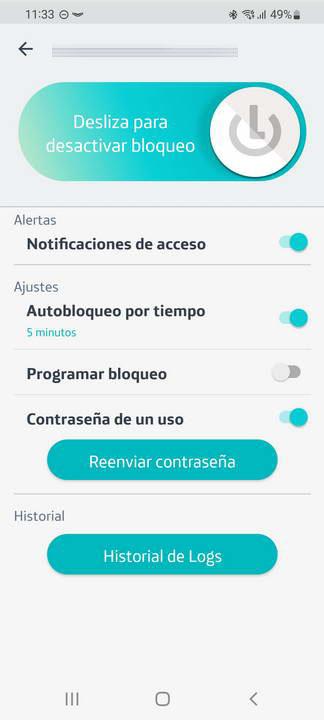

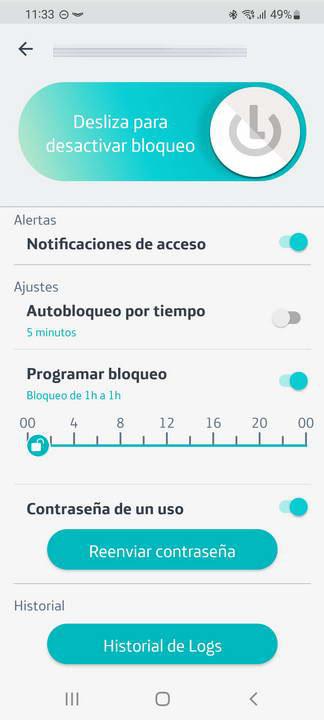

モバイルアプリケーションでは、いつでもサービスのブロックとブロック解除を行うことができます。ブロックするサービスの南京錠をドラッグするだけです。 これにより、Linuxベースのコンピューターまたはサーバーを使用していない場合は、それをロックダウンできます。 名前をクリックすると、XNUMX日の特定の時間帯のロックのプログラミングやその他のオプションなど、Latchモバイルアプリケーションによって提供される主なオプションが表示されます。

ご覧のとおり、多くの構成オプションを利用できます。

パフォーマンスと安全性のテスト

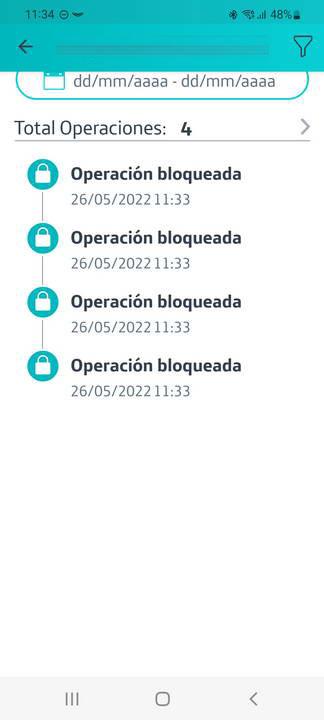

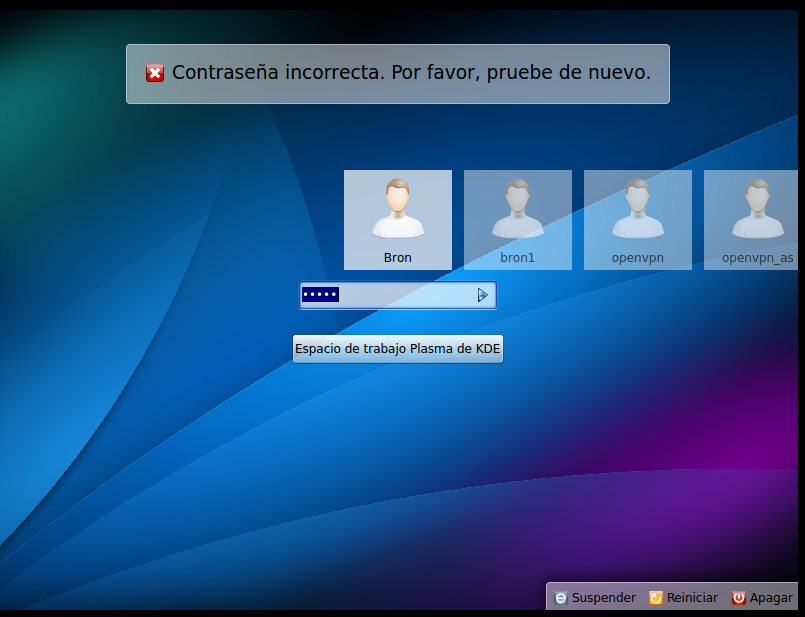

次に、オペレーティングシステムにアクセスしたい悪意のあるユーザーであるとシミュレートします。可能な限り最高のセキュリティを確保するために、常にラッチを閉じているため、アクセスが試行されたことが通知されます。 システムログインを入力してパスワードを入力すると、ラッチを閉じた状態で誰かがアクセスしようとしたことを示す警告がスマートフォンに表示されます。

サービスのロックを解除しないとログインできなくなり、認証時にパスワードが間違っていることを示すエラーが発生するため、パスワードを正しく入力してもアクセスできません。

ラッチコントロールパネルに入ると、侵入の試みが表示されます。ここでは、ログインするためのOTPキーはなく、セキュリティを持つように構成された「ラッチ」のみがあります。

このロックは、オペレーティングシステムにログインするときにのみ発生します。すでにログインしていて、コンピューターを通常どおり使用している場合は機能しません。 ただし、再度入力する必要がある場合は、サービスのロックを解除する必要があります。 ローカルコンソールまたはSSHのいずれかでターミナルを介してログインしようとすると、ラッチがブロックされている場合はログインできません。

アプリのペアリングを解除し、オペレーティングシステムから削除します

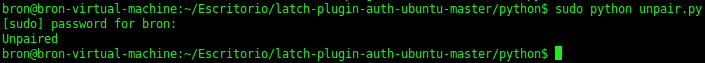

アプリのペアリングを解除してオペレーティングシステムから削除する場合は、次のコマンドを実行するだけです。

sudo python unpair.py

アプリでは、サービスのペアリングが正しく解除され、利用できなくなることがわかります。 システムからLatchをアンインストールするには、pythonフォルダーに移動し、次のコマンドを実行します。

sudo python uninstall.py

![]()

次に、変更が正しく適用されるように、オペレーティングシステムを再起動する必要があります。

sudo reboot

ご覧のとおり、LatchはDebianやUbuntuなどのLinuxオペレーティングシステムで動作し、セキュリティの別のレイヤーを追加するのに理想的です。

OpenVPNサーバーの構成

人気のOpenVPNサービスはLatchとも互換性があるため、このサービスのおかげでサーバーを非常に簡単かつ迅速に保護できます。 私たちが最初にしなければならないことは公式のTelefónicaGitHubに入る 以前に使用したものと同じプラグインがあり、それを機能させるにはまったく同じプラグインが必要になります。 プロセスは以前とまったく同じです。最初に行う必要があるのは、インストールに必要なすべてのものをインストールすることです(以前に実行したことがない場合)。

gccをインストールし、makeしてから、必要なライブラリを作成します。

sudo apt-get install gcc make libpam0g-dev libcurl4-openssl-dev libssl-dev

必要なものをすべてインストールしたら、解凍したSSHフォルダーのラッチに移動し、次のように「install」というファイルを実行します。

sudo ./install

ディストリビューションに必要なもののコンパイルを開始し、後でインストールします。次のスクリーンショットで、このプロセスを確認できます。

インストール後、OpenVPNサービスを再起動することをお勧めします。

sudo /etc/init.d/openvpn restart

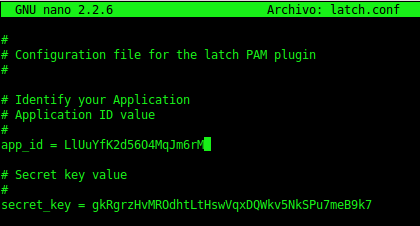

ここで、前と同じ構成に進む必要があります。ファイルの名前をlatch-model.confに変更してlatch.confに変更し、「マイアプリケーション」セクションで作成したアプリケーションIDと秘密鍵を組み込むように編集します。

cd python/

mv latch-model.conf latch.conf

nano latch.conf

それは次のようなものになります:

#

# Configuration file for the latch PAM plugin

# Identify your Application

# Application ID value

app_id = LlUuYfK2d56O4MqJm6rM

# Secret key value

secret_key = gkRgrzHvMROdhtLtHswVqxDQWkv5NkSPu7meB9k7

以下に、編集方法のスクリーンショットを示します。

編集したら、保存して閉じます。 これで、モバイルデバイスをシステムのラッチとペアリングして作業を開始するだけです。 このプロセスは、Linuxシステムの場合とまったく同じです。

ペアリングしたら、接続する必要のあるOpenVPN.confファイルで追加の構成を行う必要があります。次の行を追加する必要があります。

plugin RUTA_AUTENTICACION_PAM openvpn

この場合、名前を変更したため、次のようになります。

plugin /usr/lib/openvpn/openvpn-plugin-auth-pam.so openvpn

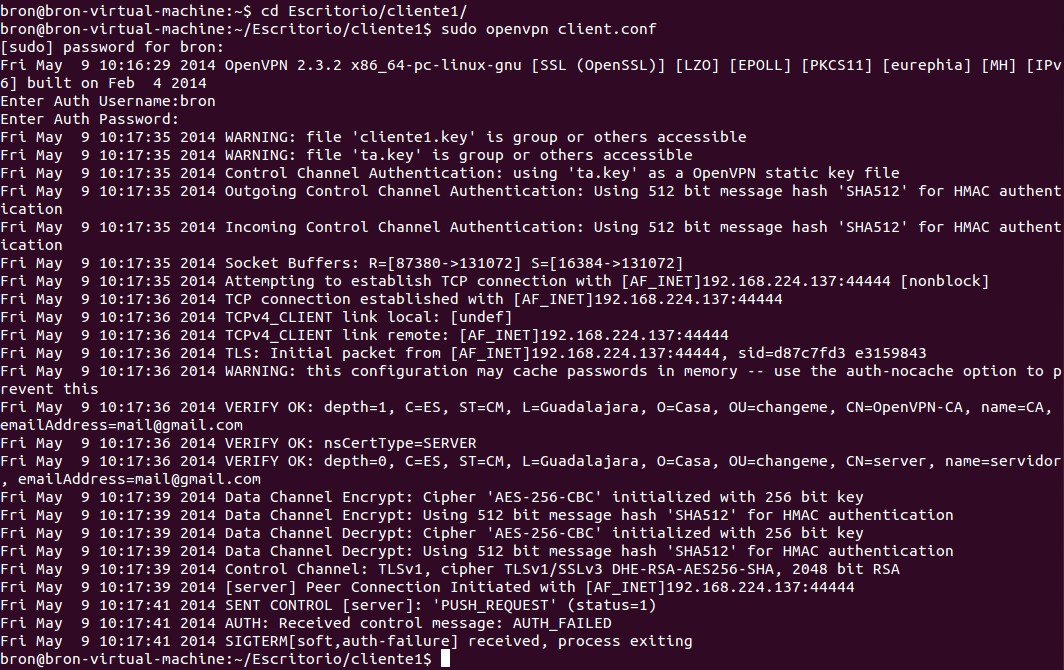

この行を構成ファイルのどのセクションに挿入するかは関係ありません。通常、ファイルの最後に配置されます。 すべてがインストールおよび構成された後、ラッチを閉じた状態で誰かがOpenVPNサーバーに接続しようとすると、接続が失敗し、モバイルにアクセスの試行が通知されます。 もちろん、これはシステムにPAM認証がある場合にのみ機能することを覚えておく必要があります。TLSデジタル証明書で登録している場合は、PAMが使用されていないため機能しません。

誰かがOpenVPNサーバーに接続しようとすると、ラッチが閉じている場合、認証エラーが発生します。

ラッチコントロールパネルには、この侵入の試みも表示されます。

LatchとOpenVPNを使用してXNUMX番目のユーザーを構成する場合は、問題なく実行できます。作成する他の新しいユーザーで手順を再度実行するだけです。

sudo pairOVPN CODIGO -f latch.conf

ペアリングされたユーザーの登録を解除してすべてをアンインストールする場合は、次の手順に従うだけです。

sudo python unpair.py sudo python uninstall.py

そして、すべてが再び正しく機能するように、OpenVPNサービスを再起動する必要があります。

OpenSSHサーバーをLatchで構成する場合、OpenSSH自体もPAMを使用してクライアントを認証するため、手順は一般的なLinuxの場合とまったく同じです。

結論

ラッチは、デジタルIDの追加のセキュリティ対策です。現在、認証のXNUMX番目の要素としてラッチを使用する公共サービスは多くありませんが、追加するために、プラグインと、ラッチを独自のサーバーに組み込むために必要なすべてのものがあります。セキュリティのもうXNUMXつの層。 LinuxまたはFreeBSDオペレーティングシステムとの互換性のおかげで、XNUMXつ目の要素を追加することで、これらのシステムを適切に保護できます。さらに、OpenSSHとOpenVPNの両方とも互換性があります。 SSHと VPN それぞれサーバー。

ラッチのもうXNUMXつの非常に良い面は、TOTP(Temporary One Time Password)セクションにさまざまなサービスを登録できることです。たとえば、Googleアカウント、Dropbox、PayPal、 Facebook または、XNUMX番目の認証要素としてオーセンティケーターアプリが必要なその他のサービス。 良い点は、ラッチアカウントを使用すると、すべてのトークンにアクセスできることです。モバイルを変更した場合でも、すべてを再構成する必要はありません。直接同期されているため、サービス内のアカウントにトークンを含めるだけです。電話のクラウドで。