ファイアウォールは、PC、ルーター、ネットワーク全体の両方を外部からの侵入から適切に保護するための基本的なツールです。 ファイアウォールを使用すると、さまざまなルールを組み込んで、宛先との間のトラフィックを制御できます。 受信または送信されたパケットが設定されたルールに準拠している場合、ファイアウォールのXNUMXつの一般的なアクションのXNUMXつが実行されます:パケットの許可(ACCEPT)、パケットの拒否と削除(DROP)、拒否メッセージの起動(拒否)。 設定方法を知っている ファイアウォール、コマンドラインまたはグラフィカルユーザーインターフェイスのいずれかを介して、そうするためのグッドプラクティスを知ることと同じくらい重要です。 今日、この記事では、ファイアウォールを正しく構成するための一連の推奨事項を作成します。

トラフィックを暗黙的に拒否します(デフォルト)

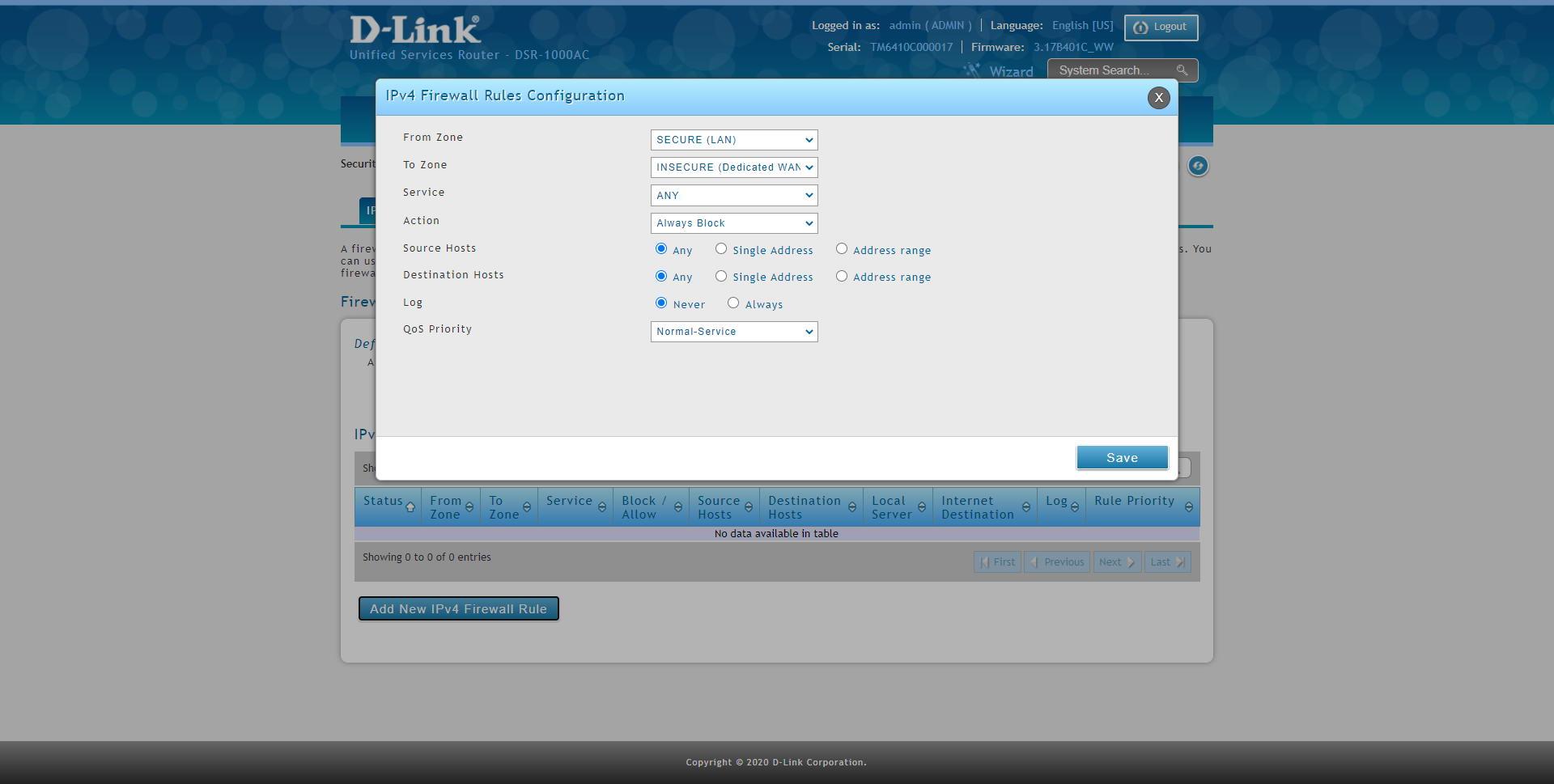

ファイアウォールは、トラフィックの許可または拒否に関してXNUMX種類のポリシーを許可します。出入りするネットワークトラフィックを使用して制限ポリシーを構成することは、コンピューターとネットワークを適切に保護するための完全に基本的なことです。 ファイアウォールは、次のXNUMXつの異なる方法で構成できます。

- 許容ポリシー :任意のIPおよびインターフェースからのすべてのトラフィックが許可され、ファイアウォールで明示的にブロックされているもののみがブロックされます。

- 制限ポリシー :IPアドレスまたはインターフェースからのトラフィックは許可されません。ファイアウォールで明示的に許可されているトラフィックのみが許可されます。

セキュリティのために、 ファイアウォールポリシーを常に「制限付き」として構成する必要があります 実際、多くのデフォルトのファイアウォールソフトウェアは、プロのルーターやファイアウォールでさえ、すでにこのポリシーで構成されています。つまり、Ciscoルーターやファイアウォールの場合のように、最後に「すべて拒否」を示す暗黙のルールがあります。 pfSenseのような指向オペレーティングシステム。 したがって、「何かを許可する」ルールがない場合、可能な限り最高のセキュリティを確保するために、デフォルトですべてのトラフィックが自動的に拒否されます。

システムおよびネットワーク管理者は、システムが適切に機能するために不可欠な最小限のトラフィックのみを許可し、不要な他のトラフィックをブロックするようにファイアウォールを常に構成する必要があります。 このように、ファイアウォールにあるルールの大部分は、リストの最後に暗黙の拒否があるため、「拒否」ではなく「許可」になります。

作成したルールを最適化して順序付けます

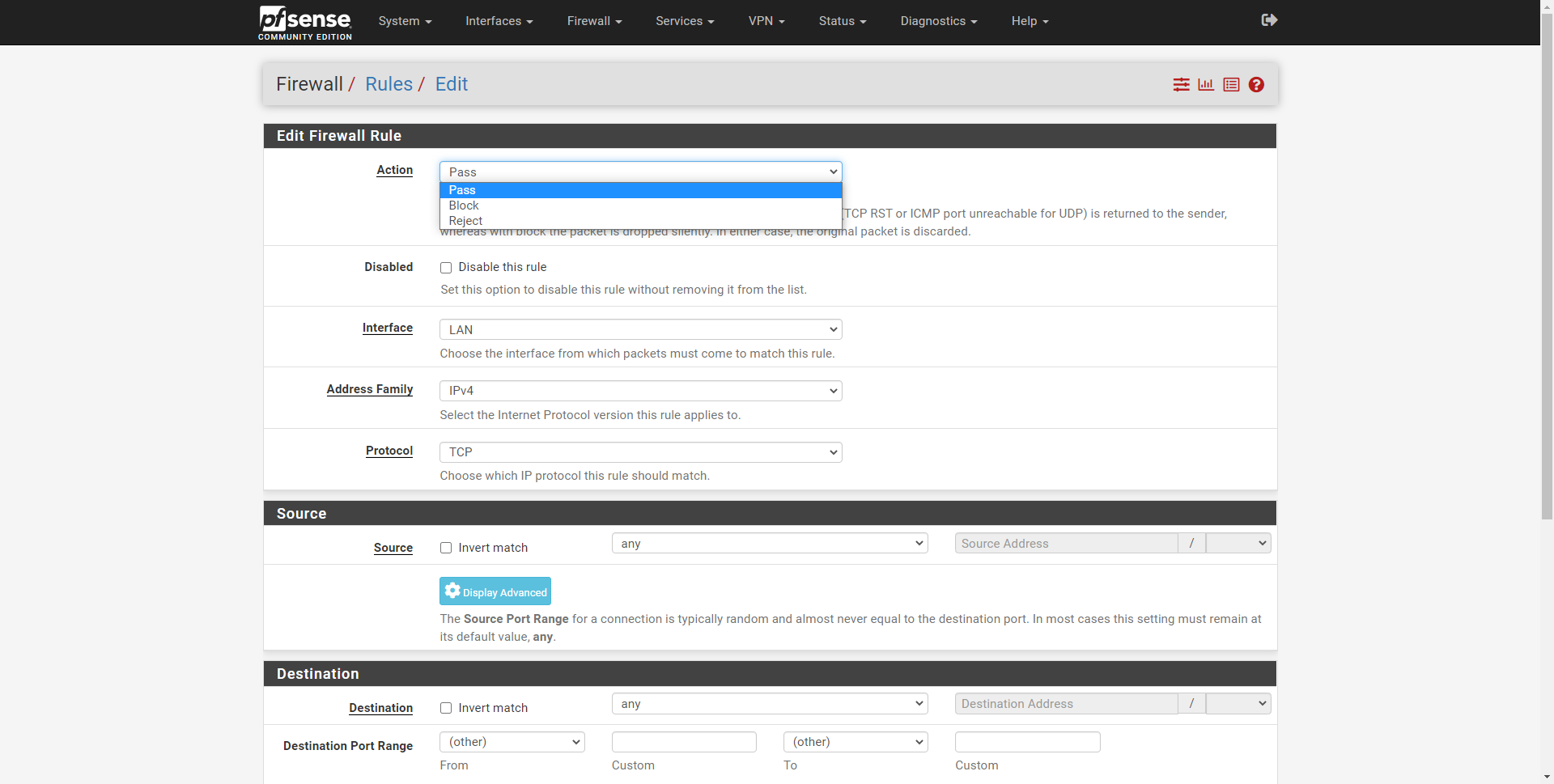

もうXNUMXつの非常に重要な側面は、すべてのファイアウォールがさまざまなルールを上から下に順番に評価することです。したがって、ルールが正しく機能するように、いくつかの推奨事項に従う必要があります。

- より具体的なルールを上に置く必要があります 、より一般的なルールの上。 たとえば、特定のIPを許可し、同じネットワーク上の残りのコンピューターをブロックしたいとします。 最初に「IPを許可する」、次に「サブネットをブロックする」を設定する必要があります。 最も一般的なルールを最初に配置する(サブネットをブロックする)場合、最も厳しいルール(IPを許可する)が満たされることはありません。

- 最も一般的なルールは、より具体的なルールよりも低くする必要があります .

ファイアウォールを構成する際のもうXNUMXつの推奨事項は、 ルールの順序 、最も「チェック」されるルールは可能な限り高くし、下部にある「チェック」されるルールは最も少なくする必要があります。 パフォーマンスを最適化します。 ファイアウォールの 、オペレーティングシステムは上から下まですべてをチェックする必要があるためです。

- 最も頻繁に満たされるルールは、可能な限り高く配置します。

- 以下の、最も従わないルール。

オペレーティングシステムとファイアウォールに応じて、インターフェイスごとにファイアウォールポリシーが異なる場合があります。 たとえば、プロのpfSenseオペレーティングシステムでは、インターネットWANインターフェイスには暗黙的な拒否がありますが、LANから出力されるものはすべてデフォルトで許可されます。 私たちも同じことをすることができます Linuxiptablesまたはnftablesを介したDebianなどのベースのシステム。さまざまなテーブルおよびチェーンでデフォルトポリシーを構成します。

できるだけ短いルールのリスト

ファイアウォールを構成するときは、ルールを正しく管理および維持できるように、組み込むルールのリストをできるだけ短くすることを強くお勧めします。 合計10個のルールがあり、XNUMXつのルールだけで「要約」できる場合は、「エイリアス」またはIPとポートのセットを使用する方がはるかに優れています。 いくつかの理由から、ルールの数を最小限に抑えることを常にお勧めします。

- 障害をより迅速に検出できます。

- ルールが少ないため、ルール管理が容易になります。

- ファイアウォールのパフォーマンス。システムは100個のルールをチェックする必要はなく、5個のルールのみをチェックする必要があるため、パフォーマンスが向上し、CPU消費量が減少します。

ルールがネットワーク上でまだ有効であることを確認します

ファイアウォールルールをある程度の頻度でチェックして、必要なトラフィックを許可または拒否するための要件がまだ満たされていることを確認することを強くお勧めします。 変更がない静的な環境にいる場合は、これらのルールを定期的に維持する必要はありませんが、変更が行われるネットワークでは、それを処理する必要があります。

特定のネットワークでサーバーまたはPCを削除し、それがフィルタリングされたファイアウォール内にある場合、そのトラフィックを引き続き許可するか拒否するか、つまりネットワークに応じてファイアウォールを最新の状態に保つかどうかを確認する必要があります。

「説明」フィールドにすべてのルールを文書化します

ファイアウォールで作成するすべてのルールでは、その特定のルールが何をしているのかを説明フィールドに書き込む必要があります。 ファイアウォールを構成するとき、何を許可または拒否するかは完全にわかっていますが、2〜3か月後、他の誰かがファイアウォールを管理していても、通常、ファイアウォールが何であるかを忘れているか、よくわかりません。 あなたは許可または拒否しており、その特定のルールが何をするかを「推測」するためにスレッドを「プル」する必要があります。

将来ファイアウォールの構成を確認するときは、これらの説明をファイアウォールまたは構成ドキュメントに組み込んだこと、なぜそれらが必要なのか、なぜそのように作成したのかを理解していただければ幸いです。 もちろん、このファイアウォール構成ドキュメントを最新の状態に保ち、定期的な構成レビューを実行することが絶対に必要です。 ドキュメントを更新するときはいつでも、対応する変更を加える必要があります。

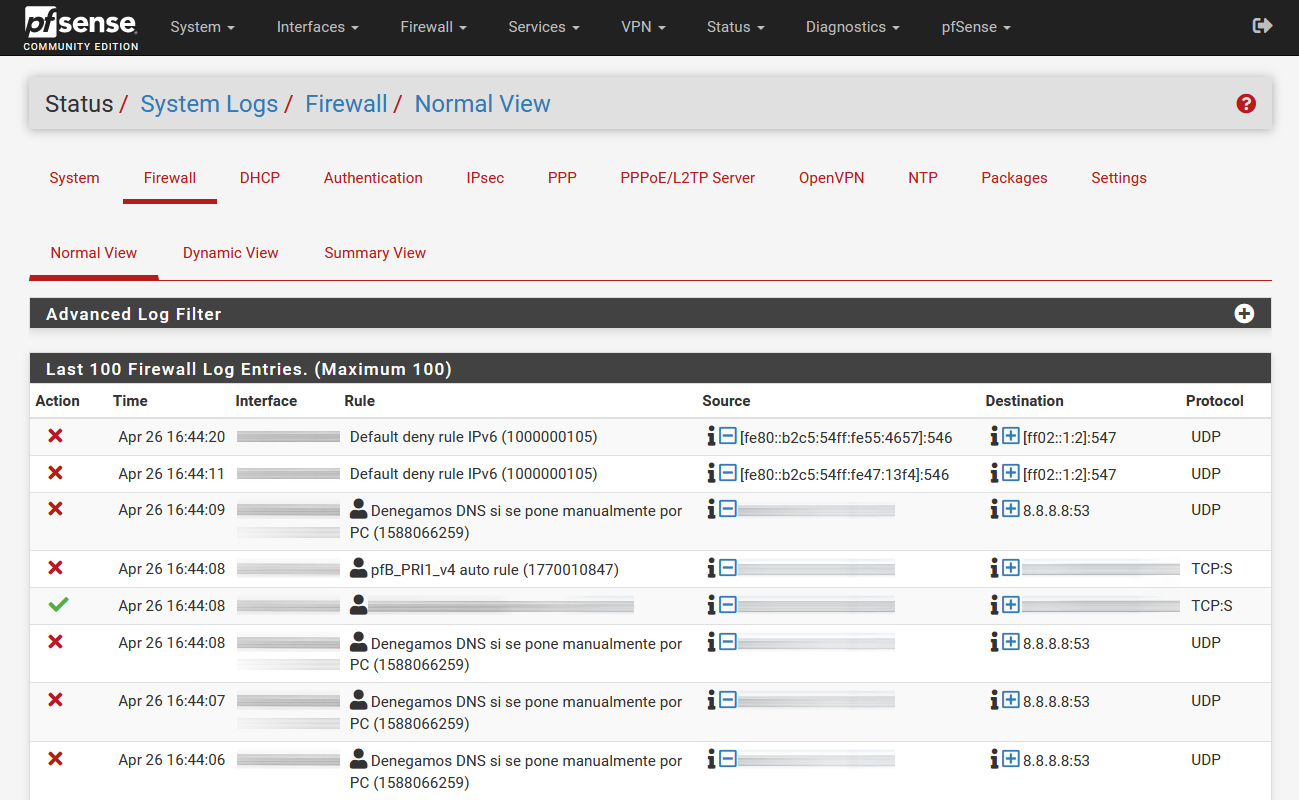

必要なトラフィックのみをログに記録する

すべてのファイアウォールは、特定のルールに応じて、ファイアウォールで許可または拒否されたネットワークトラフィック(送信元と宛先のIPアドレス、送信元と宛先のポート、および時間)を記録できるようにします。このようにして、許可されたアクセス試行を確認できます。または拒否されたトラフィックなど。 最初は、すべてのネットワークトラフィックを記録することは良い考えだと思うかもしれませんが、そうではありません。 タスクのデバッグに本当に関心のあるトラフィックを記録するか、それらが私たちを攻撃しているかどうかを確認することだけをお勧めします。

大量のトラフィックを記録すると、これらのレコード、つまりサービスを提供しないレコードに多くの「ノイズ」が発生し、実際のログに到達するために大量のログのフィルタリングを開始する必要があります。私たちに興味があります。 たとえば、 Windows or Mac インターネットとの間で継続的に情報を送受信し、複数のドメインを数百回以上解決します。したがって、このWebブラウジングトラフィックを本当にログに記録するかどうかを確認してください。 さらに、ネットワークでRIPやOSPFなどの動的ルーティングプロトコルを使用していて、その間にファイアウォールがある場合、ルーターの冗長性のためにHSRPまたはVRRPがある場合と同じように、これらのプロトコルからトラフィックを継続的に受信します。

特定のトラフィックのログをよく見てください

WANトラフィックをログに記録する場合は、すべてのインターネット接続の完全な記録があることを覚えておく必要があります。最も一般的なことは、 VPN またはSSHサーバー。Webナビゲーションではなく、疑わしいアクティビティの可能性を検出します。 また、レジストリに表示される内容を頻繁に確認することをお勧めします。この特定のレジストリはどのくらいの頻度で表示されますか? 30分ごとまたは60分ごとに出発する必要がありますか?

最後に、考慮すべきもうXNUMXつの側面は、停止したトラフィックをログに記録して、誰が攻撃しているかを確認するだけでなく、許可されたトラフィックも記録する必要があることです。 この許可されたトラフィックは本当に通過する必要がありますか、それともブロックする必要がありますか?

これらの一般的な推奨事項を使用すると、ファイアウォールがルーター、pfSenseなどのファイアウォール、さらにはWindowsやLinuxなどのオペレーティングシステムでも、すべてのファイアウォールがまったく同じように機能するため、ファイアウォールを正しく構成できることを願っています。