オペレーティング システムとウイルス対策は、あらゆる種類の脅威の検出に関して、より正確になっています。 そのため、ハッカーがこれらのセキュリティ システムを回避することがますます困難になってきており、これらのセキュリティ対策を回避するためにますます複雑な手法を探さなければなりません。 これが、しばらくの間、彼らが行ってきた方法です コードに署名する これらすべての手段をスキップすることに成功し、検出がはるかに複雑なデジタル証明書を使用します。 これが、この危険なマルウェア署名手法がどのように機能するかです。

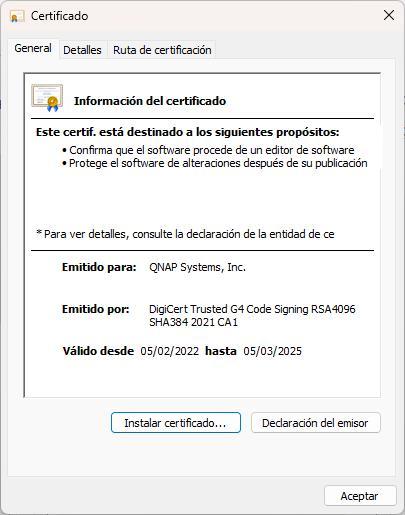

コードへの署名は、開発者が長い間使用してきた正当な手法です。 これを行うために、信頼できる認証機関によって発行されたデジタル証明書を使用して、ユーザーとウイルス対策システムおよびオペレーティング システムの両方が、このコードが本物であり、変更されていないことを認識できるようにします。

最初は、CA によって認証された開発者のみが、独自のデジタル証明書でコードに署名できます。 また、高度な暗号化技術を使用することで、これらの証明書はなりすましや複製ができなくなります。 しかし、ハッカーはそれを行う方法を見つけました。

マルウェアが元の証明書で署名される方法

一般に、開発者が正当であり、実際に会社に属していることを証明するために、証明機関には非常に高い要件があります。 ただし、ハッカーは これらの要件を改ざんする 正当な組織になりすまして、マルウェアに署名するための証明書を取得します。 また、 企業にハッキングして証明書を盗むハッカー . これが本当なら、闇市場では非常に高値で取引されています。

ハッカーがコードに署名すると、 Windows ウイルス対策のセキュリティ対策は、ほとんどの場合失敗します。 私たちがそれを実行すると、システムはデフォルトでこのコードを信頼し、最終的にはシステムに感染することになり、誰もそれに対して何もできません。

この手法を利用した XNUMX つのマルウェアは次のとおりです。

- スタックスネット: このマルウェアは、JMicron と Realtek からの XNUMX つのデジタル証明書を使用して、ドライバーとして隠れ、さらには原子力発電所を攻撃 (およびコンピューターによる破壊) しました。

- 火炎: このスパイウェアは、暗号化の欠陥を利用して独自の証明書を作成しました。 彼の目的は文書をスパイすることであり、危害を加えることではありませんでした。

さらに、2018 年には、ハッカーのグループが更新プログラムを配布することさえできました。 ASUS デジタル証明書を使用し、数秒で 600 万台のマシンをマルウェアに感染させます。 幸いなことに、これは XNUMX 台の非常に特定のコンピュータに感染しようとする標的型攻撃であり、最終的にその影響は非常に小さかった.

これらの脅威から身を守るにはどうすればよいですか?

これは非常に危険な手法ですが (特にユーザーにとって)、幸いにも広く使用されていません。 存在する少数の企業が闇市場で高く評価されているため、企業はますます保護されており、より高価であるため、有効な証明書を取得することはますます複雑になっています. さらに、証明書が脅威の署名に使用されると、証明書の有効性は非常に制限されます。 したがって、非常に特定の目的で使用される非常に特定のマルウェアのみが、この手法を利用します。

自分自身を守るために、通常の慣行を実行する必要があります。 そして最も重要なことは、常識に加えて、 Windows とウイルス対策を常に最新の状態に保つ . このようにして、侵害された証明書のブラックリストを作成し、それらで署名されたマルウェアが PC に到達した場合、感染することができなくなります。