BitLockerは、データディスクパーティション、オペレーティングシステムがインストールされているディスクパーティション、さらにはハードディスク全体または SSD、AESに基づく堅牢な暗号化ですべてのデータを保護することを目的としています。 作成する高度な構成に応じて、すべての情報を保護するようにAES-128またはAES-256を構成できます。 この記事では、一般的なコマンドプロンプトまたはCMDを使用して、コマンドラインからBitLockerをアクティブ化および構成する方法を紹介します。 Windows.

BitLockerとは何ですか?それは私たちに何を提供しますか?

BitLockerは Microsoft データ暗号化を使用してハードドライブまたはSSDを保護するセキュリティプログラム。このテクノロジは、Windows Vista以降のバージョンでデフォルトで提供されるため、最新バージョンのWindows10でもこの機能が重要なものとして組み込まれています。 Microsoftサーバーオペレーティングシステムの場合、Windows Server2008以降にデフォルトでBitLockerがインストールされています。

このMicrosoftテクノロジのおかげで、内部または外部ハードドライブ、およびUSBフラッシュドライブ上のデータを暗号化できます。これらはすべて、内部オペレーティングシステムを介して構成できるさまざまなバージョンで、AESなどの安全な対称暗号化アルゴリズムを使用して暗号化できます。オプション。 この記事では、グラフィカルユーザーインターフェイスを介してBitLockerをアクティブ化し、詳細に構成する方法を説明したため、BitLockerに関するすべてのことを以前に説明しました。

ディスクドライブでBitLockerを有効にする方法はいくつかあります。

- コントロールパネル

- アクティビティセンター

- ファイルブラウザ

- コマンドプロンプト付きのコマンドライン

- PowerShellの

今日は、WindowsオペレーティングシステムでコマンドプロンプトまたはCMDを使用して、コマンドラインからアクティブ化および構成する方法を説明します。

Windowsコマンドコンソールに入る

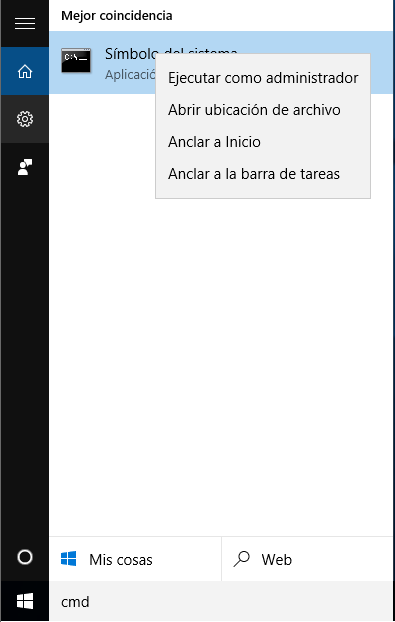

今回は、コマンドラインからBitLockerをアクティブ化する方法を確認します。このために、Manage-bdeコマンドを使用します。 このコマンドを実行するには管理者権限が必要なので、管理者権限でコマンドラインを入力する必要があります。これには、Windows 10では、タスクバーの虫眼鏡アイコンをクリックして「CMD」と入力します。

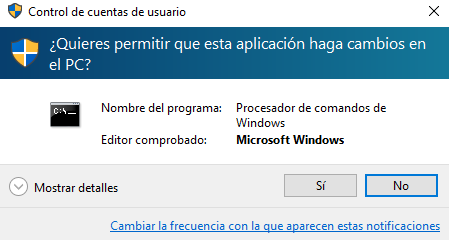

上部に、見つかったアプリケーション«コマンドプロンプト»が表示されます。マウスの右ボタンでクリックすると、コンテキストメニューが表示され、[管理者として実行]オプションを選択します。 このオプションを選択すると、管理者権限でオペレーティングシステムのコマンドコンソールを実行するかどうかの確認を求められます。

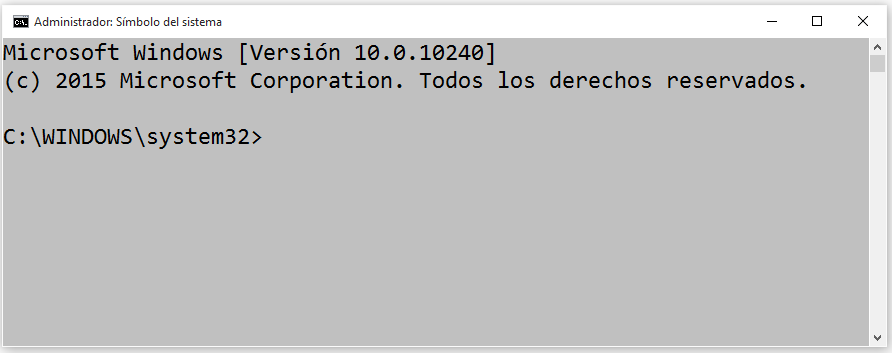

「はい」ボタンをクリックすると、MicrosoftWindowsコマンドコンソールウィンドウが開きます。

ここに入ると、BitLockerを詳細にアクティブ化、非アクティブ化、および構成するためのさまざまなコマンドの実行を開始できます。

BitLockerを管理するためのすべてのコマンド

このチュートリアルでは、BitLockerでさまざまなアクションを実行するために使用する必要のあるすべてのコマンドを学習します。たとえば、オペレーティングシステムでアクティブ化する、BitLockerの使用ステータスを確認する、ディスクドライブを暗号化するように構成することもできます。またはパーティション、およびフラッシュメモリ。 これらすべてのタスクを実行するための基本的なコマンドは「manage-bde」であり、チュートリアル全体で使用します。

次に、BitLockerテクノロジを最大限に活用して、さまざまなディスクに含まれるすべてのデータを保護するためのすべての詳細があります。

コマンドプロンプトまたはCMDからBitLockerを有効にする

Manage-bdeは、内部ブート、内部データ、およびUSBフラッシュドライブを含む外部ディスクドライブでBitLocker暗号化を有効にできるコマンドラインツールです。 Manage-bdeには、コントロールパネルから実行されるBitLockerツールで表示されるパラメーターよりもさらに多くのパラメーターがあります。

manage-bde /?

使用できるすべてのパラメーターのリストが表示されます。

manage-bde -status

これは、システムに接続されているすべてのディスクの暗号化状況を示しています。

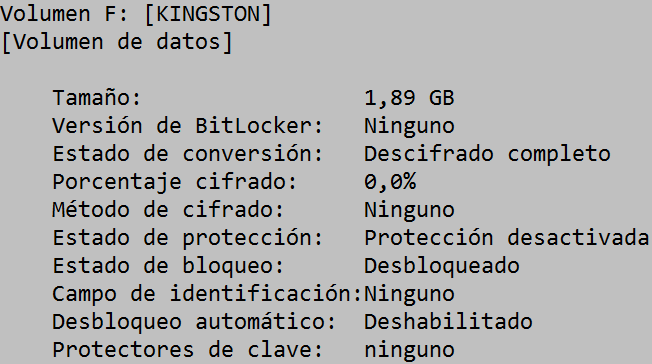

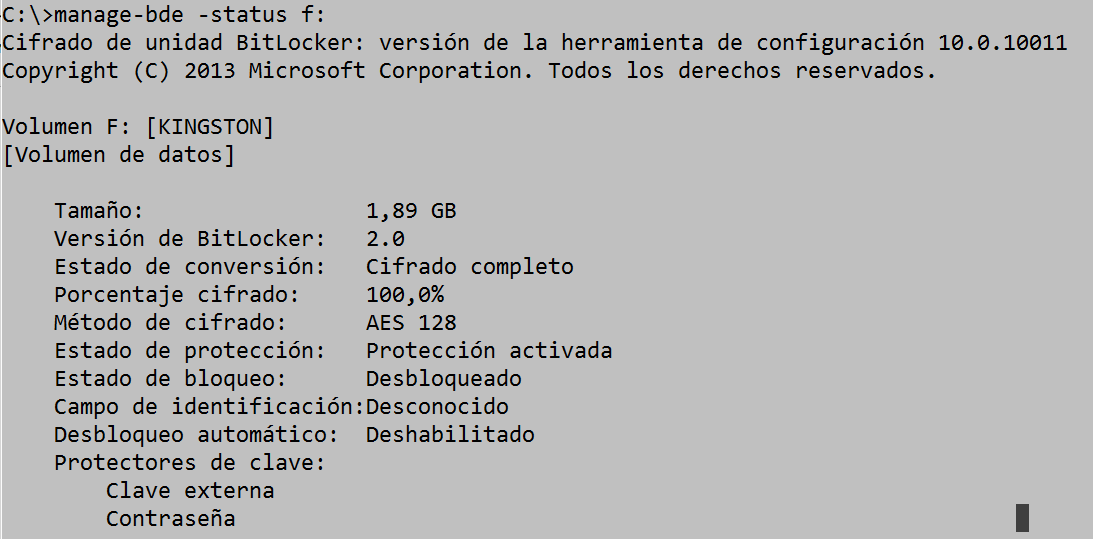

manage-bde -status F:

ドライブFに接続されているディスクの暗号化状況を示しています。

BitLockerを使用してディスクの暗号化をアクティブ化するには、暗号化用の「プロテクター」を提供する必要があります。これらのプロテクターにはいくつかの種類があります。

- ロック解除パスワード(最小セキュリティ要件:長さ8文字、大文字、小文字、数字、および特殊文字)。

- 回復キー。

- 回復パスワード。

- デジタル署名証明書。

少なくとも、コントロールパネル、アクションセンター、またはからBitLockerを使用するときに見たように、ロック解除パスワードプロテクターと回復キーを提供する必要があります。 ファイルエクスプローラ.

コマンドラインから、次のXNUMXつの方法で実行できます。

オプション1

コマンド「Manage-bde–on」でロック解除パスワードと回復キーを指定する-pw -rk 」。

manage-bde -on f: -pw -rk g:

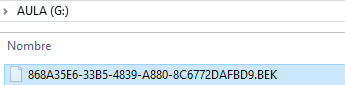

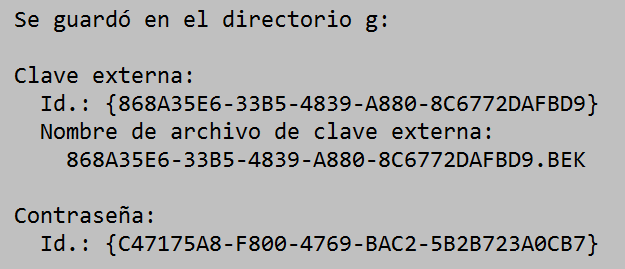

上記のコマンドは、ロック解除パスワードを要求し、ディスク「G:」に回復キーを生成してから、ディスク「F:」の暗号化を開始します。 回復キーが格納されているディスクは、BitLockerで暗号化されたディスクにすることはできません。

指定された場所に、回復キーを含む.BEKファイルが保存され、追加されたプロテクターに関する情報(回復キーとパスワード)が画面に表示されます。 BitLockerが特定の暗号化されたディスクに対応する回復キーを使用するように要求する識別子がファイル名に表示されます。

オプション2

XNUMX番目のオプションは、コマンド「Manage-bde」で最初にロック解除パスワードと回復キーを提供することです。 –プロテクター–add -pw -rk 」をクリックし、コマンド«Manage-bde –onを使用して、上記のディスクユニットでBitLockerを有効にします。 »»

manage-bde f: -protectors -add -pw -rk g:

上記のコマンドは、ドライブ「F:」のロック解除パスワードを入力して確認するように要求し、リカバリキーを生成して、指定されたパスであるドライブ「G:」に保存します。 次に、次のコマンドを実行して、ディスク«F:»でBitLockerをアクティブにします。

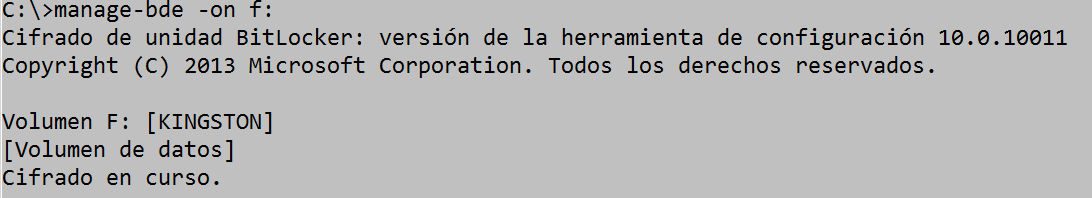

manage-bde –on f:

システムは、ドライブFの暗号化が開始されたことを通知します。

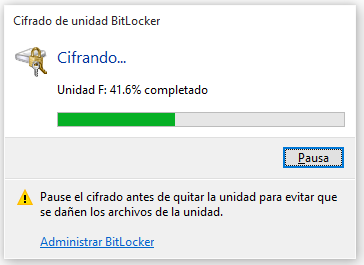

また、ダイアログボックスに暗号化プロセスの進行状況が表示されます。

コマンド「fvenotify.exe」を実行できます」が表示されない場合は、上記のダイアログボックスを表示します。 次の画像は、「manage-bde –statusf:」を実行した結果を示しています。

有効にする方法を学習したら、BitLockerを正しく管理するために他の重要なアクションを実行します。

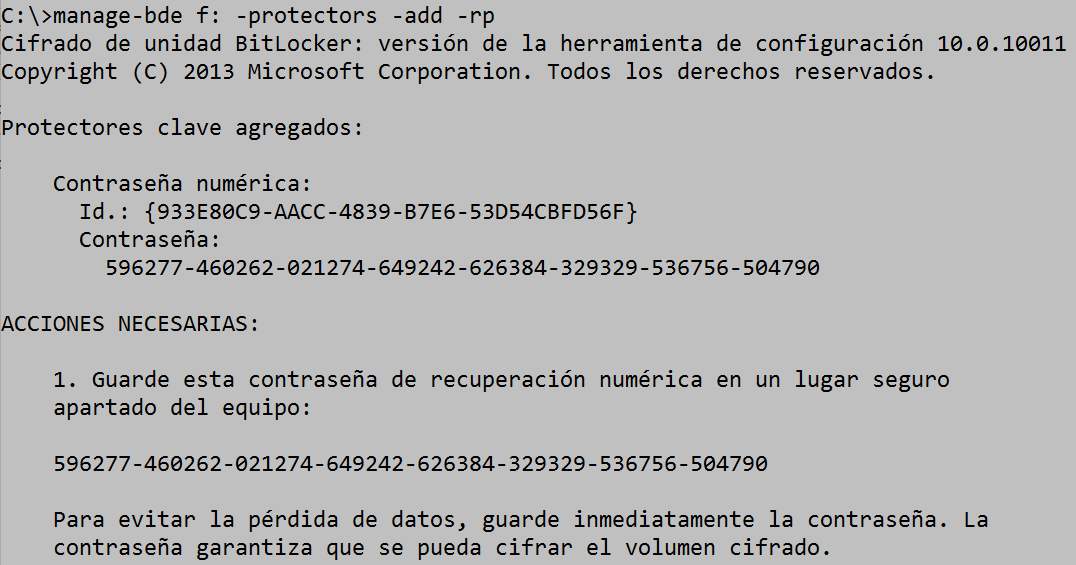

回復パスワードプロテクターを追加する

オプションで、暗号化されたディスクに数値の回復パスワードを追加できます。これにより、回復キーと同様に、ロック解除パスワードを紛失した場合に暗号化されたドライブのロックを解除できます。 このために、次のXNUMXつのオプションのいずれかで–rpパラメーターを使用します。

manage-bde -on f: -pw -rk g: -rp

その他の可能性

manage-bde f: -protectors -add -pw -rk g: -rp manage-bde -on f:

次の画像では、すでに暗号化されているディスクにリカバリパスワードを追加する方法を示しています。

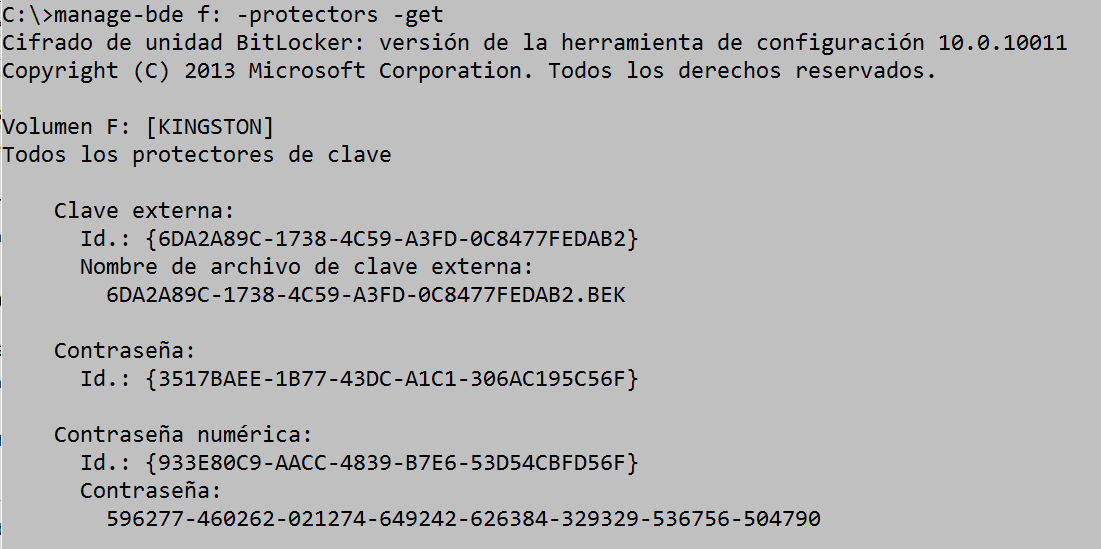

暗号化されたディスクを保護する方法を示す

コマンドコンソールから、次の文を実行します。

manage-bde f: -protectors –get

暗号化されたディスクをロック、ロック解除、および自動ロック解除

前のコマンドで、ディスク上でBitLockerをアクティブ化する方法を見てきました。デフォルトでは、暗号化されたディスクはロック解除されており、直接使用できます。 ディスクを取り出す場合、コンピュータに再接続すると、ディスクが暗号化されていることが示され、ロック解除キーの書き込みを求められます。 次のコマンドを使用すると、暗号化ディスクロックを処理できます。

このコマンドは、ロックが解除されているディスクをロックします。すでにロックされている場合は、何もしません。

manage-bde –lock f:

次のコマンドは、unlockpasswordを使用してロックされたディスクのロックを解除します。 ロック解除キーを書き込むように求められます。

manage-bde –unlock f: -pw

次のコマンドは、指定されたパスにあるリカバリキーを使用してロックされたディスクのロックを解除します。暗号化されたディスクごとに異なるリカバリキーを使用できるため、リカバリキーを含むファイルの名前を指定する必要があります。

manage-bde -unlock f: -rk g:6DA2A89C-1738-4C59-A3FD-0C8477FEDAB2.BEK

次のコマンドは、–rpパラメーターで生成した回復パスワードを使用してロックされたディスクのロックを解除します。

manage-bde -unlock f: -rp 596277-460262-021274-649242-626384-329329-536756-504790

–autounlockオプションを使用すると、暗号化されたディスクがコンピューターに接続されているときに、その自動ロックを有効または無効にできます。 自動ロック解除を有効にするには、ディスクが以前のXNUMXつの方法のいずれかによって事前にロック解除されている必要があります。

自動ロック解除を有効にするには、次のコマンドを記述します。

manage-bde -autounlock -enable f:

このコマンドは、このディスクに関連する外部キーを作成して、ディスクをコンピューターに接続するときに自動的にロックを解除できるようにします。 ディスクドライブの自動ロック解除を無効にするには、次のコマンドを記述します。

manage-bde -autounlock -disable f:

次のコマンドを使用して自動ロック解除を完全に無効にできるように、オペレーティングシステムによって示されるように関連する外部キーを削除する必要があります。

manage-bde -protectors F: -delete -id {34C63825-A1DB-4175-8F7C-897E4A696CC5}

コマンドは、オペレーティングシステム自体によって示されます。

プロテクターとしてのデジタル署名証明書の追加

このプロテクターを使用すると、デジタル署名証明書の公開鍵を使用して、ディスクの暗号化を保護できます。 このためには、デジタル証明書または電子署名が必要です。 この証明書から、公開鍵が配置されているパス(.cer拡張子の付いたファイル)が必要になります。

次の行に、デジタル証明書プロテクターをディスク「F:」に追加する方法と、公開鍵を含むファイルが配置されているパスを示す方法の例を示します。

manage-bde -protectors -add f: -certificate -cf "g:certcp.cer"

前の例と同様に、ディスクドライブにプロテクターを追加した後、そのドライブでのBitLockerのアクティブ化に進みます。

manage-bde –on f:

ディスクドライブのBitLockerをオフにします

ディスクドライブでBitLockerを無効にするには、つまりディスクドライブを復号化するには、ユニットのロックを解除する必要があります。次に、オペレーティングシステムのコマンドコンソールから次のコマンドを実行します。

manage-bde –off f:

この時点で、このディスクドライブでBitLockerを無効にします。コマンドは非常に覚えやすいので、ドキュメントを見なくてもいつでも実行できます。

起動ディスクでBitLockerを有効にする

記事で見たように」 Windows10のBitLockerを使用してディスク上のデータを保護する 「、ブートドライブの暗号化には特定の特性があります。 この場合、起動時にオペレーティングシステムを含むディスクのロックを解除するためのキーを格納するUSBフラッシュメモリがマシンに必要な場合に焦点を当てます。

まず、manage-bdeコマンドの「-protector–add」オプションを使用して「-startupkey」スタートアップキーを生成する必要があります。

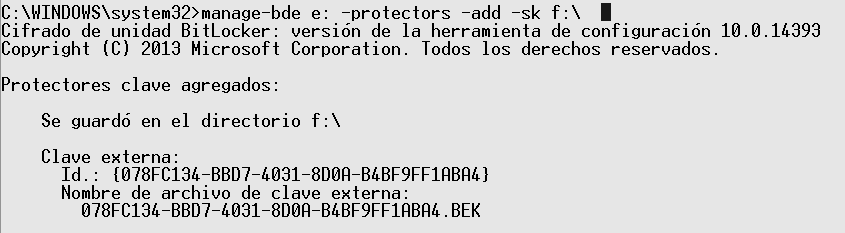

次のコマンドは、ドライブ「E:」のタイプ–startupkeyのプロテクターを追加し、ドライブ「F:」のルートフォルダー内のファイルに保存します。

manage-bde e: -protectors –add –sk f:

次に、生成されたブートキーを含むファイルをUSBフラッシュメモリにコピーする必要があります。このフラッシュメモリは、起動時にコンピュータのオペレーティングシステムを含むドライブのロックを解除するために使用されます。

XNUMX番目に、ブートディスクドライブでBitLockerをアクティブにします。再起動後、暗号化が開始されます。プロセス全体を通して、暗号化が完了するまで、ブートキーを含むUSBフラッシュメモリを取り外さないことが重要です。

manage-bde -on C:

ご覧のとおり、コマンドラインからこのセキュリティテクノロジをアクティブ化および非アクティブ化できます。これは、Windowsのグラフィカルユーザーインターフェイスを使用せずに、CMDを介してすべてのアクションを実行するのに理想的です。 このチュートリアルで、BitLockerを使用してハードドライブ、SSD、および外付けUSBストレージドライブ上のデータを保護する方法を詳細に学習できたことを願っています。