コンピュータを保護するためのセキュリティ対策がない場合、コンピュータの起動プロセスが危険にさらされる可能性があります。 AMDのプラットフォームセキュアブートまたはPSB は、この点で整合性を保証するメカニズムのXNUMXつですが、特定のハードウェアに結び付けるためにメーカーによって悪用される可能性もあります。

コンピュータメーカーにとって、異なるブランドの部品で更新するよりもコンピュータ全体を販売する方がはるかに有益です。これは否定できない事実であり、ほとんどの構築済みコンピュータには人為的な制限があり、特定のブランドに縛られることになります。

これに加えて、AMDは長年にわたってさまざまなコンピューターメーカーにとって醜いアヒルの子であり、特定の主要ブランドにCPUや インテル。 したがって、パートナーの利益のために、彼らが何らかの割り当てをしなければならなかったことは明らかです。 最も物議を醸しているのは プラットフォームセキュアブートまたはPSB 、Dellや レノボ Lisa Suが率いる会社のRyzen、Threadripper、EPYCCPUをハードウェアに排他的に結び付けるため。

プラットフォームにあなたを結びつけることへのメーカーの関心は、AMDのブーツ保護システムとどのように関連していますか? さて、それをあなたに説明しましょう。

AMD PSBとは何ですか?

BIOS内では、UEFIはフラッシュメモリに保存されます。 マザーボード、これは不揮発性であるため RAM メインメモリの一部であるかのようにアドレス指定されます。 すべての保護対策を講じたとしても、悪意のあるソフトウェアがファームウェアにコードを挿入し、不正な更新を実行する可能性があります。 ブートプロセスは、セキュリティプロセッサによってのみ使用される特定の公開鍵と秘密鍵の場所を確立することを忘れないでください。

つまり、AMDプロセッサを搭載したPCでTPMモジュールを使用しない場合、銀行とのやり取りに使用する検証証明書に関連する情報などの機密情報は、 ftTPM これはブートファームウェアに含まれているため、保護するために追加のセキュリティ対策を追加する必要があります。

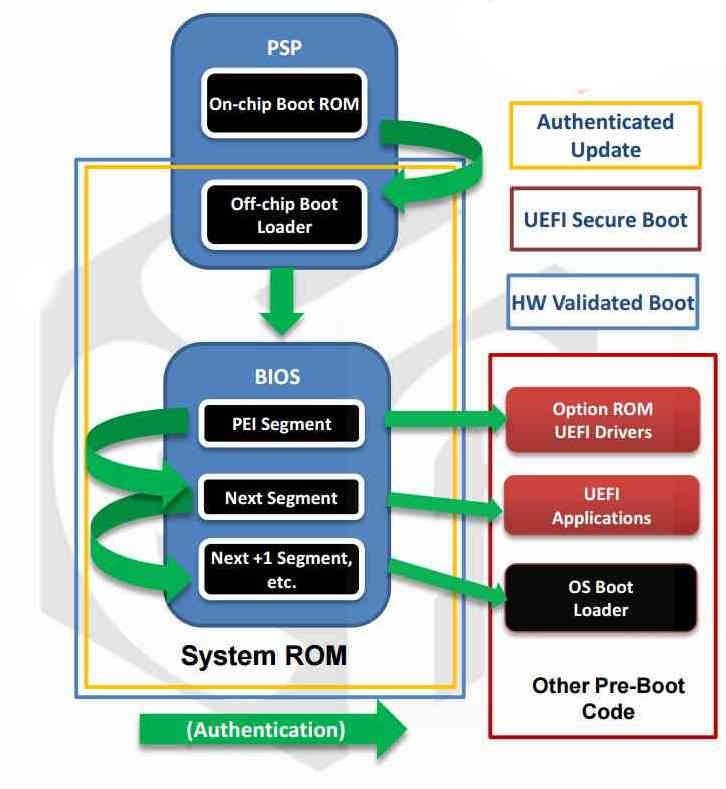

AMD Platform Secure BootまたはPSBは、AMDCPU内のセキュリティプロセッサに組み込まれているセキュリティ対策のXNUMXつです。 その有用性は、悪意のある目的で変更されたブートプロセスに関連するファームウェアの実行を防ぐことに他なりません。 これを行うために、それは信頼の鎖を作成します。 CPU BIOSやオペレーティングシステムの起動など、コンピュータの起動時にアクセスします。

システムを教えてください。

PSBは、ブートプログラム内のすべてを含むメモリの内容を検証するため、UEFIBIOS自体が提供できるよりも高いレベルのセキュリティを追加します。 これは、スタートアッププロセス全体が実行される前に、外部プログラムなしで純粋にハードウェアを介して実行される信頼の鎖を通じて行われます。

- BIOS / UEFIの最初のブロックの検証を実行します。これを実行している間、CPUのHOLDピンに信号を送信して、検証の実行中に起動しないようにします。

- システムROMの内容を確認する役割を果たします。このメモリには、BIOSの基本機能のバックアップコピーが含まれており、ブートプロセス全体が不変の方法で含まれています。 新しいBIOS機能の更新は、システムの起動とは関係がないことに注意してください。

- セキュリティプロセッサは、ROMの内容とUEFIによって保存されたファームウェアを比較して、不正な変更がないかどうかを確認します。 これを実行すると、CPUが解放され、PCを問題なく起動できるようになります。

AMD セキュリティ プロセッサまたはプラットフォームセキュリティプロセッサは、RAMおよびシステム周辺機器にアクセスするための最高の特権レベルを備えた小型のマイクロコントローラです。 それはで評価されます ARM Cortex-A5は、消費電力が少ないため、スリープモードまたはスタンバイモードのコンピューターで動作します。 したがって、PCの電源を入れたり、低消費モードのXNUMXつから外したりすると、最初にマークが付けられるプロセッサになります。

メーカーはAMDPSBをどのように悪用していますか?

最近では、統合に向けた動きだけでなく、このプロセスの最中に、PCの開始以来、PCを定義してきた基盤のXNUMXつである、ユーザーによる拡張と構成の能力も見られます。 ほとんどのメーカーは、PCの機能を拡張できるという事実が、将来の製品の購入に影響を与えるという危険な結論に達しています。 したがって、修理する権利の論争は、さまざまなアセンブラやハードウェアメーカーの慣行に直面して現れました。

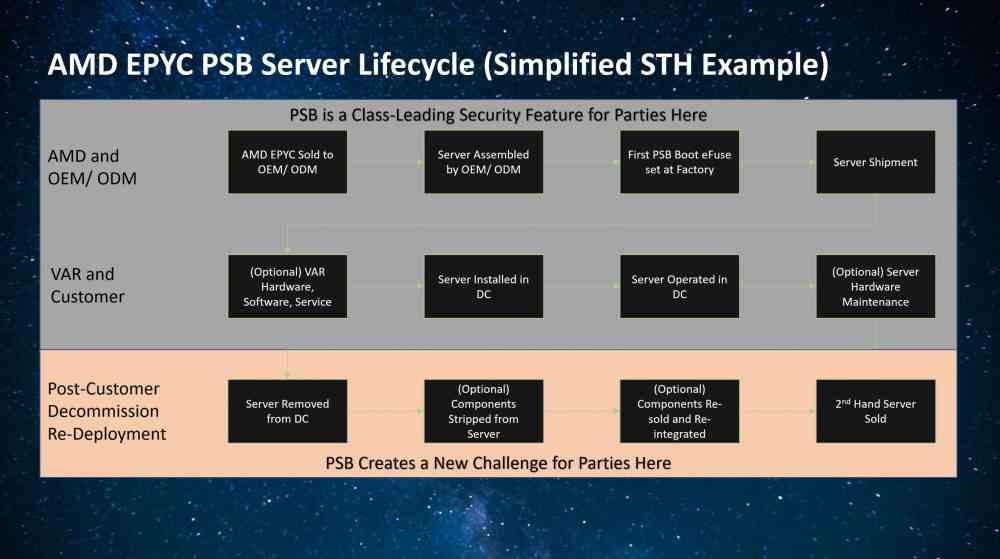

論理的には、これは消費者市場にのみ影響を与えると予想されます。 したがって、さまざまな公共団体と大企業の両方が使用するサーバーとデータセンターは、理論的には影響を受けないはずです。 ただし、AMDは、メーカーとアセンブラーがサーバーの一部ではなくサーバー全体を販売できるように、PSBと呼ばれるプログラムを作成することを決定しました。 その背後にある理由は? サーバーからすでに削除されたEPYCプロセッサが中古サーバーとデータセンターに使用されている中古市場があります。

言い換えれば、企業が古いサーバーやデータセンターを廃棄する場合、それを廃棄するのではなく、投資の一部を回収するために部品を販売します。 これにより、サーバーメーカーにとってさらなる競争が生まれます。 顧客が自分でサーバーを構築して保守する方が魅力的であると感じる可能性があるため、これはAMDのEPYCセキュリティ機能のXNUMXつを悪用して、顧客を特定のブランドに固定します。

彼らはどのようにロックを作りますか?

AMD EPYCサーバーCPUを特定のモデルのマザーボードと中古サーバー市場でのみ動作させるために、メーカーはPSBが提供するブート認証プロセスを悪用して、プロセッサーを特定のサーバーに接続します。つまり、ペアリングできません。特定のサーバーボードを除く特定のプロセッサ。

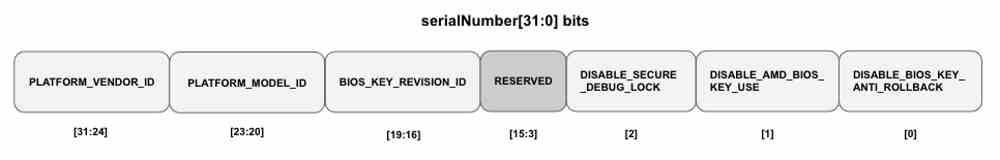

プロセス全体を理解するには、製造元がPCの作成を終了すると、タイプに関係なく、ROMに格納されているブートイメージが作成され、4096つのキーが関連付けられるプロセスが実行されるという事実から始める必要があります。 、サイズがXNUMXビットで SHA-384エンコーディング 。 最初のものはシステムROMに保存され、ブートファームウェアに反映されます。 一方、XNUMXつ目は、暗号化された暗号化キーの生成とデコードを担当するハードウェアであるHSM内でこれを行います。

両方のキーは公開キーインフラストラクチャの一部であり、マザーボードのブートROMにある証明書の内容に署名するために使用されます。これには、プロセッサの識別コードと残りのハードウェア要素が含まれます。 これらの項目のXNUMXつがシステムにない場合、PSBは単にシステムの起動を許可しません。