I firewall, detti anche firewall, sono un elemento fondamentale nella sicurezza perimetrale di qualsiasi abitazione o azienda. I router domestici che tutti abbiamo a casa hanno a firewall per consentire o negare connessioni dall'esterno, con l'obiettivo di proteggerci da possibili attacchi che ci vengono effettuati, la stessa cosa accade anche nelle aziende, questo tipo di tecnologia viene utilizzata per consentire o bloccare l'accesso tra due o più reti. Oggi in questo articolo spiegheremo i tipi di firewall esistenti e quali sono i loro punti di forza e di debolezza.

Che cos'è un firewall ea cosa serve?

Un firewall, noto anche come firewall, è un sistema hardware e/o software che ha il compito di monitorare tutte le connessioni in entrata e in uscita da reti diverse, con l'obiettivo di consentire o negare il traffico tra le diverse reti. Un firewall può essere installato su un computer o un host finale, ma anche su un router che incorpora un firewall e persino uno dedicato per controllare tutte le connessioni tra reti diverse.

Quando installiamo un firewall su un computer o un host finale, ci consentirà di bloccare o consentire il traffico dati a livello IP, ciò significa che possiamo consentire o bloccare le connessioni che desideriamo e solo la nostra attrezzatura specifica sarà interessata, e non il resto dei computer sulla rete locale. Quando abbiamo il firewall nel router, o abbiamo direttamente un firewall dedicato, possiamo consentire o bloccare il traffico di rete da tutti i dispositivi sulla rete locale, sia domestica che professionale.

L'obiettivo di un firewall è consentire o bloccare tentativi di connessione, impedire che utenti non autorizzati ci inviino diversi tipi di pacchetti, possiamo inoltre visualizzare e bloccare l'eventuale traffico svolto dalle applicazioni installate sul nostro computer, inoltre potremmo anche configurare un sistema di rilevamento e prevenzione delle intrusioni, con l'obiettivo di aumentarne le funzionalità.

Oggi esistono firewall sia software che hardware, logicamente i firewall hardware includono un sistema operativo con tutte le funzionalità necessarie per valutare il traffico di rete da consentire o bloccare. Tuttavia, esistono diversi tipi di firewall a seconda di come li configuriamo e quali funzionalità hanno. Successivamente, spiegheremo in dettaglio i diversi tipi che esistono oggi.

tipi di firewall

Attualmente abbiamo diverse tipologie, sia per il Windows sistema operativo e altri software specificamente orientati ai firewall. Conoscere la differenza tra le diverse tipologie è molto importante per scegliere quella che ci interessa.

Firewall senza stato o firewall senza stato

Questo tipo di firewall è il più semplice esistente, è noto come "firewall senza stato" o "firewall con filtraggio dei pacchetti". Questo è il tipo più vecchio e semplice che abbiamo, questo tipo di firewall è solitamente installato all'interno del perimetro della rete, non instrada nessun tipo di pacchetto né sa se sono state stabilite o meno le diverse connessioni consentite. Questo tipo di firewall funziona in base ad alcune regole base predefinite, dove bisogna accettare o negare i vari pacchetti, ma senza mai controllare se la connessione è stata stabilita, se è relativa ad altre porte come accade con il protocollo FTP passivo, né se la connessione non è valida.

Vantaggi

- Non costa un sacco di soldi per fare la manutenzione.

- Facile da configurare in piccole reti, a condizione che tu abbia competenze di rete di base.

- L'elaborazione dei pacchetti è molto veloce, controlla semplicemente le intestazioni in cui si trova l'IP di origine di destinazione e anche le porte TCP o UDP tra gli altri protocolli.

- Un unico team può occuparsi di filtrare tutto il traffico su una rete.

Svantaggi

- Se la tua rete è di medie o grandi dimensioni, potrebbe essere difficile da configurare e mantenere.

- Non controlla le connessioni stabilite, correlate o non valide.

- Se gli attacchi vengono eseguiti a livello di applicazione, non è in grado di rilevarli e mitigarli.

- Non ha protezione contro tutti gli attacchi alle reti di dati esistenti.

Se vuoi avere una buona sicurezza e prevenire le intrusioni, il nostro consiglio è di non utilizzare questo tipo, senza utilizzare la SPI (Stateful Packet Inspection).

Controllo Stateful Packet

Questo tipo di firewall è più avanzato del precedente, questo tipo è noto come “stateful”, ed è in grado di sapere se è stata stabilita una connessione, è correlata o addirittura non valida. Questo tipo è il minimo che dovremmo avere per essere abbastanza protetti dalle minacce esterne. Essendo un firewall stateful, è in grado di monitorare la connessione attiva, tracciare e persino limitare il numero di connessioni simultanee su un determinato computer per proteggersi dagli attacchi DoS. Altre caratteristiche molto importanti sono che è in grado di impedire al traffico dannoso di accedere alla rete interna, poiché può monitorare le connessioni in tempo reale e persino rilevare tentativi di accesso non autorizzati.

Vantaggi

- Ci protegge molto meglio di un apolide o di un apolide.

- È in grado di monitorare e supervisionare le connessioni in entrata e in uscita.

- Sa se è stata stabilita una connessione e anche quante connessioni simultanee ci sono.

- Ti permette di registrare tutto il traffico in modo efficiente e veloce.

Svantaggi

- È più complicato da configurare rispetto a uno stateless.

- Non protegge dagli attacchi a livello di applicazione.

- Alcuni protocolli non hanno informazioni sullo stato, come UDP, quindi non è in grado di verificare se queste connessioni sono state stabilite.

- Consuma più risorse del computer dovendo salvare lo stato di tutte le connessioni.

Questo tipo di firewall è quello che viene solitamente utilizzato quando utilizziamo hardware dedicato, a Linux server e altri dispositivi. Si consiglia sempre di utilizzare questo al posto del precedente.

Firewall gateway a livello di applicazione

Un firewall a livello di applicazione (ALG) è un tipo di proxy che ci fornisce la sicurezza delle applicazioni, l'obiettivo di questo tipo di firewall è quello di filtrare il traffico in entrata in base a determinate regole. Non tutte le applicazioni che utilizziamo regolarmente sono supportate da ALG, ad esempio FTP, SIP, varie VPN i protocolli, il protocollo RSTP e BitTorrent lo supportano. Il modo in cui funziona ALG è il seguente:

- Quando un client vuole connettersi a un'applicazione remota, il client si connette effettivamente al server proxy, mai direttamente all'applicazione finale.

- Il server proxy si occuperà della connessione con l'applicazione, sarà quello che stabilirà la comunicazione con il server principale.

- Ci sarà comunicazione tra client e server principale, ma sempre tramite il proxy.

Di seguito, puoi vedere i vantaggi e gli svantaggi:

Vantaggi

- La registrazione di tutto il traffico è semplificata poiché tutto passa attraverso il proxy.

- Facile da configurare in alcuni casi, poiché di solito abbiamo un'interfaccia utente grafica.

- La connessione diretta dall'esterno della rete locale non è consentita, migliora la sicurezza.

Svantaggi

- Non supporta tutte le applicazioni esistenti.

- Le prestazioni possono essere influenzate dall'utilizzo di un proxy nel mezzo.

Abbiamo questo tipo di ALG disponibile nella maggior parte dei router domestici e, ovviamente, anche in quelli professionali.

Firewall di nuova generazione

Il Next-Generation Firewall o anche conosciuto come NG-Firewall sono firewall tecnologicamente molto avanzati. Hanno tecnologie Stateful Packet Inspection, inoltre, eseguono un'ispezione approfondita di tutti i pacchetti che va oltre l'esame dell'intestazione del pacchetto IP, TCP o UDP tra gli altri protocolli, è in grado di vedere il carico utile inviato con l'obiettivo ci protegge dagli attacchi più sofisticati. Questi tipi di firewall offrono un'ispezione a livello di applicazione, motivo per cui scendiamo fino al livello 7 del modello OSI.

Sebbene in genere offra gli stessi vantaggi di un firewall SPI, è più avanzato consentendo l'applicazione di criteri di filtraggio dei pacchetti statici e dinamici, insieme al supporto VPN avanzato per proteggere tutte le connessioni di rete in entrata e in uscita. Gli NGFW sono i più utilizzati nelle medie e grandi aziende per proteggere tutte le comunicazioni.

Vantaggi

- Sono i più sicuri.

- Registro molto dettagliato di tutto ciò che accade.

- Supporta l'ispezione approfondita dei pacchetti, anche a livello OSI L7 per una protezione senza interruzioni.

Svantaggi

- È molto costoso, sia per la licenza hardware che per il software e la manutenzione.

- Ha bisogno di più risorse hardware rispetto a uno tradizionale.

- Per limitare i falsi negativi o positivi, è necessario un tempo di allenamento per regolarlo correttamente.

Questo tipo è il più consigliato per l'uso nell'ambiente aziendale, poiché incorpora il meglio di SPI e ALG, poiché supporta assolutamente tutto oltre ad aggiungere funzionalità aggiuntive per proteggere la rete.

Conclusioni

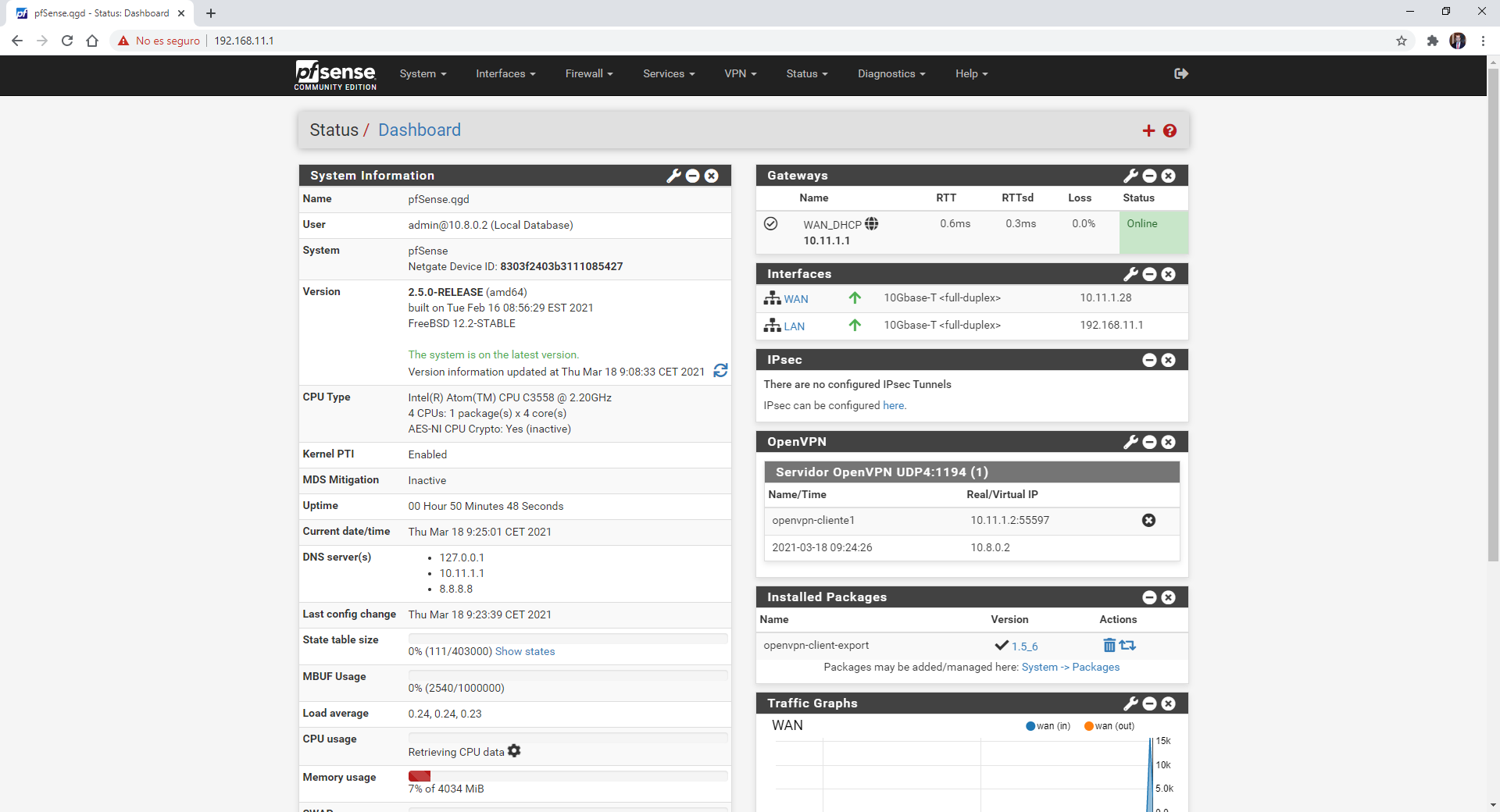

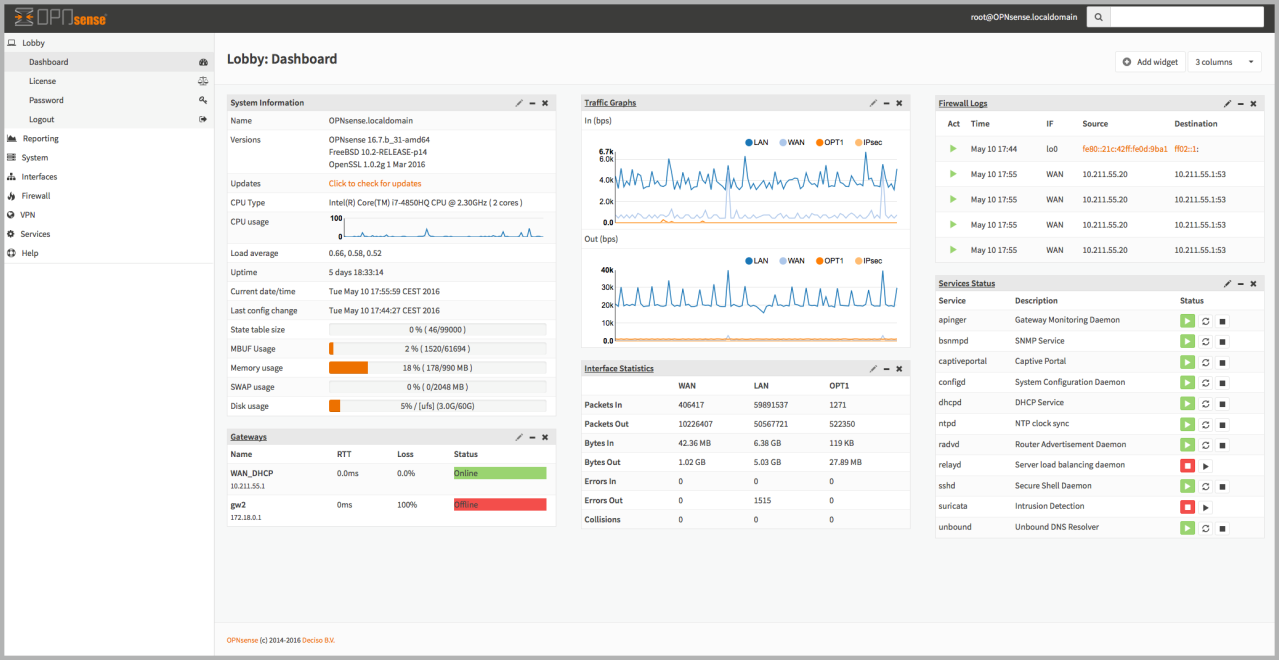

Avere un firewall sul nostro computer è qualcosa di molto semplice e anche il sistema operativo Windows o Linux stesso lo incorpora. In ambienti domestici con WiFi router, lo abbiamo integrato nell'apparecchiatura stessa, con iptables che è il più utilizzato poiché il firmware di tutti i router è basato su Linux, motivo per cui ha questo tipo di firewall SPI (Stateful Packet Inspection). Se ci troviamo in un ambiente un po' più avanzato e vogliamo proteggere tutto a livello di rete, è altamente consigliato avere un firewall hardware come le appliance Netgate con pfSense o piattaforme simili, soprattutto perché incorporano funzionalità aggiuntive come IDS e IPS, oltre a poter installare e configurare server VPN in modo semplice e veloce.

Qualsiasi computer o rete locale deve avere almeno un firewall SPI, ovviamente le medie e grandi aziende utilizzano sempre NGFW che sono molto più avanzati e ci consentono una maggiore capacità di rilevare gli attacchi ed è anche in grado di mitigare i malware, poiché sono responsabili di eseguire un'ispezione approfondita dei pacchetti a livello L7, con l'obiettivo di proteggere tutti i computer della rete locale professionale.