VLAN (LAN virtuale) , o anche noto come reti locali virtuali, è una tecnologia di rete che ci consente di creare reti logiche indipendenti all'interno della stessa rete fisica. L'obiettivo dell'utilizzo delle VLAN in ambiente domestico o professionale è segmentare adeguatamente la rete e utilizzare in modo diverso ciascuna sottorete, inoltre, segmentando per sottoreti utilizzando le VLAN, è possibile consentire o negare il traffico tra le diverse VLAN grazie a un dispositivo . L3 come router o switch multistrato L3. Oggi in questo articolo andremo a spiegare nel dettaglio cosa sono le VLAN, a cosa servono e quali tipologie esistono.

Cosa sono le VLAN?

VLAN o noto anche come " LAN virtuale ” ci permettono di creare reti logicamente indipendenti all'interno della stessa rete fisica, avvalendoci di switch gestibili che supportano le VLAN per segmentare adeguatamente la rete. È anche molto importante che i router che utilizziamo supportino le VLAN, altrimenti non saremo in grado di gestirle tutte o di consentire o negare la comunicazione tra di esse. Attualmente la maggior parte dei router professionali e persino firewall / I sistemi operativi orientati al router come pfSense o OPNsense supportano la VLAN perché oggi è uno standard. L'uso delle VLAN ci fornisce quanto segue:

- Sicurezza : le VLAN ci consentono di creare reti logicamente indipendenti , quindi, possiamo isolarli in modo che abbiano solo una connessione Internet e negare il traffico da una VLAN all'altra. Per impostazione predefinita, le VLAN non possono scambiare traffico con un'altra VLAN, è assolutamente necessario salire al livello di rete (L3) con un router o uno switch multistrato, per attivare il routing inter-vlan, cioè il routing tra le VLAN per consentire la comunicazione tra loro ogni volta che ne abbiamo bisogno.

- Segmentazione : le VLAN ci consentono di segmentare tutti i computer in diverse sottoreti , a ciascuna sottorete verrà assegnata una VLAN diversa. Ad esempio, possiamo creare una sottorete di gestione interna per tutti i router, switch e access point, possiamo creare una sottorete principale per gli amministratori, un'altra sottorete per i dispositivi IoT e una diversa sottorete per gli ospiti. Cioè, possiamo segmentare la rete principale in una sottorete in modo che ogni sottorete utilizzi le comunicazioni come desidera. Grazie alla segmentazione, possiamo raggruppare un gran numero di computer all'interno dello stesso dominio di trasmissione, anche se sono fisicamente lontani.

- Flessibilità : grazie alle VLAN possiamo posizionare i diversi team in una sottorete o nell'altra, facilmente e rapidamente, e avere politiche di comunicazione in cui consentiremo o negheremo il traffico verso altre VLAN o verso Internet. Ad esempio, se creiamo una VLAN ospite, potremmo vietare loro di utilizzare servizi di streaming video.

- Ottimizzazione della rete . Avendo sottoreti più piccole, in ambienti dove abbiamo centinaia o migliaia di computer connessi, conterremo la trasmissione in domini più piccoli, quindi, le prestazioni della rete saranno ottimali, senza dover trasmettere i messaggi di trasmissione a tutti i computer collegati. che causerebbe un drastico calo delle prestazioni della rete e potrebbe persino crollare. Utilizzando la VLAN, avremo diversi domini di trasmissione sullo stesso switch.

Le VLAN ci consentono di associare logicamente i diversi utenti , in base alle etichette, alle porte degli switch, al loro indirizzo MAC e persino in base all'autenticazione che hanno eseguito nel sistema. Le VLAN possono esistere in un singolo switch gestibile, per assegnare successivamente l'accesso a ciascuna porta a una VLAN specifica, ma possono anche esistere in più switch interconnessi, pertanto le VLAN possono essere estese da switch diversi attraverso i collegamenti trunk. Questo ci permette di avere le VLAN su switch diversi e di assegnare una VLAN specifica su uno di questi switch o su più contemporaneamente.

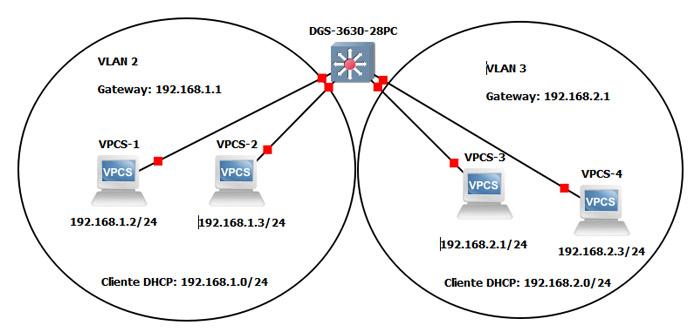

Quando creiamo e configuriamo le VLAN in un router, non possono comunicare tra loro, l'unico modo in cui le VLAN possono comunicare è salendo al livello di rete (L3), possiamo farlo in diversi modi:

- Utilizzare router/firewall con supporto per lo standard VLAN . Lo switch passerà un trunk con tutte le VLAN e il router/firewall registrerà le diverse VLAN nel suo firmware o sistema operativo e consentirà il routing inter-vlan. È possibile che, per impostazione predefinita, questo routing sia attivato, ma per regole nel firewall la comunicazione tra le VLAN è negata, finché non si consente l'accesso.

- Utilizzare Switch gestito L3 . Gli switch gestiti L3 ci consentono di creare interfacce IPv4 e IPv6, quindi possiamo creare un'interfaccia per ogni VLAN che abbiamo configurato nello switch e attivare il routing inter-vlan. Questa è un'ottima opzione per intercomunicare le VLAN senza la necessità che il router si occupi di tutto, generalmente questi switch L3 sono al centro della rete.

Per consentire la comunicazione o non comunicazione delle VLAN, è necessario utilizzare ACL (elenchi di controllo di accesso) o configurare il firewall corrispondente per consentire o negare il traffico. Ad esempio, la comunicazione potrebbe essere consentita da una VLAN 2 a una VLAN 3, ma non viceversa, quindi, configurando correttamente il firewall e gli stati di connessione, la comunicazione potrebbe essere adattata alle esigenze dell'azienda.

A cosa servono le VLAN?

Quando configuriamo una rete locale, sia in un ambiente domestico in cui vogliamo segmentare i diversi dispositivi da connettere, sia in un ambiente professionale, utilizziamo le VLAN per avere sottoreti diverse. Immaginiamo di essere gli amministratori di rete di una scuola, possiamo creare diverse VLAN per usi diversi e rendere molto più semplice l'amministrazione della rete, inoltre potremo “contenere” messaggi broadcast in domini broadcast più piccoli, cioè , Avremo piccole sottoreti per fornire l'indirizzamento alle dozzine di computer che abbiamo, e non solo una sottorete dove ci sono centinaia di dispositivi connessi. In questo scenario di una scuola, potremmo avere perfettamente le seguenti VLAN:

- VLAN di gestione: possiamo creare una VLAN di gestione per accedere al router, firewall, tutti gli switch distribuiti in tutta la scuola e anche i punti di accesso WiFi che abbiamo, i sistemi di monitoraggio saranno anche in questa VLAN per monitorare continuamente le diverse apparecchiature di rete.

- VLAN amministrazione scolastica: in questa VLAN saranno presenti tutti i PC del preside, della segretaria della scuola, degli insegnanti e di altro personale.

- VLAN studenti: in questa VLAN saranno presenti tutti i computer degli studenti, siano essi computer cablati nelle aule o via WiFi con un SSID specifico associato a una VLAN.

- VLAN ospite: questa VLAN potrebbe connettere i diversi smartphone e tablet degli studenti stessi, i genitori quando visitano, ecc.

Come puoi vedere, una VLAN ci consentirà di segmentare la rete locale in diverse sottoreti più piccole, specificamente focalizzate su un compito specifico, inoltre, possiamo fornire sicurezza perché le VLAN tra di loro non saranno in grado di comunicare (o sì, a seconda sulla configurazione ACL che vogliamo). Grazie alle VLAN le prestazioni generali della rete miglioreranno, perché conterremo il broadcast in domini di broadcast più piccoli.

Una volta che abbiamo visto cosa sono le VLAN e a cosa servono, vedremo quali tipi esistono.

Tipi di VLAN

Attualmente ci sono diversi tipi di VLAN che possiamo usare nelle diverse apparecchiature, cioè negli switch e WiFi punti di accesso. Le diverse VLAN esistenti sono quelle basate sullo standard 802.1Q VLAN Tagging basato su tag, VLAN basate su porta, VLAN basate su MAC, VLAN basate su applicazioni, sebbene quest'ultima non venga solitamente utilizzata regolarmente.

Etichettatura VLAN 802.1Q

È il tipo di VLAN più utilizzato, utilizza lo standard 802.1Q per taggare o deselezionare le VLAN. Questo standard consiste nell'introdurre un'intestazione 802.1Q nel frame Ethernet che tutti conosciamo, al fine di differenziare le diverse VLAN che abbiamo configurato. Questo standard non incapsula il frame Ethernet originale, ma aggiunge 4 byte all'intestazione Ethernet originale, inoltre, la modifica di "EtherType" viene modificata nel valore 0x8100 per indicare che il formato del frame è stato modificato.

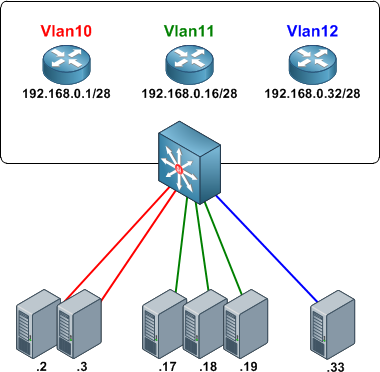

Quando utilizziamo lo standard 802.1Q e creiamo le diverse VLAN su uno switch, possiamo configurare le diverse porte come "tagged" o "untagged", ovvero tagged o untagged.

- VLAN con tag : il “tag” dell'ID VLAN che abbiamo configurato è incorporato nei frame Ethernet. Questo tipo di VLAN è compreso da tutti gli switch, dagli access point WiFi professionali e dai router. Una o più VLAN su una determinata porta possono essere configurate in modalità tag. I trunk (da router a switch, da switch a switch e da switch ad AP) sono generalmente sempre configurati come "tagged" per "inviare" a loro tutte le VLAN.

- VLAN senza tag : nei frame Ethernet viene rimosso il tag che abbiamo configurato, questo tipo di VLAN sono compresi da tutti i dispositivi, ma sono principalmente utilizzati per apparecchiature finali come computer, laptop, stampanti, telecamere IP e un altro tipo di dispositivo. In una porta specifica, possiamo configurare solo una VLAN come "senza tag", non possiamo mettere due VLAN come "senza tag" perché il dispositivo finale non "capirebbe" nulla.

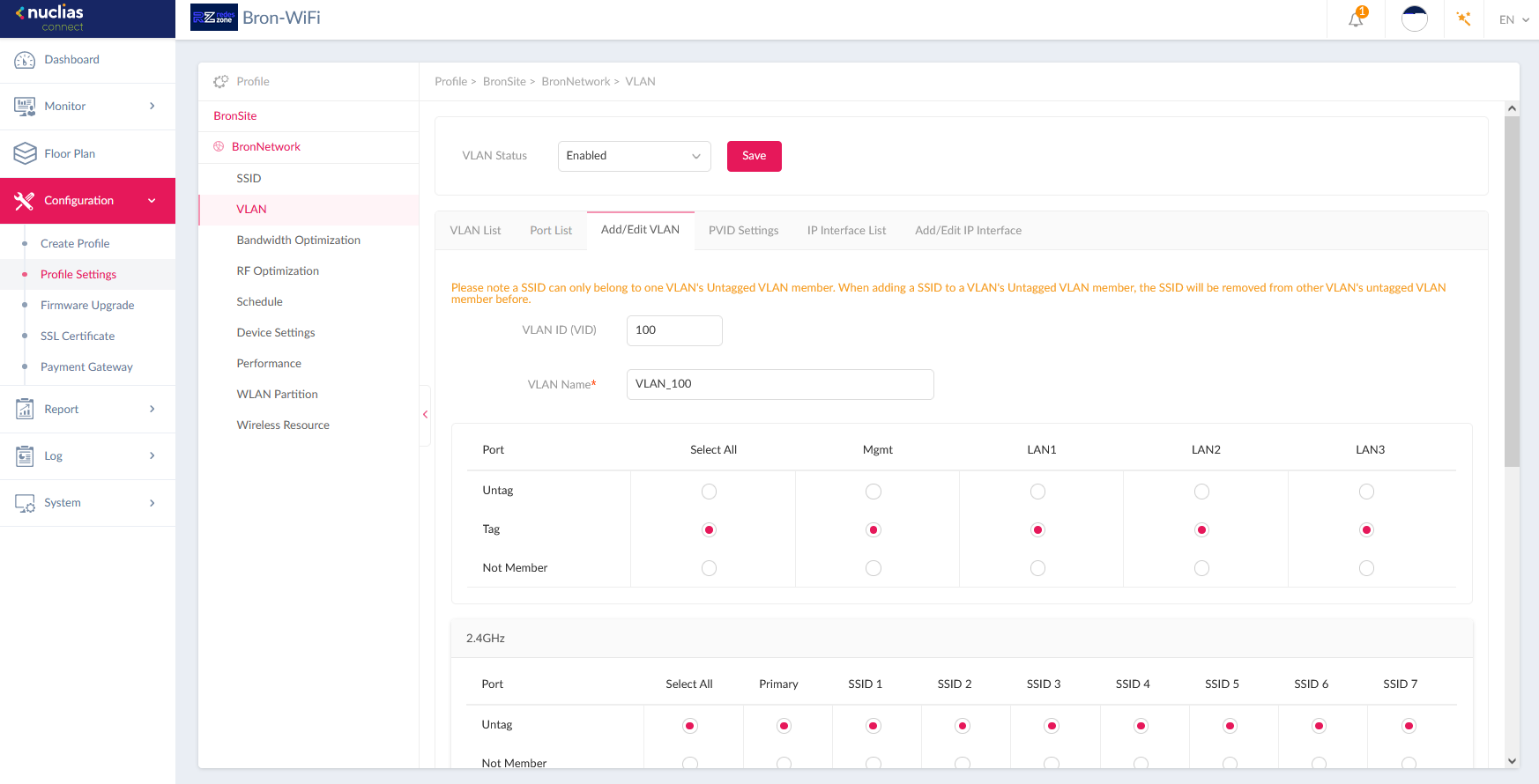

Nell'immagine seguente puoi vedere che abbiamo creato diverse VLAN e avremo una colonna «senza tag» con le porte dello switch non etichettate. Abbiamo anche una colonna con "tagged" dove si trovano le VLAN con tag. In questo esempio, le porte 1-4 e 9 sono configurate con AP professionali e con un altro switch, quindi passeremo le VLAN taggate.

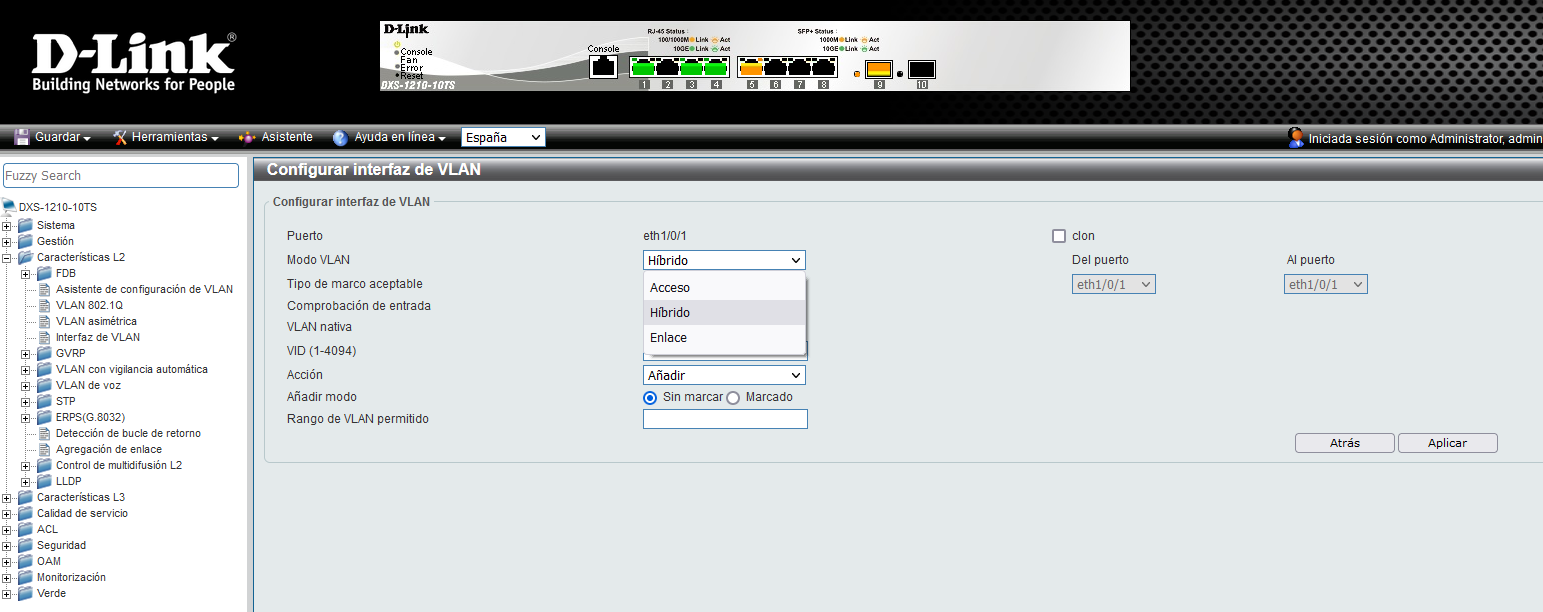

Quando utilizziamo questo standard, gli switch consentono anche di configurare le porte fisiche in diversi modi:

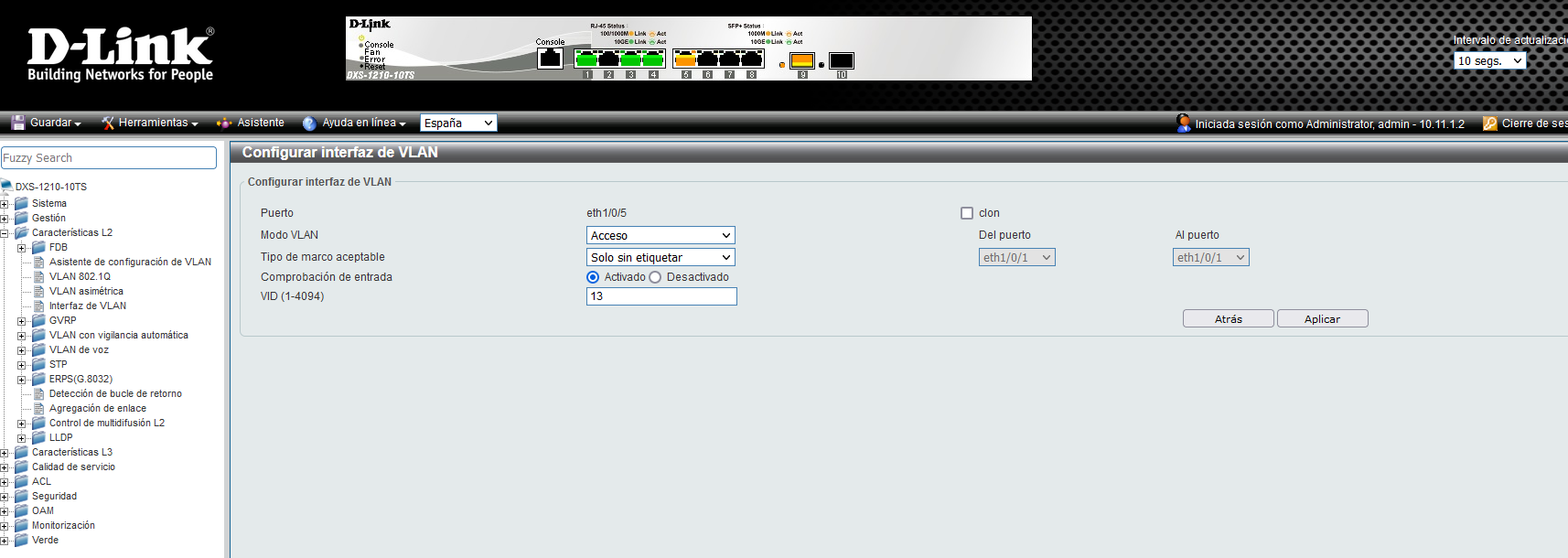

- accesso a : queste sono le porte dove collegheremo i PC, le stampanti, gli smartphone e i dispositivi finali. Questa porta di accesso avrà una VLAN configurata come "senza tag".

- Tronco o tronco : prende una o più VLAN da un computer all'altro, ad esempio, se vogliamo collegare uno switch con un altro switch e "passare" tutte le VLAN o alcune di esse, dovremo configurarlo in modalità trunk o trunk, e selezionare le VLAN che vogliamo passare come «taggate».

- Dinamico : a seconda del tipo di pacchetto ricevuto dallo switch, verrà impostato come accesso o come trunk. Non è consigliabile configurare le porte di uno switch in modalità dinamica per la sicurezza per evitare possibili attacchi.

A seconda della configurazione della porta che andremo a scegliere, dovremo compilare diversi parametri per configurare correttamente la VLAN. Ad esempio, se selezioniamo la modalità di accesso (per passare le VLAN come senza tag al dispositivo finale che colleghiamo), sarebbe così:

Come puoi vedere, quando selezioni la modalità di accesso dobbiamo inserire l'ID VLAN configurato per rimuovere il tag e passare tutti i dati al dispositivo finale. Un aspetto importante è che gli switch avanzati ci permetteranno di configurare i tipi di frame che accettano in ingresso, in questo caso, la cosa normale in una porta di accesso è consentire solo frame senza tag.

Le porte configurate come "senza tag" sono sinonimo di una porta configurata in modalità di accesso e una porta configurata come "con tag" è sinonimo di porta in modalità trunk in cui le passiamo una o più VLAN.

Un'altra caratteristica molto importante dello standard 802.1Q sono le VLAN native, queste VLAN native sono un ID VLAN che non viene inserito come tag nei trunk. Se un frame senza tag arriva a una porta, viene considerato appartenente alla VLAN nativa. Ciò consente l'interoperabilità con i vecchi dispositivi, inoltre, tutta la gestione del traffico di protocolli come VTP, CDP, Link Aggregation e altri è gestita tramite la VLAN nativa, che di default è quella di amministrazione.

VLAN basate su porta

Conosciuto anche come Port Switching nei menu di configurazione di router e switch, è il più diffuso e utilizzato dagli switch di fascia molto bassa. Ogni porta è assegnata a una VLAN e gli utenti che sono connessi a quella porta appartengono alla VLAN assegnata. Gli utenti all'interno della stessa VLAN hanno visibilità gli uni sugli altri, anche se non sulle reti locali virtuali adiacenti.

L'unico inconveniente è che non consente dinamismo durante la localizzazione degli utenti e, nel caso in cui l'utente cambi fisicamente posizione, la VLAN dovrebbe essere riconfigurata. Nelle VLAN basate su porta, la decisione e l'inoltro si basano sull'indirizzo MAC di destinazione e sulla porta associata, è la VLAN più semplice e comune, per questo motivo gli switch di fascia bassa di solito incorporano VLAN basate su porta e non basate sullo standard. 802.1Q.

VLAN basate su MAC

Il ragionamento è simile al precedente, tranne per il fatto che invece di essere un'assegnazione a livello di porta, è a livello di indirizzo MAC del dispositivo. Il vantaggio è che consente la mobilità senza la necessità di apportare modifiche alla configurazione dello switch o del router. Il problema sembra abbastanza chiaro: aggiungere tutti gli utenti può essere noioso. Solo gli switch di fascia più alta consentono la VLAN basata su MAC, quando lo switch rileva che un determinato indirizzo MAC è stato connesso lo posizionerà automaticamente in una VLAN specifica, questo è molto utile nei casi in cui desideriamo la mobilità.

Immaginiamo di connetterci con il nostro laptop su più porte Ethernet nel nostro ufficio, e vogliamo che ci assegni sempre la stessa VLAN, in questo caso con VLAN basate su MAC è possibile farlo senza dover riconfigurare lo switch. Negli ambienti aziendali di grandi dimensioni, questa funzionalità è molto comune per segmentare correttamente i computer.

Prima di concludere, vorremmo dirvi che, attualmente, i punti di accesso WiFi professionali e i controller WiFi (sia locali che in Cloud) supportano le VLAN, in questo modo possiamo fornire loro un trunk con una o più VLAN per configurare successivamente un SSID per ciascuna delle VLAN che abbiamo configurato. Ad esempio, con Nuclias Connect, che è la piattaforma di gestione centralizzata per punti di accesso WiFi del produttore D-Link, possiamo configurare gli AP in modo che ricevano tutte le VLAN via LAN e successivamente assegnare ogni VLAN a uno specifico SSID che creiamo .

Grazie a questo, non solo saremo in grado di segmentare la rete cablata, ma anche le reti WiFi wireless in base agli SSID associati alle diverse VLAN di cui disponiamo. Una buona pratica di sicurezza sarebbe quella di creare una VLAN con un SSID specifico per dispositivi "Smart Home", come TV via cavo o WiFi, telecamere IP e altri tipi di dispositivi, in modo che si trovino in una VLAN specifica e non possano comunicare con i dispositivi . computer o smartphone che sarebbero sulla rete principale.

Come hai visto, le VLAN sono una tecnologia che ci consentirà di segmentare correttamente le reti cablate e wireless, ideali per avere la massima sicurezza possibile, il controllo di tutte le apparecchiature connesse e l'ottimizzazione della rete per evitare tempeste di trasmissione.