WhatsApp ha avuto molto grave vulnerabilità negli ultimi anni. Uno di questi, il più serio, permetteva di accedere alle chat e alle immagini di qualsiasi utente semplicemente effettuando una chiamata persa tramite l'app. Ora, un'altra vulnerabilità ha permesso agli aggressori di ottenere dati personali .

Questo è stato dettagliato oggi da Check Point Research , che ha scoperto una vulnerabilità in WhatsApp abbastanza difficile da sfruttare. Per questo è necessaria un'elevata interazione da parte dell'utente. Il bug colpisce il Filtro immagini WhatsApp, che è stato attivato quando un utente apre l'immagine allegata per applicare i filtri. Quell'immagine potrebbe essere modificata per contenere codice dannoso. Se l'utente ha modificato la foto, potrebbe generare un blocco nell'app e consentire l'accesso alla memoria.

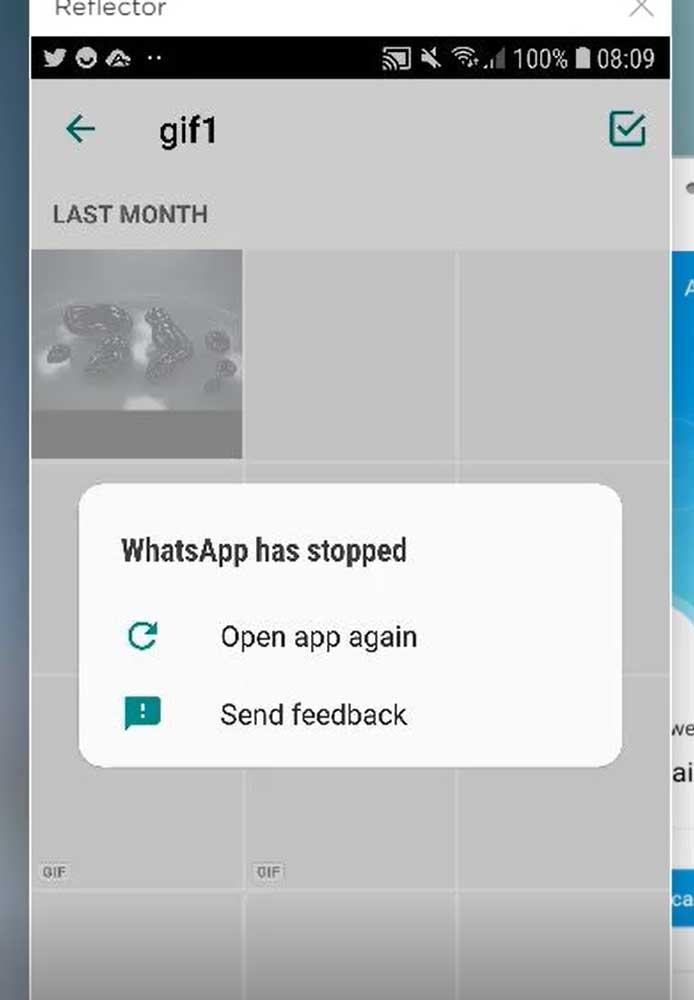

Una semplice GIF per WhatsApp da appendere

I ricercatori si sono imbattuti nella vulnerabilità durante il test di modifiche dannose ai formati di immagine come BMP, ICO, GIF, JPEG e PNG . Le modifiche vengono effettuate con an Fuzzer dell'AFL , che modifica i file in modo tale che un programma possa bloccarsi durante l'esecuzione, generando risultati imprevisti. In quegli arresti anomali può essere scoperta una nuova vulnerabilità.

Pertanto, stavano conducendo test in diverse parti dell'app e hanno deciso di testare i filtri immagine. In questa funzione, i pixel delle immagini vengono modificati quando applichiamo un filtro, come sfocatura, aggiunta di dettagli, cambio di colore, ecc. Questo li rende candidati ideali per rendere l'app si blocca , poiché ci sono molti calcoli e modifiche da fare nel file, dove se l'app trova qualcosa di imprevisto, può bloccarsi. In questo caso, passando da vari filtri attivi i file GIF modificati in WhatsApp hanno causato l'arresto anomalo di WhatsApp.

Esaminando gli arresti anomali, hanno scoperto una vulnerabilità di corruzione della memoria. Prima di continuare a indagare, lo hanno comunicato a WhatsApp, assegnandogli il codice CVE-2020-1910 . Il difetto sta in una parte del codice WhatsApp in cui l'app si aspetta di trovare ogni pixel archiviato in 4 byte. I ricercatori hanno archiviato un pixel per byte, causando l'arresto anomalo dell'app durante il tentativo di leggere da un'area di memoria non mappata.

Con questo, è stato possibile accedere informazioni sensibili nell'app memorizzate . Per fare ciò, è necessario disporre dell'accesso remoto o fisico al dispositivo, cosa che, ad esempio, l'FBI può fare con cellulari ottenuti da terroristi o persone pericolose.

Check Point Research contattato WhatsApp su 10 Novembre 2020 per informarli della vulnerabilità e l'azienda l'ha riparata nella versione 2.21.1.13 rilasciata il 21 gennaio. Pertanto, se si dispone di quella versione o di una successiva, si è attualmente protetti dalla vulnerabilità. WhatsApp afferma di non aver rilevato alcun utilizzo della vulnerabilità. La società afferma che l'applicazione è ancora perfettamente sicura e che la crittografia end-to-end di WhatsApp non è stata interessata e non hanno prove che qualcuno abbia sfruttato questa vulnerabilità.

L'UE multa WhatsApp con 225 milioni di euro

Oggi l'Unione Europea ha multato Facebook 225 milioni di euro per non aver specificato ai residenti europei come raccoglie i loro dati e cosa fa con loro su WhatsApp, in violazione del GDPR nel 2018 . La sanzione rappresenta lo 0.8% degli utili di Facebook nel 2020, ed è la seconda più alta che sia stata comminata applicando il GDPR dopo quella inflitta ad Amazon in Lussemburgo per 746 milioni di euro.