La varietà e il tipo di codice dannoso che può essere in agguato su Internet per attaccarci è quasi infinita. Infatti ora parleremo di un metodo che abusa della popolare piattaforma di gioco per PC, Steam, Stiamo parlando di SteamNascondi .

Questo è un codice dannoso che invia payload ai downloader di malware in modo che i loro operatori possano aggiornare le macchine infette aggiungendo nuove immagini del profilo su Steam . Allo stesso tempo, i suoi sviluppatori sembrano avere obiettivi più ambiziosi, motivo per cui viene visto ora.

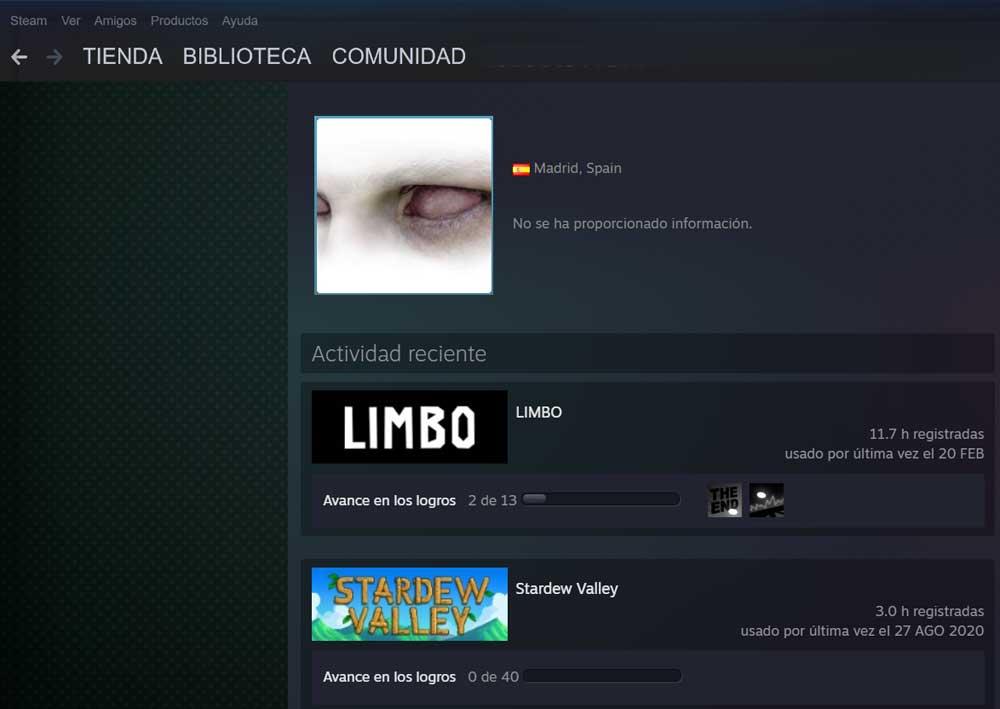

Per darci un'idea più precisa, stiamo parlando di un nuovo malware che utilizza le immagini del profilo di Steam per nascondersi al loro interno. Tanto che all'inizio gli strumenti che leggono dati EXIF comuni non mostrare nulla di anomalo sull'immagine infetta.

Come viene aggiunto il malware alla foto di Steam

L'unica cosa degna di nota a questo proposito è che viene visualizzato un avviso che indica che la lunghezza dei dati del profilo ICC non è valida. Questo perché invece di un profilo ICC, il malware stesso è codificato all'interno del valore PropertyTagICCProfile. Lo scopo del profilo ICC è quello di colori della mappa correttamente per i dispositivi di output, come le stampanti.

Dire che nascondere un virus o simili nei metadati di un file immagine non è esattamente una novità. Tuttavia, qui colpisce l'uso di una piattaforma di gioco come Steam, qualcosa di senza precedenti e pericoloso per il suo ampio utilizzo in tutto il mondo. Dal punto di vista di un aggressore, questo approccio ha senso, poiché distribuire malware è facile come sostituire un Immagine del profilo file.

Inoltre, come accennato, esiste un gran numero di account legittimi e il blocco della piattaforma Steam avrebbe molti effetti collaterali indesiderati per la maggior parte. Allo stesso tempo, va tenuto presente che per essere infettati con questo metodo, non è necessario installa Steam . La piattaforma di gioco funge da veicolo che ospita il file dannoso, in questo caso la foto.

Forma d'azione del nuovo malware

Supponiamo che il processo di download, decompressione ed esecuzione del dannoso sia gestito da un componente esterno che accede solo all'immagine del profilo. Questo carico verrebbe distribuito con i soliti mezzi come e-mail manomesse o siti Web pericolosi.

A questo punto, la prima cosa da sapere è che l'immagine del profilo Steam non è infettiva o eseguibile fin dall'inizio. Questo, con il metodo infettivo spiegato, serve solo come vettore del vero malware. Pertanto richiede prima l'estrazione di un secondo malware, qualcosa come un downloader che utilizza un password crittografata per decifrare il carico utile dannoso dell'immagine.

Come alcuni esperti hanno già dimostrato in prima persona, questo downloader di cui stiamo discutendo utilizza un profilo Steam per nascondere il malware nelle immagini. In questo modo, detto codice dannoso può essere aggiornato tramite uno specifico profilo Steam. E proprio come il downloader, questo estrae l'eseguibile dai dati PropertyTagICCProfile dalla foto. Pertanto la configurazione consente di modificare l'ID della proprietà della stessa e la stringa di ricerca. Questo significa che altro le proprietà dell'immagine lo faranno essere utilizzato in futuro per nascondere il malware.

Allo stesso modo, dobbiamo sapere che SteamHide, il malware di cui abbiamo parlato, attualmente manca di funzionalità, ma sembra essere in attivo sviluppo. Ci sono ancora parti del tuo codice che non vengono utilizzate per ora. Ad esempio, il malware controlla se Teams è installato sul PC, ma con questo non si fa nulla informazioni . Questo può essere usato per controllare le applicazioni installate sul sistema infetto e per abusarne per gesta .

Gli esperti prevedono che vedremo presto questo malware emergere, quindi le aziende di sicurezza dovranno essere preparate.