Le organizzazioni che dispongono di un server, siano esse individui o aziende, vogliono che funzionino bene e siano sicure. Per quanto riguarda la sicurezza delle informazioni, potremmo parlare degli standard e dei regolamenti PCI DSS e ISO 27001 come HIPAA e CMMC, che cercano di rafforzare il sistema come forma di difesa contro gli attacchi informatici. Il motivo per cui agiamo in questo modo è che vogliamo implementare misure di sicurezza e protezioni più avanzate per garantire e migliorare la nostra sicurezza. Il suo obiettivo è chiudere quelle porte non necessarie che abbiamo aperto attraverso le quali i criminali informatici potrebbero effettuare i loro attacchi e rubare i nostri dati. In questo articolo parleremo di come proteggere un server grazie all'automazione.

Che cos'è la protezione di un server

Protezione di un server potrebbe essere definito come il processo di configurazione dell'infrastruttura IT. In questo caso ci riferiamo a server, database, reti, sistemi operativi e applicazioni. Il nostro obiettivo è ridurre al minimo la superficie di attacco della nostra azienda, ovvero i vettori e le vulnerabilità che i criminali informatici potrebbero utilizzare per ottenere l'accesso e il controllo sulla nostra infrastruttura. Gli obiettivi che ci siamo prefissati di raggiungere sono il miglioramento della sicurezza, la conformità alle normative e il risparmio sui costi a lungo termine.

La protezione di un server deve includere:

- Configurazione del sistema operativo e autenticazione dell'utente . Qui sarebbe importante disabilitare gli account predefiniti che non vengono utilizzati, creare solo gli account necessari e stabilire gruppi di utenti specifici con diritti specifici.

- Rimuovere o disabilitare servizi, applicazioni e protocolli di rete non necessari . Alcuni esempi potrebbero essere servizi di condivisione di file e stampe e strumenti di amministrazione di rete e di sistema.

- Configura i controlli di accesso appropriati alle risorse . In questo caso è importante limitare i permessi di accesso in lettura e scrittura e limitare l'esecuzione degli strumenti di sistema da parte degli amministratori di sistema.

Un'altra cosa da tenere a mente è che i team di sicurezza IT, quando si tratta di rafforzare i server, devono renderlo un processo continuo in cui devono mantenere l'atteggiamento di conformità della propria organizzazione nel tempo. . Potrebbe anche essere interessante conoscere i file system che possiamo scegliere per un server NAS.

Come affrontare la cartolarizzazione

Le aziende possono avere più server, a cui bisogna aggiungere che ognuno di essi ha molte opzioni di configurazione. In relazione a ciò, diventa molto complicato eseguire manualmente un rinforzo costante e completo per mantenere la sicurezza di quei server. Al riguardo, si segnala che:

- Un progetto di protezione del server dovrebbe iniziare con un'analisi dell'impatto che le politiche di hardening avranno sull'infrastruttura di produzione prima di apportare qualsiasi modifica.

- Dobbiamo implementare politiche di rafforzamento differenti per sistemi differenti.

- Gli aggiornamenti costanti delle policy e dell'infrastruttura influiranno sul tuo stato di conformità.

Un modo per ottenere questo rafforzamento del server è creare un ambiente di test che ne rifletta accuratamente la complessità, simulando il traffico e il numero di utenti sulla rete. Lo svantaggio è che è un compito arduo se eseguito manualmente. Inoltre, esiste un'elevata probabilità di errore, che potrebbe comportare costosi tempi di fermo della produzione.

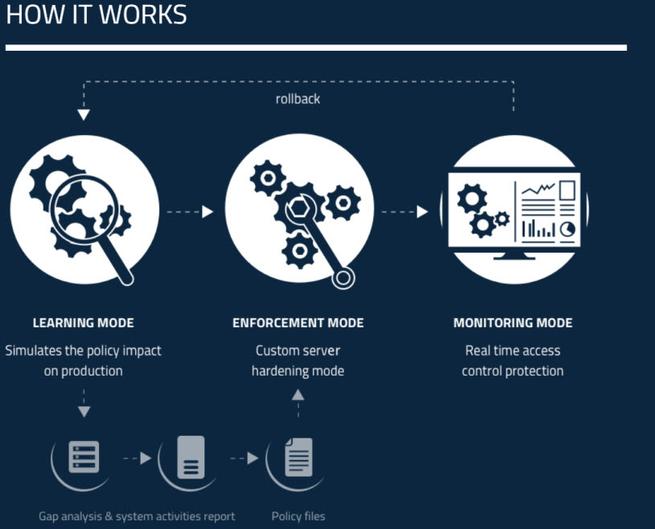

Per questo una buona soluzione è ricorrere ad un'automazione come quella che possiamo realizzare con il Suite di rafforzamento CalCom . Grazie ad esso possiamo ridurre al minimo questo rischio di inattività. Una volta installato il loro software sui nostri server, avviava una modalità di apprendimento in cui raccoglievano dati da diverse fonti sulle macchine. Li analizzerebbe quindi per capire in che modo le politiche proposte influiranno sulle operazioni del sistema.

Viene quindi prodotto un rapporto risultante che elenca ogni politica proposta, il suo valore desiderato e il suo valore attuale. Quindi, sulla base di questa analisi, la soluzione crea il piano d'azione delle politiche ottimale per ciascun server per massimizzare la conformità alle politiche e impedirci di incidere negativamente sulla produzione.