Quando disponiamo di una rete domestica o professionale con switch gestibili e WiFi access point, è molto importante fornire alla rete la sicurezza necessaria per evitare o mitigare possibili attacchi da futuri client, siano essi client cablati o client wireless. Oggi in questo articolo parleremo delle misure di sicurezza che puoi adottare per proteggere la tua rete, configurando gli switch e anche i punti di accesso WiFi in modo specifico, in modo da avere la rete il più sicura possibile.

Configurazione generale della rete locale

Quando si parla di una rete domestica evoluta o di una rete professionale, è fondamentale disporre di un corretta segmentazione di esso utilizzando VLAN . È assolutamente necessario disporre di un router / firewall che supporta le VLAN con lo standard 802.1Q, che è quello attualmente utilizzato, grazie a questo supporto per le VLAN, possiamo configurare una sottorete dedicata per ciascuna delle VLAN e consentire o negare l'accesso tra le diverse VLAN che abbiamo .

Una pratica altamente raccomandata per avere la migliore sicurezza possibile in una rete è quella di avere una sottorete e una VLAN specifiche per la gestione dei diversi dispositivi della rete locale, cioè degli switch, dei punti di accesso WiFi che abbiamo e del controller WiFi tramite software o hardware. Tutto ciò che è gestione, amministrazione e monitoraggio delle diverse apparecchiature di rete dovrebbe essere contenuto in questa VLAN.

Grazie ai router/firewall con supporto VLAN, potrebbe essere configurato per impedire l'accesso da altre VLAN a questa VLAN di gestione, con l'obiettivo che nessuno possa accedere al menu di configurazione web dei diversi dispositivi, nemmeno l'accesso sarà consentito. tramite SSH o eseguire il tipico ping. Cioè, tutte le comunicazioni dal resto delle sottoreti come "marketing", "ospiti", "lavoratori" non avranno accesso a questa VLAN specifica.

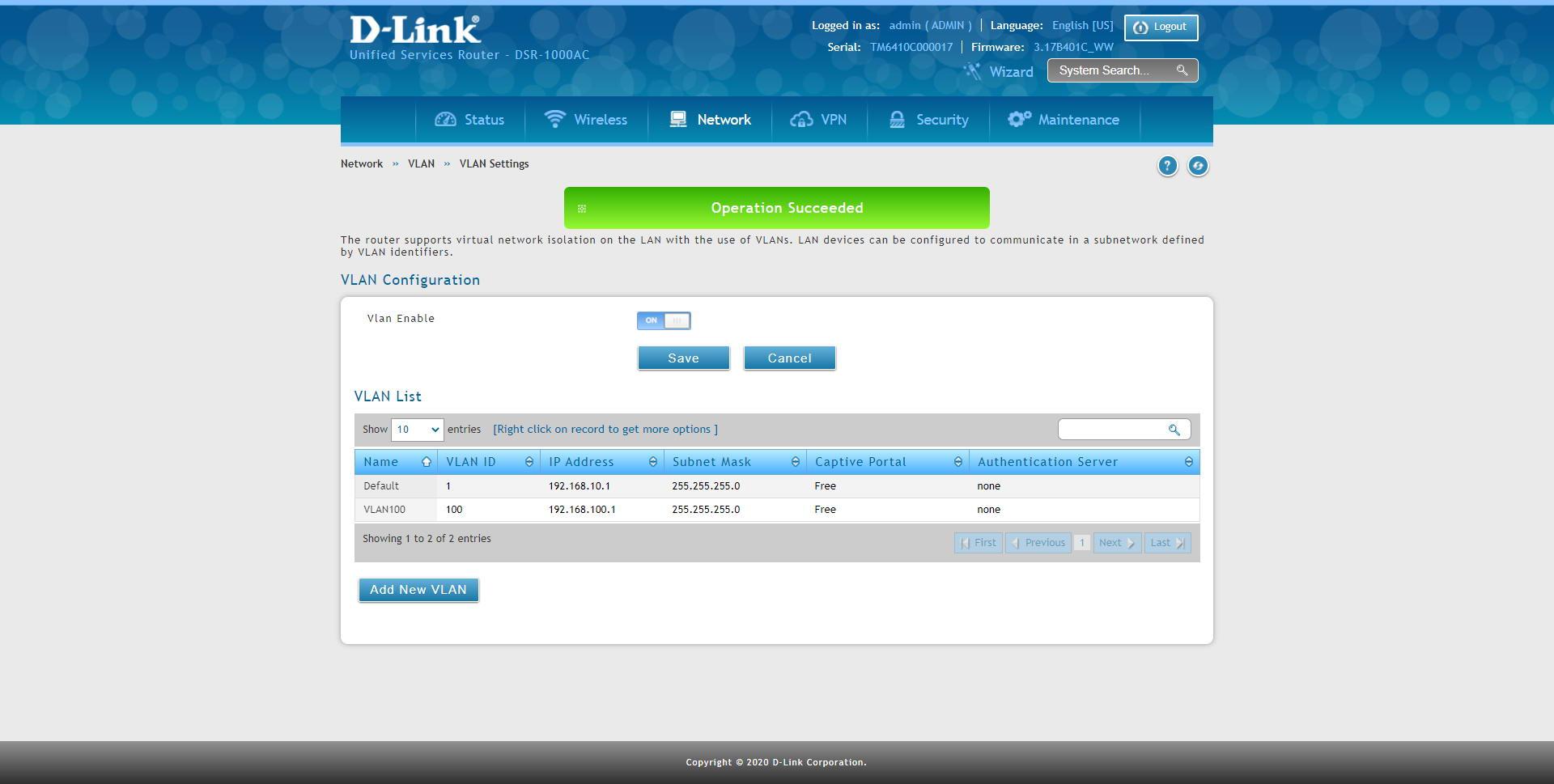

Per impostazione predefinita, in tutti i computer (router, switch e AP) l'ID VLAN 1 è la VLAN di gestione e amministrazione, si consiglia di modificare questo ID VLAN per motivi di sicurezza e applicare gli elenchi di controllo accessi corrispondenti per consentire o negare l'accesso. Ad esempio, se utilizziamo un router professionale come il DSR-1000AC, possiamo configurare l'ID VLAN che desideriamo e utilizzare una sottorete specifica, il resto degli switch deve trovarsi in questa specifica sottorete.

Immaginiamo di creare VLAN ID 10 sul router/firewall e anche sugli switch per essere quello di gestione. Nel router o nel firewall dobbiamo creare questo ID VLAN e far passare tutte le VLAN attraverso un'interfaccia in modalità "trunk", cioè con le VLAN taggate in modo che lo switch "capisca" le diverse VLAN che gli stiamo passando.

La configurazione di una VLAN di gestione negli switch, o anche nota come “VLAN di gestione” si configura in diversi modi:

- Abbiamo un menu specifico "Management VLAN", dove selezioneremo la VLAN in cui vogliamo che avvenga la gestione. L'indirizzo IP privato che inseriamo nello switch deve essere compreso nell'intervallo della VLAN di gestione 10, oppure utilizzare il client DHCP per ottenere automaticamente l'indirizzo IP.

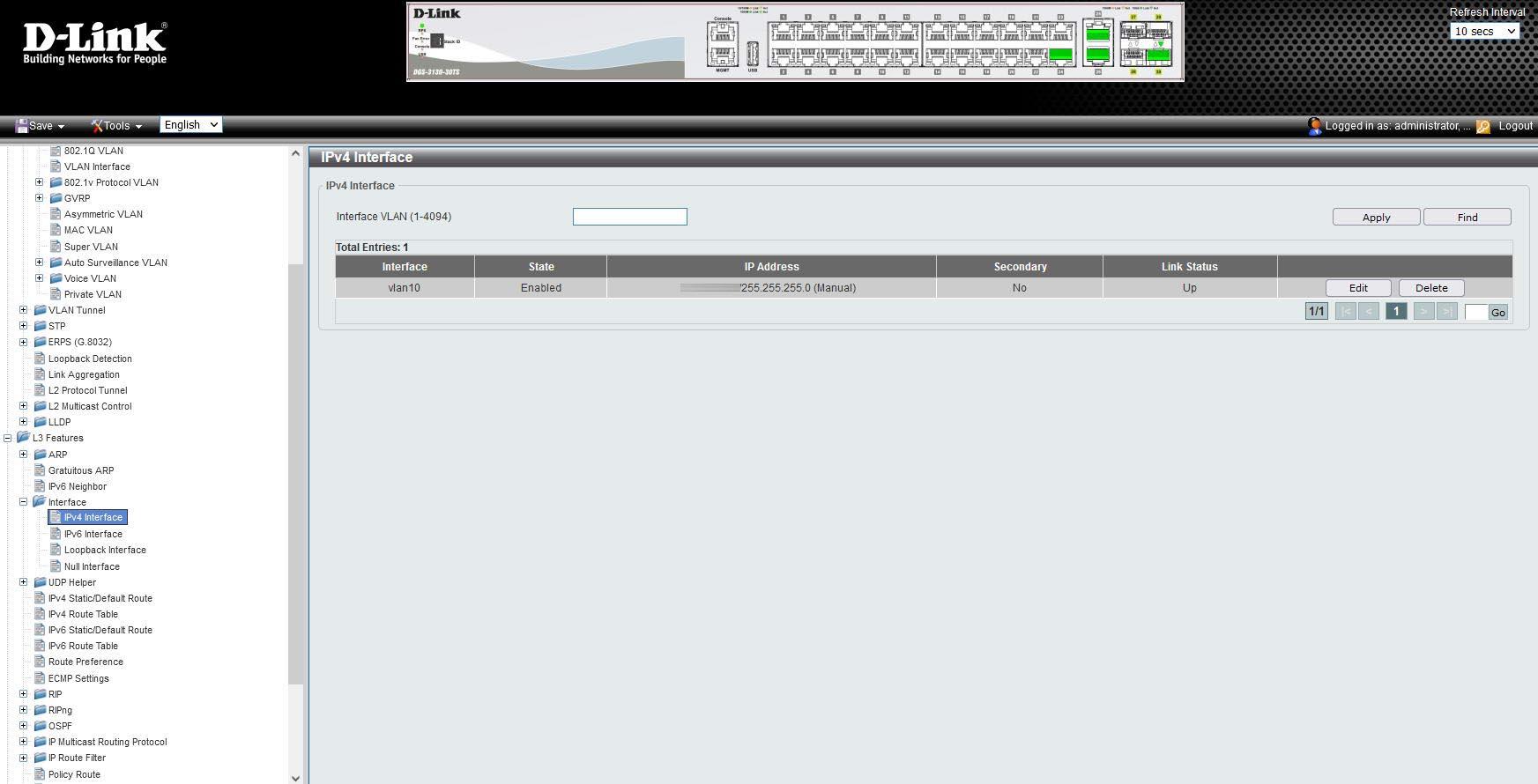

- Se disponiamo di uno switch con funzioni L3, dobbiamo creare una «interfaccia IPv4» con VLAN ID 10 e fornire un indirizzo IP privato all'interno del range di gestione VLAN 10, oppure utilizzare il client DHCP per ottenere l'indirizzo IP automaticamente.

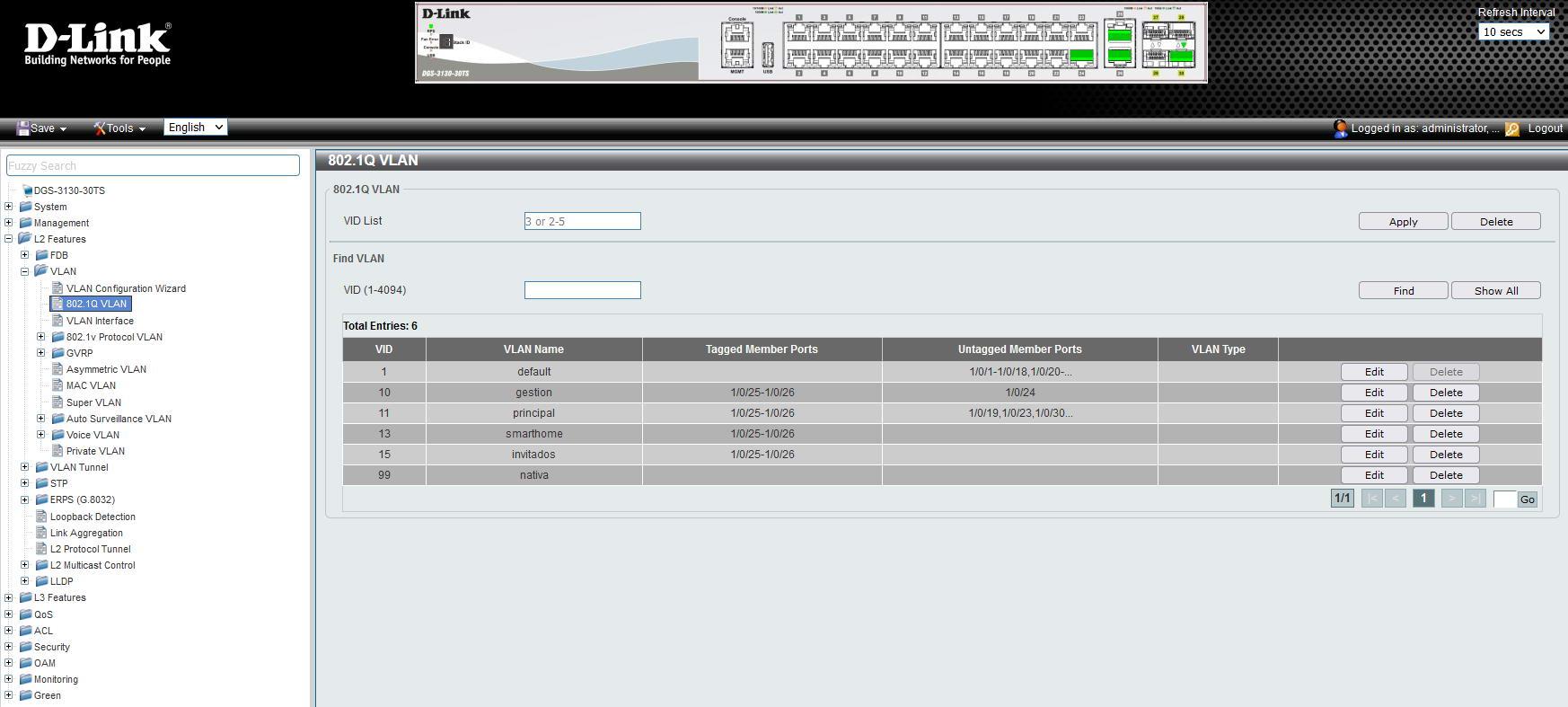

Ad esempio, questa volta abbiamo utilizzato lo switch D-Link DGS-3130-30TS, come puoi vedere, abbiamo le diverse VLAN configurate e le porte 25 e 26 come «Tagged»:

Nella sezione “Interfaccia IPv4” creiamo una nuova interfaccia con l'ID VLAN che vogliamo, mettiamo un indirizzo IP per l'amministrazione e in questo momento potremo amministrare questo dispositivo solo tramite questa VLAN e con questo specifico indirizzo IP .

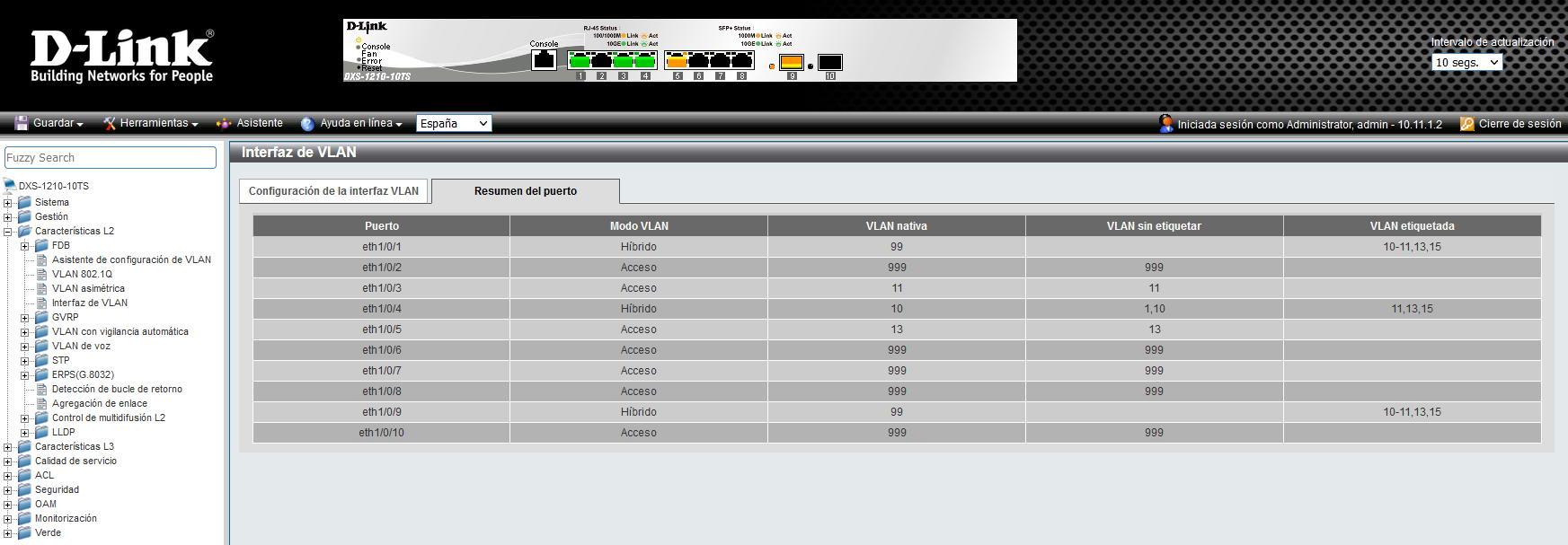

Negli switch più semplici che sono "intelligenti" come quelli della gamma DGS-1210 di D-Link, abbiamo anche questa funzionalità con opzioni simili disponibili. In questo caso, non ci consente di rimuovere la VLAN predefinita dell'interfaccia, ma possiamo disabilitare l'amministrazione, quindi saremmo nello stesso scenario. Come puoi vedere, in questo caso possiamo anche registrare la VLAN che vogliamo per l'amministrazione, infatti, ci consente di registrare fino a 4 Interfacce IP in questo smart switch.

Questo è il primo passo per configurare correttamente la sicurezza della rete, segmentare adeguatamente la rete in sottoreti, con permessi diversi grazie alle liste di controllo degli accessi o alle regole nel firewall. Ora vedremo quali misure di sicurezza possiamo adottare su switch gestibili.

Configurazioni sugli switch gestibili

Gli switch gestiti sono responsabili dell'arresto di un gran numero di attacchi che potrebbero compromettere le reti, è molto importante configurare questi dispositivi correttamente e con la massima sicurezza per evitare possibili problemi in futuro. Ci sono un gran numero di attacchi che mirano a bypassare le misure di sicurezza, spiegheremo i principali attacchi e come possiamo mitigarli adeguatamente.

La prima cosa da tenere a mente è usare credenziali utente forti sullo switch , ovvero avere una password di amministrazione sufficientemente lunga e complessa da evitare problemi con attacchi di forza bruta o dizionario, tuttavia, se fatta correttamente, i client non avranno comunicazione con il sito web di gestione. Un'altra importante misura di sicurezza è la capacità di creare altre credenziali utente con diversi livelli di autorizzazioni , in modo che non tutti gli amministratori di rete accedano come amministratore (super utente). Infine, sarebbe opportuno abilitare l'amministrazione tramite HTTPS per avere la crittografia punto-punto, dal browser allo switch, inoltre, se si accede all'amministrazione tramite comandi è assolutamente necessario abilitare SSH invece di Telnet , quest'ultimo non fornisce alcun tipo di sicurezza.

Gestisci porte e trunk

Esiste un attacco chiamato Switch Spoofing che mira a negoziare i trunk automaticamente, per ricevere tutto il traffico di tutte le VLAN che abbiamo registrato nello switch, in questo modo un attaccante potrebbe avere accesso a tutto il traffico delle diverse reti virtuali ( VLAN) che abbiamo. Per mitigare questo attacco, è essenziale:

- Disabilitare le porte dello switch che non verranno utilizzate.

- Non negoziare i trunk automaticamente.

- Le porte che non sono come trunk, le inseriscono esplicitamente come ACCESS.

Esiste un altro attacco chiamato Double Tagging che consentirebbe l'invio di dati a una VLAN non realmente accessibile. Per evitare questo attacco, si consiglia quanto segue:

- Le porte che non sono in uso, mettile come ACCESSO esplicitamente e in una VLAN creata nello switch e che non ha un reale utilizzo (VLAN 999 per esempio).

Facendo queste raccomandazioni di base, eviteremo un gran numero di possibili attacchi.

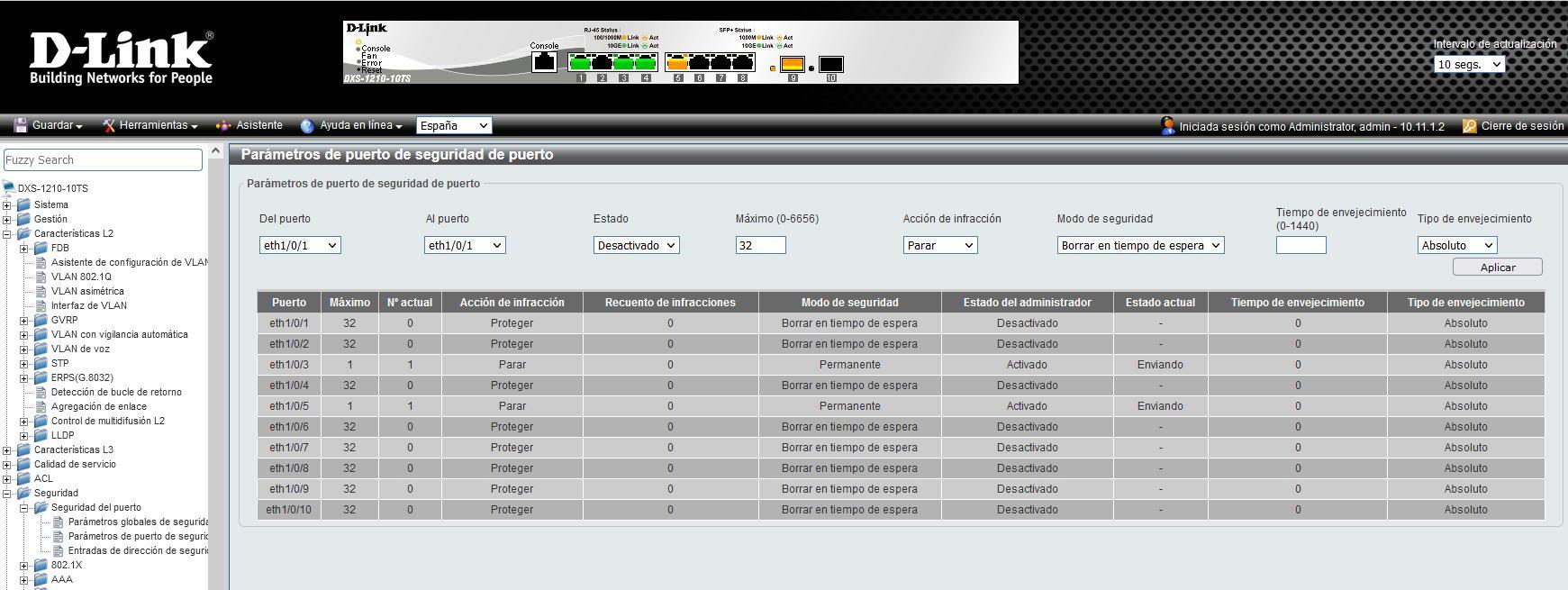

Sicurezza portuale

Il porto-Sicurezza funzione di sicurezza è responsabile della gestione dei computer che si collegano a una specifica interfaccia fisica dello switch, consentendo quanto segue:

- Limita il numero di indirizzi MAC che possono connettersi a questa porta.

- Consentire solo gli indirizzi MAC che appaiono nella whitelist.

Port-Security è responsabile della protezione della porta, inoltre, abbiamo diverse politiche di violazione nel caso in cui il numero di indirizzi MAC venga superato o venga collegato un indirizzo MAC errato:

- Spegnimento: la porta può essere chiusa automaticamente, quindi l'amministratore dovrà disattivarla manualmente o attendere un certo tempo finché non si riattiverà da sola. A seconda dello switch, avremo più o meno opzioni.

- Restrict (limitato): il traffico dell'indirizzo MAC che ha violato la policy applicata viene bloccato, aumenta il contatore di violazioni per verificare cosa è successo sulla porta.

- Protect (protetto): il traffico dell'indirizzo MAC che ha violato la policy applicata viene bloccato, non aumenta il contatore.

È generalmente in modalità "spegnimento" per impostazione predefinita.

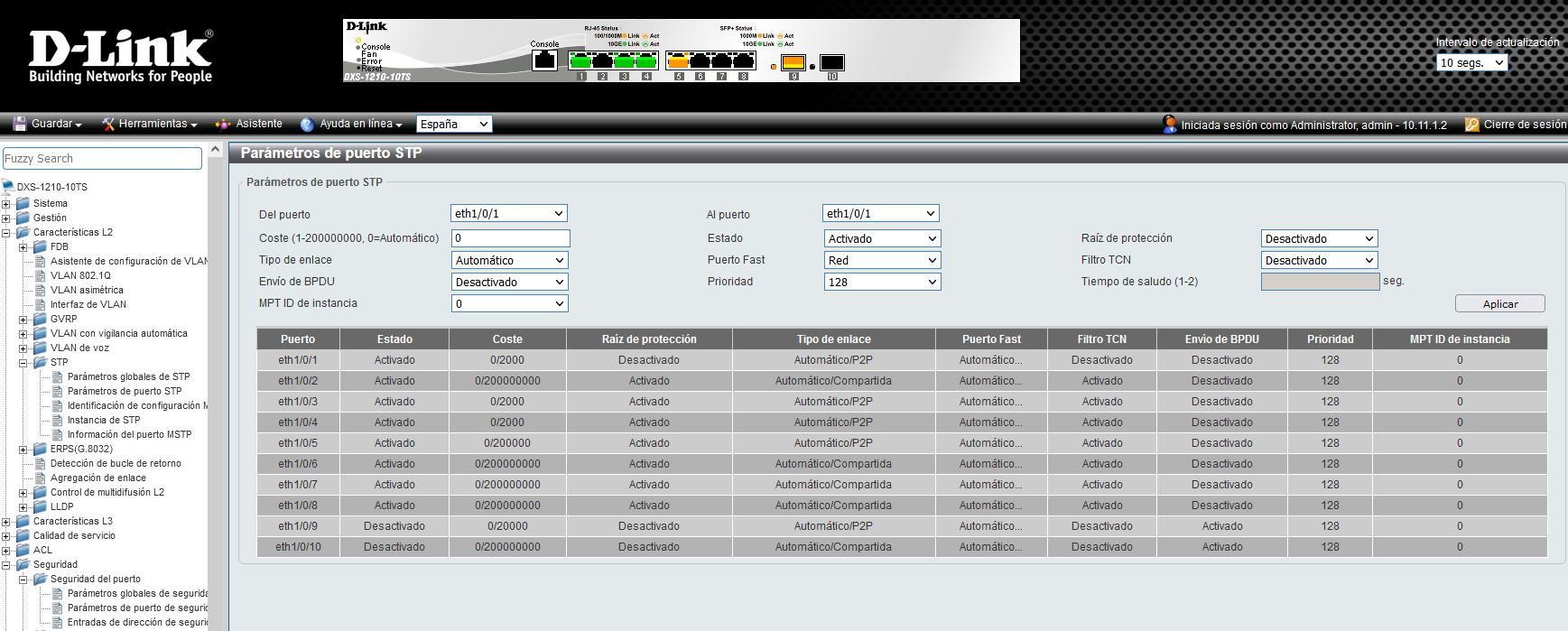

Usi Spanning-Tree nei tuoi switch?

Nel caso in cui si utilizzi il protocollo Spanning-Tree per evitare loop a livello L2, si consiglia vivamente di configurare correttamente le porte per evitare che un criminale informatico diventi lo switch principale e passi tutto il traffico di rete attraverso di esso. Le configurazioni specifiche che devi fare per mitigare questi attacchi che possono essere fatti a noi sono:

- Attiva la funzione bpduguard : questa funzione impedisce la ricezione di un frame STP su una determinata porta, bloccherà automaticamente i frame. Questo deve essere fatto su porte non trunk, altrimenti bloccheremo la porta.

- Abilita la funzione di protezione della radice : questa funzione impedisce a un nuovo dispositivo di diventare il root o il root switch della rete. Se viene ricevuto un frame che indica che uno switch sta per diventare root, se questa funzione è attivata sulla porta bloccherà automaticamente i frame e lo ignorerà.

Questa misura di sicurezza è abbastanza importante, ma se non usi Spanning-Tree (o RSTP, MSTP) non dovrai fare alcuna configurazione.

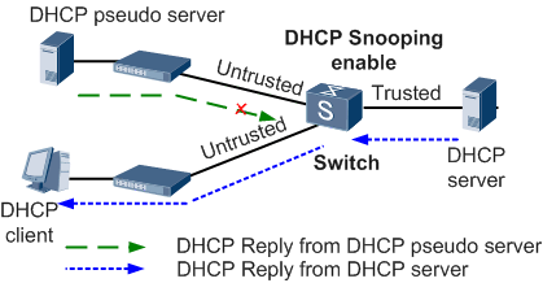

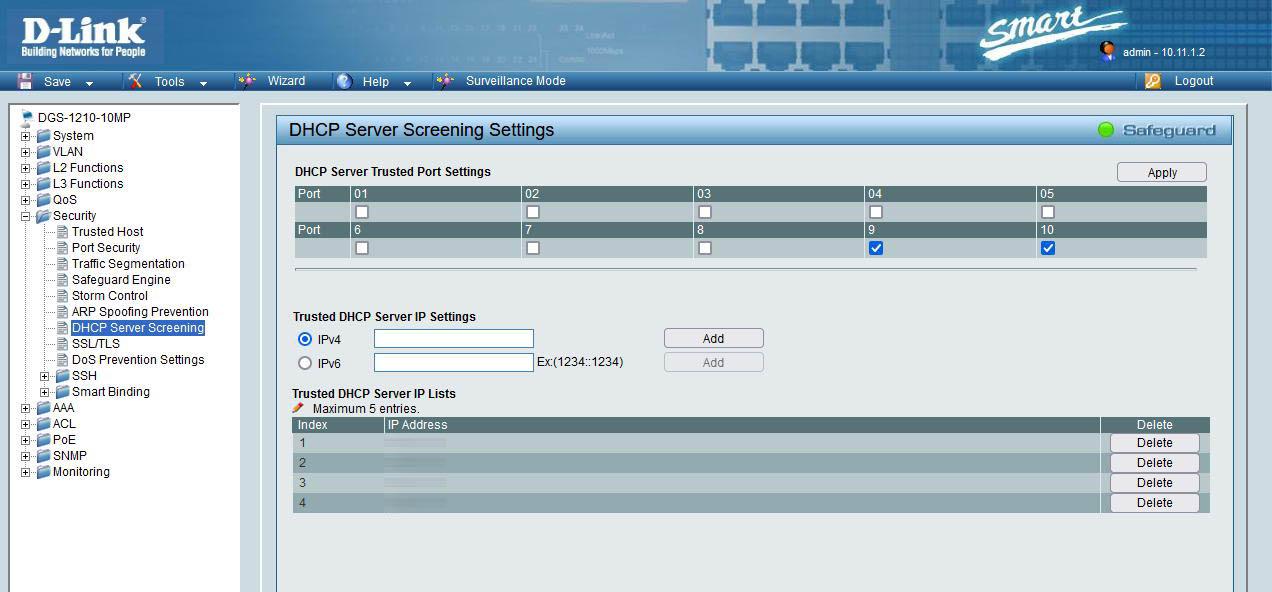

Snooping DHCP

Un utente malintenzionato potrebbe creare un server DHCP non autorizzato nella nostra organizzazione e fornire l'indirizzamento IP a diversi client cablati e persino wireless. Per mitigare ciò, è assolutamente necessario abilitare la funzionalità DHCP Snooping, una delle funzionalità di sicurezza più importanti degli switch.

Lo snooping DHCP consente di filtrare i messaggi DHCP "non attendibili" creando e mantenendo una tabella di associazioni di snooping DHCP legittime. Un messaggio "non attendibile" è un messaggio DHCP ricevuto dalla rete, dall'esterno della rete o del firewall e può essere parte di un attacco contro la nostra stessa rete. La tabella di associazione snooping DHCP contiene indirizzi MAC, indirizzi IP, tempo di locazione e interfaccia in entrata del server DHCP legittimo.

Si potrebbe dire che DHCP Snooping è come un firewall tra host non attendibili e server DHCP, in questo modo, se un host non attendibile invia un messaggio DHCP Discovery, gli sarà consentito il passaggio, ma i messaggi corrispondenti non potranno passare . Server DHCP come DHCP Offer e DHCP Ack. A seconda delle opzioni di configurazione dello switch, lo snooping DHCP può essere configurato generalmente sullo switch e anche lo snooping DHCP può essere configurato per VLAN. Quando abilitato su uno switch, lo switch funge da bridge di livello 2 intercettando tutti i messaggi DHCP che non devono essere inviati da un client.

Nell'immagine precedente puoi vedere che ci sono client non attendibili sulla rete, per impostazione predefinita, tutte le porte sono "non attendibili" quando DHCP Snooping è abilitato. Quando il PC client invia un messaggio DHCPDISCOVER e DHCP Snooping è abilitato, lo Switch invierà il messaggio broadcast DHCP solo alle porte "attendibili" e bloccherà qualsiasi OFFERTA DHCP o ACK su non attendibile. Quando si configura DHCP Snooping sullo switch, si configura lo switch per distinguere tra interfacce "non attendibili" e "attendibili".

Anti spoofing ARP

Gli switch incorporano anche misure di sicurezza per prevenire attacchi di ARP Spoofing o noti anche come ARP Poisoning. In questo modo, se registriamo la combinazione di “IP, MAC e porta” nel router, un criminale informatico non sarà in grado di ingannare una vittima con il gateway predefinito (il router) per catturare il traffico di rete. È molto importante registrare in questa sezione tutti i gateway o le apparecchiature critiche che abbiamo sulla rete come i server, in questo modo non saranno in grado di effettuare un attacco di ARP Spoofing.

Una volta viste le principali misure di sicurezza che dobbiamo adottare in uno switch gestibile, parleremo di altre misure molto interessanti.

Altre misure di sicurezza

Esistono altre misure di sicurezza negli switch gestibili che impediranno altri attacchi alle reti, di seguito vi diciamo brevemente in cosa consistono:

- Prevenzione degli attacchi DoS : gli switch ti consentono di configurare tutte le tue porte per rilevare eventuali attacchi DoS con traffico elevato e traffico molto specifico. Ad esempio, possiamo evitare attacchi Land Attack, TCP Xmasscan, TCP Null-Scan o TCP SYNFIN, tra gli altri. A seconda dello switch avremo a disposizione alcuni attacchi o altri per evitarli.

- Controllo della tempesta : l'obiettivo di questa misura di sicurezza è impedire a un client cablato di inviare molto traffico unicast, multicast o broadcast. Questo tipo di attacco mira a bloccare o collassare la rete, ci pensa lo switch a prevenirlo.

- Segmentazione del traffico : abbiamo detto prima che possiamo segmentare la rete in diverse VLAN con sottoreti. Se vogliamo isolare un dispositivo da una determinata porta e VLAN 20 (ad esempio) da un altro dispositivo sullo stesso switch che è anche su VLAN 20, possiamo configurare “Segmentazione del traffico” per evitare la comunicazione.

Altre configurazioni più avanzate che possiamo eseguire sono autenticare ognuno dei client cablati in un server RADIUS o TACACS, utilizzando il protocollo 802.1X . Questo protocollo ci permette di autenticare i client cablati che si connettono allo switch, se non possono autenticarsi automaticamente, tutto il traffico che produce verrà negato. È una delle migliori misure di sicurezza che possiamo configurare in uno switch, perché ci consentirà di autenticare i client.

Dopo aver visto le principali misure di sicurezza negli switch, vedremo quali misure di sicurezza possiamo mettere nei punti di accesso WiFi.

Configurazione su AP

La configurazione della sicurezza nei punti di accesso WiFi in modo che i client non possano accedervi è semplice se abbiamo correttamente segmentato la rete in VLAN . Generalmente, i controller WiFi sono utilizzati da software o hardware, per controllare centralmente decine di punti di accesso WiFi, questi controller WiFi saranno sempre situati nella rete di gestione, perché saranno responsabili della gestione dei punti di accesso WiFi in questa sottorete. .

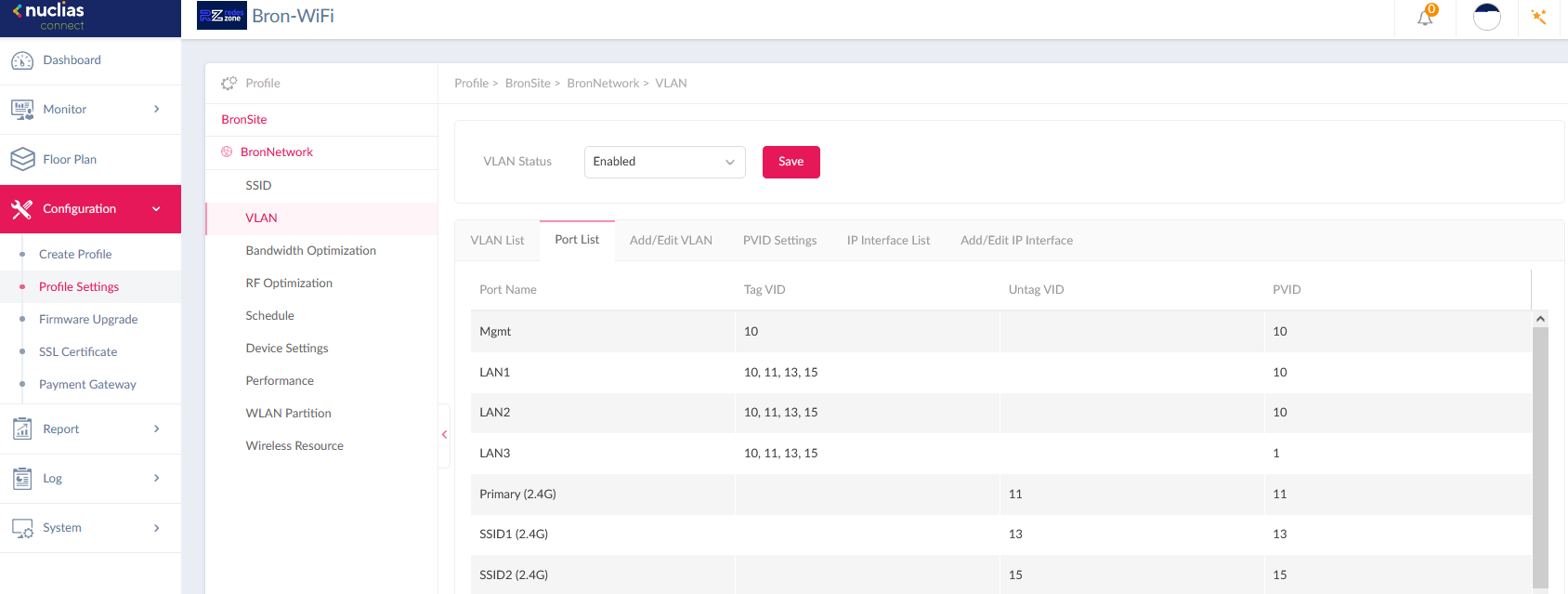

Nell'esempio che vedrai di seguito, abbiamo utilizzato Nuclias Connect su un DNH-100, che si trova nella VLAN 10 che è la nostra VLAN di gestione. Come puoi vedere, la configurazione delle VLAN indica che la porta «Mgmt» è in VLAN 10, ed è come «Tagged» , proprio come il resto delle VLAN che riceviamo tramite la porta LAN, in modo che tutti i punti di accesso WiFi ricevano correttamente tutte le VLAN dallo switch.

In questo caso le VLAN corrispondenti alle reti WiFi sono come “Untag”, altrimenti i client wireless non potrebbero connettersi correttamente. Per i client finali (client WiFi, stampanti, PC, ecc.) tutte le VLAN devono sempre essere "Untag", a meno che non sappiano "capire" 802.1Q come fanno i server NAS.

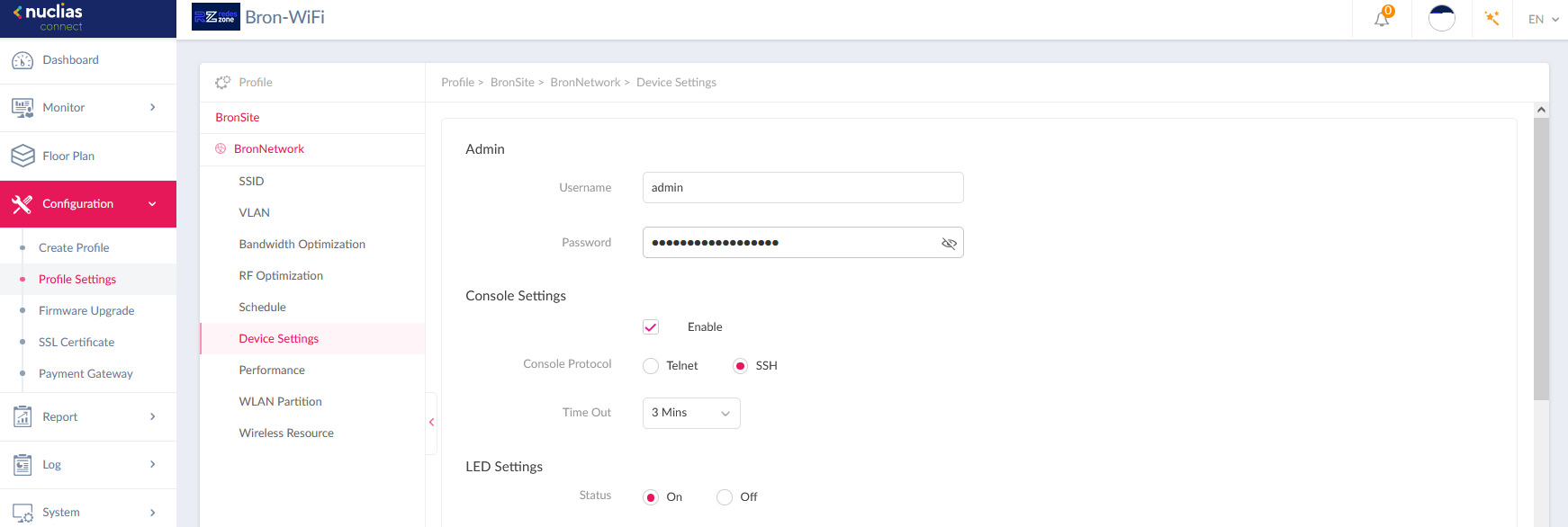

Una volta segmentati correttamente i punti di accesso con la loro rete di gestione interna e con le VLAN per i clienti, dobbiamo anche proteggere l'accesso ai diversi punti di accesso con il nome utente e la password corrispondenti . Nella sezione «Impostazioni dispositivo» è dove dovremo impostare un nome utente «admin» e una password robusta, questa sarà la password con cui potrai accedere al sito Web di amministrazione di tutti i punti di accesso WiFi che gestiamo centralmente.

Possiamo anche attivare o meno l'accesso da console agli access point WiFi , in caso di non utilizzo dell'accesso alla console, è consigliabile disattivarlo per motivi di sicurezza. Qualsiasi servizio non utilizzato è sempre meglio disabilitato. Ovviamente bisogna sempre selezionare SSH e mai Telnet, perché quest'ultimo è un protocollo non sicuro.

In linea di principio, non si dovrebbe avere accesso agli AP WiFi al di fuori della rete di gestione, quindi la cosa più importante è verificare che l'amministrazione degli AP non sia accessibile dalle reti del client via web o tramite SSH. . Il resto delle opzioni di configurazione che possiamo fare nei punti di accesso dipendono dai requisiti delle reti WiFi, come gli SSID da registrare con la loro autenticazione corrispondente, se vogliamo il captive portal, se vogliamo abilitare la partizione WLAN per impedire che i client WiFi comunichino tra loro, ecc.

Come hai visto, dobbiamo adottare una serie di misure di sicurezza sia negli switch che negli access point WiFi per mantenere la sicurezza dell'intera rete, e anche quella dei client.