OWASP ZAP (Zed Attack Proxy) è il web scanner di vulnerabilità più utilizzato al mondo, è completamente gratuito e open source, quindi puoi adattarlo alle tue esigenze. Questo programma è gestito attivamente da una comunità internazionale di volontari, che lavorano per migliorare lo strumento poco a poco e incorporare anche nuove funzionalità. Oggi in questo articolo ti insegneremo tutto ciò di cui hai bisogno per controllare la sicurezza del tuo sito web per evitare vulnerabilità che mettono a rischio il tuo server ei tuoi dati.

Caratteristiche principali di OWASP ZAP

La prima cosa da segnalare è che OWASP ZAP non è uno strumento commerciale, è completamente gratuito e open source, inoltre è uno strumento multipiattaforma, essendo compatibile con Windows sistemi operativi (32 e 64 bit), Linux, MacOS e persino Possiamo scaricare un container Docker che incorporerà tutto il necessario per eseguirlo correttamente. Questo programma è molto facile da installare, avremo solo bisogno di Java installato sul nostro computer per poterlo eseguire, altre caratteristiche sono che questo strumento è tradotto in più di 12 lingue, incluso lo spagnolo, inoltre, grazie alla comunità abbiamo molta documentazione, tutorial di aiuto e abbiamo anche forum in cui possiamo mettere il nostro problema e aiutarci a risolverlo.

Gli utenti di questo strumento di sicurezza forense saranno in grado di controllare diverse applicazioni web con una serie di funzioni e analisi specifiche. Potremo controllare tutte le richieste e le risposte tra client e server, predisponendo un proxy che si occuperà di catturare tutte le richieste di approfondimento. Possiamo anche localizzare le risorse su un server, eseguire analisi automatiche, analisi passive, la possibilità di lanciare più attacchi contemporaneamente e persino utilizzare certificati SSL dinamici. Altre caratteristiche interessanti sono che consente l'uso di smart card come il DNIe, e anche certificati personali, è anche in grado di lavorare con sistemi di autenticazione e abbiamo un archivio di estensioni (plugin) per aumentare ulteriormente le funzionalità di questo grande strumento .

ZAP è attualmente nella sua versione 2.10 e hanno incorporato un gran numero di nuove funzionalità, come nuove modalità di attacco per cercare vulnerabilità, miglioramenti nel sistema di iniezione per attaccare più server contemporaneamente, sistemi di policy per scegliere regole diverse che si formeranno parte dell'analisi, finestre di dialogo di scansione con opzioni avanzate, nuovi plug-in di controllo degli accessi e sequenza di scansione per configurare perfettamente il modo in cui vogliamo che venga eseguita la verifica di attacchi e vulnerabilità e molto altro ancora.

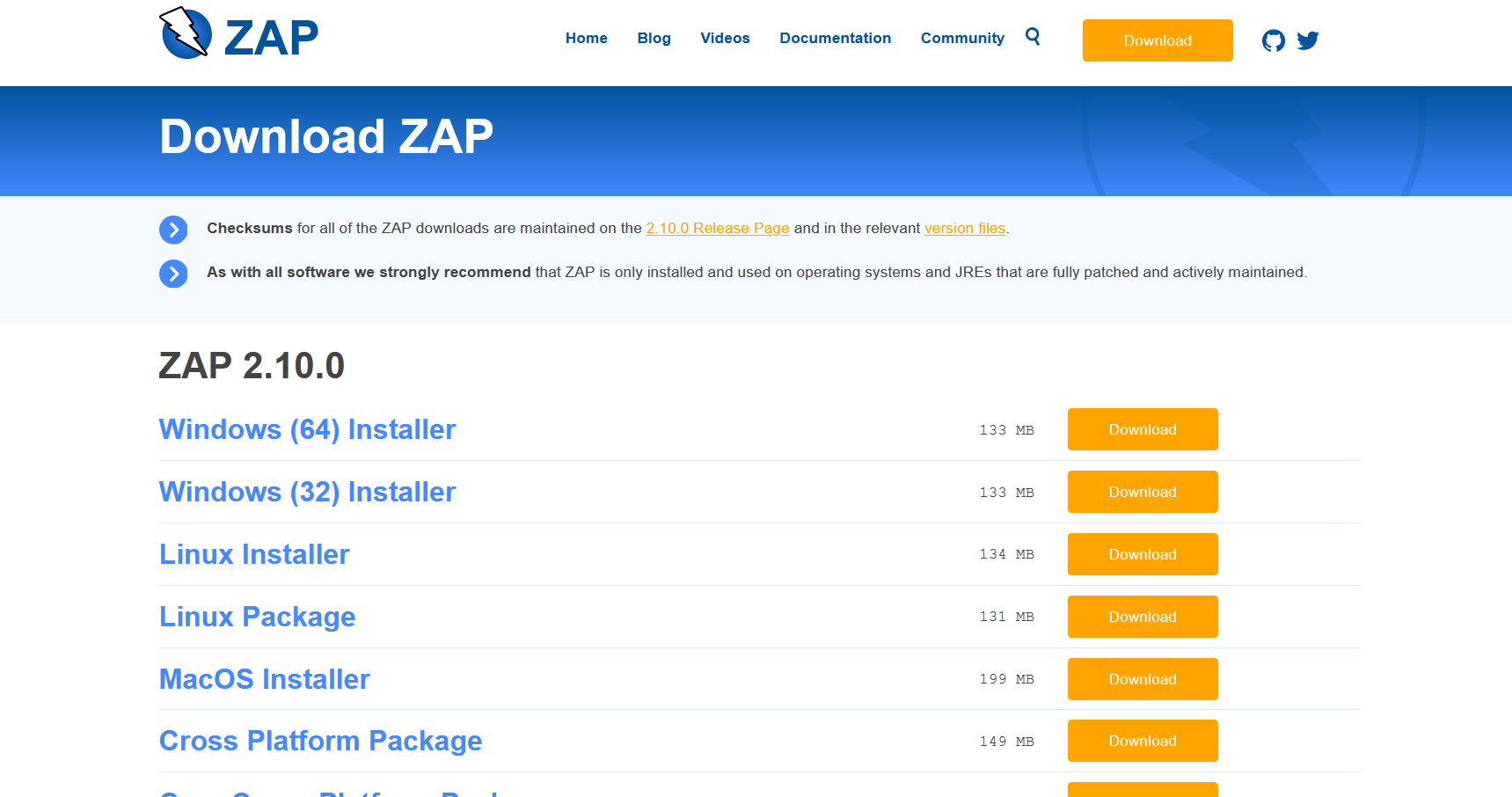

Sulla Sito ufficiale di OWASP ZAP trovi i link per scaricarlo, sia per Windows, Linux e macOS, sia per i contenitori Docker che includono già tutto il necessario per il suo corretto funzionamento.

Installazione e messa in

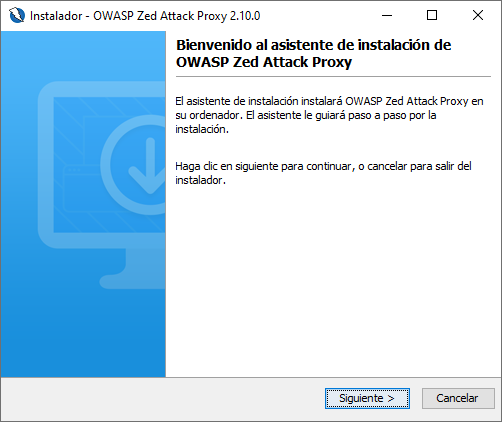

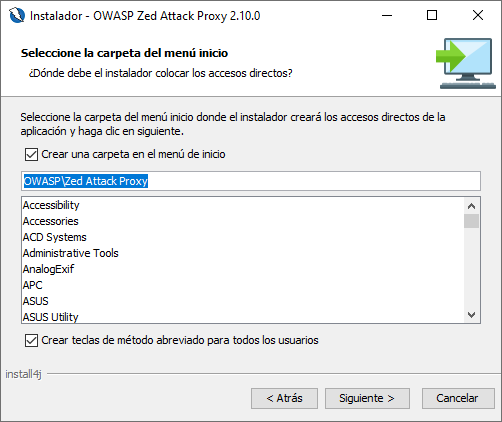

L'installazione di questo programma è davvero semplice, dovremo semplicemente seguire la procedura guidata di installazione, scegliere se vogliamo l'installazione standard o personalizzata, poi potremo scegliere la directory dove installare l'intero programma e poi eseguirlo.

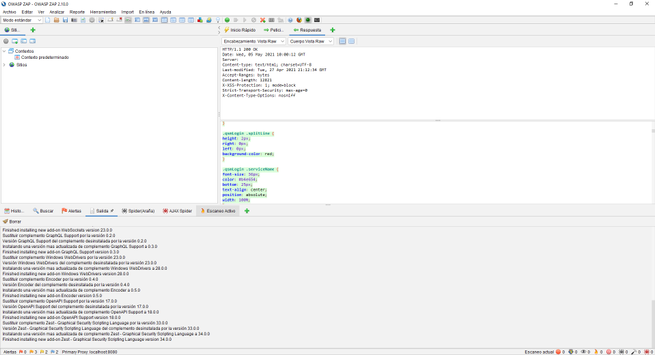

Possiamo anche scegliere di creare una cartella nel menu di avvio, creare icone sul desktop e persino un accesso rapido. Infine, OWASP ZAP ci consentirà di verificare la presenza di aggiornamenti, sia per lo stesso ZAP che per i componenti aggiuntivi che possiamo installare. Inoltre, possiamo anche installare le nuove regole che vengono create per gli scanner web ecc.

Una volta installato, possiamo eseguirlo per avviare la scansione dei server Web e verificare eventuali falle di sicurezza note.

Verifica le vulnerabilità del tuo server web

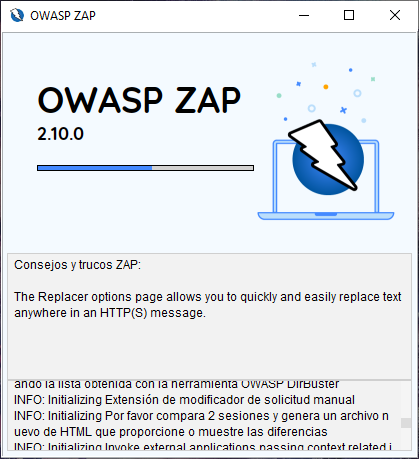

La prima cosa che dobbiamo fare è eseguire questo programma, ci vorranno alcuni secondi per caricarlo correttamente.

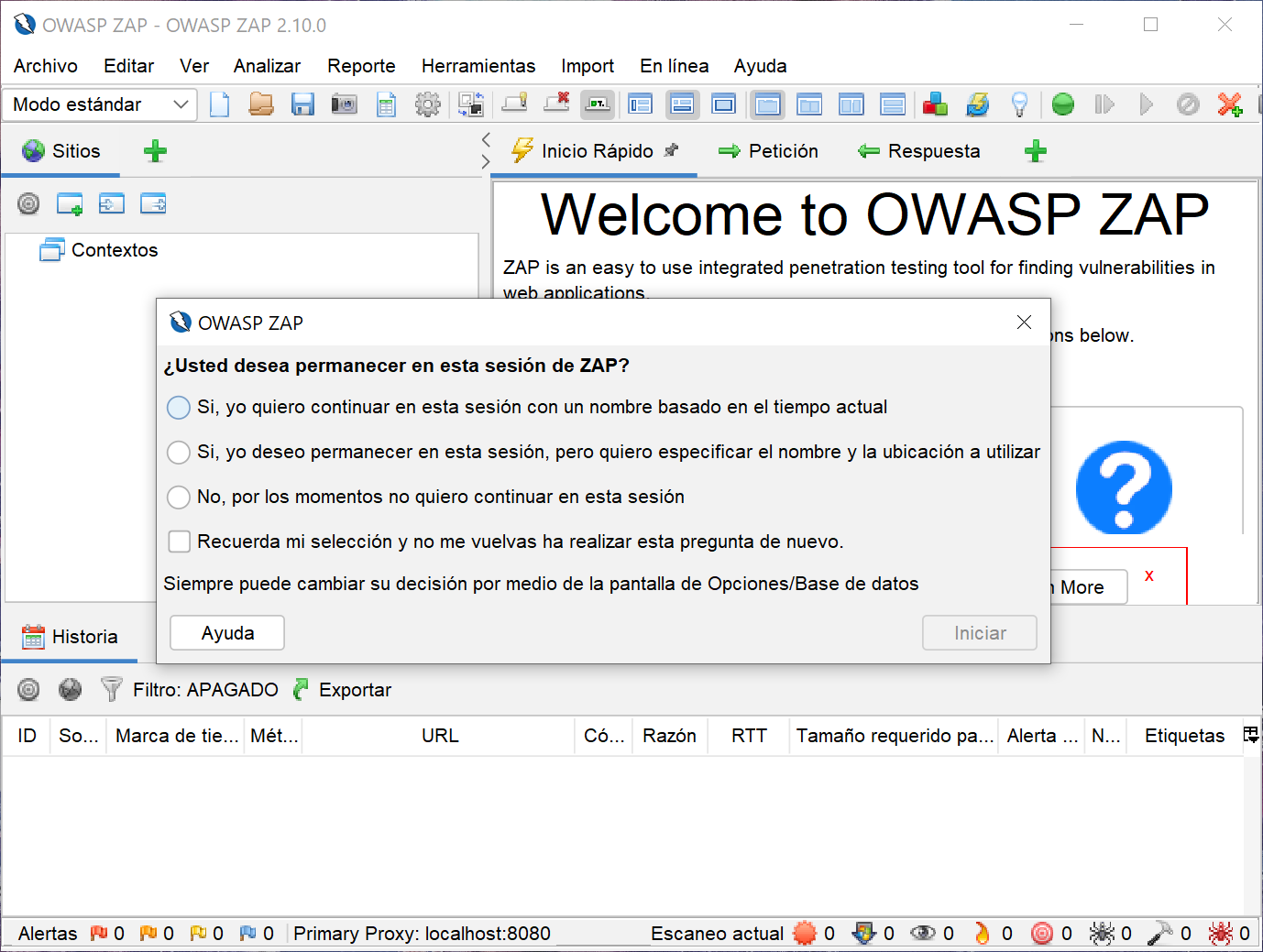

Una volta avviato, possiamo configurare la sessione ZAP per salvare successivamente l'intero progetto ei dati che abbiamo preso con l'audit di sicurezza sul server web. Avremo un totale di tre opzioni, anche se la traduzione in spagnolo non è molto ben fatta, è abbastanza ben compresa.

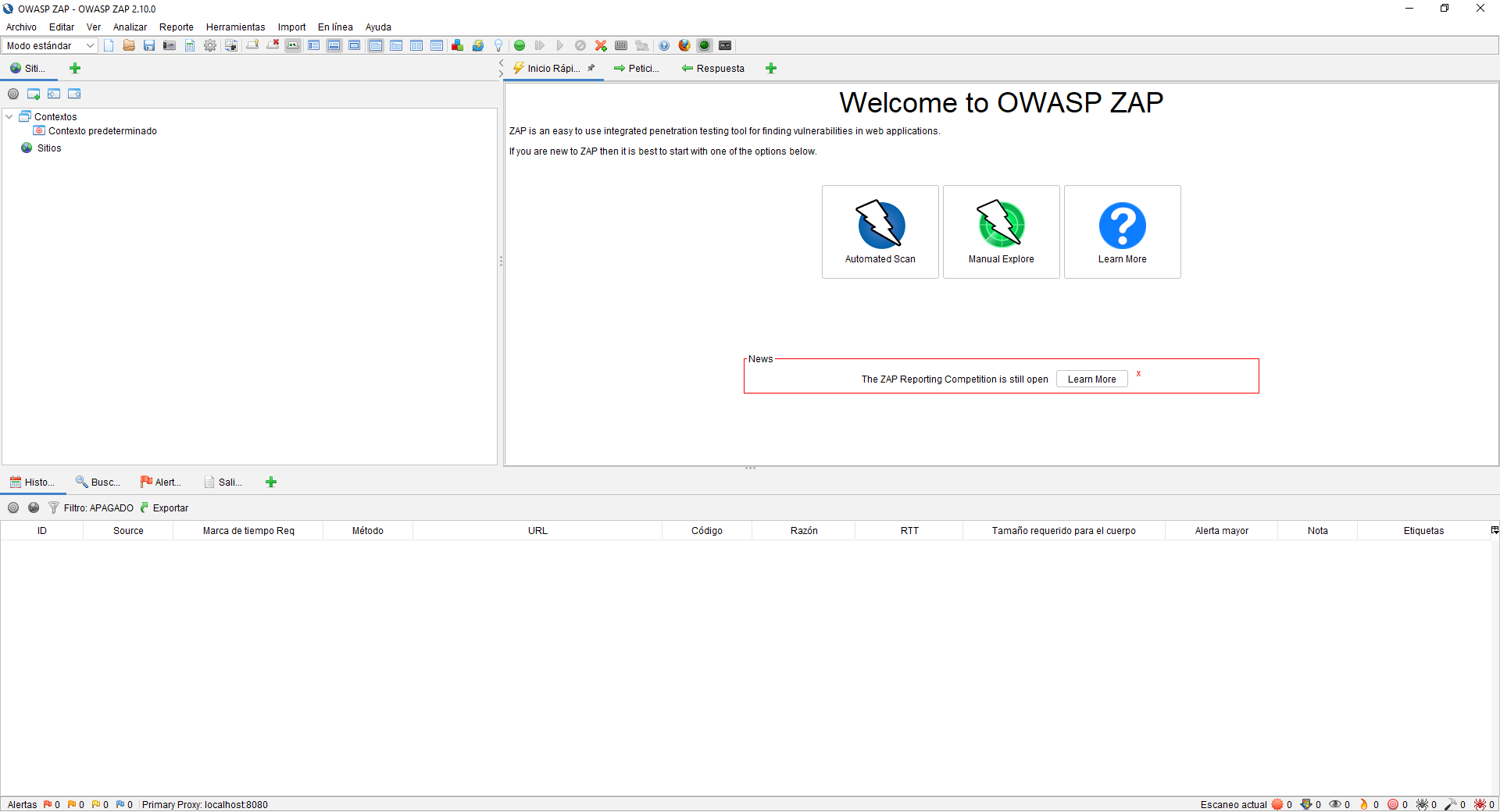

Nel menu principale avremo la possibilità di effettuare una scansione automatica, oppure una scansione manuale se abbiamo precedentemente definito quello che vogliamo. Possiamo anche accedere direttamente all'aiuto dello strumento.

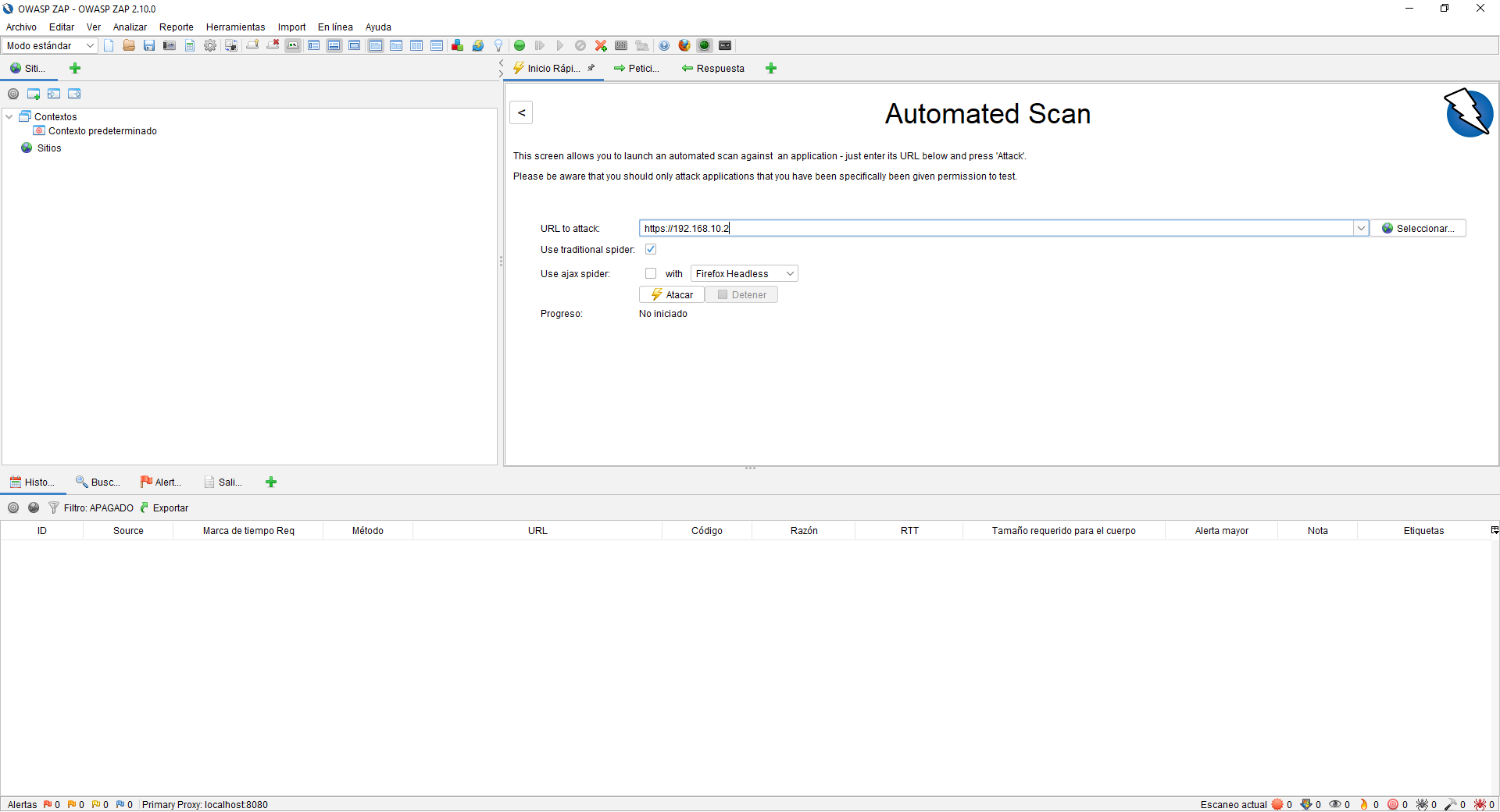

Se clicchiamo su "Scansione automatica" possiamo eseguire una scansione automatica dell'URL che vogliamo, possiamo mettere qualsiasi URL da attaccare, con un indirizzo IP o un dominio, un dettaglio molto importante è che dovremo avere il permesso per eseguire questo tipo di audit, e farlo con attenzione perché gli avvisi di attacco web potrebbero saltare nell'IDS / IPS che abbiamo configurato, e anche nella mod_security del nostro server Apache ecc.

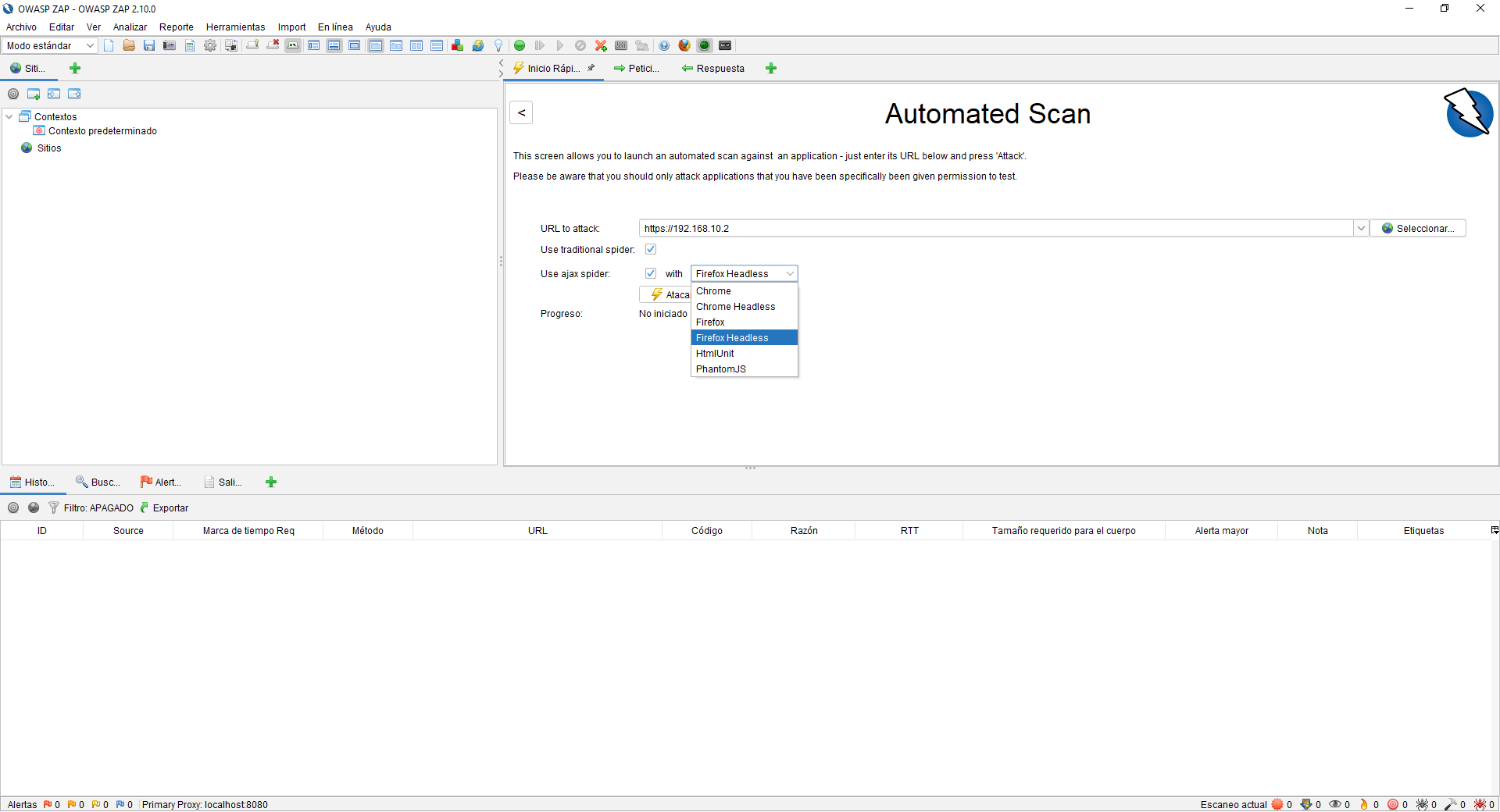

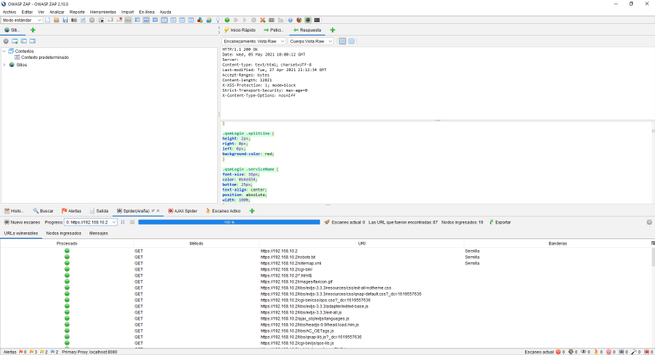

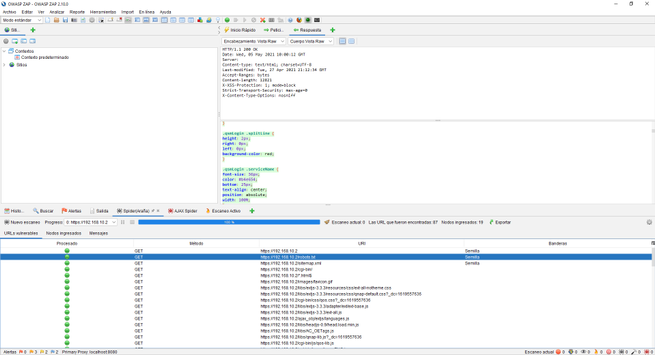

Avremo la possibilità di utilizzare uno spider tradizionale o Ajax, inoltre potremo usufruire dei profili di Chrome, Firefox tra gli altri. Una volta configurato tutto, clicchiamo su “Attack” e inizierà la scansione dell'intero server web effettuando richieste GET e POST per rilevare eventuali vulnerabilità nell'applicazione.

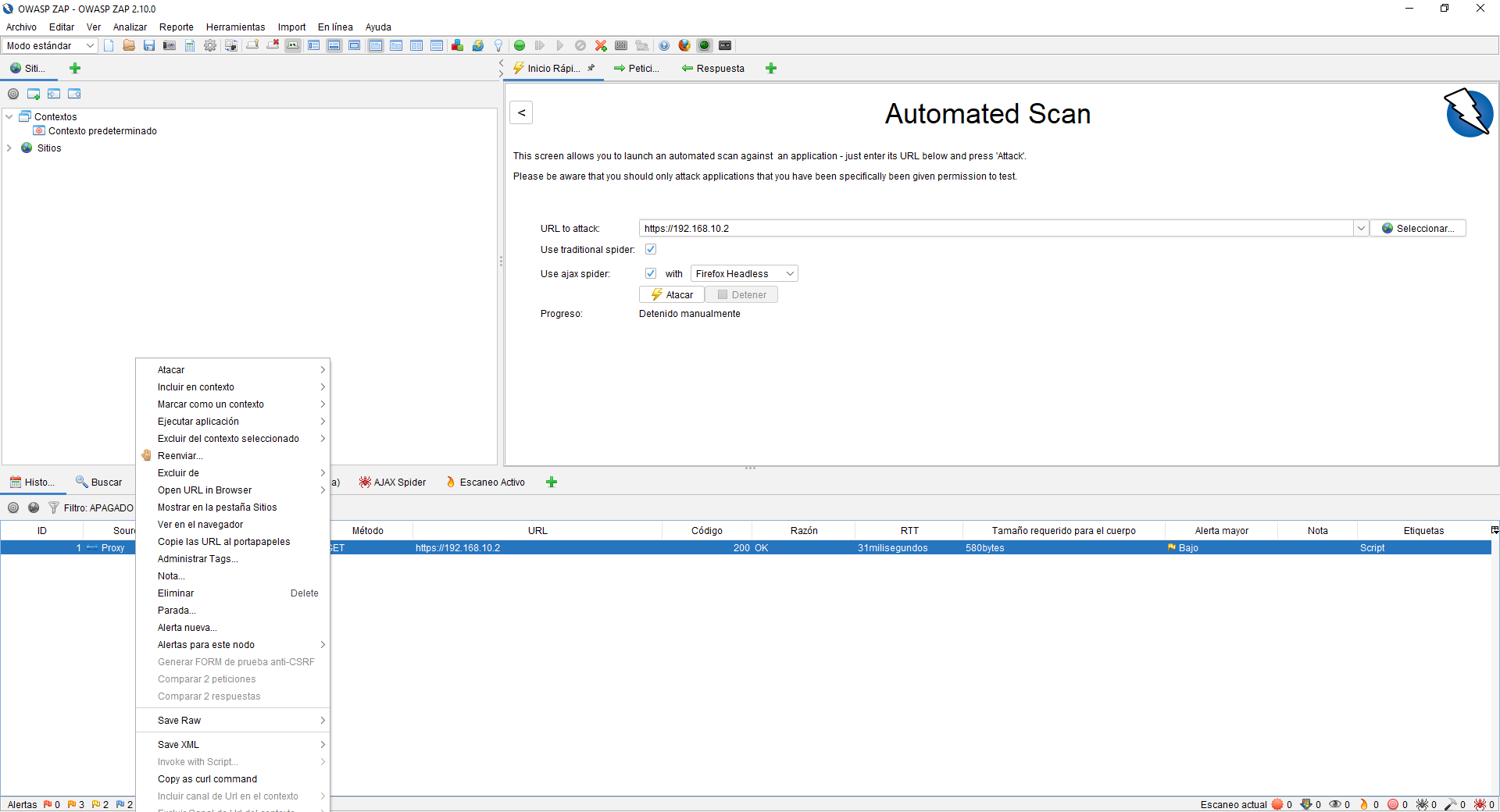

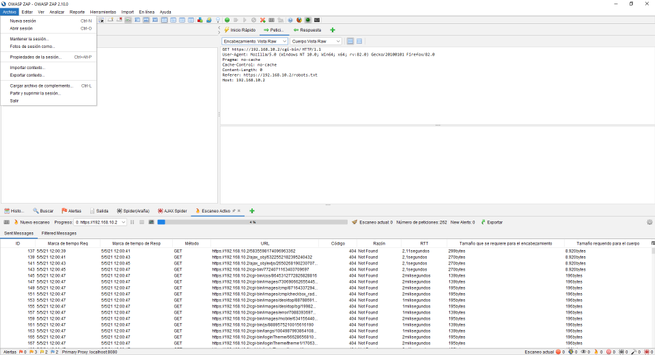

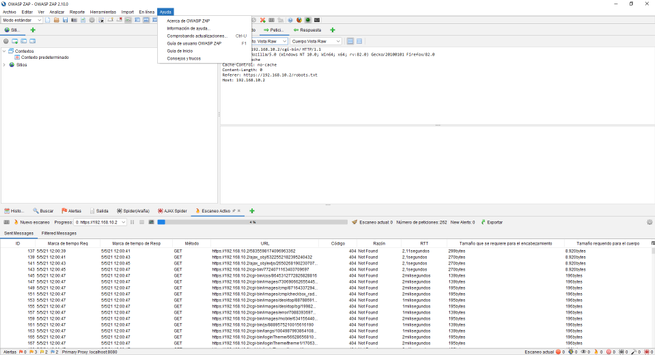

In qualsiasi momento possiamo fermare questo attacco e controllare tutto ciò che hai analizzato. In fondo è dove possiamo vedere tutte le informazioni. Avremo la possibilità di vedere la cronologia degli attacchi effettuati per controllare la sicurezza, e potremo anche attaccarla di nuovo e molte altre opzioni avanzate.

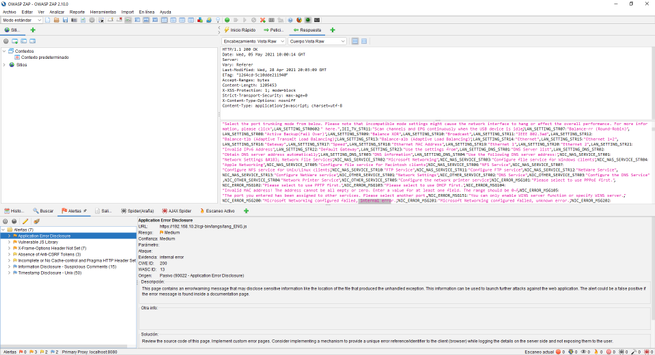

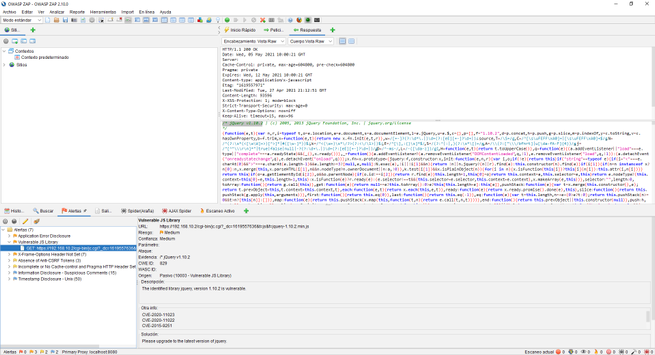

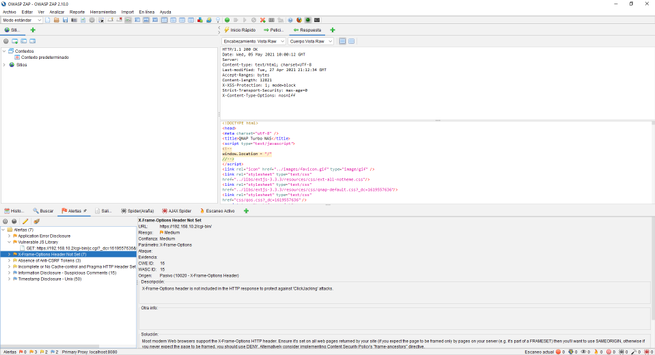

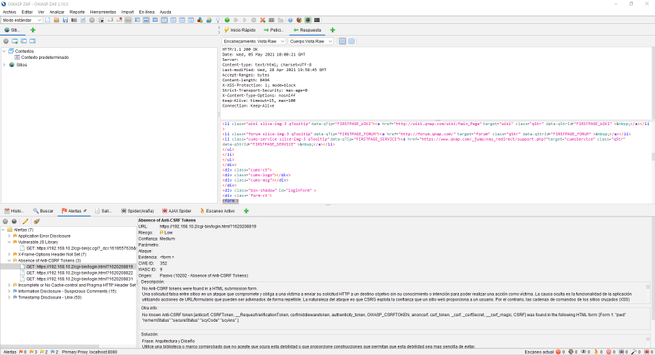

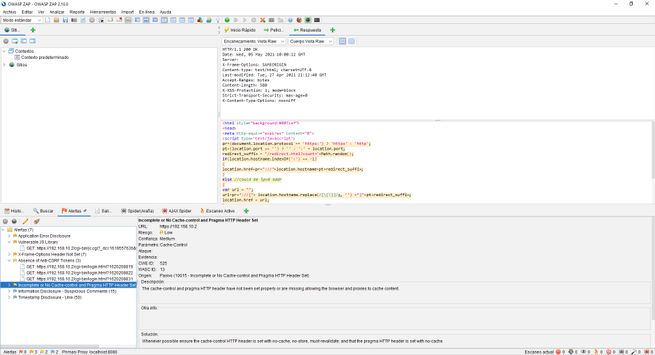

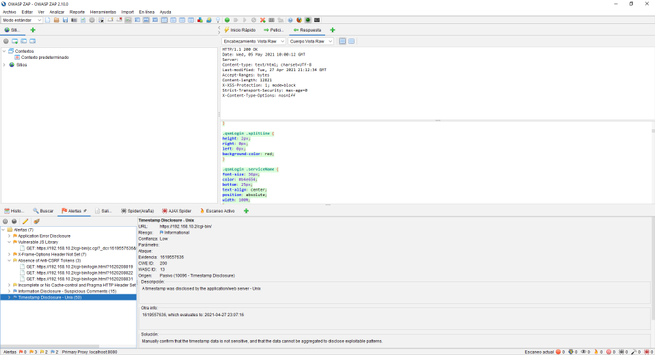

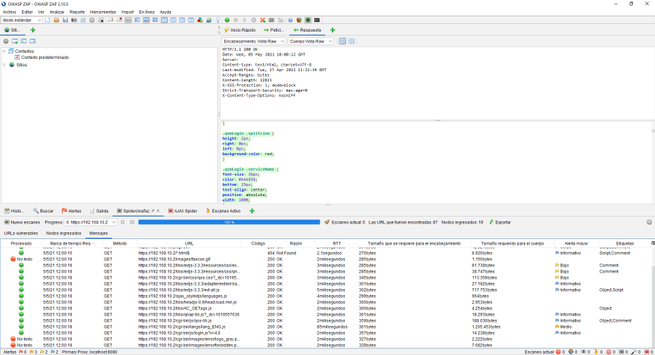

Nel nostro caso, abbiamo attaccato il server web di un server NAS QNAP aggiornato all'ultima versione. Potremo vedere molte richieste GET e POST dal servizio HTTP / HTTPS stesso. Nella parte in basso a sinistra vedremo tutti gli avvisi che abbiamo, cliccando su ciascuno di essi possiamo vedere nella parte destra che tipo di vulnerabilità o errore abbiamo individuato, e nella parte superiore vedremo tutto grezzo.

A seconda di ciò che apriamo negli avvisi, vedremo una o l'altra informazione, sarebbe consigliabile rivedere tutti questi avvisi che OWASP ZAP ci fornisce per verificare che tutto sia corretto e che non ci siano falle di sicurezza.

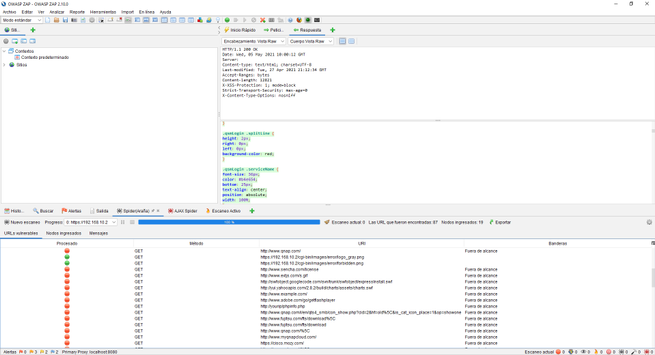

Lo spider ha anche svolto il suo lavoro con questo server web, facendo richieste al server web per provare a mostrarci tutti i file che esistono al suo interno, possiamo anche vedere i file che non esistono o sono fuori portata.

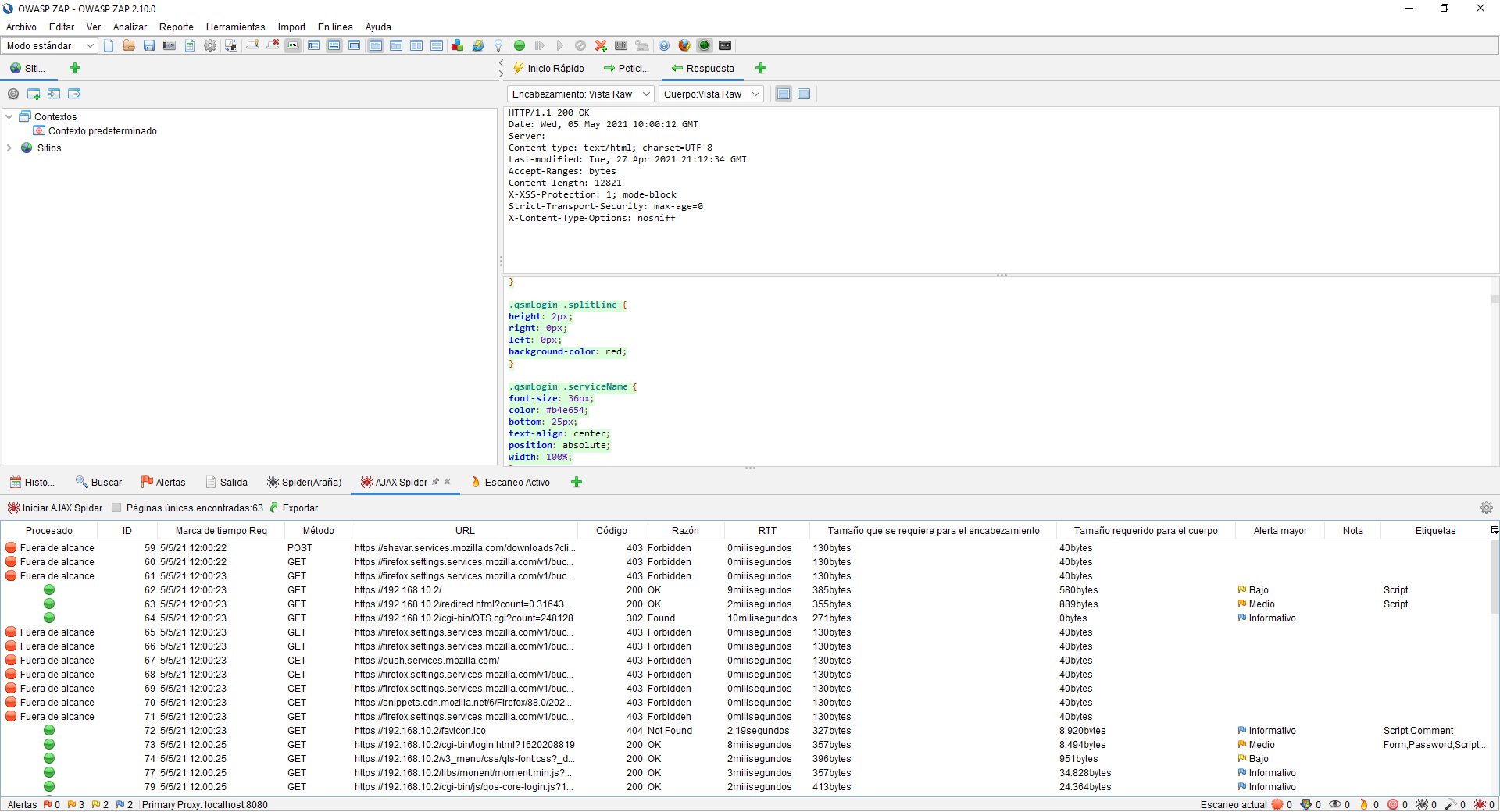

Nella schermata successiva puoi vedere il codice CSS del web server, come puoi vedere, troveremo tutte le informazioni necessarie per valutare la sicurezza della nostra applicazione web, e se abbiamo negato l'accesso a parti diverse.

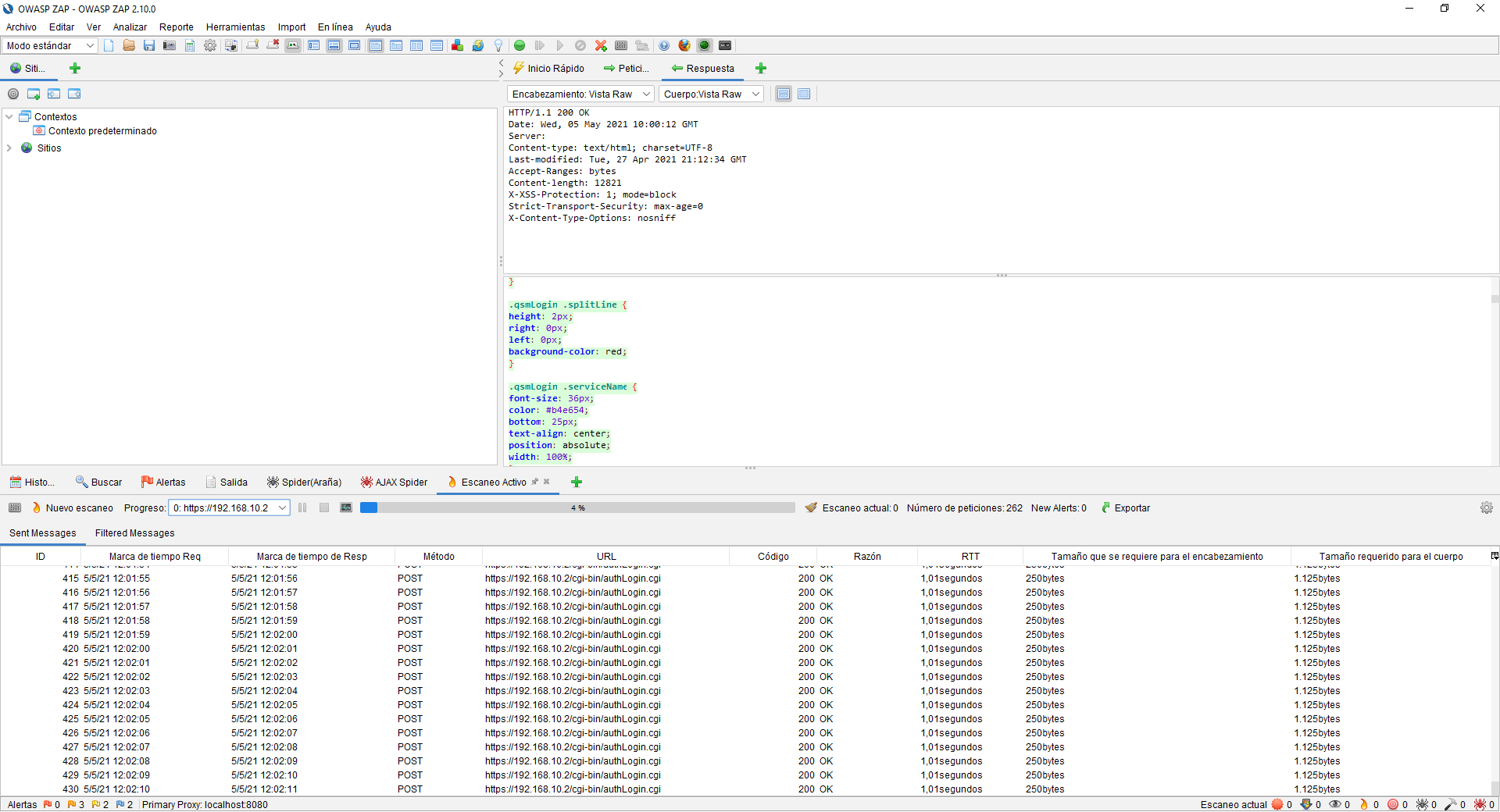

Se clicchiamo su «Messaggi inviati» potremo vedere tutti i POST che abbiamo fatto, con il codice ricevuto, RTT e molte altre informazioni correlate.

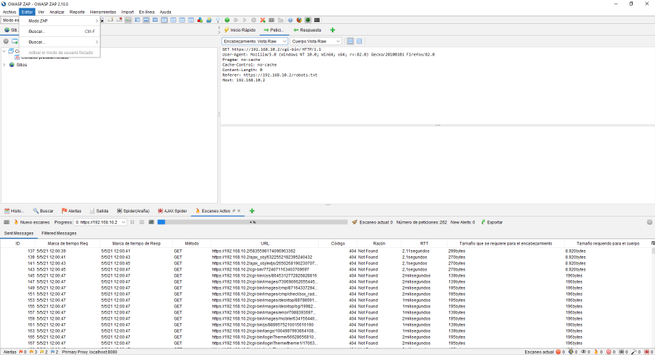

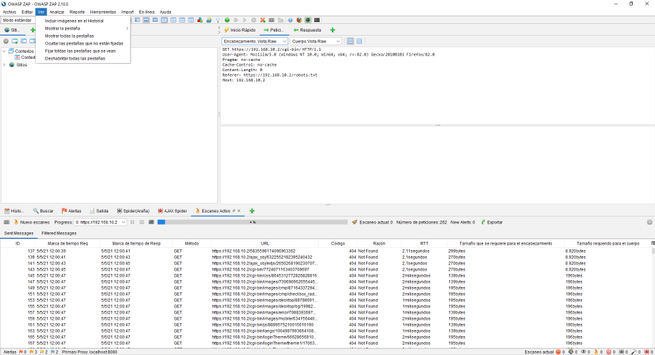

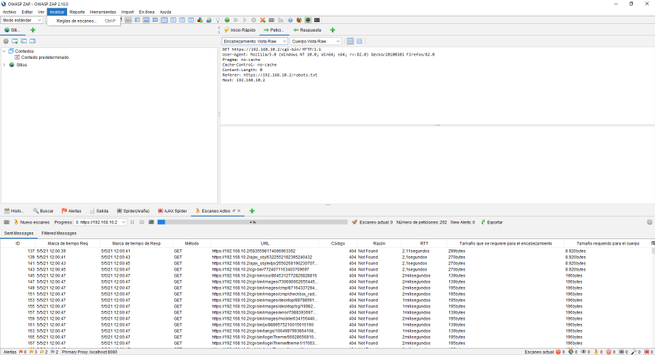

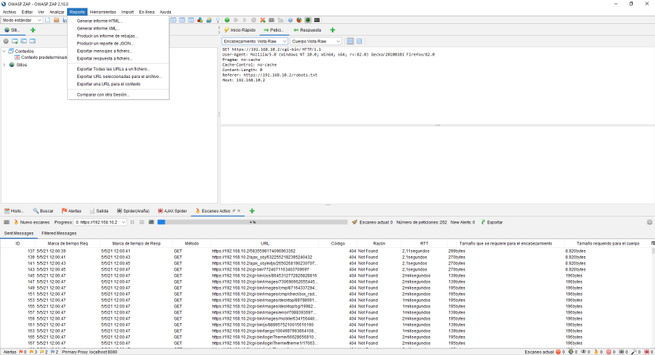

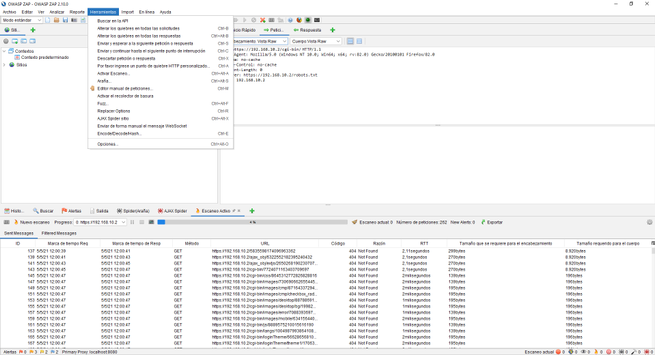

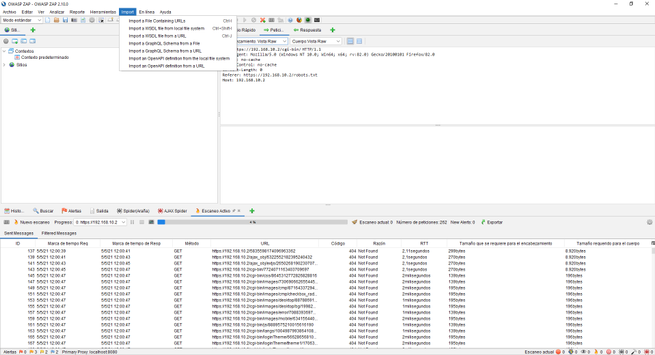

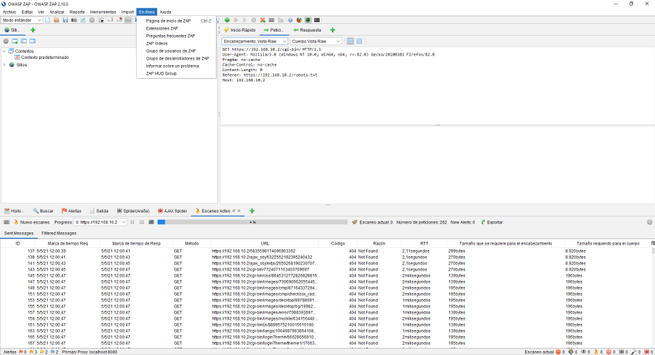

Nella parte superiore del programma possiamo vedere i diversi menu "File", "Modifica", "Visualizza", "Analizza", "Report", "Strumenti", "Importa", "Online" e "Guida". Questo programma è davvero avanzato e ci consentirà una grande configurabilità.

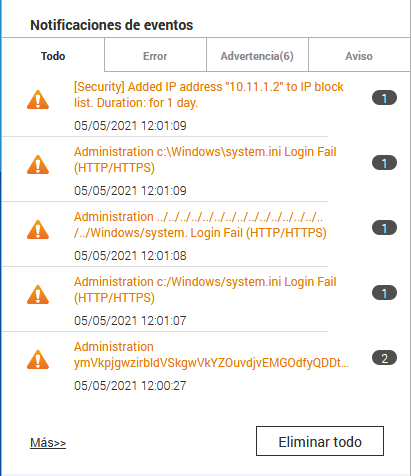

Nel caso di QNAP, quando rileva che qualcuno tenta di effettuare un accesso fallito più volte, ci metterà automaticamente nella lista nera, quindi, dobbiamo prendere in considerazione le protezioni di un server web, sia da parte dell'L7 firewall che abbiamo configurato, l'IDS / IPS che rileverà il traffico anomalo ecc.

Come hai visto, OWASP ZAP è uno strumento molto avanzato per controllare la sicurezza del nostro server e della nostra applicazione web, è fondamentale che, quando sviluppiamo un'applicazione web, effettuiamo un audit di sicurezza per verificare che tutto sia corretto e che ci sia nessun difetto di sicurezza che potrebbe essere sfruttato.