La sécurité est un facteur très important pour les utilisateurs à tous les niveaux. Nous devons toujours protéger adéquatement nos équipements, quel que soit le système d'exploitation. Peu importe que nous utilisions un ordinateur, un mobile ou tout autre. Ni l'un ni l'autre n'est 100% auto-protégé. Il existe de nombreuses menaces sur Internet, mais il existe également de nombreuses possibilités que nous avons pour nous protéger. Dans cet article, nous allons parler de ce qu'est le TPM et comment il protège nos ordinateurs .

Que signifie TPM

TPM signifie Trusted Platform Module. Nous pouvons le traduire en module de plate-forme sécurisée. Il s'agit d'une solution de sécurité matérielle unique qui installe une puce cryptographique sur le carte mère d'un équipement informatique, également appelé cryptoprocesseur.

La fonction de ce puce est de protéger les données confidentielles et d'empêcher les tentatives de piratage générées par le matériel d'un ordinateur. Chaque TPM contient des clés générées par ordinateur pour le cryptage, et la plupart des ordinateurs sont aujourd'hui livrés avec des puces TPM pré-soudées aux cartes mères.

Le TPM fonctionne en générant un paire de clés de chiffrement . Il stocke ensuite une partie de chaque clé en toute sécurité, ainsi que la détection d'effraction. Cela signifie simplement qu'une partie de la clé de chiffrement privée est stockée dans le TPM au lieu d'être stockée entièrement sur le disque.

Ceci est utile pour empêcher un pirate informatique, au cas où il compromettrait notre équipement, d'accéder au contenu. Le TPM empêche les cybercriminels de contourner le cryptage pour accéder au contenu du disque, même s'ils retirent la puce TPM ou tentent d'accéder au disque sur une autre carte mère.

Quels avantages la TPM apporte-t-elle

Comme nous pouvons le voir, le TPM est important pour la sécurité. Nous savons déjà qu'il s'agit d'un facteur fondamental et nous devons prendre soin de notre équipement à tout moment et ainsi empêcher d'éventuels pirates de voler des informations ou de compromettre leur bon fonctionnement. Par conséquent, il est très important d'avoir toutes sortes de programmes et de fonctionnalités qui aident à améliorer cette protection, en particulier dans les appareils qui se connectent au réseau et qui peuvent avoir plus de problèmes.

Cryptage des données

L'un des avantages de la TPM est cryptage des données . En utilisant une combinaison d'algorithmes logiciels et matériels, vous protégez vos données en clair en les cryptant. Un moyen de protéger tout ce que nous stockons sur notre ordinateur et ainsi éviter qu'un éventuel intrus ne compromette la vie privée.

Le cryptage des données est l'une des options les plus intéressantes dont nous disposons pour nous protéger sur le réseau. Lorsque nous allons héberger du contenu dans le cloud, par exemple, nous pouvons prendre en compte cette option. Mais aussi au niveau matériel, lorsqu'on chiffre les disques d'un ordinateur.

Évitez les logiciels malveillants dans le chargeur de démarrage

Le TPM aide également à protéger un ordinateur contre logiciels malveillants spécialisés qui peut infecter ou réécrire le chargeur de démarrage avant même qu'un logiciel antivirus n'ait le temps d'agir. Certains types de logiciels malveillants peuvent même virtualiser le système d'exploitation pour tout espionner sans être détectés par les systèmes en ligne.

Un TPM peut protéger en établissant une chaîne de confiance, car il vérifie d'abord le chargeur de démarrage et permet à un anti-malware de démarrage de démarrer ensuite. Il veille à ce que notre système d'exploitation ne soit pas altéré et ajoute une couche de sécurité. Si le TPM détecte une compromission, il empêche simplement le démarrage du système.

Mode quarantaine

Un autre avantage du TPM est le passage automatique à mode de quarantaine en cas de compromis. Si la puce TPM détecte une compromission, elle démarre en mode quarantaine afin que vous puissiez résoudre le problème. C'est une autre mesure de protection très importante que nous pouvons avoir dans notre équipe.

Stockage plus sécurisé

Nous pouvons également stocker en toute sécurité nos clés de cryptage, nos certificats et nos mots de passe utilisés pour accéder aux services en ligne au sein d'un TPM. C'est une alternative plus sûre que de les stocker dans le logiciel sur votre disque dur. À de nombreuses reprises, il est essentiel de crypter tous les contenus pour éviter qu'ils ne tombent entre de mauvaises mains et mettent ainsi notre vie privée en danger.

Comment savoir si TMP est activé

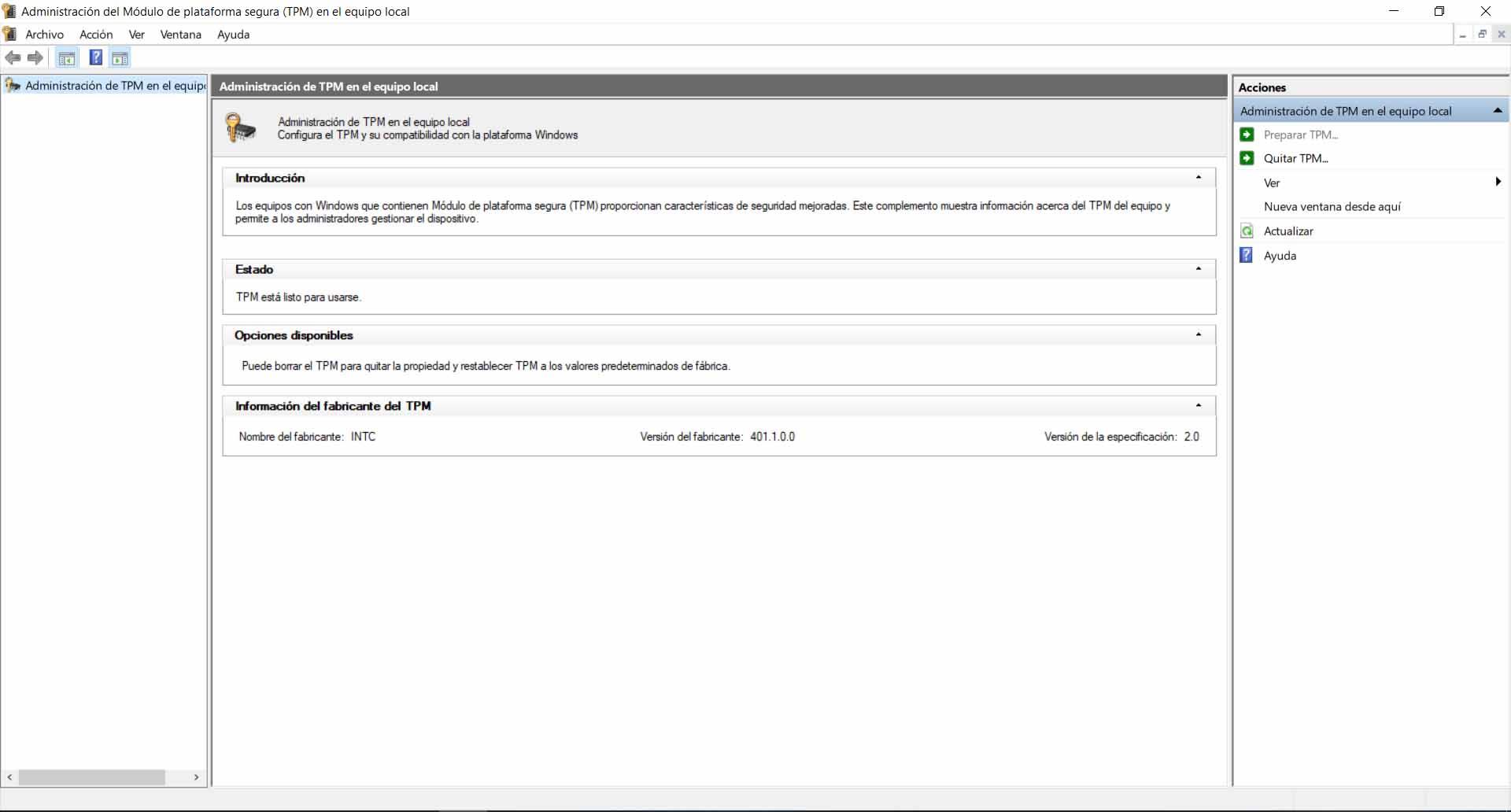

Nous pouvons savoir si nous avons activé le TPM dans Windows d'une manière simple. Pour ce faire, vous devez démarrer le Windows + R combinaison de touches et exécuter tpm.msc . Ceci, s'il est activé, ouvrira une nouvelle fenêtre Trusted Platform Module Administration. Nous verrons une fenêtre comme celle de l'image ci-dessous.

Si nous voyons un message d'erreur, cela signifierait que nous n'avons pas TPM activé sur notre ordinateur. Ce ne serait pas normal, donc dans ce cas nous serions confrontés à un problème que nous devrions corriger pour protéger adéquatement nos équipements. Cela peut être dû à une mauvaise configuration ou à l'entrée d'un certain type de malware. Il faudrait analyser la cause et essayer de la corriger.

Bref, comme nous l'avons vu, la TPM est quelque chose d'important pour notre sécurité. Il aide à protéger Windows contre différentes attaques et problèmes. Protéger les données, éviter les intrus qui peuvent accéder au système et aux informations stockées, est très important. C'est un complément de plus à tout service ou programme que nous utilisons pour éviter les intrus et toujours garder notre équipement en sécurité.

Nous devons toujours garder le matériel correctement assuré. Pour cela, vous devez non seulement disposer d'un antivirus, mais également le mettre à jour et utiliser les outils intégrés au système d'exploitation. À de nombreuses occasions, des vulnérabilités peuvent apparaître qui sont exploitées par des cybercriminels. Cela signifie que nous devons appliquer tout correctif disponible, que ce soit sur un ordinateur de bureau, un mobile ou tout autre appareil faisant partie de notre quotidien.