VLAN (LAN virtuel) , ou également connu sous le nom de réseaux locaux virtuels, est une technologie de mise en réseau qui nous permet de créer des réseaux logiques indépendants au sein du même réseau physique. L'objectif d'utiliser des VLAN dans un environnement domestique ou professionnel est de bien segmenter le réseau et d'utiliser chaque sous-réseau de manière différente, de plus, en segmentant par sous-réseaux à l'aide de VLAN, le trafic entre les différents VLAN peut être autorisé ou refusé grâce à un périphérique . L3 en tant que routeur ou commutateur multicouche L3. Aujourd'hui, dans cet article, nous allons expliquer en détail ce que sont les VLAN, à quoi ils servent et quels types existent.

Que sont les VLAN ?

VLAN ou également connu sous le nom de " LAN virtuel « nous permettent de créer des réseaux logiquement indépendants au sein du même réseau physique, en utilisant des commutateurs gérables qui prennent en charge les VLAN pour segmenter correctement le réseau. Il est également très important que les routeurs que nous utilisons prennent en charge les VLAN, sinon nous ne pourrons pas tous les gérer ou autoriser ou refuser la communication entre eux. Actuellement, la plupart des routeurs professionnels et même pare-feu / Les systèmes d'exploitation orientés routeur comme pfSense ou OPNsense prennent en charge le VLAN car c'est un standard aujourd'hui. L'utilisation de VLAN nous fournit les éléments suivants :

- Sécurité : les VLAN nous permettent de créer des réseaux logiquement indépendants , par conséquent, nous pouvons les isoler afin qu'ils n'aient qu'une connexion Internet et refuser le trafic d'un VLAN à un autre. Par défaut, les VLAN ne sont pas autorisés à échanger du trafic avec un autre VLAN, il est totalement nécessaire de remonter au niveau réseau (L3) avec un routeur ou un switch multicouche, afin d'activer le routage inter-vlan, c'est-à-dire le routage entre les VLAN pour permettre la communication entre eux chaque fois que nous en avons besoin.

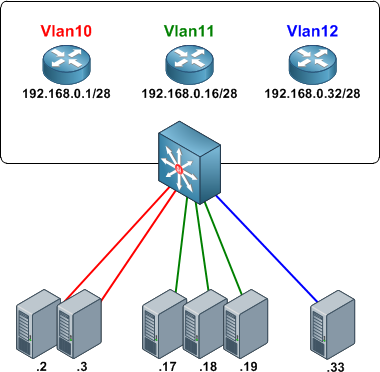

- Segmentation : les VLAN nous permettent de segmenter tous les ordinateurs en différents sous-réseaux , chaque sous-réseau se verra attribuer un VLAN différent. Par exemple, nous pouvons créer un sous-réseau de gestion interne pour tous les routeurs, commutateurs et points d'accès, nous pouvons créer un sous-réseau principal pour les administrateurs, un autre sous-réseau pour les appareils IoT et un sous-réseau différent pour les invités. C'est-à-dire que nous pouvons segmenter le réseau principal en un sous-réseau afin que chaque sous-réseau utilise les communications comme il le souhaite. Grâce à la segmentation, nous pouvons regrouper un grand nombre d'ordinateurs au sein d'un même domaine de diffusion, même s'ils sont physiquement éloignés.

- Flexibilité : grâce aux VLAN, nous pouvons placer les différentes équipes dans un sous-réseau ou un autre, facilement et rapidement, et avoir des politiques de communication où nous autoriserons ou refuserons le trafic vers d'autres VLAN ou vers Internet. Par exemple, si nous créons un VLAN invité, nous pourrions leur interdire d'utiliser des services de streaming vidéo.

- Optimisation du réseau . En ayant des sous-réseaux plus petits, dans des environnements où nous avons des centaines ou des milliers d'ordinateurs connectés, nous contiendrons la diffusion dans des domaines plus petits, par conséquent, les performances du réseau seront optimales, sans avoir à transmettre les messages de diffusion à tous les ordinateurs connectés. ce qui entraînerait une chute spectaculaire des performances du réseau et pourrait même s'effondrer. En utilisant le VLAN, nous aurons plusieurs domaines de diffusion sur le même commutateur.

Les VLAN nous permettent de associer logiquement les différents utilisateurs , en fonction des étiquettes, des ports de commutation, de leur adresse MAC et même en fonction de l'authentification qu'ils ont effectuée dans le système. Les VLAN peuvent exister dans un seul commutateur gérable, pour affecter ultérieurement chaque accès de port à un VLAN spécifique, mais ils peuvent également exister dans plusieurs commutateurs interconnectés. Par conséquent, les VLAN peuvent être étendus par différents commutateurs via les liaisons de jonction. Cela nous permet d'avoir les VLAN sur différents commutateurs et d'attribuer un VLAN spécifique sur n'importe lequel de ces commutateurs ou sur plusieurs simultanément.

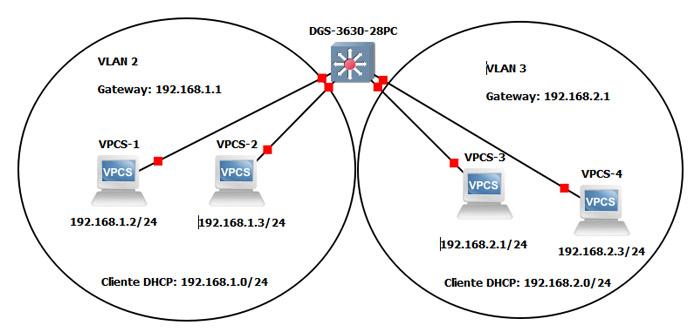

Lorsque nous créons et configurons des VLAN dans un routeur, ils ne peuvent pas communiquer entre eux, la seule façon dont les VLAN peuvent communiquer est de monter au niveau du réseau (L3), nous pouvons le faire de différentes manières :

- Utiliser un routeur / pare-feu avec prise en charge de la norme VLAN . Le switch passera un trunk avec tous les VLAN et le routeur/firewall enregistrera les différents VLAN dans son firmware ou système d'exploitation, et permettra le routage inter-vlan. Il est possible que, par défaut, ce routage soit activé, mais par les règles du pare-feu, la communication entre les VLAN est refusée, jusqu'à ce que nous autorisions l'accès.

- Utiliser un Commutateur géré L3 . Les commutateurs gérés L3 nous permettent de créer des interfaces IPv4 et IPv6, nous pouvons donc créer une interface pour chaque VLAN que nous avons configuré dans le commutateur et activer le routage inter-vlan. C'est une très bonne option pour intercommuniquer les VLAN sans que le routeur s'occupe de tout, généralement ces switchs L3 sont au cœur du réseau.

Pour autoriser la communication ou la non-communication des VLAN, vous devez utiliser ACL (listes de contrôle d'accès) , ou configurez le pare-feu correspondant pour autoriser ou refuser le trafic. Par exemple, la communication pourrait être autorisée d'un VLAN 2 vers un VLAN 3, mais pas l'inverse, donc, en configurant correctement le pare-feu et les états de connexion, la communication pourrait être adaptée aux besoins de l'entreprise.

A quoi servent les VLAN ?

Lorsque nous configurons un réseau local, soit dans un environnement domestique où nous souhaitons segmenter les différents appareils à connecter, soit dans un environnement professionnel, nous utilisons des VLAN pour avoir différents sous-réseaux. Imaginons que nous sommes les administrateurs réseau d'une école, nous pouvons créer différents VLAN pour différents usages et faciliter l'administration du réseau, de plus, nous pourrons « contenir » des messages de diffusion dans des domaines de diffusion plus petits, c'est-à-dire , Nous aurons de petits sous-réseaux pour fournir l'adressage aux dizaines d'ordinateurs dont nous disposons, et pas seulement un sous-réseau où se trouvent des centaines d'appareils connectés. Dans ce scénario d'une école, on pourrait parfaitement avoir les VLAN suivants :

- VLAN de gestion : nous pouvons créer un VLAN de gestion pour accéder au routeur, pare-feu, tous les commutateurs répartis dans toute l'école et aussi les points d'accès WiFi dont nous disposons, les systèmes de surveillance seront également dans ce VLAN pour surveiller en continu les différents équipements du réseau.

- VLAN de l'administration scolaire : dans ce VLAN se trouveront tous les PC du directeur, de la secrétaire de l'école, des enseignants et des autres membres du personnel.

- VLAN étudiant : tous les ordinateurs des étudiants seront dans ce VLAN, qu'il s'agisse d'ordinateurs filaires dans les salles de classe ou via WiFi avec un SSID spécifique associé à un VLAN.

- VLAN invité : ce VLAN pourrait connecter les différents smartphones et tablettes des élèves eux-mêmes, des parents lors de leurs visites, etc.

Comme vous pouvez le voir, un VLAN nous permettra de segmenter le réseau local en plusieurs sous-réseaux plus petits, spécifiquement axés sur une tâche spécifique, en plus, nous pouvons assurer la sécurité car les VLAN entre eux ne pourront pas communiquer (ou oui, selon sur la configuration ACL que nous voulons). Grâce aux VLAN, les performances générales du réseau s'amélioreront, car nous contiendrons la diffusion dans des domaines de diffusion plus petits.

Une fois que nous aurons vu ce que sont les VLAN et à quoi ils servent, nous verrons quels types existent.

Types de VLAN

Actuellement, il existe plusieurs types de VLAN que nous pouvons utiliser dans les différents équipements, c'est-à-dire dans les commutateurs et WiFi Points d'accès. Les différents VLAN qui existent sont ceux basés sur la norme 802.1Q VLAN Tagging basé sur des balises, des VLAN basés sur des ports, des VLAN basés sur MAC, des VLAN basés sur des applications, bien que ce dernier ne soit généralement pas utilisé régulièrement.

Balisage VLAN 802.1Q

C'est le type de VLAN le plus largement utilisé, il utilise la norme 802.1Q pour marquer ou démarquer les VLAN. Cette norme consiste à introduire un en-tête 802.1Q dans la trame Ethernet que nous connaissons tous, afin de différencier les différents VLAN que nous avons configurés. Cette norme n'encapsule pas la trame Ethernet d'origine, mais ajoute 4 octets à l'en-tête Ethernet d'origine. De plus, le changement de « EtherType » est remplacé par la valeur 0x8100 pour indiquer que le format de la trame a été modifié.

Lorsque nous utilisons la norme 802.1Q et que nous créons les différents VLAN sur un commutateur, nous pouvons configurer les différents ports comme « tagged » ou « untagged », c'est-à-dire étiquetés ou non.

- VLAN marqué : le « tag » du VLAN ID que nous avons configuré est intégré dans les trames Ethernet. Ce type de VLAN est compris par tous les commutateurs, par les points d'accès WiFi professionnels et par les routeurs. Un ou plusieurs VLAN sur un port donné peuvent être configurés en mode balisé. Les liaisons (d'un routeur à un commutateur, d'un commutateur à un commutateur et d'un commutateur à un point d'accès) sont généralement toujours configurées comme "marquées" pour leur "envoyer" tous les VLAN.

- VLAN non balisé : dans les trames Ethernet, la balise que nous avons configurée est supprimée, ce type de VLAN est compris par tous les appareils, mais ils sont principalement utilisés pour les équipements finaux tels que les ordinateurs, ordinateurs portables, imprimantes, caméras IP et autre type d'appareil. Dans un port spécifique, nous ne pouvons configurer qu'un seul VLAN comme "non balisé", nous ne pouvons pas mettre deux VLAN comme "non balisés" car le périphérique final ne "comprendrait" rien.

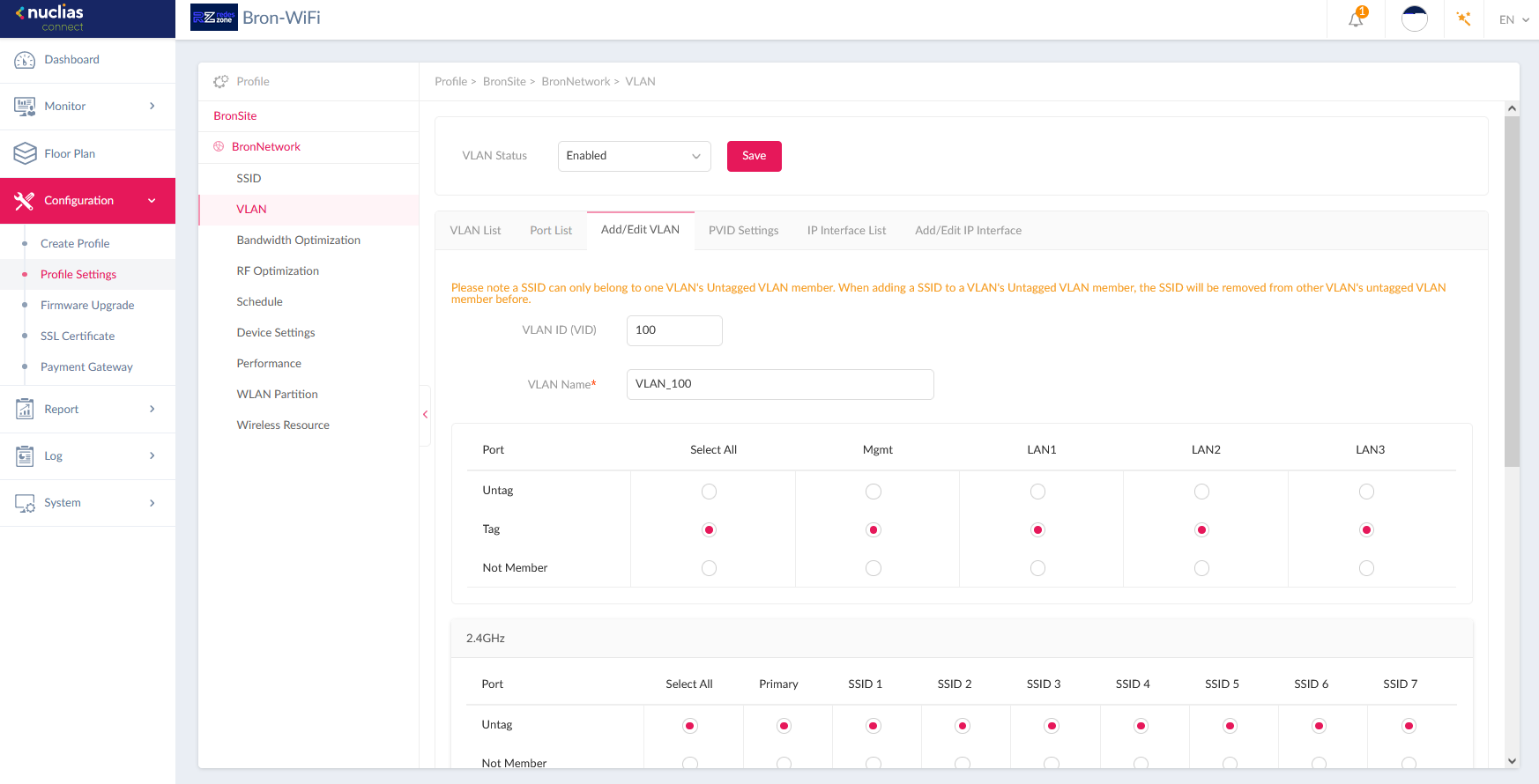

Dans l'image suivante, vous pouvez voir que nous avons différents VLAN créés, et nous aurons une colonne « non étiquetée » avec les ports de commutateur qui ne sont pas étiquetés. Nous avons également une colonne avec « tagged » où se trouvent les VLAN étiquetés. Dans cet exemple, les ports 1-4 et 9 sont configurés avec des points d'accès professionnels et avec un autre commutateur, par conséquent, nous passerons les VLAN balisés.

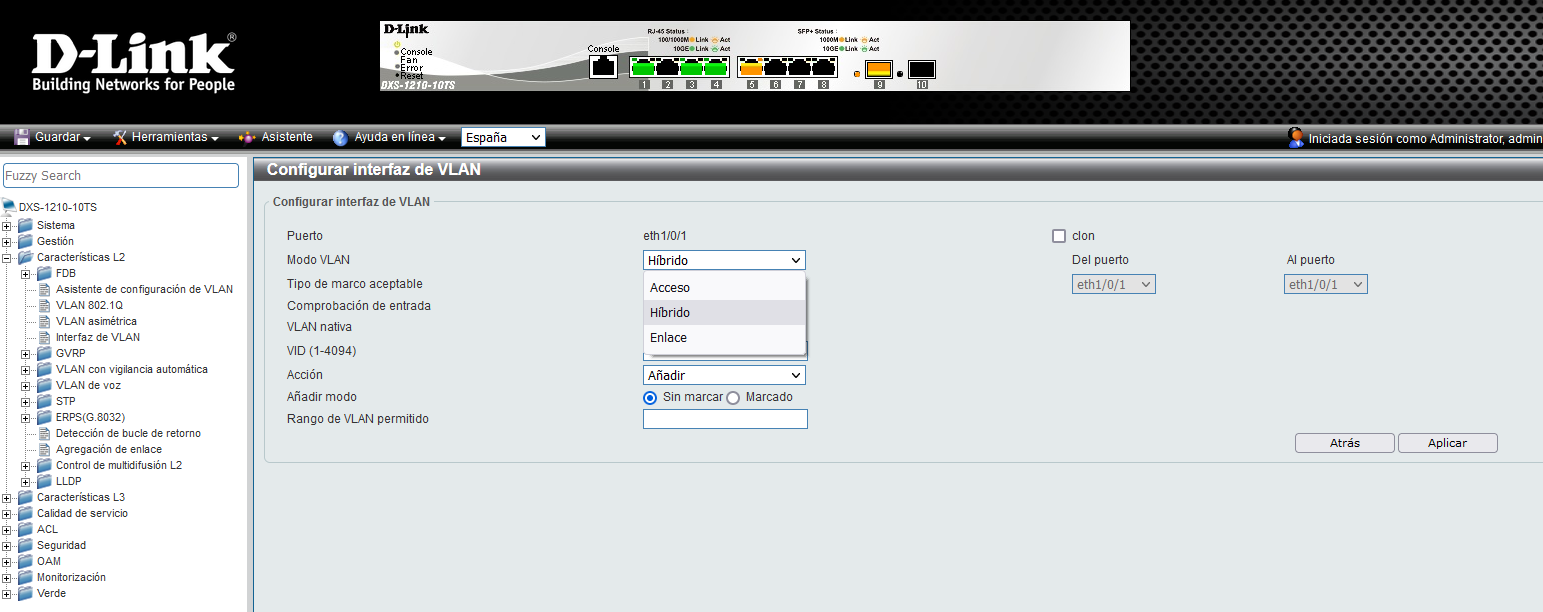

Lorsque nous utilisons cette norme, les commutateurs permettent également de configurer les ports physiques de différentes manières :

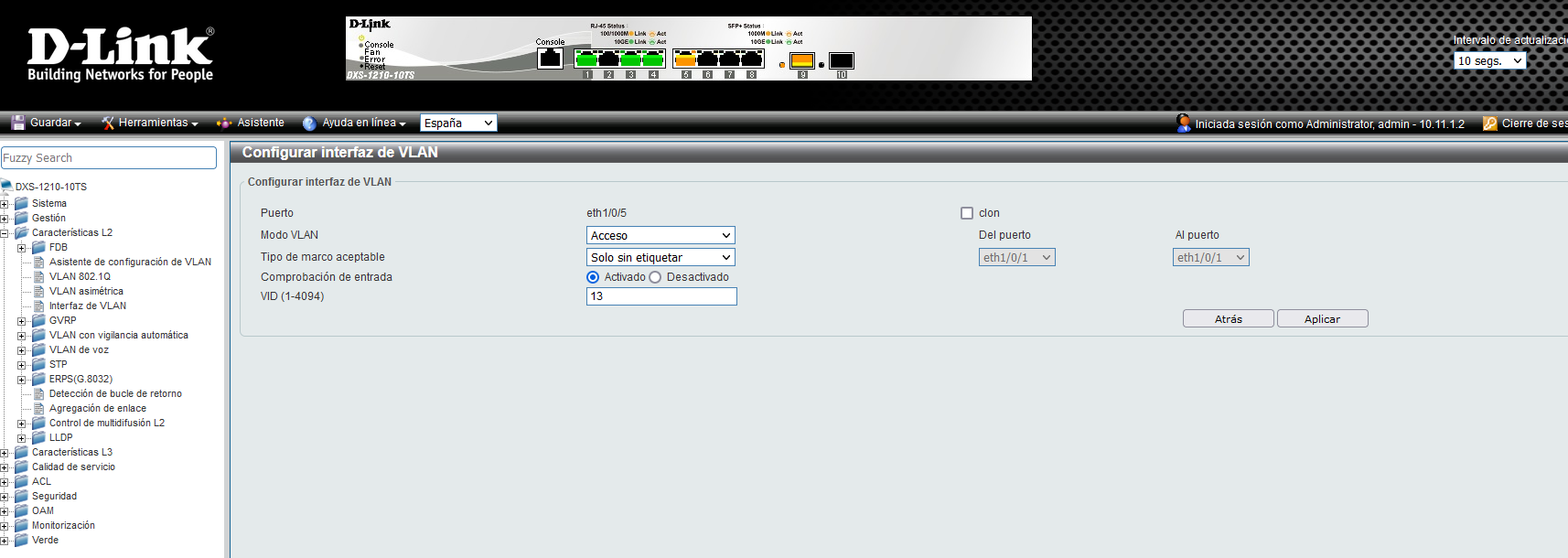

- pour l'entretien : ce sont les ports où nous connecterons les PC, les imprimantes, les smartphones et les terminaux. Ce port d'accès aura un VLAN configuré comme « non balisé ».

- Tronc ou coffre : prend un ou plusieurs VLAN d'un ordinateur à un autre, par exemple, si on veut connecter un switch avec un autre switch et « passer » tous les VLAN ou certains d'entre eux, il va falloir le configurer en mode trunk ou trunk, et sélectionnez les VLAN que nous voulons passer comme « tagged ».

- Dynamique : selon le type de paquet que le switch reçoit, il sera défini comme accès ou comme trunk. Il n'est pas recommandé de configurer les ports d'un switch en mode dynamique par sécurité pour éviter d'éventuelles attaques.

Selon la configuration de port que nous allons choisir, nous devrons renseigner différents paramètres pour configurer correctement le VLAN. Par exemple, si nous sélectionnons le mode d'accès (pour transmettre les VLAN comme non étiquetés au périphérique final auquel nous nous connectons), ce serait comme ceci :

Comme vous pouvez le voir, lors de la sélection du mode d'accès, nous devons mettre l'ID de VLAN configuré pour supprimer la balise et transmettre toutes les données à l'appareil final. Un aspect important est que les commutateurs avancés nous permettront de configurer les types de trames qu'ils acceptent en entrée, dans ce cas, la chose normale dans un port d'accès est de n'autoriser que les trames non étiquetées.

Les ports configurés comme « non balisés » sont synonymes d'un port configuré en mode d'accès, et un port configuré comme « marqués » est synonyme de port en mode trunk où nous lui transmettons un ou plusieurs VLAN.

Une autre caractéristique très importante de la norme 802.1Q est les VLAN natifs, ces VLAN natifs sont un ID de VLAN qui n'est pas mis comme étiqueté dans les troncs. Si une trame non balisée arrive sur un port, elle est considérée comme appartenant au VLAN natif. Cela permet l'interopérabilité avec les anciens appareils. De plus, toute la gestion du trafic des protocoles tels que VTP, CDP, Link Aggregation et autres est gérée via le VLAN natif, qui est par défaut celui d'administration.

VLAN basés sur les ports

Appelé également Port Switching dans les menus de configuration des routeurs et des commutateurs, il est le plus répandu et utilisé par les commutateurs très bas de gamme. Chaque port est attribué à un VLAN et les utilisateurs connectés à ce port appartiennent au VLAN attribué. Les utilisateurs du même VLAN ont une visibilité les uns sur les autres, mais pas sur les réseaux locaux virtuels voisins.

Le seul inconvénient est qu'il ne permet pas de dynamisme lors de la localisation des utilisateurs, et dans le cas où l'utilisateur change physiquement de localisation, le VLAN doit être reconfiguré. Dans les VLAN basés sur les ports, la décision et le transfert sont basés sur l'adresse MAC de destination et le port associé, c'est le VLAN le plus simple et le plus courant, pour cette raison les commutateurs bas de gamme intègrent généralement des VLAN basés sur les ports et non basés sur la norme. 802.1Q.

VLAN basés sur MAC

Le raisonnement est similaire au précédent, sauf qu'au lieu d'être une affectation au niveau du port, c'est au niveau de l'adresse MAC de l'appareil. L'avantage est qu'il permet la mobilité sans qu'il soit nécessaire d'apporter des modifications à la configuration du commutateur ou du routeur. Le problème semble assez clair : ajouter tous les utilisateurs peut être fastidieux. Seuls les commutateurs les plus haut de gamme autorisent le VLAN basé sur MAC, lorsque le commutateur détecte qu'une certaine adresse MAC a été connectée, il la placera automatiquement dans un VLAN spécifique, ce qui est très utile dans les cas où nous voulons de la mobilité.

Imaginons que nous nous connectons avec notre ordinateur portable sur plusieurs ports Ethernet de notre bureau, et que nous souhaitons qu'il nous attribue toujours le même VLAN, dans ce cas avec des VLAN basés sur MAC, il est possible de le faire sans avoir à reconfigurer le commutateur. Dans les grands environnements commerciaux, cette fonctionnalité est très courante pour segmenter correctement les ordinateurs.

Avant de terminer, nous aimerions vous dire qu'actuellement, les points d'accès WiFi professionnels et les contrôleurs WiFi (qu'ils soient locaux ou dans le le cloud) prennent en charge les VLAN, de cette façon, nous pouvons leur fournir une jonction avec un ou plusieurs VLAN pour configurer ultérieurement un SSID pour chacun des VLAN que nous avons configurés. Par exemple, avec Nuclias Connect, qui est la plate-forme de gestion centralisée des points d'accès WiFi du fabricant D-Link, nous pouvons configurer les points d'accès pour qu'ils reçoivent tous les VLAN via LAN, et ensuite attribuer chaque VLAN à un SSID spécifique que nous créons. .

Grâce à cela, nous pourrons non seulement segmenter le réseau filaire, mais aussi les réseaux WiFi sans fil en fonction des SSID associés aux différents VLAN dont nous disposons. Une bonne pratique de sécurité serait de créer un VLAN avec un SSID spécifique pour les appareils "Smart Home", tels que la télévision par câble ou le WiFi, les caméras IP et d'autres types d'appareils, afin qu'ils soient dans un VLAN spécifique et ne puissent pas communiquer avec les appareils . ordinateurs ou smartphones qui seraient sur le réseau principal.

Comme vous l'avez vu, les VLAN sont une technologie qui va nous permettre de segmenter correctement les réseaux filaires et sans fil, idéal pour avoir la meilleure sécurité possible, le contrôle de tous les équipements connectés, et l'optimisation du réseau pour éviter les tempêtes de diffusion.