WhatsApp a eu très grave vulnérabilités dans les années récentes. L'un d'eux, le plus sérieux, permettait d'accéder aux chats et aux images de n'importe quel utilisateur simplement en passant un appel manqué via l'application. Désormais, une autre vulnérabilité a permis aux attaquants de obtenir des données personnelles .

Ceci a été détaillé aujourd'hui par Check Point Research , qui a découvert une vulnérabilité dans WhatsApp assez difficile à exploiter. Pour cela, il est nécessaire une forte interaction de la part de l'utilisateur. Le bug affecte le Filtre d'image WhatsApp, qui était activé lorsqu'un utilisateur ouvre l'image jointe pour appliquer des filtres. Cette image pourrait être modifiée pour contenir du code malveillant. Si l'utilisateur a modifié la photo, cela pourrait générer un blocage dans l'application et permettre l'accès à la mémoire.

Un simple GIF pour WhatsApp à accrocher

Les chercheurs sont tombés sur la vulnérabilité lorsqu'ils testaient des modifications malveillantes aux formats d'image tels que BMP, ICO, GIF, JPEG et PNG . Les modifications sont effectuées avec un Fuzzer AFL , qui modifie les fichiers de telle manière qu'un programme peut se bloquer lors de l'exécution, générant des résultats inattendus. Dans ces accidents, une nouvelle vulnérabilité peut être découverte.

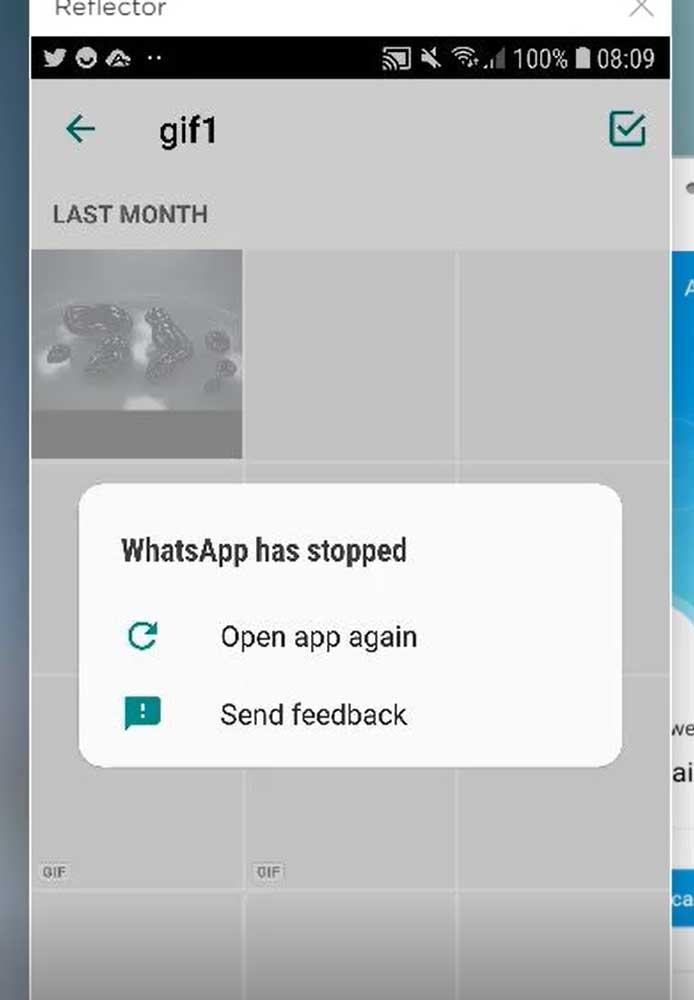

Par conséquent, ils effectuaient des tests dans différentes parties de l'application et ont décidé de tester les filtres d'image. Dans cette fonction, les pixels des images sont modifiés lorsque nous appliquons un filtre, tel que flou, ajout de détails, changement de couleur, etc. Cela en fait des candidats idéaux pour faire l'application se bloque , car il y a beaucoup de calculs et de modifications à faire dans le fichier, où si l'application trouve quelque chose d'inattendu, elle peut planter. Dans ce cas, basculer entre divers filtres sur Les fichiers GIF modifiés dans WhatsApp ont causé le plantage de WhatsApp.

En examinant les plantages, ils ont découvert une vulnérabilité de corruption de mémoire. Avant de continuer à enquêter, ils l'ont communiqué à WhatsApp, en lui attribuant le code CVE-2020-1910 . La faille réside dans une partie du code WhatsApp où l'application s'attend à trouver chaque pixel stocké dans 4 octets. Les chercheurs ont stocké un pixel par octet, provoquant le plantage de l'application lors de la tentative de lecture à partir d'une zone de mémoire non mappée.

Avec cela, il était possible d'accéder informations sensibles dans l'application stockées en mémoire . Pour ce faire, il est nécessaire d'avoir un accès distant ou physique à l'appareil, ce que, par exemple, le FBI peut faire avec des mobiles obtenus de terroristes ou de personnes dangereuses.

Check Point Research contacté WhatsApp sur 10 novembre 2020 pour les informer de la vulnérabilité, et la société l'a corrigée dans la version 2.21.1.13 publiée le 21 janvier. Par conséquent, si vous possédez cette version ou une version ultérieure, vous êtes actuellement protégé contre la vulnérabilité. WhatsApp affirme n'avoir détecté aucune utilisation de la vulnérabilité. La société affirme que l'application est toujours parfaitement sécurisée, que le cryptage de bout en bout de WhatsApp n'a pas été affecté et qu'elle n'a aucune preuve que quelqu'un a exploité cette vulnérabilité.

L'UE inflige une amende de 225 millions d'euros à WhatsApp

Aujourd'hui, l'Union européenne a infligé une amende Facebook 225 millions d'euros pour ne pas avoir expliqué aux résidents européens comment il collecte leurs données et ce qu'il en fait sur WhatsApp, en violation du RGPD en 2018 . L'amende représente 0.8% du bénéfice de Facebook en 2020, et est la deuxième plus élevée qui a été infligée en application du RGPD après celle infligée à Amazon au Luxembourg pour 746 millions d'euros.