Il existe de nombreux types d'attaques informatiques qui peuvent mettre votre sécurité en danger lorsque vous naviguez sur Internet ou utilisez n'importe quel appareil. Dans cet article, nous allons parler de l'un d'entre eux. Nous allons expliquer ce qu'est un Trojan est, ce qu'il fait et, bien sûr, ce que nous pouvons faire pour éviter ce type de malware. Nous donnerons quelques conseils pour que la sécurité soit toujours présente et que vous n'ayez aucun problème.

qu'est-ce qu'un cheval de Troie

Tout d'abord, nous allons expliquer exactement ce qu'est un cheval de Troie . Son nom vient du cheval de Troie, car dans ce cas, il s'agit d'un logiciel malveillant déguisé en fichier légitime. Cela peut être un document texte, une image, un programme… Tout ce qui prétend être quelque chose de sûr, mais en réalité c'est un problème de sécurité.

Bien que la base d'un cheval de Troie soit la même (cacher des logiciels malveillants dans un fichier qui semble légitime), la vérité est que tous n'ont pas le même objectif. Typiquement, un attaquant cherchera à prendre le contrôle d'une équipe en quelque sorte. De cette façon, vous pouvez voler des données ou même faufiler d'autres menaces.

Un cheval de Troie peut affecter à la fois les ordinateurs et les appareils mobiles. De plus, il existe pour différents systèmes d'exploitation. C'est un type de malware qui a été adapté au fil du temps pour amener les cybercriminels à atteindre leurs objectifs en matière de vol d'informations ou de prise de contrôle de systèmes.

Quelques exemples de chevaux de Troie importants sont Zeus, Emotet, Petya ou WannaCry. Ils ont mis en danger de nombreuses entreprises ainsi que des utilisateurs privés. Gardez à l'esprit que ce type d'attaque affecte non seulement les utilisateurs à domicile, mais cible également des organisations importantes.

Quelle est sa fonction et comment affecte-t-elle

Les chevaux de Troie peuvent avoir différentes fonctions et caractéristiques. Tous n'agissent pas de la même façon et tous ne sont pas également dangereux. Nous allons expliquer quelles sont ses principales fonctions et comment cela affectera la sécurité des utilisateurs à domicile et des entreprises et organisations infectées.

Créer une porte dérobée

Le premier objectif d'un cheval de Troie est de créer une porte dérobée. C'est l'une des attaques les plus courantes qui peuvent survenir. Cette porte permettra à l'attaquant de gagner quelques contrôler ou accéder à l'appareil . Par exemple, il pourra divulguer des données, des fichiers malveillants qui obtiennent des informations, etc.

Habituellement, la victime n'est pas rapidement mise au courant du problème. C'est-à-dire qu'aucun symptôme notable n'apparaît comme un dysfonctionnement au début. Cela signifie qu'un attaquant peut avoir accès à un système pendant une longue période jusqu'à ce qu'il soit découvert, il a donc de la place pour collecter des données.

téléchargements cachés

Il existe également des chevaux de Troie téléchargeables. Son objectif sera de télécharger du contenu à l'ordinateur sans l'autorisation de la victime. Il le fera de manière cachée, grâce à des commandes préalablement programmées pour effectuer certaines actions une fois qu'il entrera dans l'appareil.

Habituellement, ces téléchargements cachés sont liés à plus de logiciels malveillants. Ils peuvent télécharger des virus et d'autres variétés de logiciels malveillants qui affectent la sécurité et la confidentialité. Par exemple, ils pourraient télécharger un enregistreur de frappe chargé de voler les mots de passe que la victime met sur l'ordinateur.

voler des informations

Une autre fonction claire consiste à voler des informations sur l'ordinateur qu'ils ont infecté. Ils peuvent collecter des données personnelles de la victime, espionner, collecter des données liées à la navigation, aux programmes que vous utilisez, aux fichiers de cet ordinateur, etc. Il peut voler toutes sortes de données.

Ces données peuvent être utilisées à différentes fins. Par exemple, ils pourraient être utilisés pour mener des attaques de phishing personnalisées, voler des données confidentielles d'une entreprise ou d'une organisation, puis les revendre à la concurrence ou même extorquer de l'argent avec ces données et menacer de les rendre publiques.

Accès à distance

Un autre objectif des chevaux de Troie est souvent de donner à un attaquant accès à distance complet . En gros, vous pourrez agir comme si vous étiez physiquement devant l'équipe. Vous pourrez contrôler le système, installer ou désinstaller des applications, supprimer des fichiers, modifier des documents, etc.

Cela permet également d'intensifier les attaques, car l'accès à distance complet à un système ouvre un large éventail de possibilités pour les cybercriminels. Ils pourront voler des données ou installer n'importe quelle application sans autorisation.

Les attaques DDoS

D'autre part, il faut également mentionner les attaques DDoS ou déni de service distribué. Un cheval de Troie peut lancer des attaques de ce type pour submerger un serveur afin qu'il ne puisse pas répondre aux demandes légitimes d'un autre utilisateur et constater que cela ne fonctionne pas.

Les chevaux de Troie peuvent être conçus à cet effet et l'objectif est ici d'affecter le bon fonctionnement d'une entreprise par exemple. Ils peuvent servir de moyen de lancer des attaques qui compromettent les ordinateurs en lançant plusieurs requêtes.

Conseils pour éviter ce type de malware

Comme vous l'avez vu, un cheval de Troie est une menace majeure pour la sécurité. Il est essentiel de prendre des mesures pour éviter d'être victime de ces attaques. Pour cette raison, nous allons donner quelques conseils essentiels pour que nos appareils soient correctement protégés et que les problèmes n'apparaissent pas.

Utiliser un logiciel de sécurité

Quelque chose de très important pour maintenir la sécurité et éviter les chevaux de Troie et autres menaces est d'avoir un bon antivirus . Il existe de nombreuses options. L'un des plus utilisés est Windows Defender lui-même, l'antivirus fourni avec Microsoft systèmes. Cependant, il existe de nombreuses options gratuites et payantes. Par exemple, Avast ou Bitdefender sont des alternatives.

Mais au-delà d'un antivirus, vous pouvez aussi compter sur un pare-feu . C'est un autre outil qui protégera les connexions Internet et empêchera les attaques. De plus, vous pouvez toujours utiliser des plugins de navigateur pour vous alerter en cas d'accès à un site malveillant ou de téléchargement d'un fichier dangereux.

Tenez tout à jour

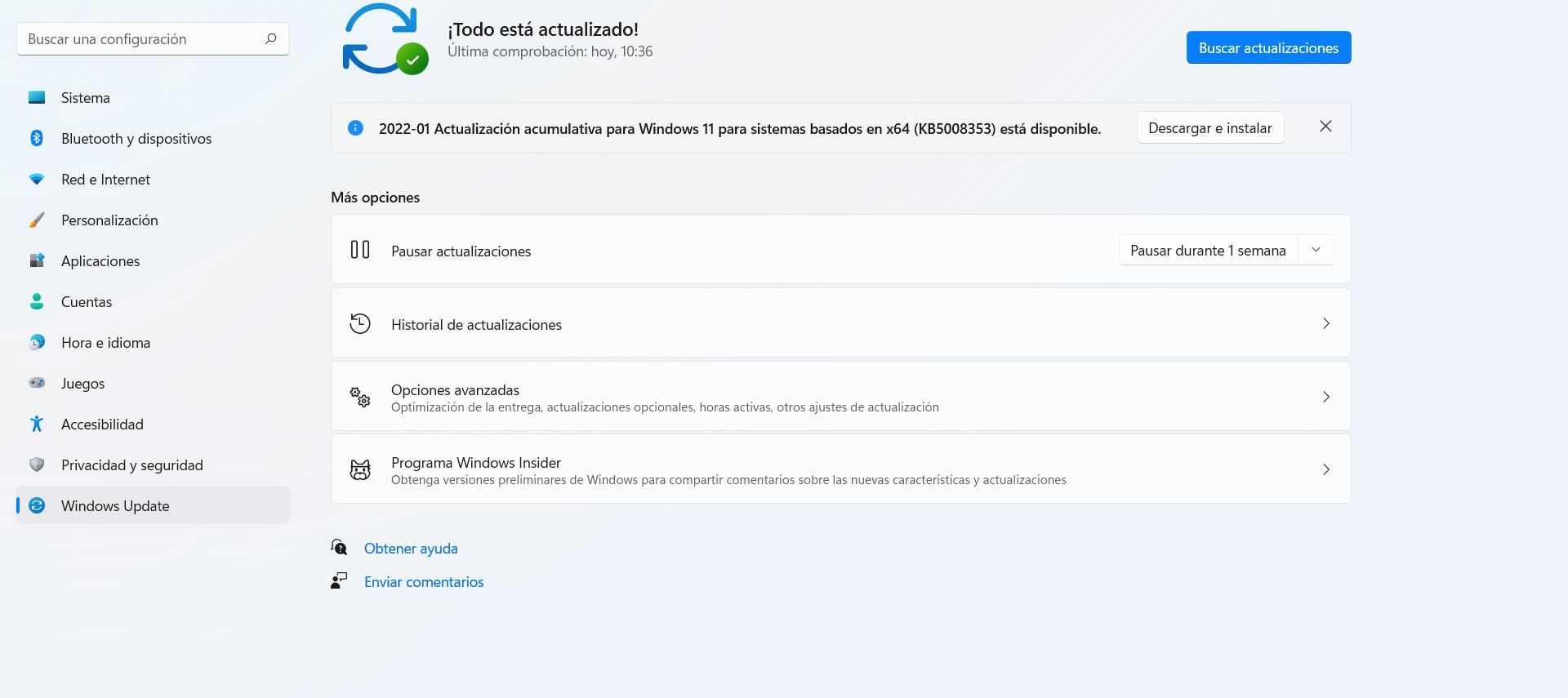

Bien sûr, il est essentiel avoir tout à jour . En fait, les cybercriminels peuvent profiter d'une vulnérabilité pour infiltrer un cheval de Troie. Ils pourraient utiliser un bogue dans Windows ou dans un programme que vous utilisez pour vous faufiler dans un logiciel malveillant sans que vous vous en rendiez compte et être en mesure de contrôler l'appareil.

Dans le cas de Windows, pour mettre à jour le système, vous devez aller dans Démarrer, entrer dans Paramètres et accéder Windows Update . Il vous montrera automatiquement les éventuelles mises à jour en attente et vous devrez les ajouter pour que tout soit prêt et protégé afin d'obtenir les meilleures performances et d'éviter les problèmes.

Installez uniquement les applications officielles

Quelque chose de très important, et qui n'est pas toujours pris en compte, est d'installer uniquement applications officielles . Il est vrai qu'il existe de nombreuses options pour presque tout, mais l'idéal est de n'utiliser que des programmes fiables, sûrs et qui n'ont pas été modifiés de manière malveillante pour voler des données ou, dans ce cas, des chevaux de Troie furtifs.

Pour ce faire, il est important de télécharger des programmes uniquement à partir de sources officielles. Par exemple, rendez-vous sur le site officiel de l'application ou utilisez des magasins sécurisés tels que Google Play. De cette façon, nous aurons plus de garanties que ce programme n'a pas été modifié par un tiers pour voler des informations.

Bon sens

Mais sans aucun doute la chose la plus importante est le bon sens. Dans la plupart des cyberattaques, le pirate informatique aura besoin de nous pour faire un erreur . Par exemple, cliquer sur un lien dangereux, télécharger un fichier non sécurisé, etc. Il est donc primordial de soigner sa navigation et de ne pas se tromper.

Par exemple, vous devez vous assurer que vous ne téléchargez pas de pièces jointes qui vous parviennent via email si vous ne connaissez pas vraiment la source et que vous ne savez pas s'il pourrait s'agir d'une menace ou non. Il en va de même lors de la connexion ou de l'ouverture d'un lien. Vous devez toujours vérifier qu'il s'agit de quelque chose de fiable et qu'il ne posera pas de problème.

En bref, comme vous l'avez vu, les chevaux de Troie sont une menace pour la sécurité qui peut compromettre vos données personnelles ou le fonctionnement du système. Il peut avoir différentes fonctions et vous devez toujours protéger l'équipement. Vous avez pu voir une série de conseils essentiels pour éviter les problèmes.