Actuellement, la plupart des attaques dirigées contre les systèmes d'intelligence artificielle (IA) se concentrent sur leur manipulation. Ainsi, par exemple, les systèmes de recommandation tentent de privilégier un contenu spécifique, au lieu de ce qui lui correspondrait légitimement. Les cybercriminels tirent désormais parti de ces types d'attaques en utilisant l'apprentissage automatique (ML) et ont été décrits dans une matrice des menaces.

Selon Microsoft, attaques contre les systèmes d'apprentissage automatique (ML) augmentant petit à petit . En outre, MITRE commente qu'au cours des trois dernières années, de grandes entreprises telles que Microsoft, Google, Amazon et Tesla ont vu leurs systèmes ML compromis. En ce sens, la plupart des organisations n'ont pas les bonnes solutions pour protéger leurs systèmes d'apprentissage automatique et recherchent des conseils sur la façon de le faire.

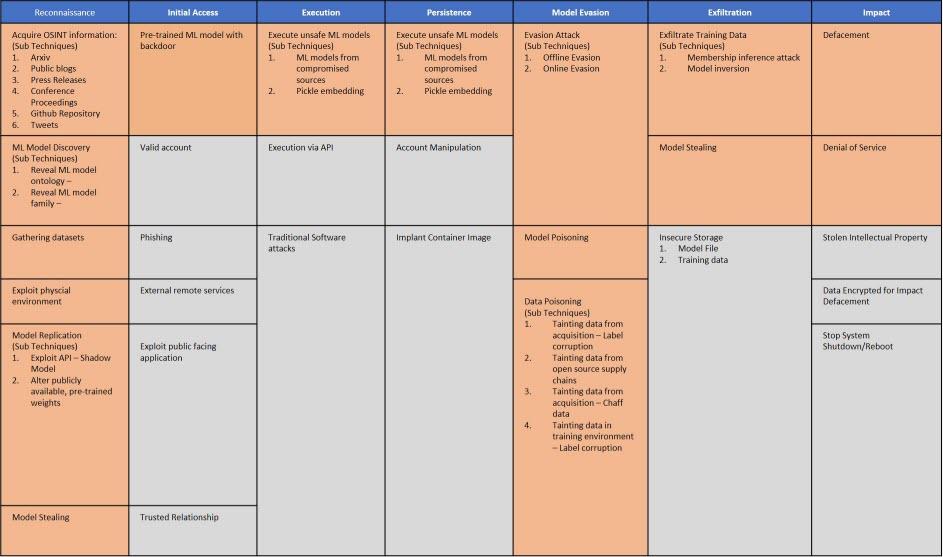

Ainsi, des experts de Microsoft, MITRE, IBM, NVIDIA, l'Université de Toronto, le Berryville Institute of Machine Learning ainsi que d'autres entreprises et organisations ont créé la première version de Matrice des menaces de ML contradictoire . Son objectif est de créer une matrice des menaces qui aide les analystes de sécurité à détecter et à répondre à ces types d'attaques.

L'intelligence artificielle comme méthode pour mener des attaques

L'intelligence artificielle est une ressource de plus en plus utilisée pour infecter les ordinateurs, voler des informations et compromettre la sécurité. L'une des techniques dans lesquelles nous pouvons utiliser l'intelligence artificielle et l'apprentissage automatique est l'empoisonnement des données.

Cette attaque vise à manipuler un ensemble de données d'entraînement pour contrôler le comportement prédictif. Le but est qu'il ne fonctionne pas correctement et qu'il obéisse aux locaux de l'attaquant. De cette façon, vous pouvez classer les spams comme contenu approprié et ils atteindront notre boîte de réception. Voici un exemple de comment intelligence artificielle est utilisé dans les cyberattaques .

Apprentissage automatique et sécurité

L'apprentissage automatique, issu du ML (Machine Learning), est une branche de l'intelligence artificielle dont l'objectif est de développer des techniques permettant aux ordinateurs d'apprendre de manière autonome. Les chercheurs en apprentissage automatique recherchent des algorithmes pour convertir des échantillons de données en programmes informatiques, sans avoir à les écrire. Ainsi, les programmes qui en résultent doivent être capables de généraliser les comportements, de faire des prédictions, de prendre des décisions ou de classer les choses avec précision.

Mikel Rodríguez, chercheur en apprentissage automatique au MITRE, a déclaré que nous sommes maintenant au même stade avec l'IA que nous l'étions avec Internet à la fin des années 1980. À cette époque, Internet était conçu pour fonctionner et n'était pas destiné à être construit seul. sécurité pour atténuer les attaques possibles.

Cependant, vous pouvez tirer des leçons de cette erreur, et c'est pourquoi la matrice des menaces de ML contradictoire a été créée. L'objectif est que cette matrice aide à penser de manière holistique et stimulera une meilleure communication. Ainsi, il vise à promouvoir la collaboration entre les organisations en fournissant un langage commun des différentes vulnérabilités.

Ce que la matrice des menaces ML de l'adversaire nous donne

Grâce à cette matrice de menaces, les administrateurs de sécurité peuvent travailler avec des modèles basés sur des incidents réels, et qui émulent le comportement d'un adversaire à l'aide du machine learning. Pour créer la matrice, ils ont utilisé ATT & CK comme modèle car les analystes de sécurité sont habitués à utiliser ce type de matrice.

Dans la matrice des menaces, nous avons les différentes phases de l'attaque, telles que: reconnaissance, accès initial, exécution, persistance, évasion, exfiltration et impact. De cette façon, dans la deuxième étape de l'accès initial, nous trouvons le phishing attaque dont on parle tant. Si vous souhaitez consulter plus d'informations sur la description des phases de la matrice de ML contradictoire, voici ce lien.

Un fait important à garder à l'esprit est que la matrice des menaces n'est pas un cadre de hiérarchisation des risques et ne compile que les techniques connues. De plus, il a été montré que des attaques peuvent être attribuées à la matrice. Enfin, la matrice des menaces sera mise à jour périodiquement au fur et à mesure que des commentaires seront reçus de la communauté d'apprentissage machine de sécurité et des adversaires. Ils souhaitent également encourager les collaborateurs à mettre en évidence les nouvelles techniques, à proposer des bonnes pratiques et à partager des exemples d'attaques réussies.