La Bluetooth que nous utilisons quotidiennement sur nos appareils a été exposé à plusieurs vulnérabilités dans les derniers jours. La semaine dernière, nous appris sur BrakTooth , composé de 16 vulnérabilités qui ont permis aux pirates informatiques de bloquer des appareils et d'exécuter des logiciels malveillants sur les mobiles, les tablettes, les ordinateurs portables et les casques. Maintenant le sans fil standard fait face à une autre vulnérabilité majeure affectant notre casque audio.

La vulnérabilité a été découverte par un étudiant du Université d'Oslo nommé Björn Martin Hegnes . Pour ce faire, il a fait un 300 kilomètres piste cyclable autour Oslo pendant 12 jours . Sur cette route, il transportait un omnidirectionnel WiFi antenne qui pourraient détecter les signaux Bluetooth à une distance de jusqu'à mètres 100 . Il portait également un Appareil GPS qui associait les emplacements aux appareils détectés.

L'adresse MAC n'est pas aléatoire sur le casque

Avec ce système, Hegnes a pu collecter 1.7 million de messages Bluetooth , 9,000 XNUMX émetteurs, et 129 casques . Au cours de l'enquête, il a découvert qu'aucun des casques détectés n'impliquait la randomisation des adresses MAC, ce qui lui permettait de localiser facilement ceux qui portaient les appareils.

Adresses MAC des appareils sont uniques et ne peuvent pas être modifiés. En fait, il est illégal de les changer, et pour cette raison le système de randomisation est utilisé pour préserver l'anonymat des utilisateurs de ceux qui détectent l'appareil à connecter. Cependant, s'il n'est pas mis en œuvre, il est alors possible de surveiller tous les emplacements qui détectent que Adresse MAC , puisque, par exemple, Casques Bluetooth le « crient » partout où ils passent.

Hegnes prétend qu'il avait 21 points de données différents de une personne de sa classe, où il a pu déterminer où se trouvait son appartement, ainsi que les cafés et supermarchés qu'il fréquentait.

La NSA a fait ça avec les mobiles

Ce type d’ technique d'espionnage a été utilisé par le NSA faire juste quoi Hegnès a fait avec les mobiles. Cela était connu grâce aux fuites d'Edward Snowden, et pour cette raison les fabricants de mobiles ont commencé à randomiser les adresses MAC. Cependant, dans des appareils tels que Écouteurs Bluetooth cela est laissé au fabricant, et pratiquement personne ne le fait.

Ainsi, même si vous transportez votre mobile en mode avion ou que tous les systèmes de protection sont actifs, avoir une oreillette Bluetooth allumée peut permettre à un pirate de vous suivre dans toute une ville. Imaginez que vous êtes seul avec une personne qui a l'application sur son mobile et récupère l'adresse MAC de votre casque. Plus tard, vous pourrez parcourir la ville en collectant des adresses MAC et découvrir où la vôtre a été trouvée pour savoir où vous habitez.

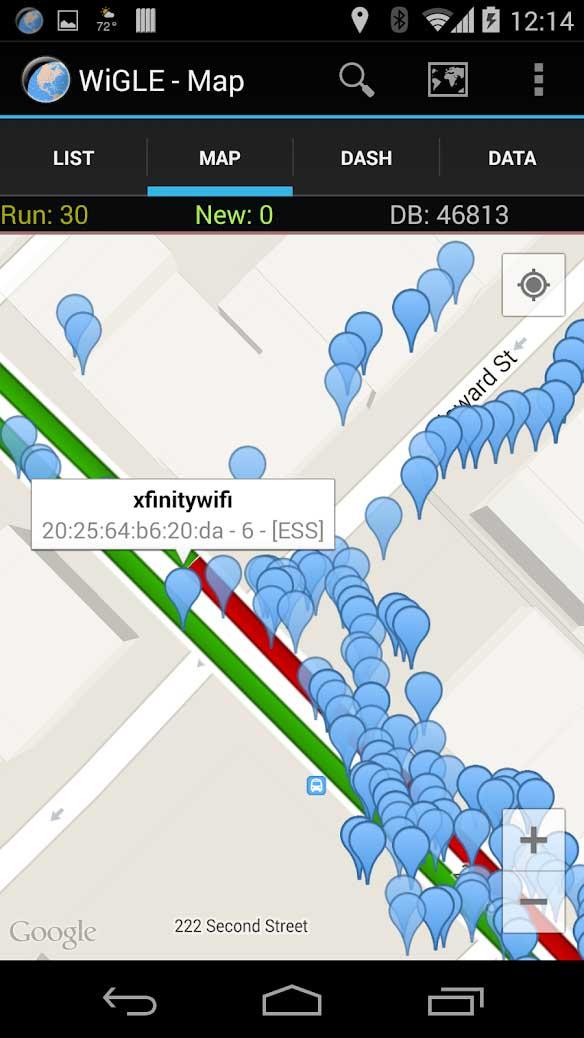

Pour cartographier une ville entière, la seule chose utilisée par Hegnes était le WIGLE app, qui se trouve sur le Play Store on Android. L'application est chargée de collecter toutes les informations disponibles, et sa configuration pour capturer les données ne coûte que 300 euros environ.

A titre de recommandation, il est important de changer le nom du Bluetooth et de ne pas utiliser de noms propres, ainsi que d'éviter d'utiliser ceux qui ne randomisent pas leurs adresses MAC. Ainsi, pour des raisons de sécurité, il est conseillé d'utiliser des écouteurs filaires dans ce cas.