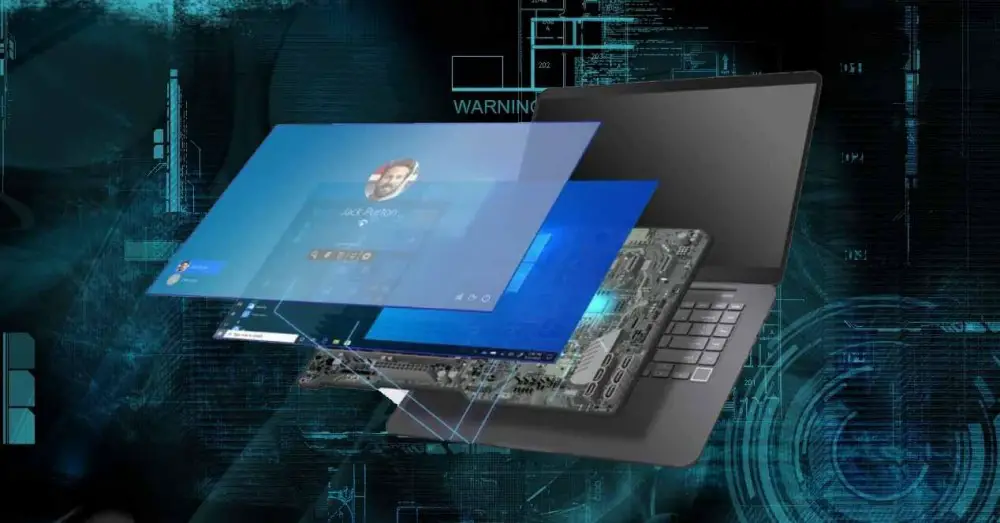

Noyau sécurisé Les PC sont sur toutes les lèvres depuis Microsoft approuvé cette catégorie de PC, et bien qu'ils aient dit qu'ils protègent l'ordinateur malware attaques utilisant leur matériel, peu de gens savent comment ils fonctionnent réellement. Pour cette raison, dans cet article, nous allons vous dire tout ce que vous devez savoir sur cette catégorie de PC Secured Core afin que vous la compreniez facilement.

Microsoft a approuvé la catégorie Secured Core PC avec des technologies de sécurité développées en collaboration avec les principaux fabricants de PC et fournisseurs de puces de silicium. Ces types de PC sont conçus pour contrecarrer les attaques de logiciels malveillants persistants, en particulier ceux qui ciblent les vulnérabilités en dehors des privilèges de contrôle de niveau 0 de l'anneau de sécurité (au niveau du noyau du système), tels que les logiciels malveillants qui affectent le micrologiciel bien au-delà du niveau d'accès d'un utilisateur normal.

C'est la définition que Microsoft a donnée, mais que sont exactement les PC Secured Core et comment fonctionnent-ils ? Voyons ça.

Qu'est-ce qu'un PC Secured Core ?

Les composants matériels des PC Secured Core fonctionnent dans une structure fusionnée holistique pour garantir l'intégrité du micrologiciel du système, du matériel et même de ses logiciels. Les machines sont particulièrement importantes pour les organisations telles que les entreprises, les banques, les hôpitaux et les institutions publiques qui traitent régulièrement des données sensibles.

En particulier, ces PC sont livrés avec des protections activées de telle manière que seul un ingénieur spécialisé dans les puces spécifiques pourra les désactiver. Microsoft a collaboré avec des fabricants tels que Intel, AMD, et Qualcomm pour développer des Processeur puces pour effectuer des contrôles d'intégrité, et une fois intégré dans le carte mère ces puces gèrent des protocoles de sécurité qui ne reposent généralement que sur le micrologiciel.

Le processus de vérification implique l'authentification des hachages cryptographiques pour maintenir l'intégrité du code, c'est pourquoi des puces spécialisées sont nécessairement utilisées, afin qu'elles ne consomment pas de ressources du processeur principal du système et, par conséquent, qu'il n'y ait pas d'impact négatif sur les performances.

Comment fonctionnent les PC Secure Core ?

Les PC Secure-Core sont conçus pour authentifier toutes les opérations impliquées pendant et après le processus de démarrage ; Étant donné que les informations d'identification du système sont isolées et verrouillées pour protéger les hachages cryptographiques, les logiciels malveillants essayant de prendre en charge les protocoles système critiques ne pourront en aucun cas récupérer les jetons d'authentification et il est donc impossible qu'ils prennent effet. .

Ce niveau de sécurité est rendu possible par Windows HyperVisor Code Integrity (HVCI) et basé sur la virtualisation Sécurité (VBS, mais à ne pas confondre avec Visual Basic Script utilisé par Windows). HVCI fonctionne sous VBS et s'efforce d'améliorer l'intégrité du code afin que seuls les processus vérifiés puissent s'exécuter dans la mémoire du noyau du système. Ce niveau de sécurité est au niveau le plus bas et prend donc le pas sur tout logiciel et même matériel.

VBS utilise la virtualisation matérielle pour isoler les secteurs de mémoire sécurisés du système d'exploitation. Grâce à VBS, il est possible d'isoler les processus de sécurité vitaux pour éviter qu'ils ne soient compromis, ce qui est important lorsqu'il s'agit de limiter ou d'éviter les dommages, car de nombreux logiciels malveillants attaquent directement les composants système hautement privilégiés.

De plus, les PC Secured Core utilisent le Virtual Safe Mode (VSM) de Microsoft ; Cela fonctionne pour protéger les données cruciales telles que les informations d'identification de l'utilisateur dans Windows, et cela signifie que dans le cas rare où un logiciel malveillant compromettrait le noyau du système, il ne pourra en aucun cas accéder aux informations d'identification du système et est donc considérablement limité les dommages qu'il peut causer .

VSM peut créer de nouvelles zones de sécurité au sein du système d'exploitation pendant de telles instances et maintenir l'isolement via les niveaux de confiance virtuelle (VTL) qui fonctionnent au niveau de la partition système. Sur les PC Secured Core, VSM héberge des solutions de dissuasion de sécurité telles que Credential Guard, Devide Guard et Virtual Trusted Platform Module (TPM).

L'accès à ces secteurs VSM hautement durcis est accordé uniquement par l'administrateur système, qui contrôle également le processeur dans l'unité de gestion de la mémoire (MMU) et l'unité de gestion de la mémoire d'entrée/sortie (IOMMU) participant au démarrage. Cela dit, Microsoft a déjà une expérience significative dans la création de solutions de sécurité basées sur le matériel, et ses Xbox les consoles en témoignent.

Les partenaires actuels de Microsoft Secure Core incluent des fabricants tels que Dell, Lenovo Dynabook, HP, Getac, Fujitsu, Acer, Asus, Panasonic, et le segment Microsoft Surface de la société dédié aux PC conçus pour les professionnels.

Protections supplémentaires contre les logiciels malveillants

Bien que les PC Secured Core disposent d'améliorations de sécurité matérielles étendues, ils nécessitent également une grande variété de systèmes de support logiciels afin de fournir une protection complète. Ils fonctionnent comme la première ligne de défense de sécurité lors d'une attaque de malware, mais il n'y a évidemment pas de définition de « non piratable », ils ont donc besoin d'une « aide » de la part du logiciel.

Un principal moyen de dissuasion logiciel est Windows Defender, qui implémente System Guard Secure Launch ; Disponible pour la première fois dans Windows 10, il utilise le protocole Dynamic Root of Trust for Measurement (DRTM) pour lancer les processus de démarrage dans un code non vérifié au démarrage. Peu de temps après, il prend en charge tous les processus et les restaure dans un état de confiance, ce qui permet d'éviter les problèmes de démarrage si le code UEFI a été falsifié mais conserve son intégrité.

Pour un démarrage en toute sécurité, Windows 10 est livré avec le mode S qui est conçu pour améliorer les performances et la sécurité du processeur. Dans ce mode, Windows ne peut charger que des applications signées numériquement à partir du Windows Store et la navigation sur Internet est limitée à Microsoft. Edge; C'est un mode extrêmement restrictif, mais c'est le seul moyen de garantir une sécurité maximale, ce qui est particulièrement important si vous pensez que votre ordinateur peut être infecté par des logiciels malveillants.