Lorsque nous avons un réseau domestique ou professionnel avec des commutateurs gérables et WiFi points d'accès, il est très important de fournir au réseau la sécurité nécessaire pour éviter ou atténuer d'éventuelles attaques de futurs clients, qu'ils soient des clients filaires ou des clients sans fil. Aujourd'hui, dans cet article, nous allons parler des mesures de sécurité que vous pouvez prendre pour protéger votre réseau, en configurant les commutateurs et les points d'accès WiFi d'une manière spécifique, afin d'avoir le réseau aussi sécurisé que possible.

Configuration générale du réseau local

Quand on parle d'un réseau domestique avancé ou d'un réseau professionnel, il est essentiel d'avoir un segmentation correcte de celui-ci à l'aide de VLAN . Il est absolument nécessaire d'avoir un routeur / pare-feu qui prend en charge les VLAN avec la norme 802.1Q, qui est celle actuellement utilisée, grâce à cette prise en charge des VLAN, nous pouvons configurer un sous-réseau dédié pour chacun des VLAN, et autoriser ou refuser l'accès entre les différents VLAN que nous avons .

Une pratique fortement recommandée pour avoir la meilleure sécurité possible dans un réseau est de disposer d'un sous-réseau et d'un VLAN spécifiques pour la gestion des différents appareils du réseau local, c'est-à-dire des commutateurs, des points d'accès WiFi dont nous disposons et du contrôleur WiFi par logiciel ou matériel. Tout ce qui est gestion, administration et surveillance des différents équipements réseaux doit être contenu dans ce VLAN.

Grâce aux routeurs/pare-feu avec support VLAN, il pourrait être configuré pour empêcher l'accès d'autres VLAN à ce VLAN de gestion, dans le but que personne ne puisse accéder au menu de configuration Web des différents appareils, l'accès ne sera pas non plus autorisé. via SSH ou effectuez le ping typique. C'est-à-dire que toutes les communications du reste des sous-réseaux telles que "marketing", "invités", "travailleurs" n'auront pas accès à ce VLAN spécifique.

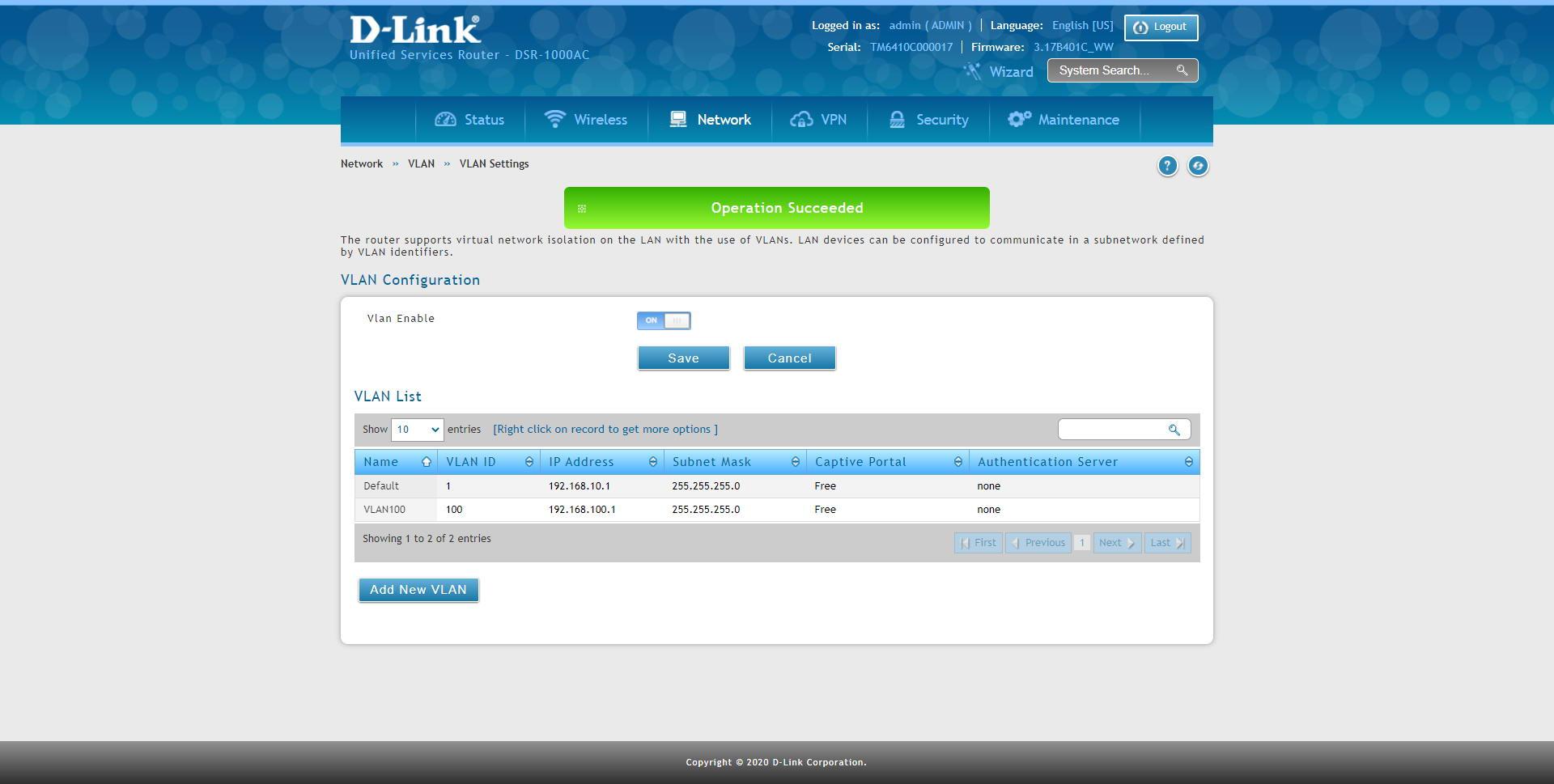

Par défaut, dans tous les ordinateurs (routeurs, commutateurs et points d'accès) VLAN ID 1 est le VLAN de gestion et d'administration, cet ID de VLAN est recommandé pour le modifier pour des raisons de sécurité et appliquer les listes de contrôle d'accès correspondantes pour autoriser ou refuser l'accès. Par exemple, si nous utilisons un routeur professionnel tel que le DSR-1000AC, nous pouvons configurer l'ID de VLAN que nous voulons et utiliser un sous-réseau spécifique, le reste des commutateurs doit se trouver dans ce sous-réseau spécifique.

Imaginons que l'on crée un VLAN ID 10 sur le routeur / firewall et aussi sur les switchs pour être celui de gestion. Dans le routeur ou le pare-feu, nous devons créer cet ID de VLAN et faire passer tous les VLAN via une interface en mode « trunk », c'est-à-dire avec les VLAN étiquetés afin que le commutateur « comprenne » les différents VLAN que nous lui transmettons.

La configuration d'un VLAN de gestion dans les commutateurs, ou encore appelé « VLAN de gestion » se configure de plusieurs manières :

- Nous avons un menu spécifique « VLAN de gestion », où nous sélectionnerons le VLAN où nous voulons que la gestion ait lieu. L'adresse IP privée que nous mettons dans le commutateur doit être dans la plage du VLAN de gestion 10, ou utiliser le client DHCP pour obtenir l'adresse IP automatiquement.

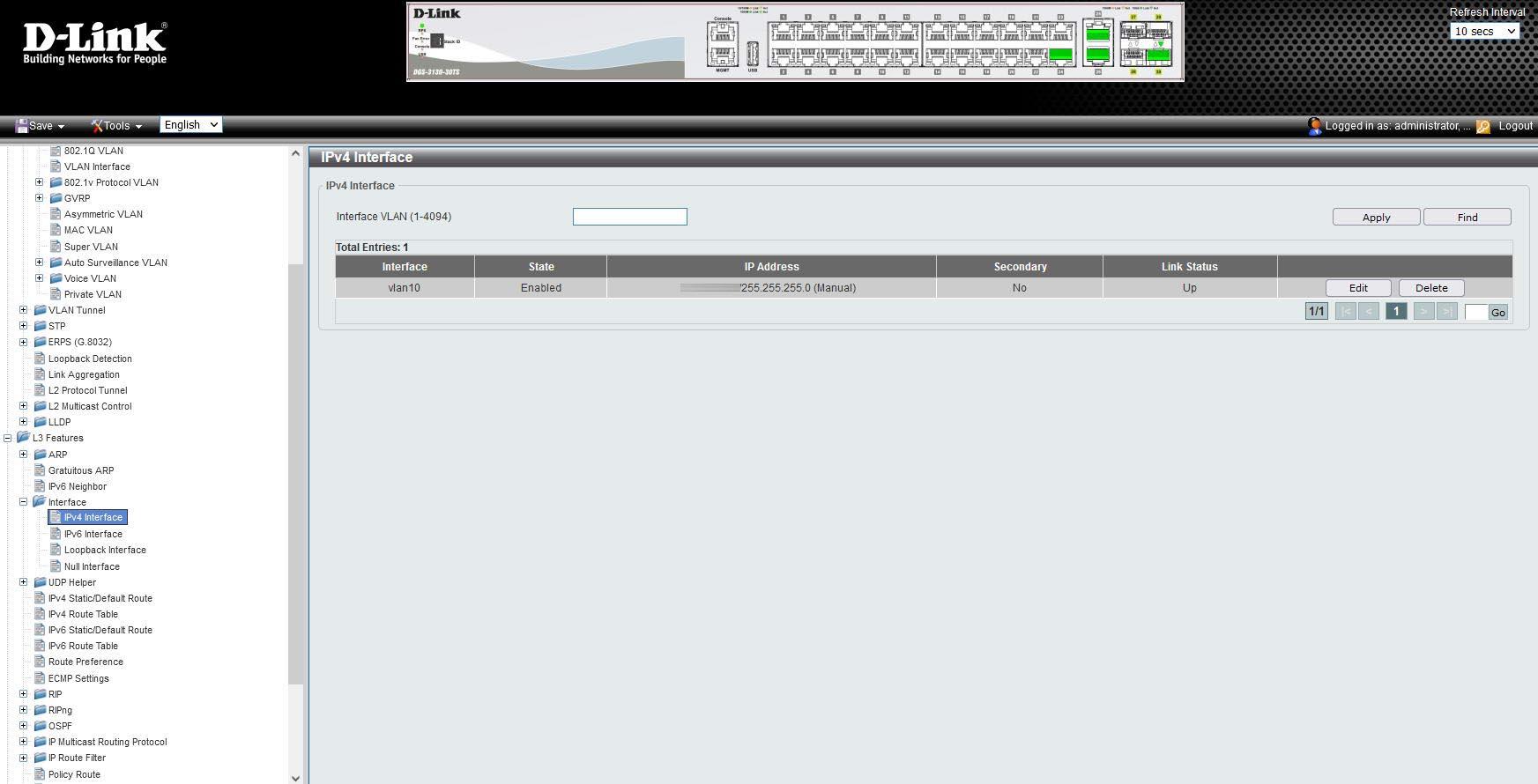

- Si nous avons un switch avec des fonctions L3, il faut créer une « interface IPv4 » avec le VLAN ID 10 et fournir une adresse IP privée dans la plage de gestion du VLAN 10, ou utiliser le client DHCP pour obtenir l'adresse IP automatiquement.

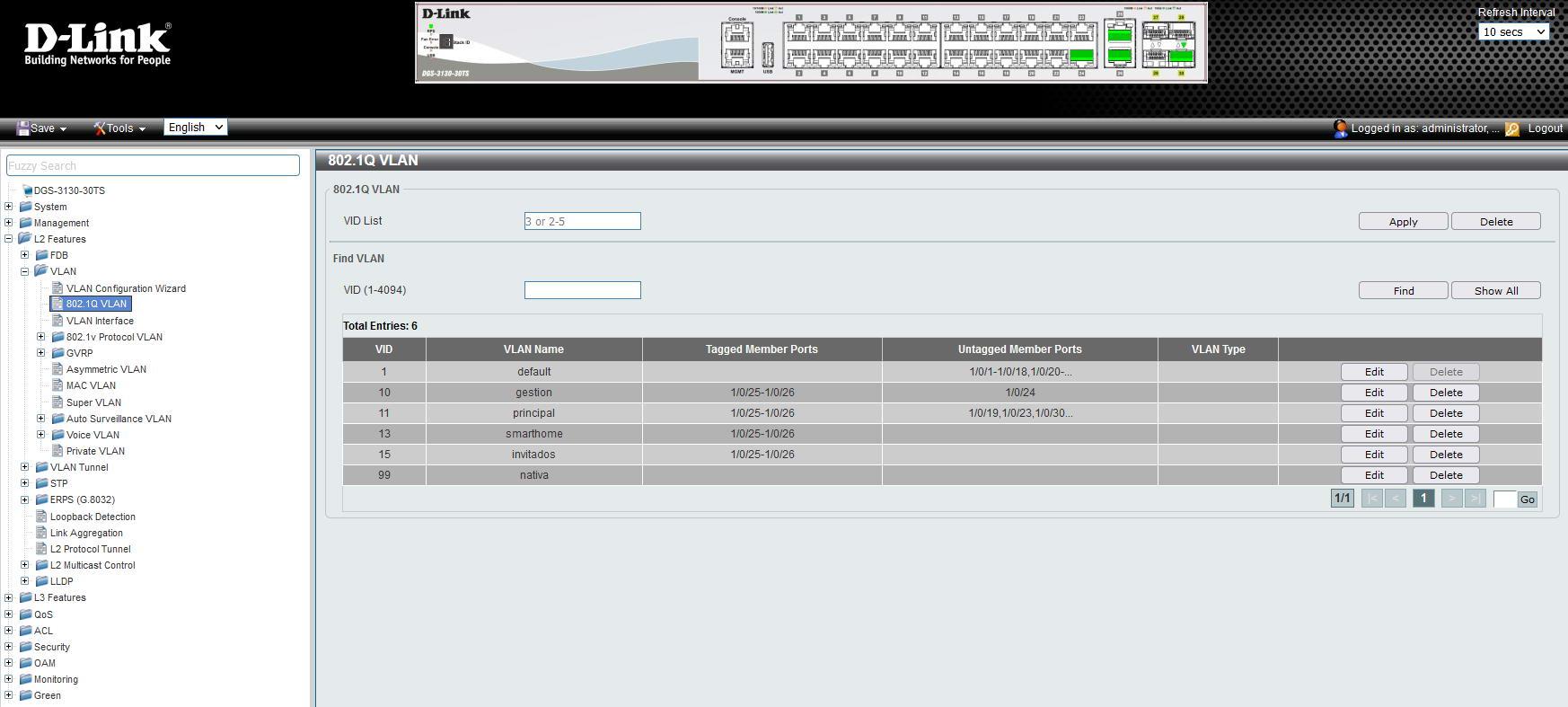

Par exemple, nous avons utilisé cette fois le commutateur D-Link DGS-3130-30TS, comme vous pouvez le voir, nous avons les différents VLAN configurés, et les ports 25 et 26 comme « Tagged » :

Dans la section "Interface IPv4", nous créons une nouvelle interface avec l'ID VLAN que nous voulons, nous mettons une adresse IP pour l'administration et à ce moment nous pourrons administrer cet appareil uniquement via ce VLAN et avec cette adresse IP spécifique .

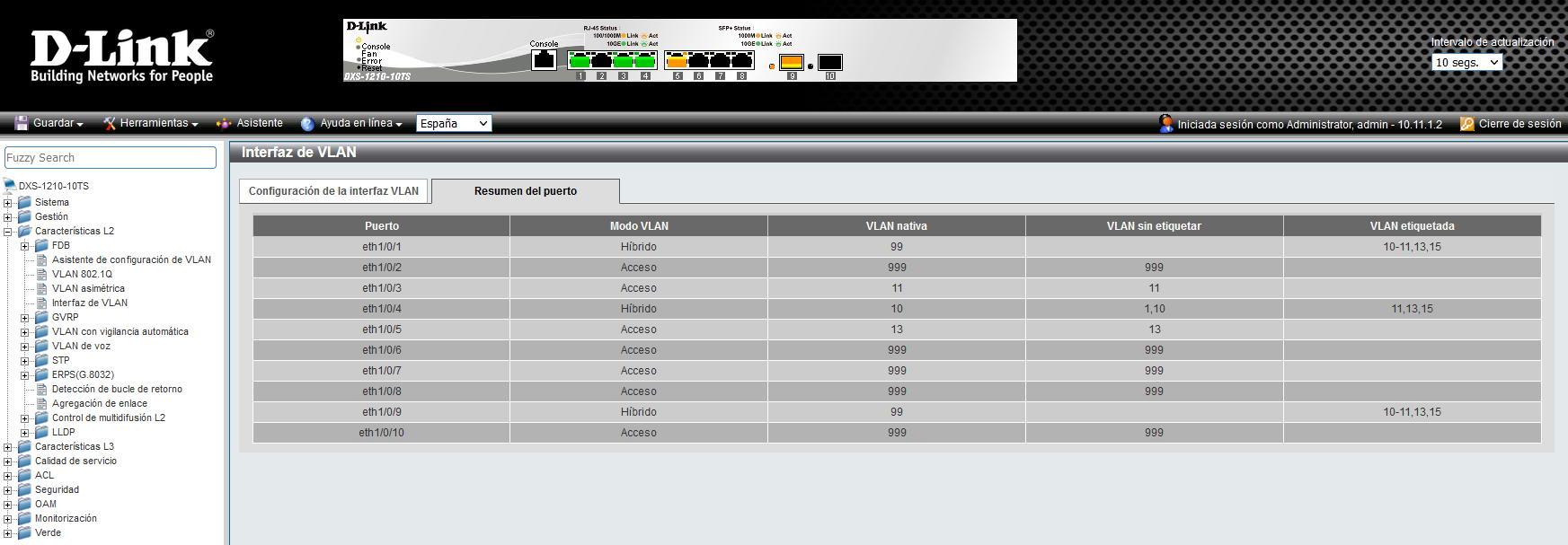

Dans les commutateurs plus simples et « intelligents » comme ceux de la gamme DGS-1210 de D-Link, nous avons également cette fonctionnalité avec des options similaires disponibles. Dans ce cas, cela ne nous permet pas de supprimer le VLAN par défaut de l'interface, mais nous pouvons désactiver l'administration, nous serions donc dans le même scénario. Comme vous pouvez le voir, dans ce cas, nous pouvons également enregistrer le VLAN que nous voulons pour l'administration, en fait, cela nous permet d'enregistrer jusqu'à 4 interfaces IP dans ce commutateur intelligent.

C'est la première étape pour configurer correctement la sécurité du réseau, segmenter correctement le réseau en sous-réseaux, avec différentes autorisations grâce aux listes de contrôle d'accès ou aux règles du pare-feu. Nous allons maintenant voir quelles mesures de sécurité nous pouvons prendre sur les commutateurs gérables.

Configurations sur les commutateurs administrables

Les switchs managés sont chargés de stopper un grand nombre d'attaques qui pourraient compromettre les réseaux, il est très important de configurer ces appareils correctement et avec la meilleure sécurité pour éviter d'éventuels problèmes à l'avenir. Il existe un grand nombre d'attaques qui visent à contourner les mesures de sécurité, nous allons expliquer les principales attaques et comment nous pouvons les atténuer de manière adéquate.

La première chose à garder à l'esprit est d'utiliser des informations d'identification d'utilisateur solides sur le commutateur , c'est-à-dire d'avoir un mot de passe d'administration suffisamment long et complexe pour éviter les problèmes d'attaques par force brute ou par dictionnaire, cependant, s'il est bien fait, les clients n'auront pas de communication avec le site Web de gestion. Une autre mesure de sécurité importante est la capacité de créer d'autres informations d'identification d'utilisateur avec différents niveaux d'autorisations , afin que tous les administrateurs réseau ne se connectent pas en tant qu'administrateur (super utilisateur). Enfin, il conviendrait de activer l'administration via HTTPS d'avoir un chiffrement point à point, du navigateur au switch, en plus, si vous allez entrer dans l'administration via des commandes il est totalement nécessaire de activer SSH au lieu de Telnet , ce dernier ne fournit aucun type de sécurité.

Gérer les ports et les jonctions

Il existe une attaque appelée Switch Spoofing qui vise à négocier automatiquement les troncs, à recevoir tout le trafic de tous les VLAN que nous avons enregistrés dans le commutateur, de cette manière, un attaquant pourrait avoir accès à tout le trafic des différents réseaux virtuels ( VLAN) que nous avons. Pour atténuer cette attaque, il est essentiel :

- Désactivez les ports de commutation qui ne seront pas utilisés.

- Ne négociez pas les troncs automatiquement.

- Les ports qui ne sont pas en tant que troncs, les mettent explicitement en tant qu'ACCÈS.

Il existe une autre attaque appelée Double Tagging qui permettrait d'envoyer des données à un VLAN qui n'est pas vraiment accessible. Pour éviter cette attaque, voici ce qui est recommandé :

- Les ports qui ne sont pas utilisés, les mettre en ACCÈS explicitement et dans un VLAN créé dans le switch et qui n'a pas vraiment d'utilité (VLAN 999 par exemple).

En faisant ces recommandations de base, nous éviterons un grand nombre d'attaques possibles.

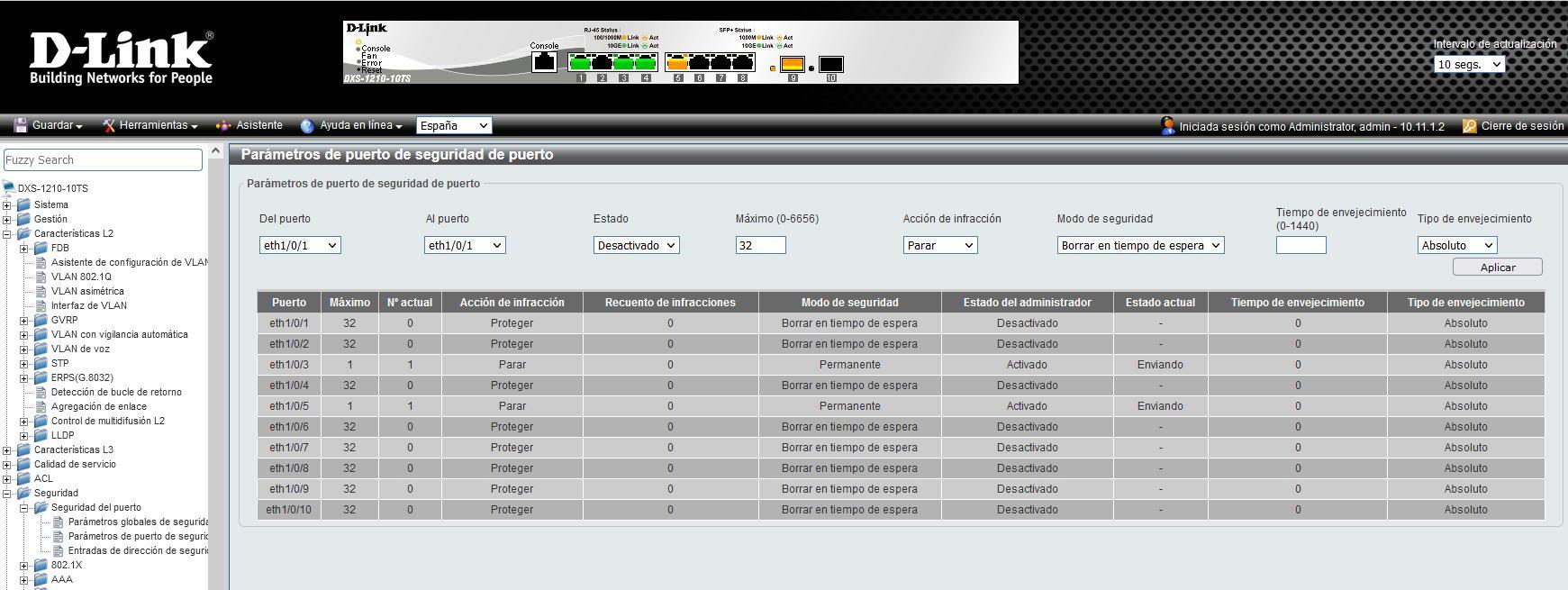

Port-Sécurité

Le port-Sécurité La fonction de sécurité est responsable de la gestion des ordinateurs qui se connectent à une interface physique spécifique du commutateur, permettant ce qui suit :

- Limitez le nombre d'adresses MAC pouvant se connecter à ce port.

- Autoriser uniquement les adresses MAC qui apparaissent sur la liste blanche.

Port-Security est responsable de la protection du port, en outre, nous avons plusieurs politiques de violation en cas de dépassement du nombre d'adresses MAC ou de connexion d'une adresse MAC incorrecte :

- Arrêt : le port peut être arrêté automatiquement, puis l'administrateur devra l'éteindre manuellement, ou attendre un certain temps jusqu'à ce qu'il se rallume tout seul. Selon le commutateur, nous aurons plus ou moins d'options.

- Restreindre (restreint): le trafic de l'adresse MAC qui a violé la politique appliquée est bloqué, augmente le compteur de violation pour vérifier ce qui s'est passé sur le port.

- Protect (protégé) : le trafic de l'adresse MAC qui a violé la politique appliquée est bloqué, cela n'augmente pas le compteur.

Il est généralement en mode « shutdown » par défaut.

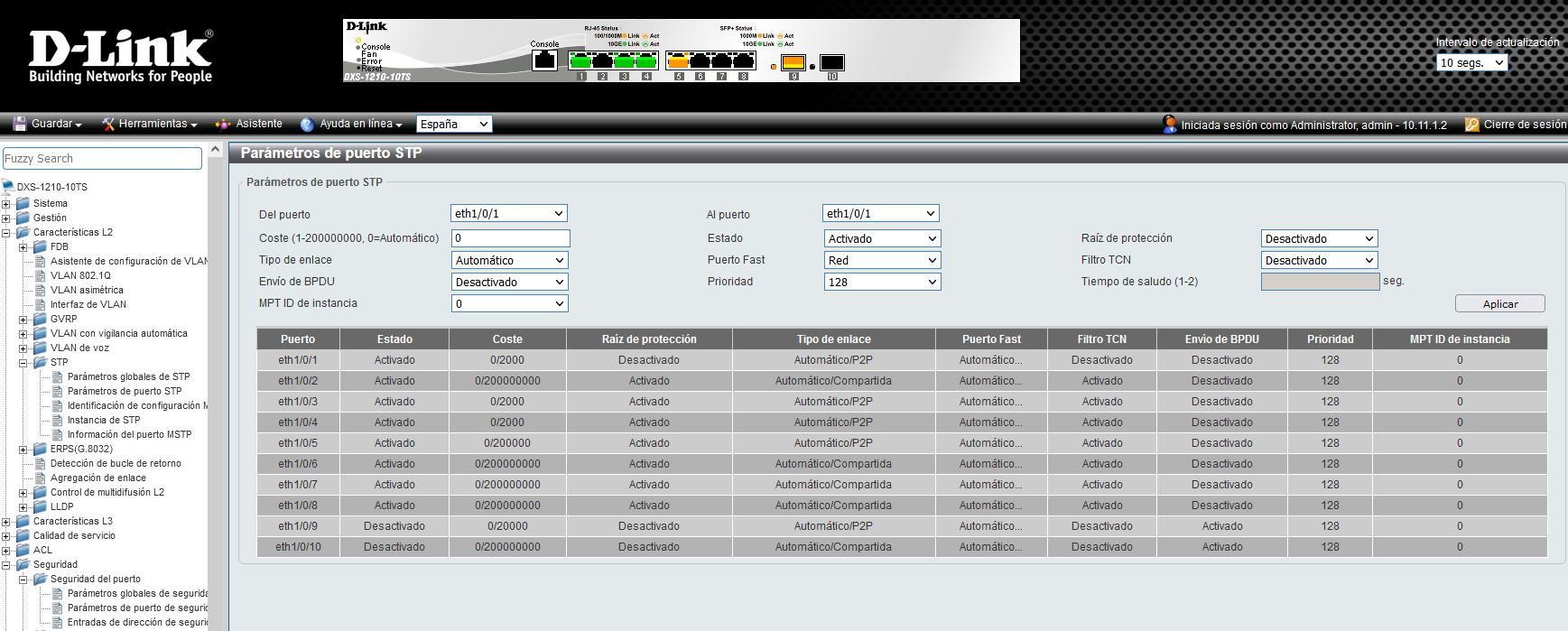

Utilisez-vous Spanning-Tree dans vos commutateurs ?

Dans le cas où vous utilisez le protocole Spanning-Tree pour éviter les boucles au niveau L2, il est fortement recommandé de configurer les ports correctement pour empêcher un cybercriminel de devenir le commutateur racine et de faire passer tout le trafic réseau par celui-ci. Les configurations spécifiques que vous devez faire pour atténuer ces attaques qui peuvent nous être faites sont :

- Activer la fonction bpduguard : cette fonction empêche la réception d'une trame STP sur un certain port, elle bloquera automatiquement les trames. Cela doit être fait sur les ports non-trunk, sinon nous bloquerons le port.

- Activer la fonction root guard : cette fonctionnalité empêche un nouveau périphérique de devenir la racine ou le commutateur racine du réseau. Si une trame est reçue indiquant qu'un switch va devenir root, si cette fonction est activée sur le port elle bloquera automatiquement les trames et l'ignorera.

Cette mesure de sécurité est assez importante, mais si vous n'utilisez pas Spanning-Tree (ou RSTP, MSTP) vous n'aurez à faire aucune configuration.

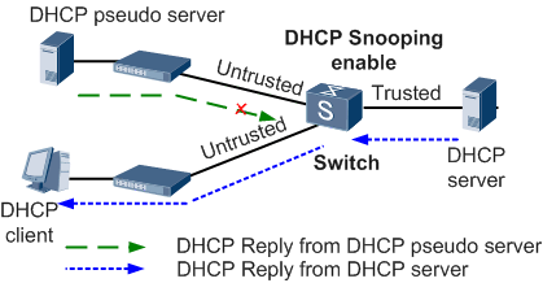

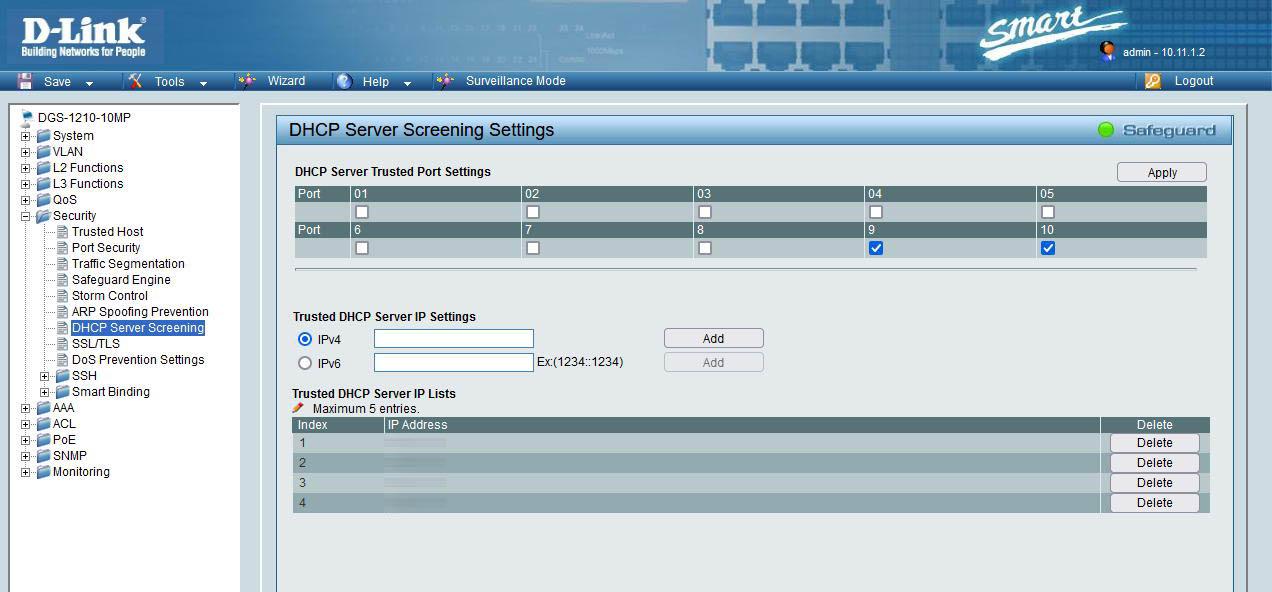

DHCP Snooping

Un utilisateur malveillant pourrait créer un serveur DHCP malveillant dans notre organisation et fournir un adressage IP à différents clients filaires et même sans fil. Pour atténuer cela, il est absolument nécessaire d'activer la fonctionnalité DHCP Snooping, l'une des fonctionnalités de sécurité les plus importantes des commutateurs.

Le DHCP Snooping vous permet de filtrer les messages DHCP « non fiables » en créant et en maintenant une table d'associations légitimes de DHCP Snooping. Un message « non fiable » est un message DHCP reçu du réseau, de l'extérieur du réseau ou du pare-feu, et peut faire partie d'une attaque contre notre propre réseau. La table d'association de surveillance DHCP contient les adresses MAC, les adresses IP, la durée du bail et l'interface entrante du serveur DHCP légitime.

On pourrait dire que DHCP Snooping est comme un pare-feu entre des hôtes non approuvés et des serveurs DHCP, de cette façon, si un hôte non approuvé envoie un message de découverte DHCP, il sera autorisé à passer, mais les messages correspondants ne seront pas autorisés à passer. . Serveur DHCP comme DHCP Offer et DHCP Ack. Selon les options de configuration du commutateur, DHCP Snooping peut être configuré généralement sur le commutateur, et DHCP Snooping peut également être configuré par VLAN. Lorsqu'il est activé sur un commutateur, le commutateur agit comme un pont de couche 2 interceptant tous les messages DHCP qui ne doivent pas être envoyés par un client.

Dans l'image précédente, vous pouvez voir qu'il existe des clients non approuvés sur le réseau. Par défaut, tous les ports sont « non approuvés » lorsque DHCP Snooping est activé. Lorsque le PC client envoie un message DHCPDISCOVER et que la surveillance DHCP est activée, le commutateur n'enverra le message de diffusion DHCP qu'aux ports « de confiance » et bloquera toute offre DHCP ou ACK sur non approuvé. Lorsque vous configurez DHCP Snooping sur le commutateur, vous configurez le commutateur pour faire la différence entre les interfaces « non approuvées » et « approuvées ».

Anti-usurpation d'ARP

Les commutateurs intègrent également des mesures de sécurité pour empêcher les attaques d'usurpation d'identité ARP ou également connues sous le nom d'empoisonnement ARP. De cette façon, si nous enregistrons la combinaison « IP, MAC et port » dans le routeur, un cybercriminel ne pourra pas tromper une victime avec la passerelle par défaut (le routeur) pour capturer le trafic réseau. Il est très important d'enregistrer dans cette section toutes les passerelles ou équipements critiques que nous avons sur le réseau tels que les serveurs, de cette manière, ils ne pourront pas effectuer une attaque ARP Spoofing.

Une fois que nous avons vu les principales mesures de sécurité que nous devons prendre dans un commutateur gérable, nous allons parler d'autres mesures très intéressantes.

Autres mesures de sécurité

Il existe d'autres mesures de sécurité dans les commutateurs gérables qui empêcheront d'autres attaques sur les réseaux, ci-dessous, nous vous expliquons brièvement en quoi elles consistent :

- Prévention des attaques DoS : les commutateurs vous permettent de configurer tous vos ports pour détecter d'éventuelles attaques DoS avec un trafic élevé et un trafic très spécifique. Par exemple, nous pouvons éviter les attaques Land Attack, TCP Xmasscan, TCP Null-Scan ou TCP SYNFIN, entre autres. Selon le commutateur, nous aurons des attaques disponibles ou d'autres pour les éviter.

- Contrôle des tempêtes : l'objectif de cette mesure de sécurité est d'empêcher un client filaire d'envoyer beaucoup de trafic unicast, multicast ou broadcast. Ce type d'attaque a pour but de bloquer ou d'effondrer le réseau, le switch se chargera de l'empêcher.

- Segmentation du trafic : nous avons déjà dit que nous pouvons segmenter le réseau en différents VLAN avec des sous-réseaux. Si nous voulons isoler un périphérique d'un certain port et du VLAN 20 (par exemple) d'un autre périphérique sur le même commutateur qui est également sur le VLAN 20, nous pouvons configurer la « segmentation du trafic » pour éviter la communication.

D'autres configurations plus avancées que nous pouvons effectuer sont d'authentifier chacun des clients filaires dans un serveur RADIUS ou TACACS, en utilisant le protocole 802.1X . Ce protocole nous permet d'authentifier les clients filaires qui se connectent au commutateur, s'ils ne peuvent pas s'authentifier automatiquement, tout le trafic qu'il produit sera refusé. C'est l'une des meilleures mesures de sécurité que nous pouvons configurer dans un commutateur, car elle nous permettra d'authentifier les clients.

Une fois que nous avons vu les principales mesures de sécurité dans les commutateurs, nous allons voir quelles mesures de sécurité nous pouvons mettre dans les points d'accès WiFi.

Configuration sur les points d'accès

La configuration de la sécurité dans les points d'accès WiFi afin que les clients ne puissent pas y accéder est simple si nous avons correctement segmenté le réseau en VLAN . Généralement, les contrôleurs WiFi sont utilisés par des logiciels ou du matériel, afin de contrôler de manière centralisée des dizaines de points d'accès WiFi, ces contrôleurs WiFi seront toujours situés dans le réseau de gestion, car ils seront en charge de gérer les points d'accès WiFi dans ce sous-réseau. .

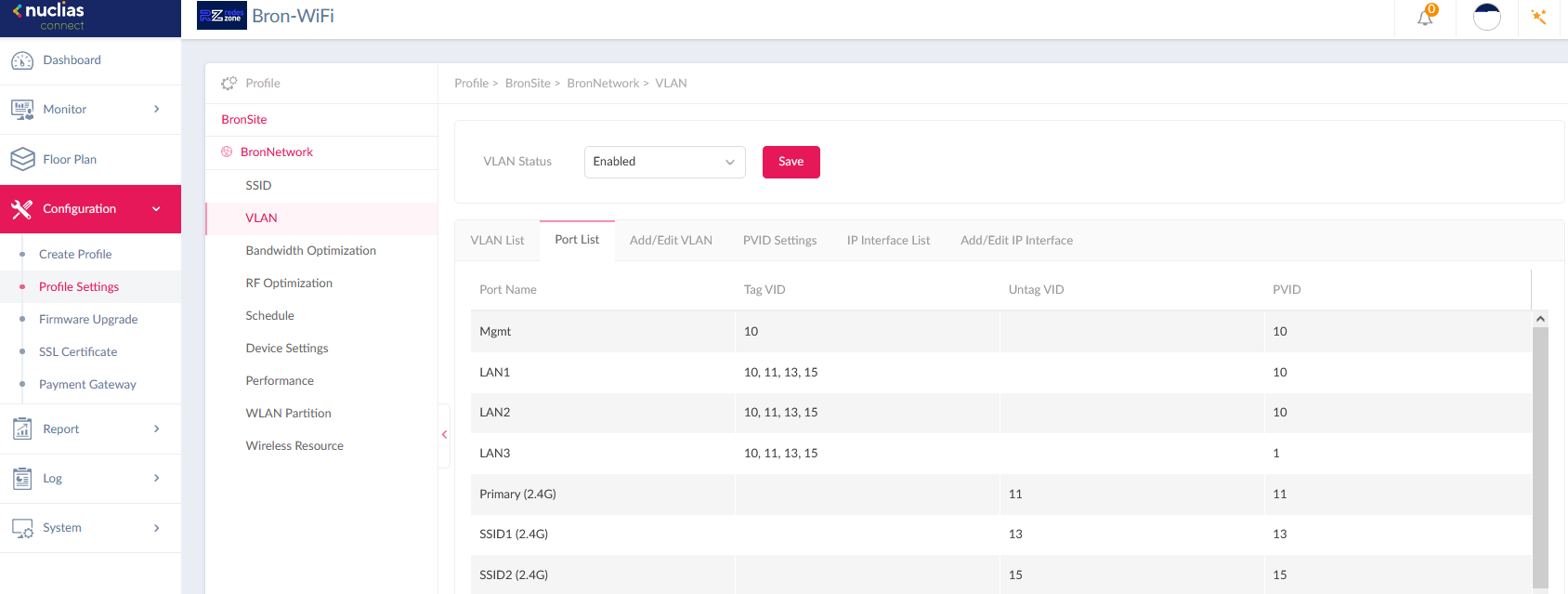

Dans l'exemple que vous verrez ci-dessous, nous avons utilisé Nuclias Connect sur un DNH-100, qui se trouve dans le VLAN 10 qui est notre VLAN de gestion. Comme vous pouvez le voir, la configuration des VLAN indique que le port « Mgmt » est dans le VLAN 10, et est comme « Tagged » , tout comme le reste des VLAN que nous recevons via le port LAN, de sorte que tous les points d'accès WiFi reçoivent correctement tous les VLAN du commutateur.

Dans ce cas, les VLAN correspondant aux réseaux WiFi sont en tant que « Untag », sinon, les clients sans fil ne pourraient pas se connecter correctement. Pour les clients finaux (clients WiFi, imprimantes, PC, etc.) tous les VLAN doivent toujours être « Untag », à moins qu'ils sachent « comprendre » 802.1Q comme le font les serveurs NAS.

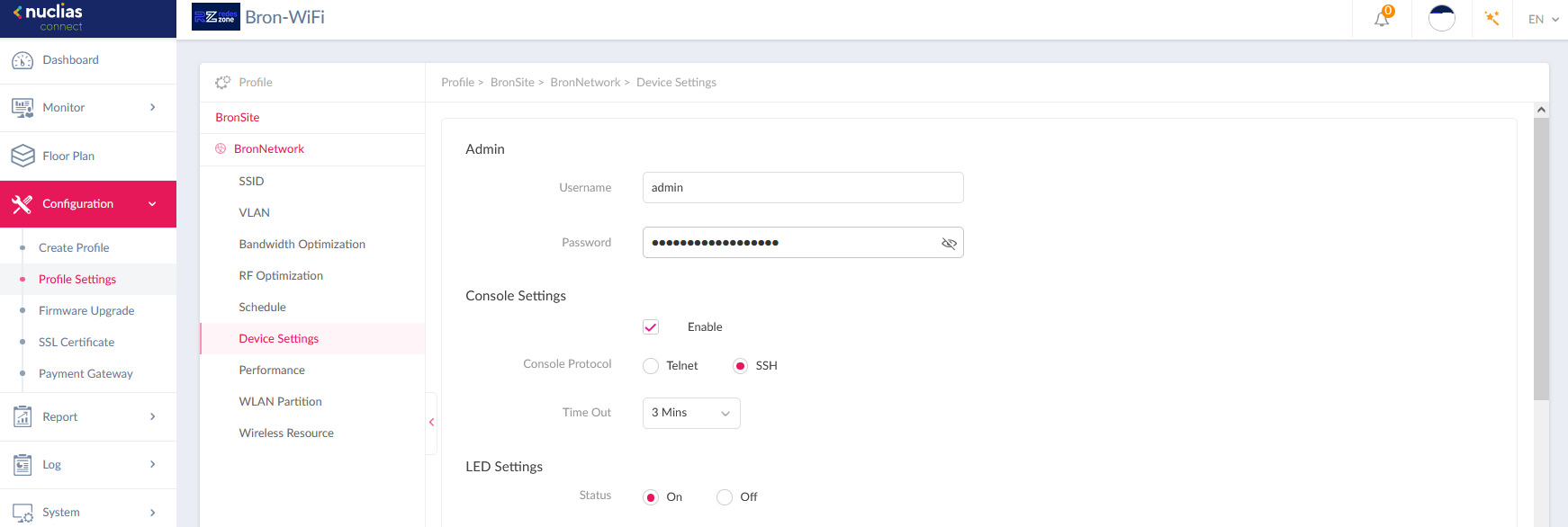

Une fois que nous avons correctement segmenté les points d'accès avec leur réseau de gestion interne et avec les VLAN pour les clients, nous devons également protéger l'accès aux différents points d'accès avec leur identifiant et mot de passe correspondants . Dans la section « Paramètres de l'appareil », nous devrons définir un nom d'utilisateur « admin » et un mot de passe robuste, ce sera le mot de passe avec lequel vous pourrez accéder au site Web d'administration de tous les points d'accès WiFi que nous gérons de manière centralisée.

Nous pouvons également activer ou non l'accès de la console aux points d'accès WiFi , en cas de ne pas utiliser du tout l'accès à la console, il est conseillé de le désactiver pour des raisons de sécurité. Tout service qui n'est pas utilisé est toujours mieux désactivé. Bien entendu, vous devez toujours sélectionner SSH et jamais Telnet, car ce dernier est un protocole non sécurisé.

En principe, vous ne devriez pas avoir accès aux AP WiFi en dehors du réseau de gestion, le plus important est donc de vérifier que l'administration des AP n'est pas accessible depuis les réseaux du client via le web ou via SSH non plus. . Le reste des options de configuration que nous pouvons faire dans les points d'accès dépendent des exigences des réseaux WiFi, tels que les SSID à enregistrer avec leur authentification correspondante, si nous voulons un portail captif, si nous voulons activer la partition WLAN pour empêcher les clients WiFi de communiquer entre eux, etc.

Comme vous l'avez vu, nous devons prendre une série de mesures de sécurité à la fois dans les commutateurs et dans les points d'accès WiFi pour maintenir la sécurité de l'ensemble du réseau, ainsi que celle des clients.