ImprimerCauchemar est le dernier problème de Windows qui donne des maux de tête aux utilisateurs. Cette vulnérabilité se trouve dans le pilote d'imprimante Microsoft et peut permettre à un attaquant d'exécuter du code à distance sur le PC et de gagner SYSTÈME privilèges au sein de l'ordinateur. De plus, il y a déjà plusieurs exploits publics qui circulent sur le réseau, c'est donc une panne qui est exploitée à grande échelle, une panne qu'il faut protéger au plus vite. Bien que Microsoft nous complique la tâche.

Pas plus tard qu'hier, Microsoft a publié une mise à jour d'urgence, après la date limite, pour atténuer cette vulnérabilité dans tous ses systèmes d'exploitation, même certains, comme la 7 ou certaines des premières versions de Windows 10, qui ne sont plus pris en charge. Ce correctif bloquait le plus grave, le bogue RCE qui permettait d'exécuter du code à distance sur les ordinateurs concernés. Malheureusement, le nouveau correctif que Microsoft a publié ne sert à rien, et il ne s'écoule même pas quelques heures avant qu'ils aient montré combien il est facile de l'éviter.

Le patch contre PrintNightmare est inefficace

Comme d'habitude, surtout lorsqu'il s'agit d'une faille de sécurité aussi grave et avec autant d'exploits circulant comme celui-ci, dès que Microsoft a rendu public le nouveau correctif, ils ont commencé à vérifier si, effectivement, la vulnérabilité était résolue. Et, sans surprise, ce n'est pas le cas.

Avec quelques modifications simples des exploits, il est possible de continuer à exploiter cette faille de sécurité sans aucun problème. Les pirates peuvent toujours utiliser à distance exécuter du code et obtenir des privilèges même sur les ordinateurs et les serveurs qui ont installé ce nouveau correctif hors du temps.

Pour le moment, Microsoft n'a pas fait de déclarations officielles sur l'inutilité de sa nouvelle mise à jour. Mais les experts en sécurité sont clairs à ce sujet : si vous voulez vous protéger de ces failles de sécurité, vous devez prendre vous-même les mesures nécessaires.

Sécurisez les ordinateurs et vérifiez l'atténuation

Il existe plusieurs façons d'atténuer ces problèmes. L'une des plus simples et des plus rapides consiste à utiliser la console PowerShell, en tant qu'administrateur, et à exécuter les commandes suivantes :

- Stop-Service -Spouleur de nom -Force

- Set-Service -Spouleur de noms -StartupType désactivé

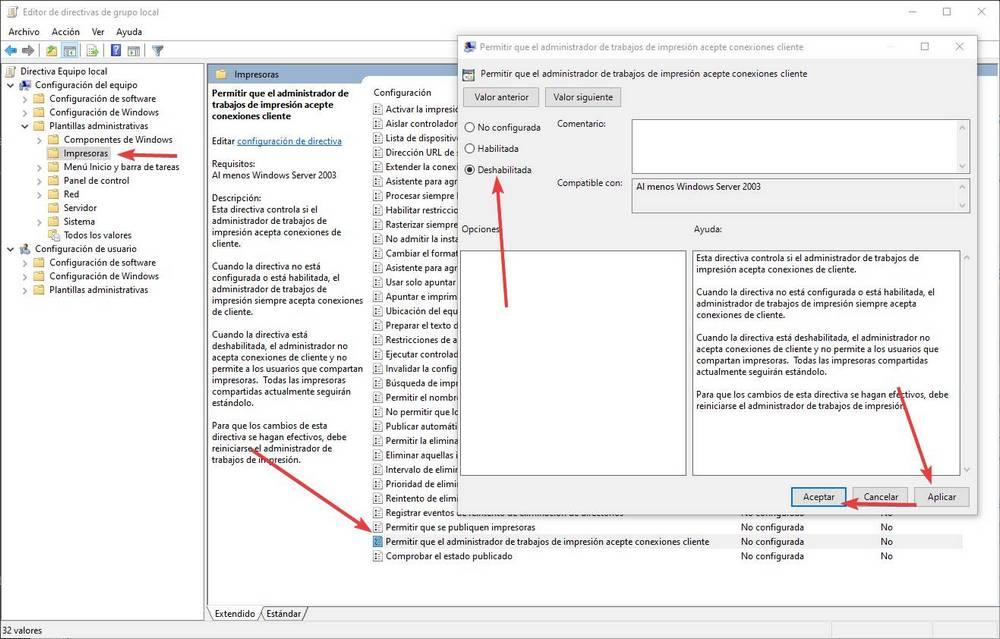

Nous pouvons également le faire à partir des politiques de groupe. Dans "Configuration de l'ordinateur> Modèles d'administration> Imprimantes", nous double-cliquerons sur " Autoriser le gestionnaire de travaux d'impression à accepter les connexions client " et nous marquerons cette directive comme " Hors Ligne " .

Nous devons également nous assurer que les entrées de registre suivantes, dans HKEY_LOCAL_MACHINE> SOFTWARE> Policies> Microsoft> Windows NT> Printers> PointAndPrint, ont une valeur de zéro :

- Pas d'avertissementPas d'élévation sur l'installation

- NoWarningNoElevationOnUpdate

Nous vous rappelons que 0Patch dispose d'un correctif non officiel qui bloque ces attaques informatiques. Cependant, si nous avons installé le correctif Microsoft (qui ne sert à rien), il modifie la bibliothèque « localspl.dll » , le correctif 0Patch cesse donc de fonctionner. Grand soin.

Maintenant, nous ne pouvons qu'attendre la semaine prochaine, Patch Tuesday, pour voir si Microsoft publie une deuxième mise à jour avec laquelle essayer d'atténuer ces vulnérabilités PrintNightmare. Et si cette deuxième mise à jour fait vraiment du bien.